Sécuriser votre origine avec Private Link dans Azure Front Door Premium

Azure Private Link vous permet d’accéder aux services Azure PaaS et aux services hébergés dans Azure sur un point de terminaison privé de votre réseau virtuel. Le trafic entre votre réseau virtuel et le service passe par le réseau principal de Microsoft, éliminant ainsi toute exposition à l’Internet public.

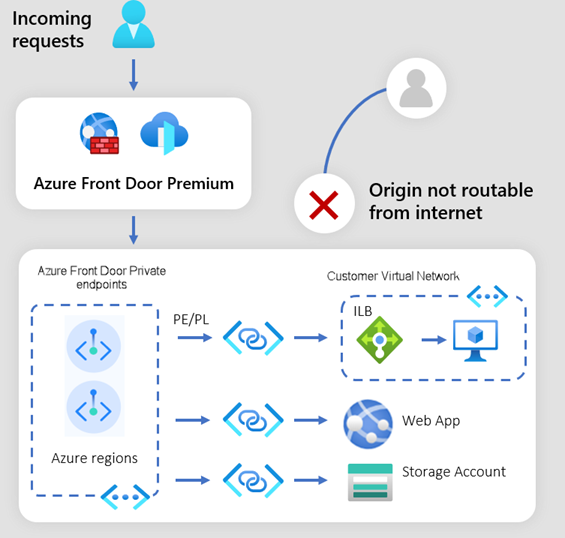

Azure Front Door Premium peut se connecter à votre origine en utilisant Private Link. Votre origine peut être hébergée dans un réseau virtuel ou hébergée en tant que service PaaS comme une application web Azure ou un stockage Azure. Avec Private Link, votre origine n’a besoin d’être accessible publiquement.

Comment fonctionne Private Link

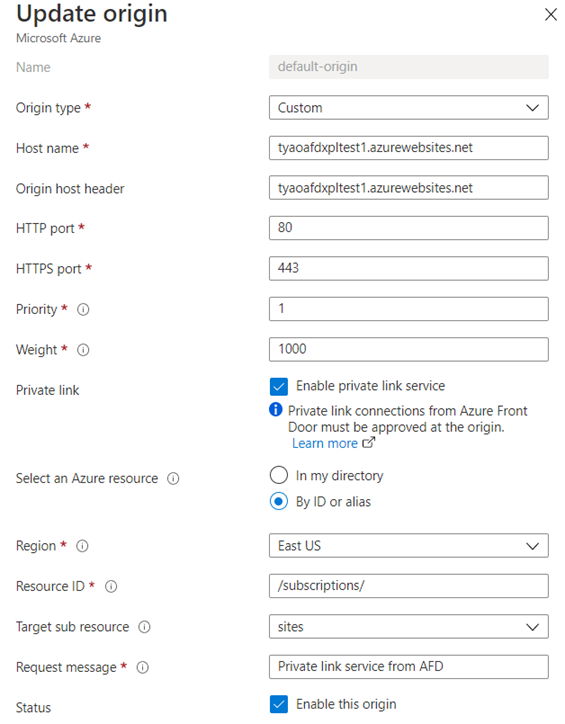

Lorsque vous activez Private Link pour votre origine dans Azure Front Door Premium, Front Door crée pour vous un point de terminaison privé à partir d’un réseau privé régional managé Azure Front Door. Vous recevez une requête de point de terminaison privé Azure Front Door à l’origine qui attend votre approbation.

Important

Vous devez approuver la connexion de point de terminaison privé avant que le trafic ne puisse passer à l’origine de façon privée. Vous pouvez approuver des connexions de point de terminaison privées avec le portail Azure, Azure CLI ou Azure PowerShell. Pour plus d’informations, consultez Gérer une connexion de point de terminaison privé.

Une fois que vous avez activé une origine pour Private Link et approuvé la connexion du point de terminaison privé, quelques minutes peuvent être nécessaires pour établir la connexion. Pendant ce temps, les requêtes adressées à l’origine reçoivent un message d’erreur d’Azure Front Door. Le message d’erreur disparaît une fois la connexion établie.

Une fois votre demande approuvée, une adresse IP privée est affectée à partir du réseau virtuel managé Azure Front Door. Le trafic entre votre instance Azure Front Door et votre origine communique en utilisant la liaison privée établie sur le réseau principal de Microsoft. Le trafic entrant de votre origine est maintenant sécurisé lorsqu’il arrive dans votre instance Azure Front Door.

Origines prises en charge

La prise en charge des origines pour la connectivité directe de point de terminaison privé est actuellement limitée aux éléments suivants :

- Stockage Blob

- Application web

- Les équilibreurs de charge internes ou tous les services qui exposent des équilibreurs de charge internes tels que Azure Kubernetes Service, Azure Container Apps ou Azure Red Hat OpenShift

- Site web statique de stockage

- Application Gateway (préversion publique. Ne les utilisez pas dans des environnements de production)

- Gestion des API (préversion publique). Ne les utilisez pas dans des environnements de production)

- Azure Container Apps (préversion publique). Ne les utilisez pas dans des environnements de production)

Remarque

- Cette fonctionnalité n’est pas prise en charge avec les emplacements ou fonctions Azure App Service.

Disponibilité dans les régions

La liaison privée Azure Front Door est disponible dans les régions suivantes :

| Amérique | Europe | Afrique | Asie-Pacifique |

|---|---|---|---|

| Brésil Sud | France Centre | Afrique du Sud Nord | Australie Est |

| Centre du Canada | Allemagne Centre-Ouest | Inde centrale | |

| USA Centre | Europe Nord | Japon Est | |

| USA Est | Norvège Est | Centre de la Corée | |

| USA Est 2 | Sud du Royaume-Uni | Asie Est | |

| États-Unis - partie centrale méridionale | Europe Ouest | Asie Sud-Est | |

| USA Ouest 2 | Suède Centre | ||

| USA Ouest 3 | |||

| Gouvernement des États-Unis – Arizona | |||

| Gouvernement des États-Unis – Texas | |||

| Gouvernement américain - Virginie |

La fonctionnalité Azure Front Door Private Link est indépendante de la région, mais pour profiter de la meilleure latence possible, vous devez toujours choisir une région Azure la plus proche de là où vous vous trouvez lorsque vous choisissez d’activer le point de terminaison Azure Front Door Private Link. Si la région de votre origine n’est pas prise en charge dans la liste des régions prises en charge par AFD Private Link, sélectionnez la région la plus proche suivante. Vous pouvez utiliser les statistiques de latence des allers-retours réseau Azure pour déterminer la région la plus proche la plus proche en termes de latence.

Association d’un point de terminaison privé à un profil Azure Front Door

Création d’un point de terminaison privé

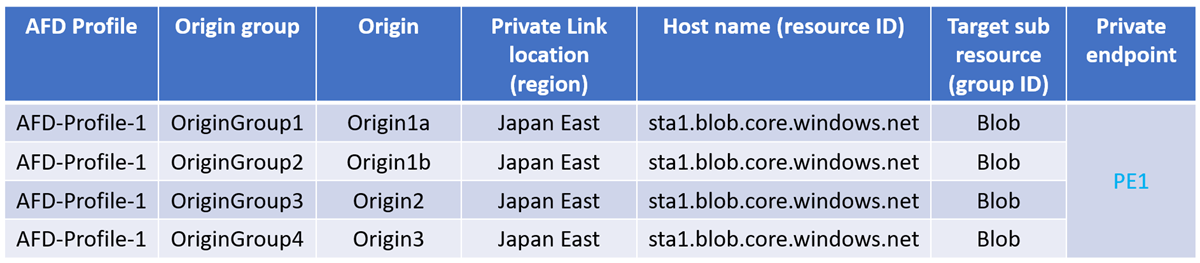

Dans un profil Azure Front Door unique, si au moins deux origines Private Link activées sont créées avec le même ensemble d’emplacement Private Link, d’ID de ressource et d’ID de groupe, pour toutes ces origines, un seul point de terminaison privé est créé. Les connexions au back-end peuvent être activées à l’aide de ce point de terminaison privé. Cette configuration signifie que vous ne devez approuver le point de terminaison privé qu’une seule fois, car un seul point de terminaison privé est créé. Si vous créez d’autres origines avec Private Link à l’aide du même jeu d’emplacements Private Link, d’ID de ressource et d’ID de groupe, vous n’avez plus besoin d’approuver les points de terminaison privés.

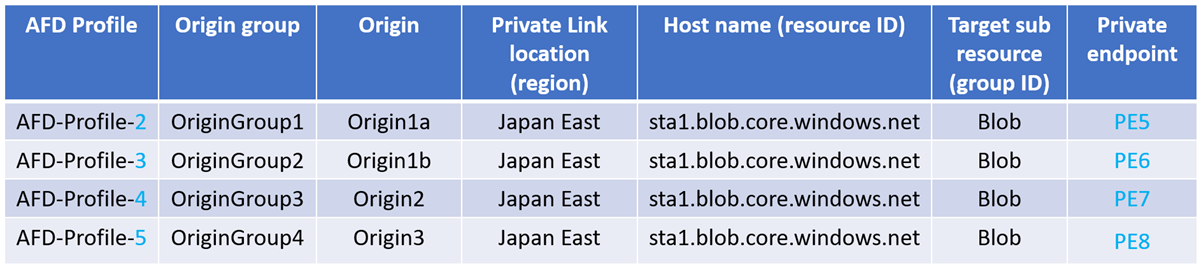

Point de terminaison privé unique

Par exemple, un point de terminaison privé unique est créé pour toutes les origines différentes dans différents groupes d’origines, mais dans le même profil Azure Front Door, comme indiqué dans le tableau suivant :

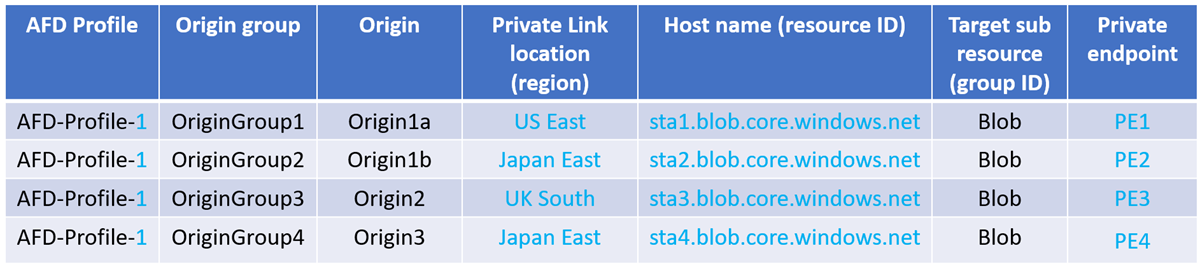

Plusieurs points de terminaison privés

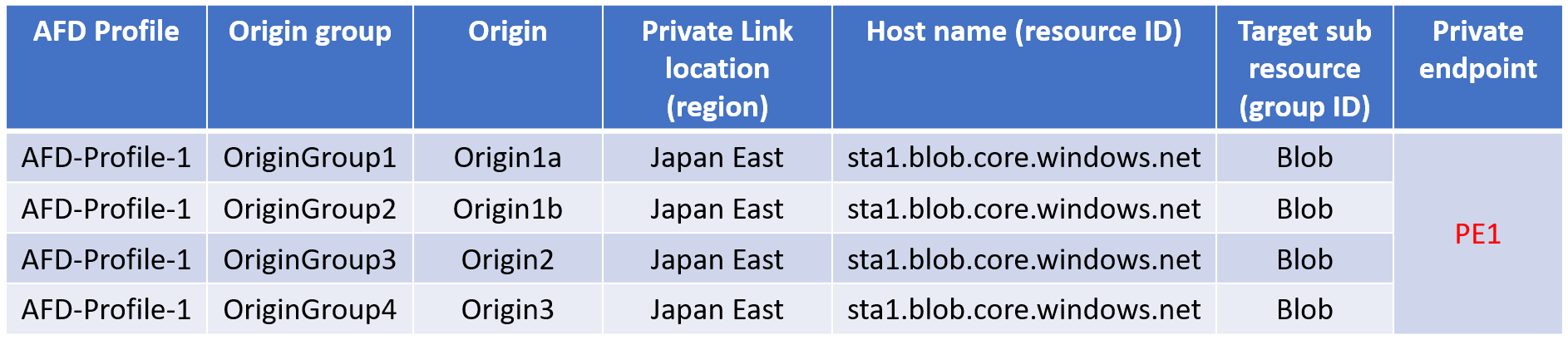

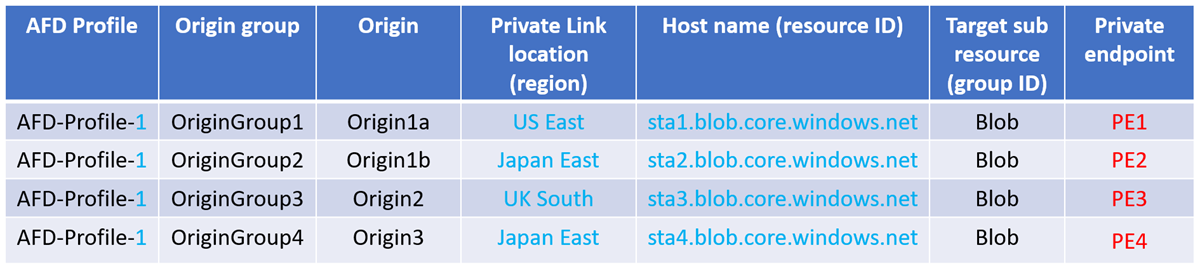

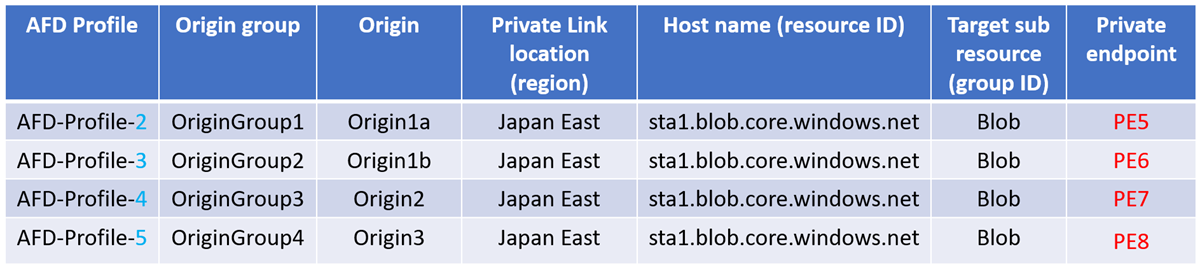

Un nouveau point de terminaison privé est créé dans le scénario suivant :

Si la région, l’ID de ressource ou l’ID de groupe change :

Notes

L’emplacement Private Link et le nom d’hôte ont changé, ce qui a entraîné la création de points de terminaison privés supplémentaires et nécessite une approbation pour chacun d’eux.

Lorsque le profil Azure Front Door change :

Notes

L’activation de Private Link pour les origines dans différents profils Front Door crée des points de terminaison privés supplémentaires et nécessite une approbation pour chacun d’eux.

Suppression d’un point de terminaison privé

Lorsqu’un profil Azure Front Door est supprimé, les points de terminaison privés associés au profil sont également supprimés.

Point de terminaison privé unique

Si AFD-Profile-1 est supprimé, le point de terminaison privé PE1 sur toute les origines est également supprimé.

Plusieurs points de terminaison privés

Si AFD-Profile-1 est supprimé, tous les points de terminaison privés de PE1 à PE4 sont supprimés.

La suppression d’un profil Azure Front Door n’affecte pas les points de terminaison privés créés pour un autre profil Front Door.

Par exemple :

- Si AFD-Profile-2 est supprimé, seul PE5 est supprimé.

- Si AFD-Profile-3 est supprimé, seul PE6 est supprimé.

- Si AFD-Profile-4 est supprimé, seul PE7 est supprimé.

- Si AFD-Profile-5 est supprimé, seul PE8 est supprimé.

Étapes suivantes

- Découvrez comment connecter Azure Front Door Premium à une origine de l’application web avec Private Link.

- Découvrez comment Connecter Azure Front Door Premium à une origine de compte de stockage avec Private Link.

- Découvrez comment Connecter Azure Front Door Premium à une origine d’équilibreur de charge avec Private Link.

- Apprenez à connecter Azure Front Door Premium à un site statique de stockage origine avec Private Link.

- Découvrez commet connecter Azure Front Door Premium à une origine Application Gateway à l’aide de Private Link.

- Découvrez comment connecter Azure Front Door Premium à une origine Gestion des API avec Private Link.

- Découvrez comment connecter Azure Front Door Premium à une origine Azure Container Apps avec Private Link.