Tutoriel : Ajouter des en-têtes de sécurité avec le moteur de règles

Important

Azure Front Door (classique) va être mis hors service le 31 mars 2027. Pour éviter toute interruption de service, il est important de migrer vos profils Azure Front Door (classique) vers le niveau Azure Front Door Standard ou Premium au plus en mars 2027. Pour plus d’informations, consultez Mise hors service d’Azure Front Door (classique).

Ce tutoriel montre comment implémenter des en-têtes de sécurité pour empêcher les vulnérabilités des navigateurs de type HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy ou X-Frame-Options. Les attributs de sécurité peuvent également être définis avec des cookies.

L’exemple ci-dessous vous montre comment ajouter un en-tête Content-Security-Policy à toutes les demandes entrantes qui correspondent au chemin défini dans la route associée à votre configuration du moteur de règles. Dans ce scénario, seuls les scripts du site approuvé https://apiphany.portal.azure-api.net sont autorisés à s’exécuter sur l’application.

Dans ce didacticiel, vous apprendrez à :

- Configurer un en-tête Content-Security-Policy dans le moteur de règles.

Prérequis

- Un abonnement Azure.

- Une instance Azure Front Door. Pour suivre ce tutoriel, vous devez avoir configuré une instance Front Door avec un moteur de règles. Pour plus d’informations, consultez Démarrage rapide : Créer une instance Azure Front Door et Configurer votre moteur de règles.

Ajouter un en-tête Content-Security-Policy dans le portail Azure

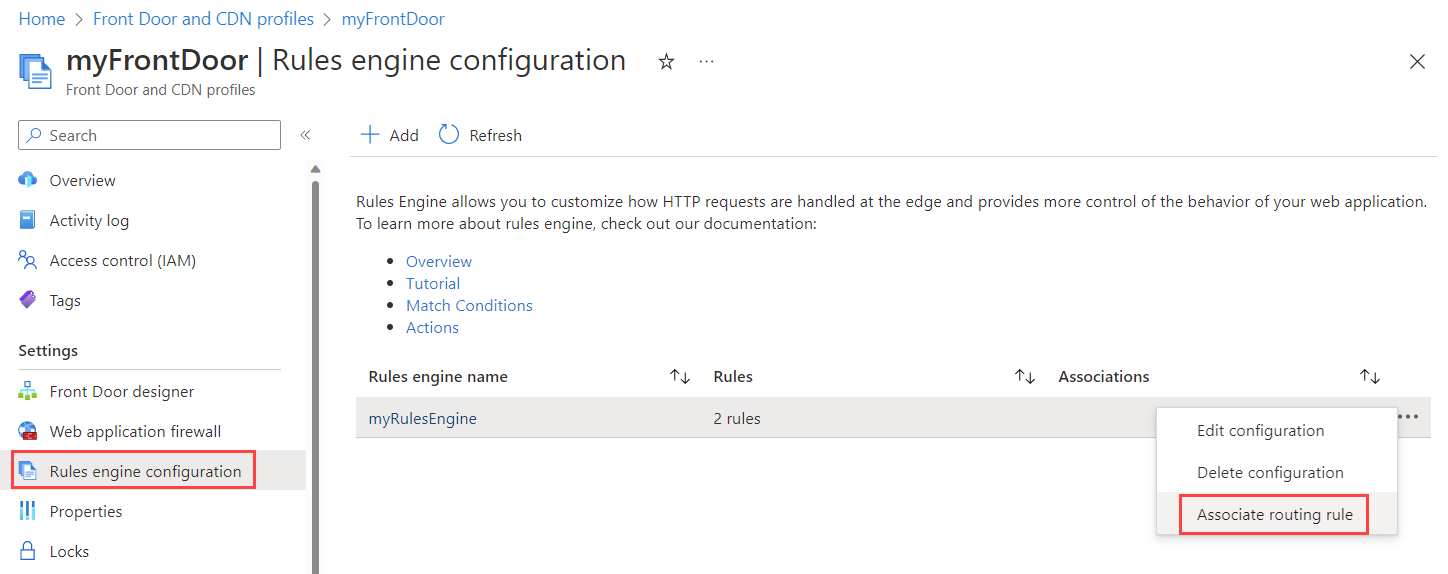

Dans votre ressource Azure Front Door, accédez à Paramètres et sélectionnez Configuration du moteur de règles. Choisissez le moteur de règles où ajouter l’en-tête de sécurité.

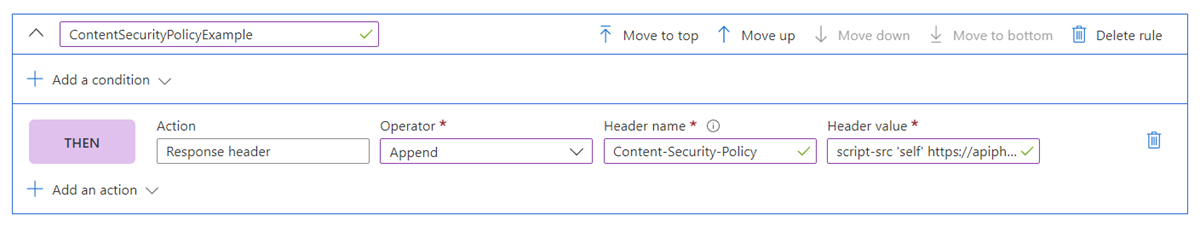

Cliquez sur Ajouter une règle pour créer une règle. Donnez un nom à la règle, puis sélectionnez Ajouter une action>En-tête de réponse.

Définissez l’opérateur sur Ajouter afin d’ajouter cet en-tête à toutes les demandes entrantes pour cette route.

Entrez le nom d’en-tête : Content-Security-Policy et spécifiez les valeurs de cet en-tête. Dans cet exemple, utilisez

script-src 'self' https://apiphany.portal.azure-api.net. Cliquez sur Enregistrer.

Remarque

Les valeurs d’en-tête sont limitées à 640 caractères.

Une fois les règles ajoutées, associez votre configuration du moteur de règles à la règle de routage de la route que vous avez choisie. Cette étape est nécessaire pour que la règle prenne effet.

Remarque

Dans cet exemple, aucune condition de correspondance n’a été ajoutée à la règle. Cette règle s’applique à toutes les demandes entrantes qui correspondent au chemin défini dans la règle de routage. Pour l’appliquer à un sous-ensemble de demandes, ajoutez des conditions de correspondance spécifiques à la règle.

Nettoyer les ressources

Si vous n’avez plus besoin de la règle d’en-tête de sécurité configurée dans les étapes précédentes, vous pouvez la supprimer. Pour ce faire, accédez au moteur de règles dans votre ressource Azure Front Door, puis sélectionnez Supprimer la règle.

Étapes suivantes

Pour découvrir comment configurer un pare-feu d’applications web pour votre instance Azure Front Door, passez au tutoriel suivant.