Déployer et configurer des certificats d’autorité de certification d’entreprise pour le Pare-feu Azure

Le Pare-feu Azure Premium comprend une fonctionnalité d’inspection TLS qui nécessite une chaîne d’authentification par certificat. Pour les déploiements de production, vous devez utiliser une infrastructure à clé publique (PKI) d’entreprise pour générer les certificats que vous utilisez avec le Pare-feu Azure Premium. Utilisez cet article pour créer et gérer un certificat d’autorité de certification intermédiaire pour le Pare-feu Azure Premium.

Pour plus d’informations sur les certificats utilisés par le Pare-feu Azure Premium, consultez Certificats du Pare-feu Azure Premium.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Pour générer un certificat à utiliser avec le Pare-feu Azure Premium à l’aide d’une autorité de certification d’entreprise, vous devez disposer des ressources suivantes :

- Une forêt Active Directory

- Une autorité de certification racine des services de certification Active Directory avec l’inscription par le web activée

- Une stratégie Pare-feu Azure Premium avec niveau Premium

- un coffre Azure Key Vault

- Une identité managée avec autorisations de lecture sur Certificats et secrets définie dans la stratégie d’accès Key Vault

Créer un modèle de certificat secondaire

Exécutez

certtmpl.mscpour ouvrir la console de modèle de certificat.Recherchez le modèle Autorité de certification secondaire dans la console.

Cliquez avec le bouton droit sur le modèle Autorité de certification secondaire, puis sélectionnez Modèle dupliqué.

Dans la fenêtre Propriétés du nouveau modèle, accédez à l’onglet Compatibilité et définissez les paramètres de compatibilité appropriés ou laissez-les comme valeur par défaut.

Accédez à l’onglet Général, définissez le nom d’affichage du modèle (par exemple :

My Subordinate CA), puis ajustez la période de validité si nécessaire. Si vous le souhaitez, cochez la case Publier le certificat dans Active Directory.Sous l’onglet Paramètres, vérifiez que les utilisateurs et groupes requis disposent d’autorisations de lecture et

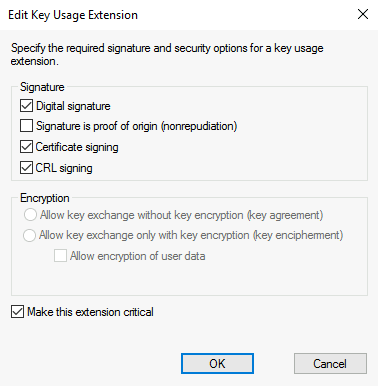

enroll.Accédez à l’onglet Extensions, sélectionnez Utilisation de la clé, puis Modifier.

- Vérifiez que les cases Signature numérique, Signature de certificat et Signature de liste de révocation de certificats sont cochées.

- Cochez la case Rendre cette extension critique et sélectionnez OK.

Sélectionnez OK pour enregistrer le nouveau modèle de certificat.

Vérifiez que le nouveau modèle est activé afin qu’il puisse être utilisé pour émettre des certificats.

Demander et exporter un certificat

- Accédez au site d’inscription par le web sur l’autorité de certification racine, généralement

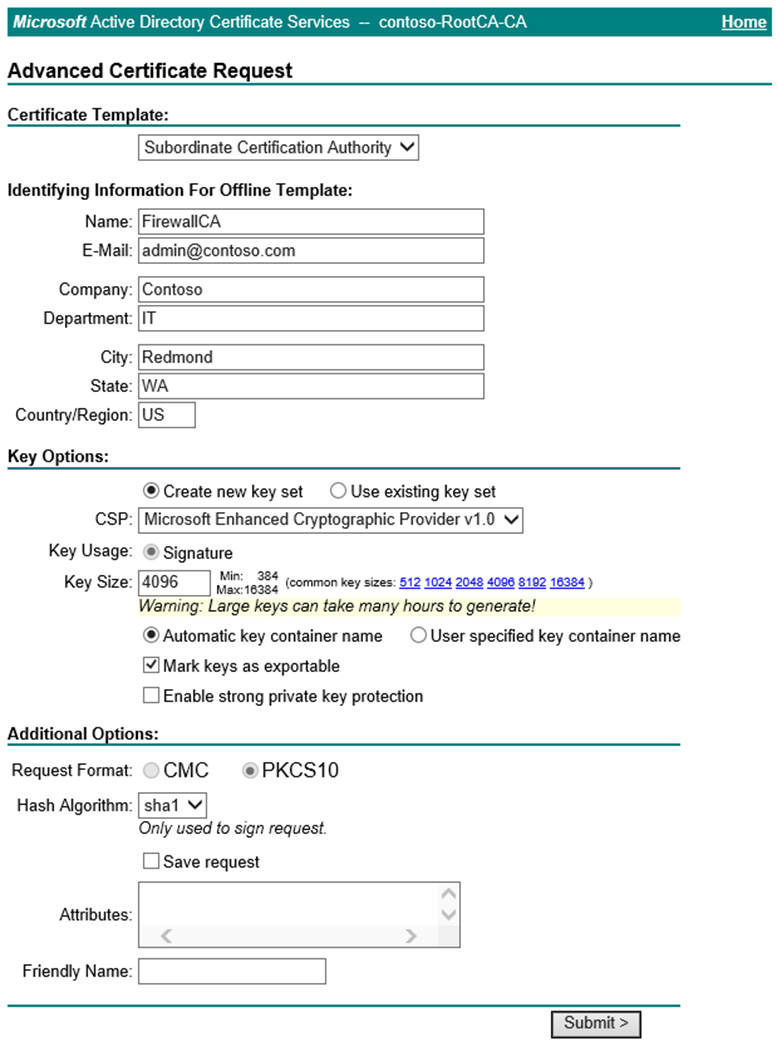

https://<servername>/certsrv, et sélectionnez Demander un certificat. - Sélectionnez Demande de certificat avancée.

- Sélectionnez Créer et soumettre une demande de requête auprès de cette Autorité de certification.

- Remplissez le formulaire à l’aide du modèle Autorité de certification secondaire créé dans la section précédente.

- Envoyez la demande et installez le certificat.

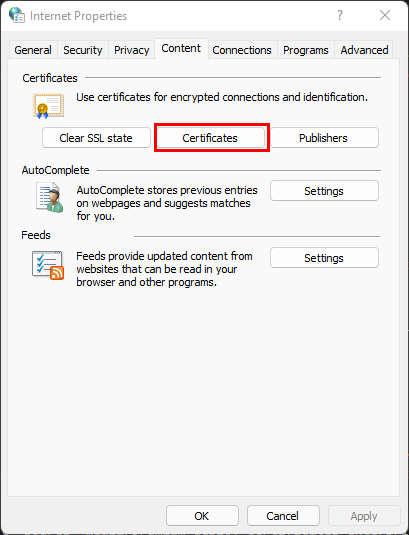

- En supposant que cette demande est effectuée à partir d’un serveur Windows à l’aide d’Internet Explorer, ouvrez Options Internet.

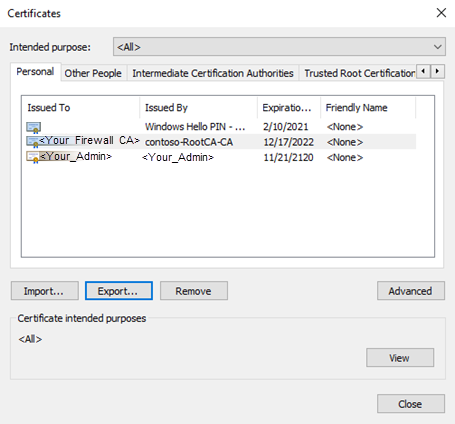

- Accédez à l’onglet Contenu, puis sélectionnez Certificats.

- Sélectionnez le certificat qui vient d’être émis, puis Exporter.

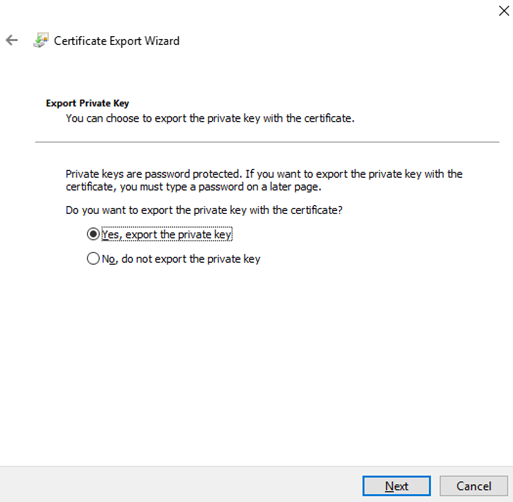

- Sélectionnez Suivant pour démarrer l’Assistant. Sélectionnez Oui, exporter la clé privée, puis Suivant.

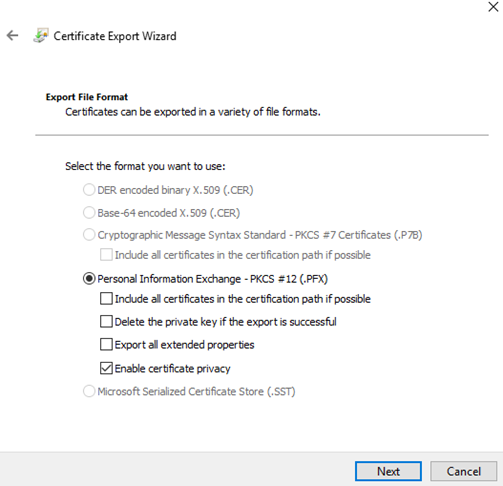

- Le format de fichier .pfx est sélectionné par défaut. Décochez Inclure tous les certificats dans le chemin d’accès de certification, si possible. Si vous exportez l’intégralité de la chaîne de certificats, le processus d’importation vers le Pare-feu Azure échoue.

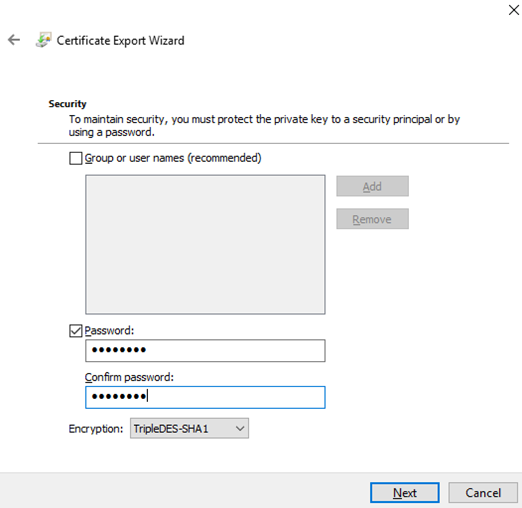

- Attribuez et confirmez un mot de passe pour protéger la clé, puis sélectionnez Suivant.

- Choisissez un nom de fichier et un emplacement d’exportation, puis sélectionnez Suivant.

- Sélectionnez Terminer et déplacez le certificat exporté vers un emplacement sécurisé.

Ajouter le certificat à une stratégie de pare-feu

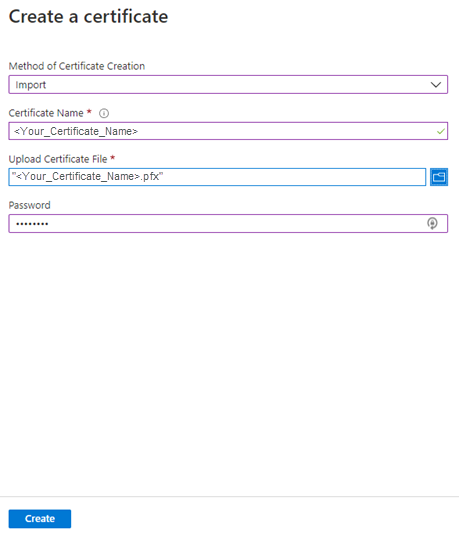

- Dans le portail Azure, accédez à la page Certificats de votre coffre de clés et sélectionnez Générer/importer.

- Sélectionnez Importer comme méthode de création, nommez le certificat, sélectionnez le fichier .pfx exporté, entrez le mot de passe, puis sélectionnez Créer.

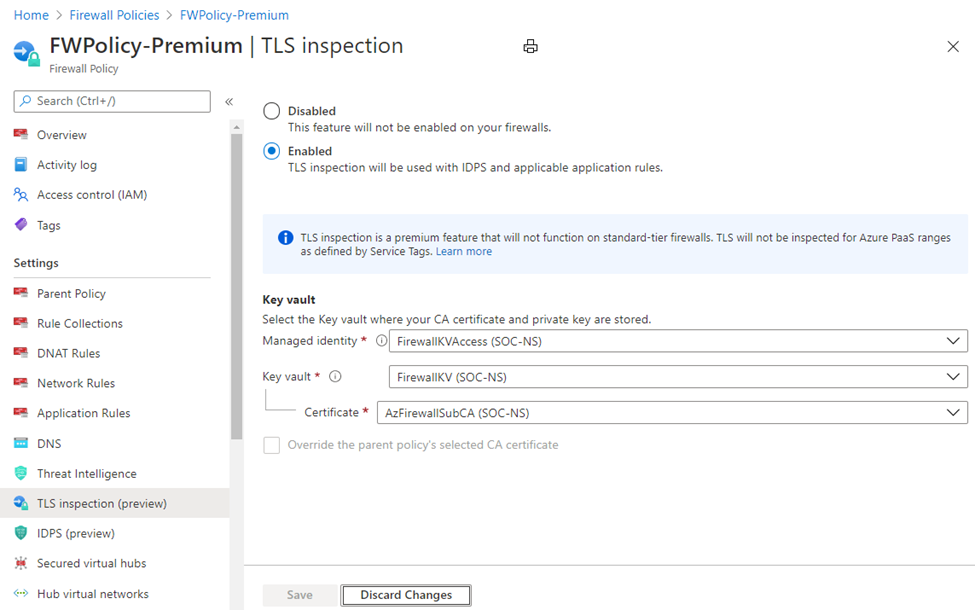

- Accédez à la page Inspection TLS de votre stratégie de pare-feu, puis sélectionnez votre identité managée, coffre de clés et certificat.

- Cliquez sur Enregistrer.

Valider l’inspection TLS

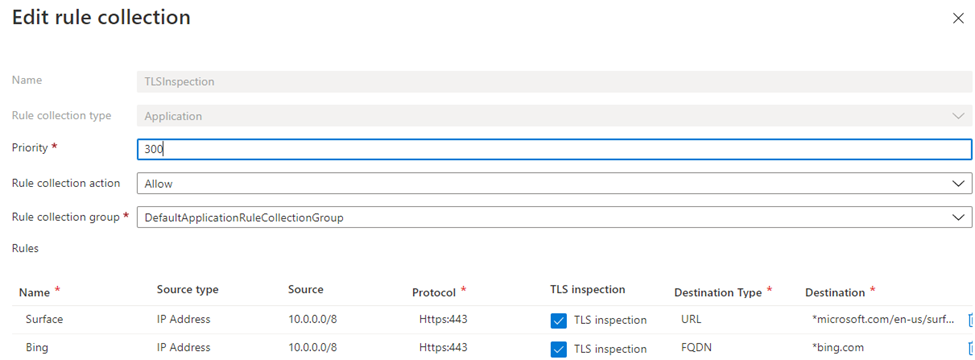

- Créez une règle d’application à l’aide de l’inspection TLS sur le nom de domaine complet ou l’URL de destination de votre choix. Par exemple :

*bing.com.

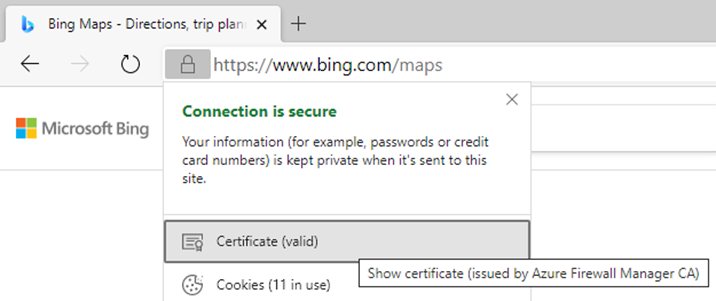

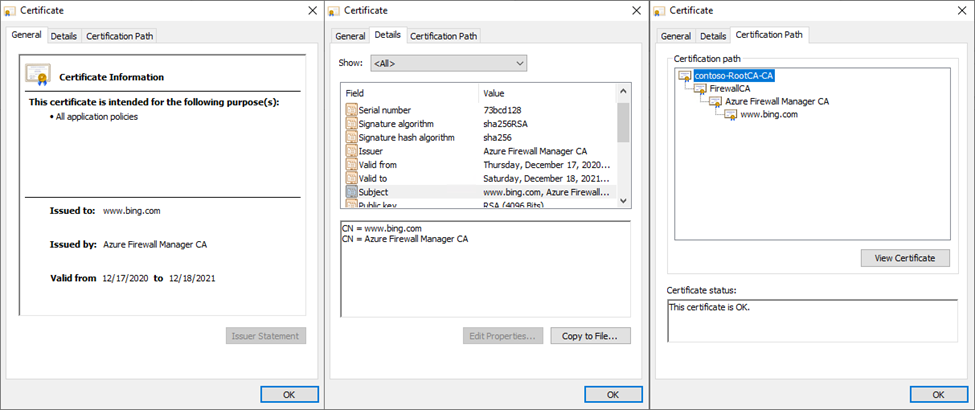

- À partir d’un ordinateur joint à un domaine dans la plage source de la règle, accédez à votre destination et sélectionnez le symbole de verrou à côté de la barre d’adresse de votre navigateur. Le certificat doit indiquer qu’il a été émis par votre autorité de certification d’entreprise plutôt que par une autorité de certification publique.

- Affichez le certificat pour voir plus de détails, notamment le chemin du certificat.

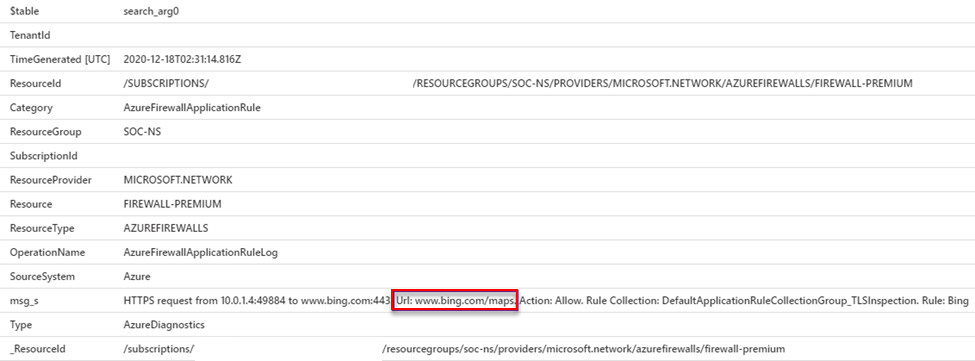

- Dans Log Analytics, exécutez la requête KQL suivante pour retourner toutes les requêtes qui ont été soumises à l’inspection TLS :

Le résultat montre l’URL complète du trafic inspecté :AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc