Tutoriel : Sécuriser votre réseau virtuel hub à l’aide d’Azure Firewall Manager

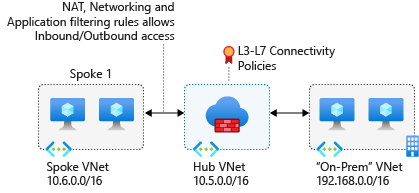

Lorsque vous connectez votre réseau local à un réseau virtuel Azure pour créer un réseau hybride, la possibilité de contrôler l’accès à vos ressources réseau Azure représente une part importante dans un plan de sécurité générale.

À l’aide d’Azure Firewall Manager, vous pouvez créer un réseau virtuel hub pour sécuriser le trafic de votre réseau hybride à destination d’adresses IP privées, d’Azure PaaS et d’Internet. Vous pouvez utiliser Azure Firewall Manager pour contrôler l’accès réseau d’un réseau hybride à l’aide de stratégies définissant le trafic réseau autorisé et refusé.

Firewall Manager prend également en charge une architecture de hub virtuel sécurisé. Pour obtenir une comparaison des types d’architectures de hub virtuel sécurisé et de réseau virtuel hub, consultez Quelles sont les options d’architecture d’Azure Firewall Manager ?

Pour ce tutoriel, vous créez trois réseaux virtuels :

- VNet-Hub : Le pare-feu se trouve dans ce réseau virtuel.

- VNet-Spoke : Le réseau virtuel spoke correspond à la charge de travail sur Azure.

- VNet-Onprem : Le réseau virtuel local représente un réseau local. Dans un déploiement réel, il peut être connecté à l'aide d'une connexion VPN ou ExpressRoute. Par souci de simplicité, ce tutoriel utilise une connexion de passerelle VPN, sachant qu’un réseau virtuel situé sur Azure est utilisé pour représenter un réseau local.

Dans ce tutoriel, vous allez apprendre à :

- Créer une stratégie de pare-feu

- Créer les réseaux virtuels

- Configurer et déployer le pare-feu

- Créer et connecter les passerelles VPN

- Appairer les réseaux virtuels hub et spoke

- Créer les itinéraires

- Créer les machines virtuelles

- Tester le pare-feu

Prérequis

Un réseau hybride utilise le modèle d’architecture Hub and Spoke pour router le trafic entre des réseaux virtuels Azure et des réseaux locaux. L’architecture Hub and Spoke présente les conditions suivantes :

- Pour router le trafic de sous-réseau spoke par le biais du pare-feu de hub, vous avez besoin d’une route définie par l’utilisateur (UDR, User-Defined Route) qui pointe vers le pare-feu avec le paramètre Propagation de la route de la passerelle de réseau virtuel activé. Cette option empêche la distribution des routes vers les sous-réseaux spoke. Cela empêche que les routes apprises entrent en conflit avec votre UDR.

- Vous devez configurer une UDR sur le sous-réseau de passerelle hub qui pointe vers l’adresse IP du pare-feu comme prochain tronçon vers les réseaux spoke. Aucun UDR n’est requis sur le sous-réseau du Pare-feu Azure, puisqu’il apprend les itinéraires à partir de BGP.

Consultez la section Créer des itinéraires de ce didacticiel pour voir comment ces itinéraires sont créés.

Notes

Le Pare-feu Azure doit avoir une connectivité Internet directe. Si votre AzureFirewallSubnet prend connaissance d’un itinéraire par défaut pour votre réseau local via le protocole BGP, vous devez le remplacer par un UDR 0.0.0.0/0 avec la valeur NextHopType définie sur Internet pour garantir une connectivité Internet directe.

Le Pare-feu Azure peut être configuré pour prendre en charge le tunneling forcé. Pour plus d’informations, consultez la page Tunneling forcé du Pare-feu Azure.

Notes

Le trafic entre les réseaux virtuels directement appairés est acheminé directement même si l’UDR pointe vers le Pare-feu Azure en tant que passerelle par défaut. Pour envoyer un trafic de sous-réseau à sous-réseau au pare-feu dans ce scénario, un UDR doit contenir explicitement le préfixe du réseau cible dans les deux sous-réseaux.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Créer une stratégie de pare-feu

Connectez-vous au portail Azure.

Dans la barre de recherche du portail Azure, tapez Firewall Manager, puis appuyez sur Entrée.

Sur la page Azure Firewall Manager, sous Sécurité, sélectionnez Stratégies Pare-feu Azure.

Sélectionnez Créer une stratégie de pare-feu Azure.

Sélectionnez votre abonnement et, comme Groupe de ressources, sélectionnez Créer et créez un groupe de ressources nommé FW-Hybrid-Test.

Comme nom de la stratégie, tapez Pol-Net01.

Comme Région, sélectionnez USA Est.

Sélectionnez Suivant : Paramètres DNS.

Sélectionnez Suivant : Inspection TLS.

Sélectionnez Suivant : Règles.

Sélectionnez Ajouter une collection de règles.

Dans le champ Nom, tapez RCNet01.

Comme Type de collection de règles, sélectionnez Réseau.

Pour Priorité, tapez 100.

Pour Action, sélectionnez Autoriser.

Sous Règles, pour Nom, tapez AllowWeb.

Pour Source, tapez 192.168.1.0/24.

Pour Protocole, sélectionnez TCP.

Pour Ports de destination, tapez 80.

Pour Type de destination, sélectionnez Adresse IP.

Pour Destination, tapez 10.6.0.0/16.

Sur la ligne suivante de la règle, entrez les informations suivantes :

Nom : tapez AllowRDP.

Source : tapez 192.168.1.0/24.

Protocole : sélectionnez TCP.

Ports de destination : tapez 3389.

Type de destination : sélectionnez Adresse IP

Pour Destination, tapez 10.6.0.0/16.Sélectionnez Ajouter.

Sélectionnez Vérifier + créer.

Passez en revue les détails, puis sélectionnez Créer.

Créer le réseau virtuel du hub de pare-feu

Notes

La taille du sous-réseau AzureFirewallSubnet est /26. Pour plus d’informations sur la taille du sous-réseau, consultez le FAQ Pare-feu Azure.

Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

Recherchez Réseau virtuel, puis sélectionnez Réseau virtuel.

Sélectionnez Create (Créer).

Pour Abonnement, sélectionnez votre abonnement.

Pour Groupe de ressources, sélectionnez FW-Hybrid-Test.

Dans le champ Nom, tapez VNet-hub.

Pour Région, sélectionnez USA Est.

Cliquez sur Suivant.

Dans la section Sécurité, sélectionnez Suivant.

Pour Espace d’adressage IPv4, tapez 10.5.0.0/16.

Sous Sous-réseaux, sélectionnez par défaut.

Pour But du sous-réseau, sélectionnez Pare-feu Azure.

Pour Adresse de départ, tapez 10.5.0.0/26.

Acceptez les autres paramètres par défaut, puis sélectionnez Enregistrer.

Sélectionnez Revoir + créer.

Sélectionnez Créer.

Ajoutez un autre sous-réseau avec un but de sous-réseau défini sur Passerelle de réseau virtuel avec une adresse de départ de 10.5.1.0/27. Ce sous-réseau est utilisé pour la passerelle VPN.

Créer le réseau virtuel spoke

- Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

- Recherchez Réseau virtuel, puis sélectionnez Réseau virtuel.

- Sélectionnez Create (Créer).

- Pour Abonnement, sélectionnez votre abonnement.

- Pour Groupe de ressources, sélectionnez FW-Hybrid-Test.

- Pour Nom, tapez VNet-Spoke.

- Pour Région, sélectionnez USA Est.

- Cliquez sur Suivant.

- Sur la page Sécurité, sélectionnez Suivant.

- Sélectionnez Suivant : Adresses IP.

- Pour Espace d’adressage IPv4, entrez 10.6.0.0/16.

- Sous Sous-réseaux, sélectionnez par défaut.

- Remplacez le Nom par SN-Workload.

- Pour Adresse de départ, tapez 10.6.0.0/24.

- Acceptez les autres paramètres par défaut, puis sélectionnez Enregistrer.

- Sélectionnez Revoir + créer.

- Sélectionnez Create (Créer).

Créer le réseau virtuel local

Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

Recherchez Réseau virtuel, puis sélectionnez Réseau virtuel.

Sélectionnez Create (Créer).

Pour Abonnement, sélectionnez votre abonnement.

Pour Groupe de ressources, sélectionnez FW-Hybrid-Test.

Pour Nom du réseau virtuel, tapez VNet-OnPrem.

Pour Région, sélectionnez USA Est.

Cliquez sur Suivant.

Sur la page Sécurité, sélectionnez Suivant.

Pour Espace d’adressage IPv4, entrez 192.168.0.0/16.

Sous Sous-réseaux, sélectionnez par défaut.

Changez le Nom en SN-Corp.

Pour Adresse de départ, saisissez 192.168.1.0/24.

Acceptez les autres paramètres par défaut, puis sélectionnez Enregistrer.

Sélectionnez Ajouter un sous-réseau.

Pour But du sous-réseau, sélectionnez Passerelle de réseau virtuel.

Pour l'adresse de départ, saisissez 192.168.2.0/27.

Sélectionnez Ajouter.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

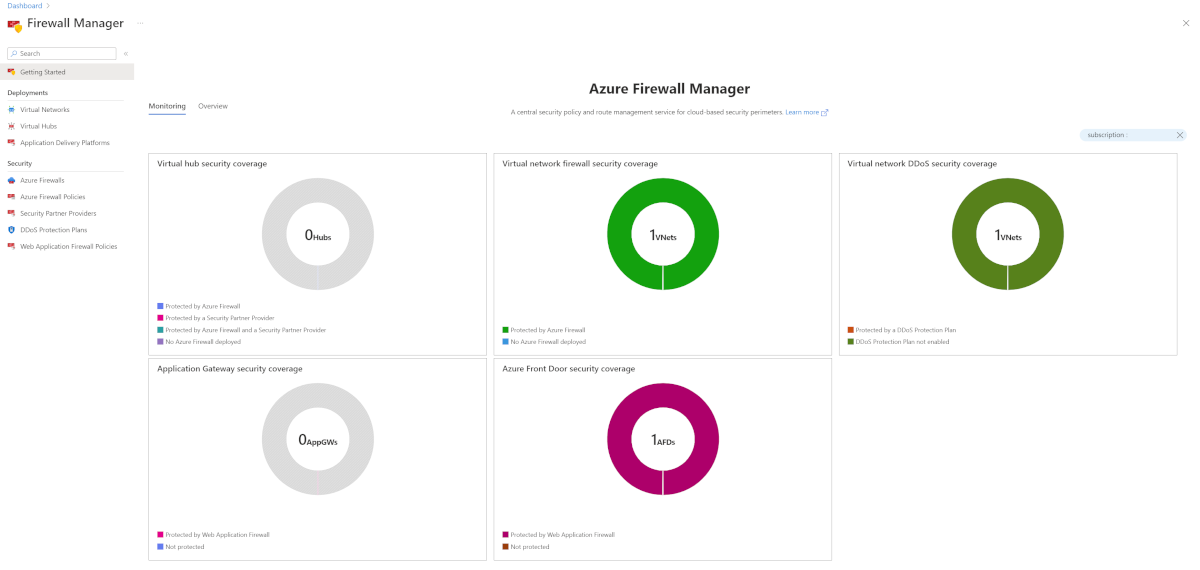

Configurer et déployer le pare-feu

Quand les stratégies de sécurité sont associées à un hub, il s’agit d’un réseau virtuel hub.

Convertissez le réseau virtuel VNet-Hub en réseau virtuel hub et sécurisez-le avec le Pare-feu Azure.

Dans la barre de recherche du portail Azure, tapez Firewall Manager, puis appuyez sur Entrée.

Dans le volet de droite, sélectionnez Présentation.

Dans la page Azure Firewall Manager, sous Ajouter la sécurité aux réseaux virtuels, sélectionnez Afficher les réseaux virtuels hub.

Sous Réseaux virtuels, cochez la case VNet-hub.

Sélectionnez Gérer la sécurité, puis Deploy a Firewall with Firewall Policy (Déployer un pare-feu avec une stratégie de pare-feu).

Sur la page Convertir les réseaux virtuels, sous Niveau Pare-feu Azure, sélectionnez Premium. Sous Politique de pare-feu, cochez la case Pol-Net01.

Sélectionnez Suivant : Vérifier + confirmer

Passez en revue les détails, puis sélectionnez Confirmer.

Le déploiement prend quelques minutes.

Une fois le déploiement terminé, accédez au groupe de ressources FW-Hybrid-Test, puis sélectionnez le pare-feu.

Notez l’adresse IP privée du pare-feu de la page Vue d’ensemble. Vous l’utiliserez plus tard lors de la création de l’itinéraire par défaut.

Créer et connecter les passerelles VPN

Les réseaux virtuels hub et local sont connectés via des passerelles VPN.

Créer une passerelle VPN pour le réseau virtuel hub

Maintenant, créez la passerelle VPN pour le réseau virtuel hub. Les configurations de réseau virtuel à réseau virtuel nécessitent un VPN de type RouteBased. La création d’une passerelle VPN nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle VPN sélectionnée.

- Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

- Tapez passerelle de réseau virtuel dans la zone de recherche, puis appuyez sur Entrée.

- Sélectionnez Passerelle de réseau virtuel, puis sélectionnez Créer.

- Dans le champ Nom, tapez GW-hub.

- Pour Région, sélectionnez (États-Unis) USA Est.

- Pour Type de passerelle, sélectionnez VPN.

- Pour SKU, sélectionnez VpnGw2.

- Pour Génération, sélectionnez Generation2.

- Pour Réseau virtuel, sélectionnez VNet-hub.

- Pour Adresse IP publique, sélectionnez Créer nouveau, puis tapez le nom VNet-hub-GW-pip.

- Pour Activer le mode Actif-Actif, sélectionnez Désactivé.

- Acceptez les autres valeurs par défaut, puis sélectionnez Vérifier + créer.

- Vérifiez la configuration, puis sélectionnez Créer.

Créer une passerelle VPN pour le réseau virtuel local

À présent, créez la passerelle VPN pour le réseau virtuel local. Les configurations de réseau virtuel à réseau virtuel nécessitent un VPN de type RouteBased. La création d’une passerelle VPN nécessite généralement au moins 45 minutes, selon la référence SKU de passerelle VPN sélectionnée.

- Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

- Tapez passerelle de réseau virtuel dans la zone de recherche, puis appuyez sur Entrée.

- Sélectionnez Passerelle de réseau virtuel, puis sélectionnez Créer.

- Pour Nom, tapez GW-Onprem.

- Pour Région, sélectionnez (États-Unis) USA Est.

- Pour Type de passerelle, sélectionnez VPN.

- Pour SKU, sélectionnez VpnGw2.

- Pour Génération, sélectionnez Generation2.

- Pour Réseau virtuel, sélectionnez VNet-Onprem.

- Pour Adresse IP publique, sélectionnez Créer nouveau, puis tapez le nom VNet-Onprem-GW-pip.

- Pour Activer le mode Actif-Actif, sélectionnez Désactivé.

- Acceptez les autres valeurs par défaut, puis sélectionnez Vérifier + créer.

- Vérifiez la configuration, puis sélectionnez Créer.

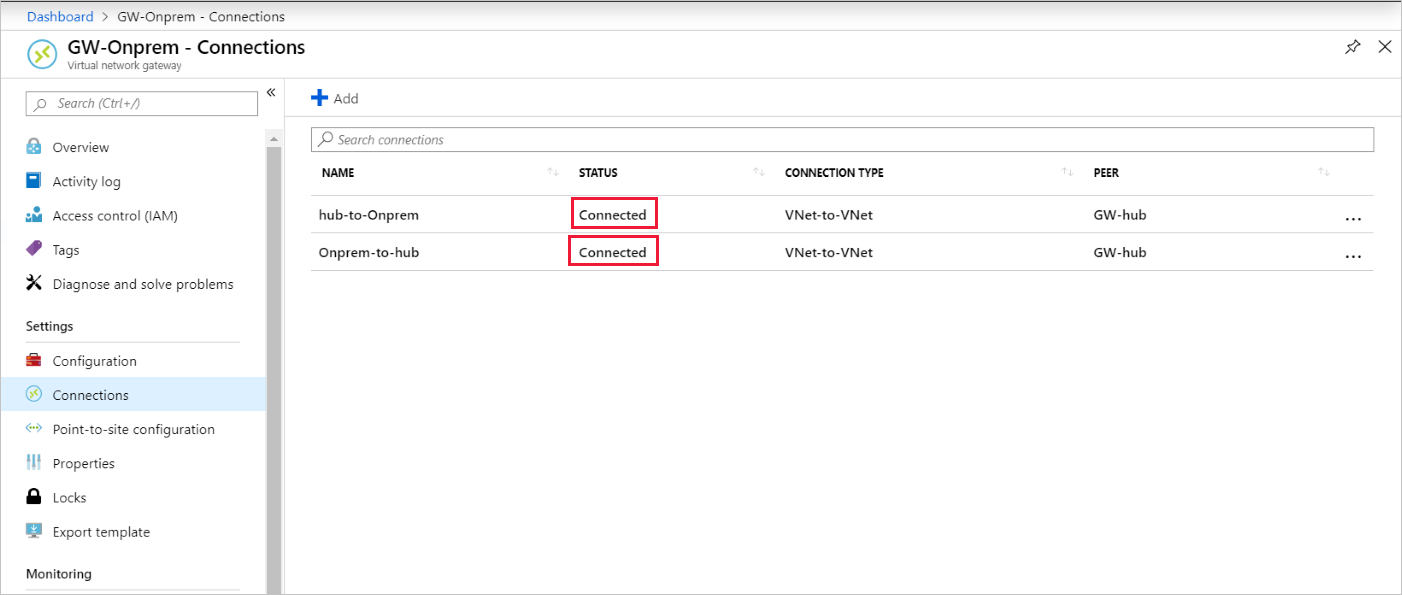

Créer les connexions VPN

Vous pouvez maintenant créer les connexions VPN entre les passerelles hub et locale.

Dans cette étape, vous créez la connexion entre le réseau virtuel hub et le réseau virtuel local. Une clé partagée est référencée dans les exemples. Vous pouvez utiliser vos propres valeurs pour cette clé partagée. Il est important que la clé partagée corresponde aux deux connexions. La création de la connexion prend un certain temps.

- Ouvrez le groupe de ressources FW-Hybrid-Test et sélectionnez la passerelle GW-hub.

- Dans la colonne de gauche, sous Paramètres, sélectionnez Connexions.

- Sélectionnez Ajouter.

- Pour le nom de la connexion, tapez Hub-to-Onprem.

- Pour Type de connexion, sélectionnez Réseau virtuel à réseau virtuel.

- Sélectionnez Suivant : Paramètres.

- Pour Première passerelle de réseau virtuel, sélectionnez GW-hub.

- Pour Passerelle du deuxième réseau virtuel, sélectionnez GW-Onprem.

- Pour Clé partagée (PSK) , tapez AzureA1b2C3.

- Sélectionnez Revoir + créer.

- Sélectionnez Create (Créer).

Créez la connexion entre les réseaux virtuels hub et local. Cette étape est similaire à la précédente, sauf que vous créez la connexion du réseau virtuel OnPrem vers le réseau virtuel hub. Vérifiez que les clés partagées correspondent. Après quelques minutes, la connexion est établie.

- Ouvrez le groupe de ressources FW-Hybrid-Test et sélectionnez la passerelle GW-Onprem.

- Sélectionnez Connexions dans la colonne de gauche.

- Sélectionnez Ajouter.

- Pour le nom de la connexion, tapez Onprem-to-Hub.

- Pour Type de connexion, sélectionnez Réseau virtuel à réseau virtuel.

- Sélectionnez Suivant : Paramètres.

- Pour Première passerelle de réseau virtuel, sélectionnez GW-Onprem.

- Pour Passerelle du deuxième réseau virtuel, sélectionnez GW-hub.

- Pour Clé partagée (PSK) , tapez AzureA1b2C3.

- Sélectionnez OK.

Vérifier la connexion

Environ cinq minutes après le déploiement de la deuxième connexion réseau, l’état des deux connexions doit être Connecté.

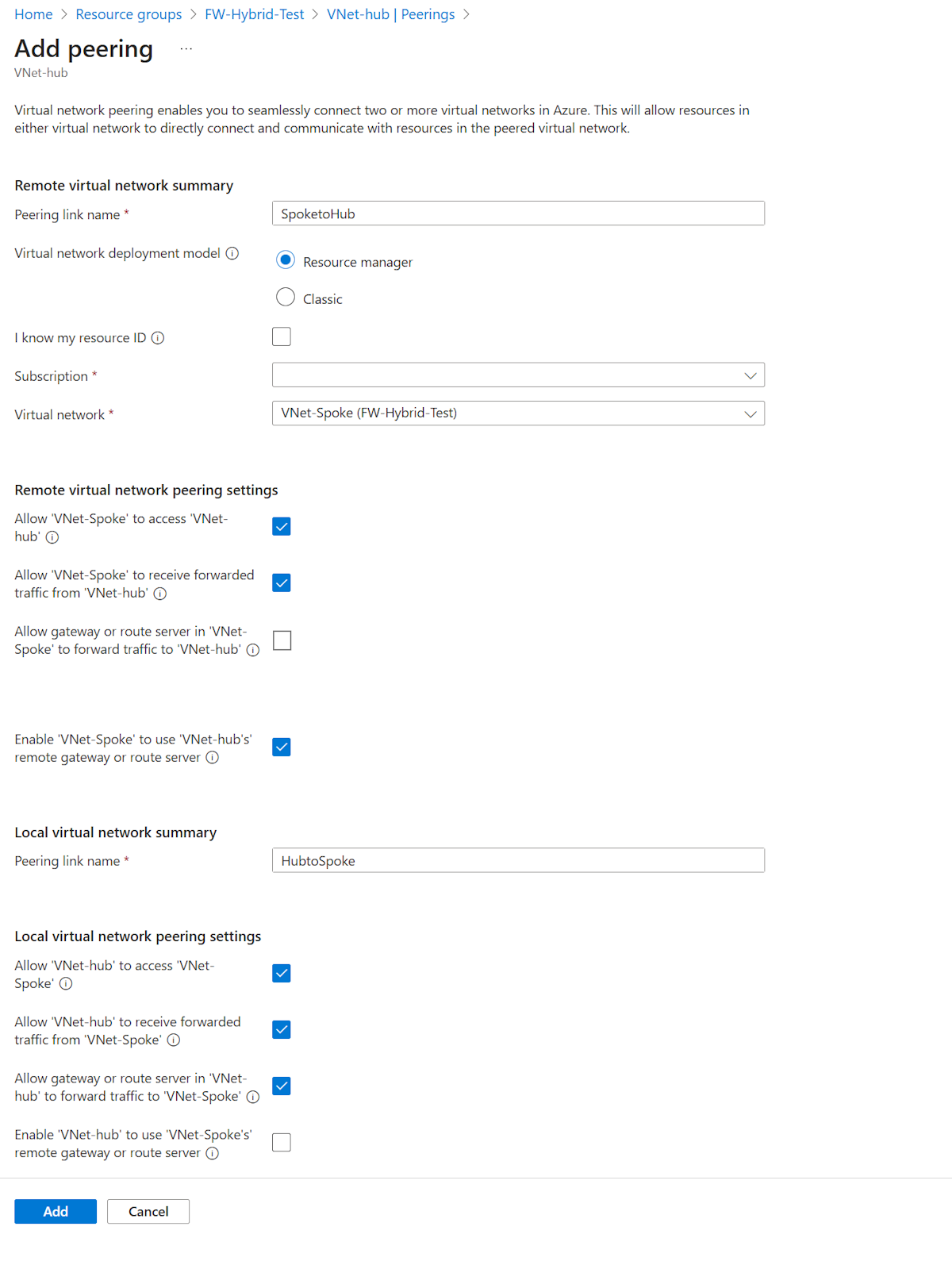

Appairer les réseaux virtuels hub et spoke

À présent, appairez les réseaux virtuels hub et spoke.

Ouvrez le groupe de ressources FW-Hybrid-Test et sélectionnez le réseau virtuel VNet-hub.

Dans la colonne de gauche, sélectionnez Peerings.

Sélectionnez Ajouter.

Sous Résumé du réseau virtuel distant :

Nom du paramètre Valeur Nom du lien de peering SpoketoHub Modèle de déploiement de réseau virtuel Gestionnaire de ressources Abonnement <votre abonnement> Réseau virtuel VNet-Spoke Autorisez « VNet-spoke » à accéder à « VNet-Hub » sélectionné Autorisez « VNet-spoke » à recevoir le trafic transféré de « VNet-Hub » sélectionné Autorisez la passerelle ou le serveur de routes dans « VNet-Spoke » à transférer le trafic vers « VNet-Hub » non sélectionné(s) Activez « VNet-Spoke » pour utiliser la passerelle distante ou le serveur de routes de « VNet-Hub » sélectionné Sous Résumé du réseau virtuel local :

Nom du paramètre Valeur Nom du lien de peering HubtoSpoke Autorisez « VNet-Hub » à accéder à « VNet-Spoke » sélectionné Autorisez « VNet-Hub » à recevoir le trafic transféré de « VNet-Spoke » sélectionné Autorisez la passerelle ou le serveur de routes dans « VNet-Hub » à transférer le trafic vers « VNet-Spoke » sélectionné Activez « VNet-hub » pour utiliser la passerelle distante ou le serveur de routes de « VNet-Spoke » non sélectionné(s) Sélectionnez Ajouter.

Créer les itinéraires

Ensuite, créez deux itinéraires :

- Un itinéraire à partir du sous-réseau de passerelle hub vers le sous-réseau spoke via l’adresse IP du pare-feu

- Un itinéraire par défaut à partir du sous-réseau spoke via l’adresse IP du pare-feu

- Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

- Tapez table de routage dans la zone de recherche, puis appuyez sur Entrée.

- Sélectionnez Table de routage.

- Sélectionnez Create (Créer).

- Sélectionnez le groupe de ressources FW-Hybrid-Test.

- Pour Région, sélectionnez USA Est.

- Pour le nom, tapez UDR-Hub-Spoke.

- Sélectionnez Vérifier + créer.

- Sélectionnez Create (Créer).

- Une fois la table de routage créée, sélectionnez-la pour ouvrir la page correspondante.

- Sélectionnez Routes dans la colonne de gauche.

- Sélectionnez Ajouter.

- Pour le nom de la route, tapez ToSpoke.

- Pour Type de destination, sélectionnez Adresses IP.

- Pour Adresses IP de destination/plages CIDR, tapez 10.6.0.0/16.

- Pour le type de tronçon suivant, sélectionnez Appliance virtuelle.

- Pour l’adresse du tronçon suivant, tapez l’adresse IP privée du pare-feu que vous avez notée précédemment.

- Sélectionnez Ajouter.

À présent, associez la route au sous-réseau.

- Sur la page UDR-Hub-Spoke - Routes, sélectionnez Sous-réseaux.

- Sélectionnez Associer.

- Sous Réseau virtuel, sélectionnez VNet-hub.

- Sous Sous-réseau, sélectionnez GatewaySubnet.

- Sélectionnez OK.

À présent, créez la route par défaut à partir du sous-réseau spoke.

- Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

- Tapez table de routage dans la zone de recherche, puis appuyez sur Entrée.

- Sélectionnez Table de routage.

- Sélectionnez Create (Créer).

- Sélectionnez le groupe de ressources FW-Hybrid-Test.

- Pour Région, sélectionnez USA Est.

- Pour le nom, tapez UDR-DG.

- Pour Propager des routes de passerelle, sélectionnez Non.

- Sélectionnez Revoir + créer.

- Sélectionnez Create (Créer).

- Une fois la table de routage créée, sélectionnez-la pour ouvrir la page correspondante.

- Sélectionnez Routes dans la colonne de gauche.

- Sélectionnez Ajouter.

- Pour le nom de la route, tapez ToHub.

- Pour Type de destination, sélectionnez Adresses IP

- Pour Plages d’adresses IP/CIDR de destination, saisissez 0.0.0.0/0.

- Pour le type de tronçon suivant, sélectionnez Appliance virtuelle.

- Pour l’adresse du tronçon suivant, tapez l’adresse IP privée du pare-feu que vous avez notée précédemment.

- Sélectionnez Ajouter.

À présent, associez la route au sous-réseau.

- Sur la page UDR-DG - Routes, sélectionnez Sous-réseaux.

- Sélectionnez Associer.

- Sous Réseau virtuel, sélectionnez VNet-spoke.

- Sous Sous-réseau, sélectionnez SN-Workload.

- Sélectionnez OK.

Créer des machines virtuelles

Maintenant, créez les machines virtuelles de charge de travail spoke et locale, et placez-les dans les sous-réseaux appropriés.

Créer la machine virtuelle de charge de travail

Créez une machine virtuelle dans le réseau virtuel spoke, exécutant IIS, sans adresse IP publique.

Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

Sous Produits de la Place de marché populaires, sélectionnez Windows Server 2019 Datacenter.

Entrez ces valeurs pour la machine virtuelle :

- Groupe de ressources - Sélectionnez FW-Hybrid-Test

- Nom de la machine virtuelle : VM-Spoke-01

- Région - (États-Unis) USA Est

- Nom d’utilisateur : tapez un nom d’utilisateur

- Mot de passe : tapez un mot de passe

Pour Ports d’entrée publics, sélectionnez Autoriser les ports sélectionnés, puis sélectionnez HTTP (80) et RDP (3389) .

Sélectionnez Suivant : Disques.

Acceptez les valeurs par défaut, puis sélectionnez Suivant : Mise en réseau.

Sélectionnez VNet-Spoke pour le réseau virtuel et SN-Workload pour le sous-réseau.

Sélectionnez Suivant : Gestion.

Sélectionnez Suivant : Supervision.

Pour Diagnostics de démarrage, sélectionnez Désactiver.

Sélectionnez Vérifier + Créer, vérifiez les paramètres de la page récapitulative, puis sélectionnez Créer.

Installer IIS

Dans le portail Azure, ouvrez Cloud Shell et assurez-vous qu’il est défini sur PowerShell.

Exécutez la commande suivante pour installer IIS sur la machine virtuelle et modifier l’emplacement si nécessaire :

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Créer la machine virtuelle locale

Il s’agit d’une machine virtuelle que vous utilisez pour vous connecter au moyen du Bureau à distance et de l’adresse IP publique. À partir de là, vous vous connectez au serveur local via le pare-feu.

Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

Sous Populaire, sélectionnez Windows Server 2019 Datacenter.

Entrez ces valeurs pour la machine virtuelle :

- Groupe de ressources - Sélectionnez Existant, puis FW-Hybrid-Test

- Nom de la machine virtuelle - VM-Onprem

- Région - (États-Unis) USA Est

- Nom d’utilisateur : tapez un nom d’utilisateur

- Mot de passe : tapez votre mot de passe.

Pour Ports d’entrée publics, sélectionnez Autoriser les ports sélectionnés, puis sélectionnez RDP (3389) .

Sélectionnez Suivant : Disques.

Acceptez les valeurs par défaut, puis sélectionnez Suivant : Réseaux.

Sélectionnez VNet-Onprem comme réseau virtuel et vérifiez que le sous-réseau est SN-Corp.

Sélectionnez Suivant : Gestion.

Sélectionnez Suivant : Supervision.

Pour Diagnostics de démarrage, sélectionnez Désactiver.

Sélectionnez Vérifier + Créer, vérifiez les paramètres de la page récapitulative, puis sélectionnez Créer.

Tester le pare-feu

Tout d’abord, notez l’adresse IP privée de la machine virtuelle VM-spoke-01 dans la page Vue d’ensemble de VM-Spoke-01.

À partir du portail Azure, connectez-vous à la machine virtuelle VM-Onprem.

Ouvrez un navigateur web sur VM-Onprem et accédez à http://<adresse IP privée de VM-spoke-01>.

La page web VM-spoke-01 doit s’afficher :

À partir de la machine virtuelle VM-Onprem, ouvrez une session de Bureau à distance sur VM-spoke-01 à l’adresse IP privée.

La connexion doit réussir et vous devriez pouvoir vous connecter.

Maintenant que vous avez vérifié que les règles de pare-feu fonctionnent :

- Vous pouvez parcourir le serveur web sur le réseau virtuel spoke.

- Vous pouvez vous connecter au serveur sur le réseau virtuel spoke à l’aide de RDP.

Modifiez ensuite l’action de collecte des règles du réseau de pare-feu en Refuser pour vérifier que les règles de pare-feu fonctionnent comme prévu.

- Ouvrez le groupe de ressources FW-Hybrid-Test, puis sélectionnez la stratégie de pare-feu Pol-Net01.

- Sous Paramètres, sélectionnez Collections de règles.

- Sélectionnez la collection de règles RCNet01.

- Comme Action de collection de règles, sélectionnez Refuser.

- Sélectionnez Enregistrer.

Fermez tous les navigateurs et bureaux distants existants sur VM-Onprem avant de tester les règles modifiées. Une fois la mise à jour de la collection de règles terminée, réexécutez les tests. Cette fois, aucune connexion ne doit aboutir.

Nettoyer les ressources

Vous pouvez garder vos ressources de pare-feu pour des investigations plus poussées, ou, si vous n’en avez plus besoin, vous pouvez supprimer le groupe de ressources FW-Hybrid-Test afin de supprimer toutes les ressources liées au pare-feu.