Qu’est-ce que la découverte ?

Microsoft Defender External Attack Surface Management (Defender EASM) utilise une technologie de découverte exclusive de Microsoft pour définir en permanence la surface d’attaque Internet unique de votre organisation. La fonctionnalité de découverte de Defender EASM analyse les ressources connues détenues par votre organisation pour découvrir les propriétés précédemment inconnues et non monitorées. Les ressources découvertes sont indexées dans l’inventaire de votre organisation. Defender EASM vous offre dans une seule vue un système dynamique d’enregistrement pour les applications web, les dépendances tierces et l’infrastructure web sous le contrôle de votre organisation.

Au travers du processus de découverte Defender EASM, votre organisation peut monitorer proactivement sa surface d’attaque numérique en constante évolution. Vous pouvez identifier les violations de stratégie et les nouveaux risques dès leur apparition.

Plusieurs programmes de vulnérabilité manquent de visibilité en dehors du pare-feu. Ils n’ont pas connaissance des menaces et risques externes, ces derniers constituant la source principale des violations de données.

Dans le même temps, la croissance numérique continue à dépasser le développement des capacités d’une équipe de sécurité d’entreprise. Les initiatives numériques et l’« informatique fantôme » plus fréquente entraînent l’expansion d’une surface d’attaque à l’extérieur du pare-feu. À ce rythme, il est presque impossible de valider les contrôles, les protections et les exigences de conformité.

Sans Defender EASM, il est presque impossible d’identifier et de supprimer les vulnérabilités, et les outils d’analyse ne peuvent pas aller au-delà du pare-feu pour évaluer la surface d’attaque complète.

Fonctionnement

Pour créer un mappage complet de la surface d’attaque de votre organisation, Defender EASM ingère d’abord les ressources connues (seeds). Les seeds de découverte sont analysés de manière récursive pour découvrir d’autres entités via leurs connexions aux seeds.

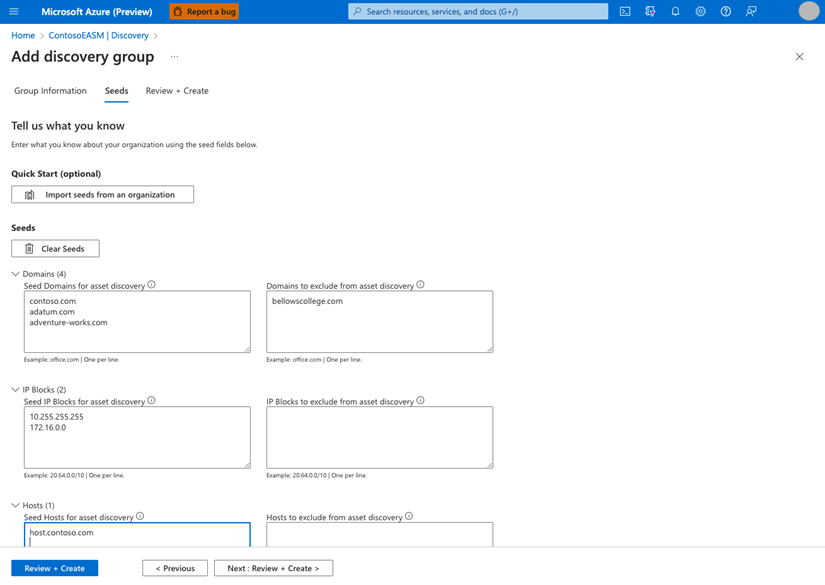

Il est possible qu’un seed initial soit de l’un des types d’infrastructure web indexés par Microsoft suivants :

- Domaines

- Blocs d'adresses IP

- Hôtes

- Contacts par e-mail

- Noms de système autonome (ASN)

- Organisations Whois

À compter d’un seed, le système découvre des associations à d’autres éléments d’infrastructure en ligne pour découvrir des ressources supplémentaires détenues par votre organisation. Ce processus crée finalement l’inventaire complet de votre surface d’attaque. Le processus de découverte utilise des seeds de découverte comme nœuds centraux. Il se lie ensuite vers l’extérieur à la périphérie de votre surface d’attaque. Il identifie tous les éléments d’infrastructure directement connectés au seed et identifie ensuite tous les éléments associés à chaque élément dans le premier ensemble de connexions. Le processus se répète et s’étend jusqu’à atteindre la périphérie de la responsabilité de gestion de votre organisation.

Par exemple, pour découvrir tous les éléments dans l’infrastructure de Contoso, il est possible que vous utilisiez le domaine, contoso.com, comme seed Keystone initial. À partir de ce seed, nous pouvons consulter les sources suivantes et dériver les relations suivantes :

| Source de données | Éléments ayant des relations possibles avec Contoso |

|---|---|

| Enregistrements Whois | D’autres noms de domaine enregistrés sous la même adresse e-mail de contact ou la même organisation inscrite utilisée pour enregistrer contoso.com |

| Enregistrements Whois | Tous les noms de domaine inscrits à n’importe quelle adresse e-mail @contoso.com |

| Enregistrements Whois | D’autres domaines associés au même nom de serveur que contoso.com |

| Enregistrements DNS | Tous les hôtes observés sur les domaines que Contoso possède et tous les sites web associés à ces hôtes |

| Enregistrements DNS | Les domaines ayant différents hôtes, mais qui sont résolus en blocs IP identiques |

| Enregistrements DNS | Les serveurs de messagerie associés aux noms de domaine appartenant à Contoso |

| Certificats SSL | Tous les certificats SSL (Secure Sockets Layer) connectés à chacun des hôtes et tout autre hôte utilisant les mêmes certificats SSL |

| Enregistrements ASN | Les autres blocs IP associés au même ASN que les blocs IP connectés aux hôtes sur les noms de domaine de Contoso, notamment tous les hôtes et domaines qui les résolvent |

L’utilisation de cet ensemble de connexions de premier niveau nous permet de rapidement dériver un ensemble entièrement nouveau de ressources à examiner. Avant que Defender EASM effectue d’autres récursions, il détermine si une connexion est suffisamment forte pour qu’une entité découverte soit automatiquement ajoutée en tant qu’Inventaire confirmé. Pour chacune de ces ressources, le système de découverte exécute des recherches automatisées et récursives basées sur tous les attributs disponibles pour rechercher des connexions de deuxième et de troisième niveau. Ce processus répétitif fournit d’autres informations sur l’infrastructure en ligne d’une organisation et découvre donc des ressources disparates qui n’ont peut-être pas été autrement découvertes et monitorées.

Surfaces d’attaque automatisées par rapport à celles personnalisées

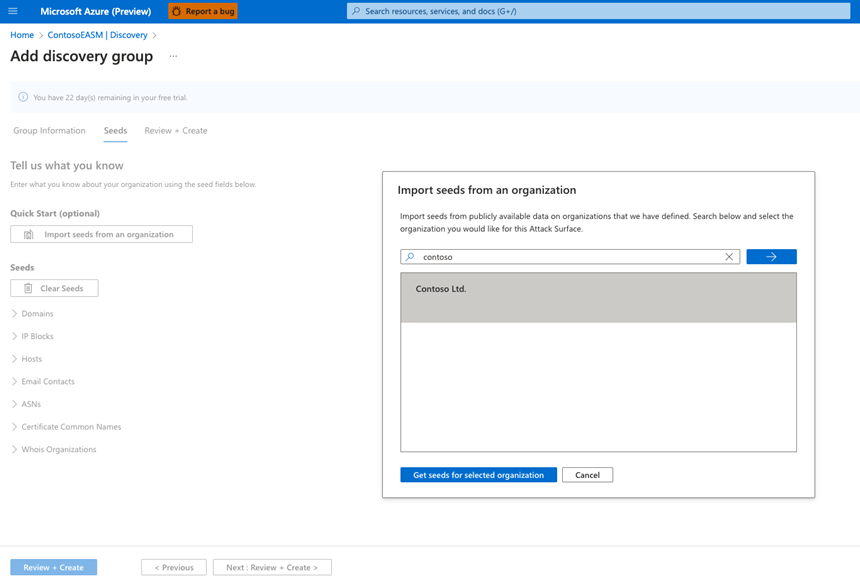

Lorsque vous utilisez Defender EASM pour la première fois, vous pouvez accéder à un inventaire prédéfini pour votre organisation afin de lancer rapidement vos workflows. Dans le volet Prise en main, les utilisateurs peuvent rechercher leur organisation pour remplir rapidement leur inventaire en fonction des connexions de ressources déjà identifiées par Defender EASM. Nous recommandons à tous les utilisateurs de rechercher l’inventaire de surface d’attaque prédéfini de leur organisation avant de créer un inventaire personnalisé.

S’ils souhaitent générer un inventaire personnalisé, les utilisateurs créent des groupes de découverte pour organiser et gérer les seeds qu’ils utilisent lors de l’exécution de découvertes. Les utilisateurs peuvent utiliser des groupes de découverte distincts pour automatiser le processus de découverte, configurer la liste de seeds et configurer les planifications d’exécution périodiques.

Inventaire confirmé et ressources candidates

Si le moteur de découverte détecte une connexion forte entre une ressource possible et le seed initial, le système marque automatiquement la ressource avec l’état Inventaire confirmé. À mesure que les connexions à ce seed sont analysées de manière itérative et que les connexions de troisième ou quatrième niveau sont découvertes, la confiance du système dans la propriété de toutes les ressources nouvellement détectées diminue. De même, il est possible que le système détecte des ressources pertinentes pour votre organisation, mais qui ne vous appartiennent pas directement.

C’est pour ces raisons que les ressources nouvellement découvertes sont étiquetées avec l’un des états suivants :

| Nom de l’état | Description |

|---|---|

| Inventaire approuvé | Un élément qui fait partie de votre surface d’attaque. Il s’agit d’un élément dont vous êtes responsable. |

| Dépendance | Infrastructure appartenant à un tiers, mais qui fait partie de votre surface d’attaque, car elle prend directement en charge l’opération sur les ressources que vous possédez. Par exemple, vous pouvez dépendre d’un fournisseur informatique pour héberger votre contenu web. Le domaine, le nom d’hôte et les pages font partie de votre inventaire approuvé. Il est donc possible que vous souhaitiez traiter l’adresse IP exécutant l’hôte en tant que dépendance. |

| Monitorer uniquement | Ressource pertinente pour votre surface d’attaque, mais qui n’est ni directement contrôlée ni une dépendance technique. Par exemple, des franchisés indépendants ou des ressources appartenant à des sociétés associées peuvent être étiquetés Monitorer uniquement plutôt qu’Inventaire approuvé pour séparer les groupes à des fins de création de rapports. |

| Candidat | Ressource qui a une relation avec les ressources seed connues de votre organisation, mais qui n’a pas une connexion suffisamment forte pour l’étiqueter immédiatement comme Inventaire approuvé. Vous devez passer en revue manuellement ces ressources candidates pour déterminer la propriété. |

| Examen requis | État similaire aux états Candidat, mais cette valeur s’applique aux ressources qui nécessitent un examen manuel pour validation. L’état est déterminé en fonction de nos scores de confiance générés en interne qui évaluent la force des connexions détectées entre les ressources. Il n’indique pas la relation exacte de l’infrastructure à l’organisation, mais marque la ressource pour effectuer un examen supplémentaire afin de déterminer comment elle doit être catégorisée. |

Lorsque vous évaluez des ressources, nous vous recommandons de commencer par les ressources étiquetées Examen requis. Le détail des ressources est continuellement actualisé et mis à jour au fil du temps pour conserver un mappage exact des relations et des états de ressources, ainsi que pour découvrir les ressources nouvellement créées au gré de leur apparition. Le processus de découverte est géré en plaçant des seeds dans des groupes de découverte dont vous pouvez planifier l’exécution sur une base périodique. Une fois qu’un inventaire est rempli, le système Defender EASM analyse en permanence vos ressources en utilisant la technologie utilisateur virtuelle de Microsoft pour découvrir des données nouvelles et détaillées sur chacune d’entre elles. Le processus examine le contenu et le comportement de chaque page dans les sites applicables pour fournir des informations robustes que vous pouvez utiliser pour identifier les vulnérabilités, les problèmes de conformité et d’autres risques éventuels pour votre organisation.