Présentation des ressources d’inventaire

Microsoft Defender External Attack Surface Management (Defender EASM) utilise une technologie Microsoft de découverte exclusive afin d’effectuer une recherche de manière récursive d’infrastructure via des connexions observées aux ressources légitimes connues (découverte seeds). Il établit des inférences sur la relation de cette infrastructure à l’organisation pour découvrir des propriétés précédemment inconnues et non monitorées.

La découverte de Defender EASM inclut les types de ressources suivants :

- Domaines

- Blocs d'adresses IP

- Hôtes

- Contacts par e-mail

- Numéros de système autonomes (ASN)

- Organisations Whois

Ces types de ressources constituent votre inventaire de surface d’attaque dans Defender EASM. La solution découvre des ressources externes exposées à l’Internet ouvert en dehors de la protection traditionnelle du pare-feu. Vous devez monitorer et maintenir les ressources externes pour minimiser les risques et améliorer la posture de sécurité de l’organisation. Defender EASM découvre et monitore activement les ressources, puis expose les insights clés qui vous permettent de résoudre n’importe quelle vulnérabilité au sein de votre organisation.

États des ressources

Toutes les ressources sont étiquetées à l’aide de l’un des états suivants :

| Nom de l’état | Description |

|---|---|

| Inventaire approuvé | Un élément qui fait partie de votre surface d’attaque. Il s’agit d’un élément dont vous êtes responsable. |

| Dépendance | Infrastructure appartenant à un tiers, mais qui fait partie de votre surface d’attaque, car elle prend directement en charge l’opération sur les ressources que vous possédez. Par exemple, vous pouvez dépendre d’un fournisseur informatique pour héberger votre contenu web. Le domaine, le nom d’hôte et les pages font partie de votre inventaire approuvé. Il est donc possible que vous souhaitiez traiter l’adresse IP exécutant l’hôte en tant que dépendance. |

| Monitorer uniquement | Ressource pertinente pour votre surface d’attaque, mais qui n’est ni directement contrôlée ni une dépendance technique. Par exemple, des franchisés indépendants ou des ressources appartenant à des sociétés associées peuvent être étiquetés Monitorer uniquement plutôt qu’Inventaire approuvé pour séparer les groupes à des fins de création de rapports. |

| Candidat | Ressource qui a une relation avec les ressources seed connues de votre organisation, mais qui n’a pas une connexion suffisamment forte pour l’étiqueter immédiatement comme Inventaire approuvé. Vous devez passer en revue manuellement ces ressources candidates pour déterminer la propriété. |

| Examen requis | État similaire aux états Candidat, mais cette valeur s’applique aux ressources qui nécessitent un examen manuel pour validation. L’état est déterminé en fonction de nos scores de confiance générés en interne qui évaluent la force des connexions détectées entre les ressources. Il n’indique pas la relation exacte de l’infrastructure à l’organisation, mais marque la ressource pour effectuer un examen supplémentaire afin de déterminer comment elle doit être catégorisée. |

Gestion des différents états de ressources

Ces états de ressources sont traités et monitorés de manière unique pour vérifier que vous avez une visibilité claire sur vos ressources les plus critiques par défaut. Par exemple, les ressources dans l’état Inventaire approuvé sont toujours représentées dans les graphiques de tableau de bord et sont analysées quotidiennement pour veiller à la récurrence des données. Tous les autres types de ressources ne sont pas inclus dans les graphiques de tableau de bord par défaut. Vous pouvez toutefois ajuster les filtres de votre inventaire pour afficher les ressources dans différents états en fonction des besoins. De même, les ressources de l’état Candidat sont analysées uniquement pendant le processus de découverte. Si ces types de ressources appartiennent à votre organisation, il est important d’examiner ces ressources et de redéfinir leur état sur Inventaire approuvé.

Suivi des modifications d’inventaire

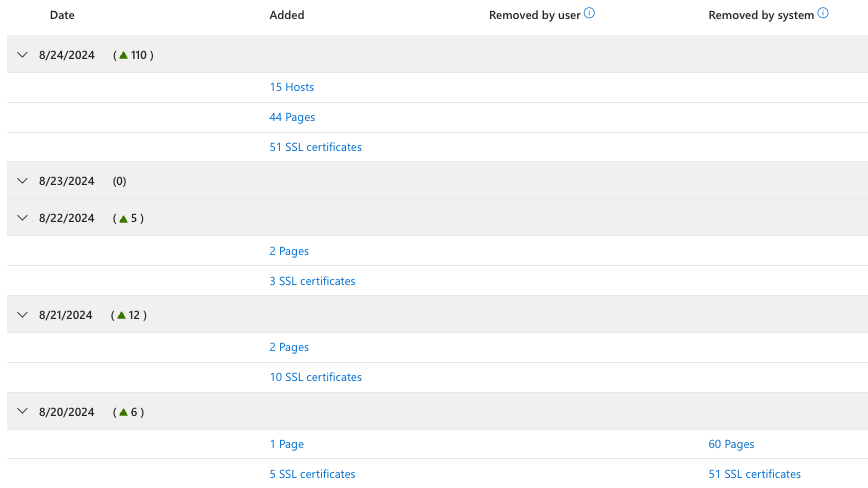

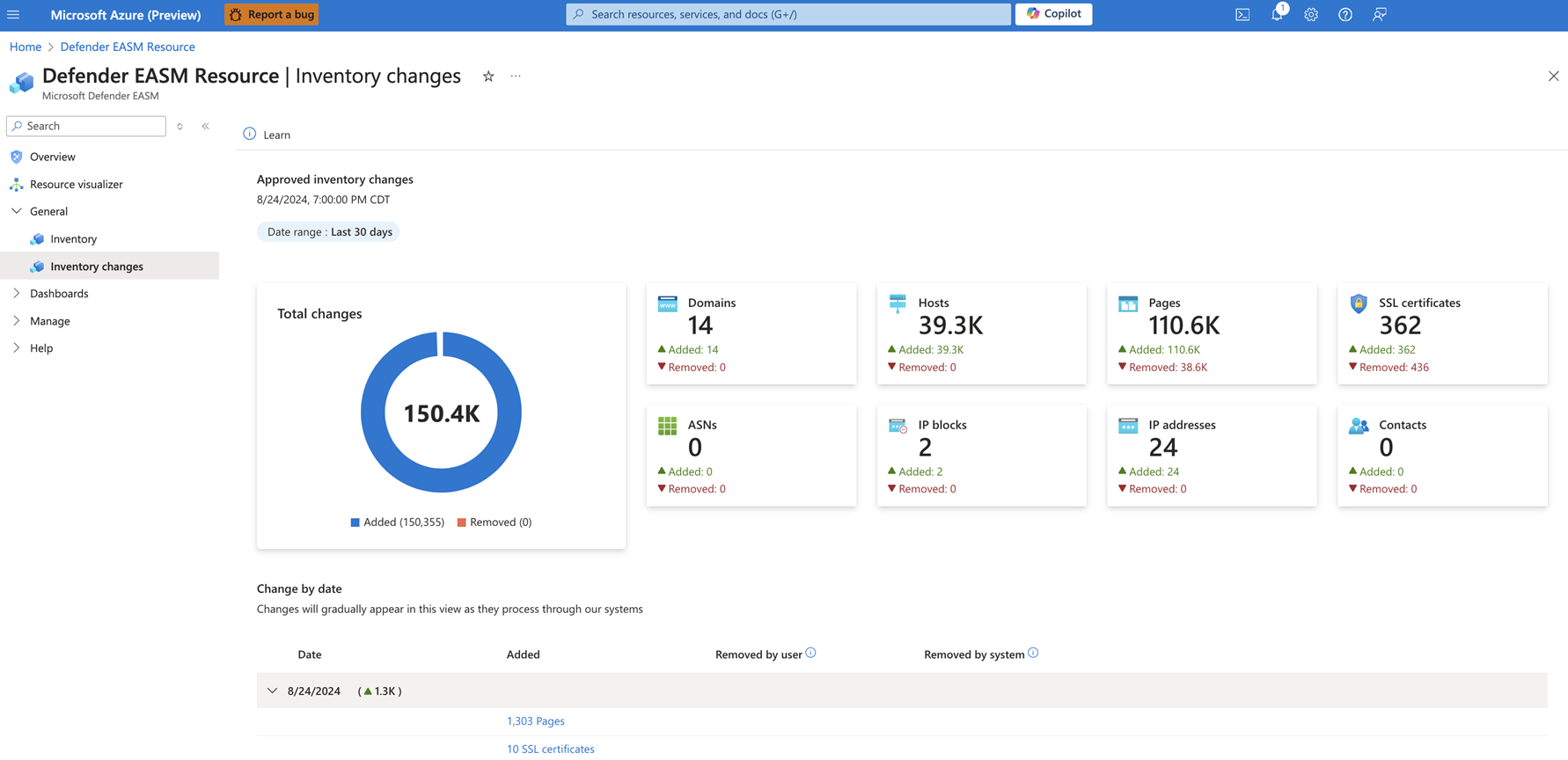

Votre surface d’attaque évolue constamment. Defender EASM analyse constamment votre inventaire et le met à jour pour veiller à son exactitude. Des ressources sont fréquemment ajoutées et supprimées de l’inventaire. Il est donc important de suivre ces modifications pour comprendre votre surface d’attaque et identifier les principales tendances. Le tableau de bord des modifications d’inventaire en fournit une vue d’ensemble. Vous pouvez facilement afficher les nombres « ajoutés » et « supprimés » pour chaque type de ressource. Vous pouvez filtrer le tableau de bord selon deux plages de dates : les 7 ou les 30 derniers jours. Pour obtenir un affichage plus précis de ces modifications d’inventaire, consultez la section Modifications par date du tableau de bord.