Intégration de Microsoft Security Copilot dans Defender EASM

Microsoft Defender EASM (External Attack Surface Management) découvre et mappe en permanence votre surface d’attaque numérique pour fournir une vue externe de votre infrastructure en ligne. Cette visibilité permet aux équipes informatiques et de sécurité d’identifier les inconnues, de hiérarchiser les risques, d’éliminer les menaces et d’étendre le contrôle des vulnérabilités et de l’exposition au-delà du pare-feu. Les insights de surface d’attaque sont générés par l’analyse des vulnérabilités et des données d’infrastructure afin de mettre en évidence les principaux domaines de préoccupation de votre organisation.

L’intégration de Microsoft Security Copilot (Security Copilot) dans Defender EASM vous permet d’interagir avec les surfaces d’attaque découvertes par Microsoft. L’identification des surfaces d’attaque permet à votre organisation de comprendre rapidement son infrastructure externe et les risques critiques qui lui sont propres. Elle fournit des insights sur des domaines de risque spécifiques, notamment les vulnérabilités, la conformité et l’hygiène de sécurité.

Pour plus d’informations sur Security Copilot, consultez Qu’est-ce que Security Copilot ?. Pour plus d’informations sur l’expérience Security Copilot intégrée, consultez Interroger votre surface d’attaque avec Defender EASM à l’aide de Microsoft Copilot in Azure.

Bon à savoir avant de commencer

Si vous débutez avec Security Copilot, vous pouvez vous familiariser avec la solution en lisant ces articles :

- Qu’est-ce que Sécurité Microsoft Copilot ?

- Expériences Security Copilot

- Démarrer avec Sécurité Copilot

- Comprendre l’authentification dans Security Copilot

- Requêtes dans Security Copilot

Security Copilot dans Defender EASM

Security Copilot peut obtenir des insights de Defender EASM sur la surface d’attaque de votre organisation. Vous pouvez utiliser les fonctionnalités intégrées de Security Copilot. Pour obtenir plus d’informations, utilisez les requêtes de Security Copilot. Ces informations peuvent vous aider à comprendre votre posture de sécurité et à atténuer les vulnérabilités.

Cet article vous présente Security Copilot et inclut des exemples de requêtes qui peuvent aider les utilisateurs de Defender EASM.

Fonctionnalités clés

L’intégration de Security Copilot dans EASM peut vous aider à :

Obtenir un instantané de votre surface d’attaque externe et générer des insights sur les risques potentiels.

Vous pouvez obtenir une vue rapide de votre surface d’attaque externe en analysant les informations disponibles sur Internet combinées à l’algorithme de découverte propriétaire de Defender EASM. Il fournit une explication en langage naturel facile à comprendre des ressources exposées à l’extérieur de l’organisation, telles que les hôtes, les domaines, les pages web et les adresses IP. Il met en évidence les risques critiques associés à chacun d’entre eux.

Hiérarchiser les efforts de correction en fonction des risques des ressources et des éléments de la liste des vulnérabilités et menaces courantes (CVE).

Defender EASM permet aux équipes de sécurité de hiérarchiser leurs efforts de correction en les aidant à comprendre les ressources et les CVE qui représentent le plus grand risque dans leur environnement. Il analyse les données de vulnérabilité et d’infrastructure pour mettre en évidence les principaux domaines de préoccupation, en fournissant une explication en langage naturel des risques et des actions recommandées.

Utiliser Security Copilot pour obtenir des insights.

Vous pouvez utiliser Security Copilot pour demander des insights en utilisant le langage naturel et extraire des insights de Defender EASM sur la surface d’attaque de votre organisation. Consulter des détails tels que le nombre de certificats SSL (Secure Sockets Layer) non sécurisés, les ports détectés et les vulnérabilités spécifiques qui affectent la surface d’attaque.

Accélérer l’analyse de la surface d’attaque.

Utilisez Security Copilot pour déterminer votre surface d’attaque à l’aide d’étiquettes, d’ID externes et de modifications d’état pour un ensemble de ressources. Ce processus accélère le traitement des données, ce qui vous permet d’organiser votre inventaire plus rapidement et plus efficacement.

Activer l’intégration de Security Copilot

Pour configurer l’intégration de Security Copilot dans Defender EASM, suivez les étapes décrites dans les sections suivantes.

Prérequis

Pour activer l’intégration, vous devez remplir les conditions suivantes :

- Avoir accès à Microsoft Security Copilot

- Disposer des autorisations pour activer de nouvelles connexions

Connecter Security Copilot à Defender EASM

Accédez à Security Copilot et vérifiez que vous êtes authentifié.

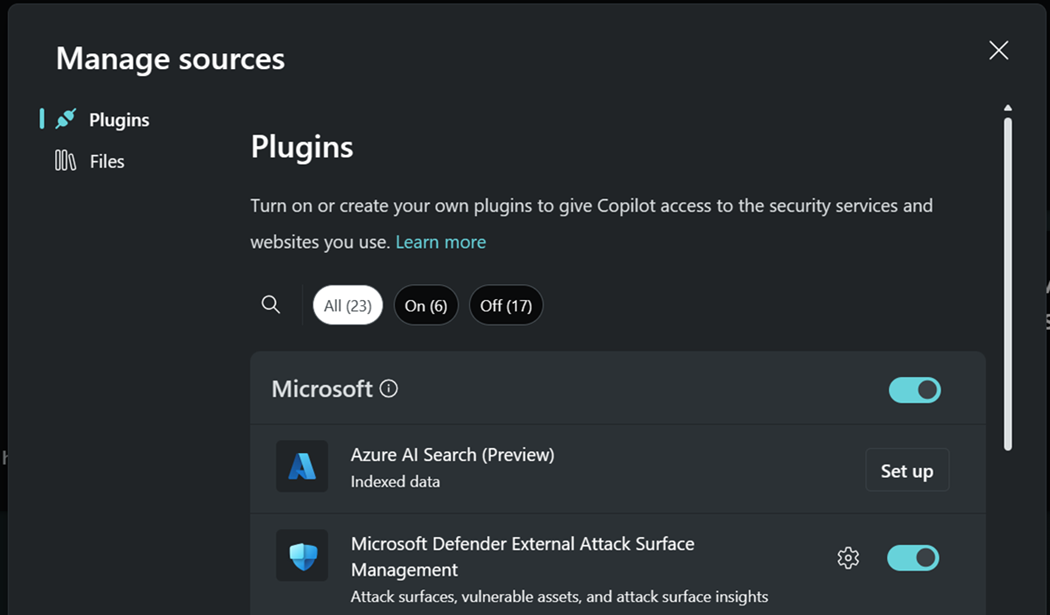

Sélectionnez l’icône du plug-in Security Copilot en haut à droite de la barre de saisie des requêtes.

Sous Microsoft, recherchez Defender External Attack Surface Management. Sélectionnez Activer pour vous connecter.

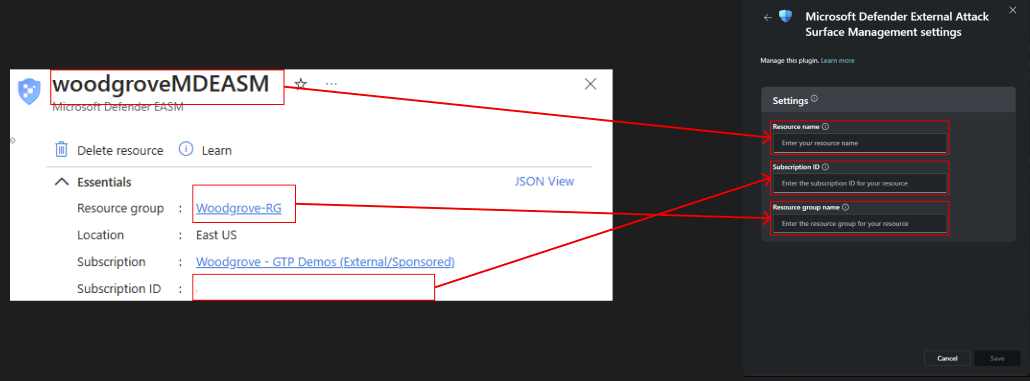

Si vous souhaitez que Security Copilot extraie des données de votre ressource Defender EASM, sélectionnez l’icône d’engrenage pour ouvrir les paramètres du plug-in. Saisissez ou sélectionnez des valeurs à l’aide des valeurs de la section Essentials de votre ressource dans le volet Vue d’ensemble.

Remarque

Vous pouvez utiliser vos compétences Defender EASM même si vous n’avez pas acheté Defender EASM. Pour plus d’informations, consultez Référence sur les fonctionnalités du plug-in.

Exemples de requêtes Defender EASM

Security Copilot utilise principalement des requêtes en langage naturel. Lorsque vous demandez des informations à Defender EASM, vous envoyez une requête qui guide Copilot vers la sélection du plug-in Defender EASM et appelez la capacité correspondante.

Pour tirer le meilleur parti des requêtes de Security Copilot, nous vous recommandons d’adopter les approches suivantes :

Vérifiez que vous référencez le nom de la société dans votre première prompt. Sauf indication contraire, toutes les futures requêtes fourniront alors des données sur l’entreprise initialement spécifiée.

Soyez clair et précis avec vos invites. Vous pouvez obtenir de meilleurs résultats si vous incluez des noms de ressources spécifiques ou des valeurs de métadonnées (par exemple, des ID CVE) dans vos prompts.

Il peut également être utile d’ajouter Defender EASM à votre requête, comme dans ces exemples :

- Selon Defender EASM, quels sont mes domaines expirés ?

- Donne-moi des informations sur la surface d’attaque à priorité élevée de Defender EASM.

Faites des essais avec différentes invites et variantes pour voir ce qui convient le mieux à votre cas d’usage. Les modèles Chat AI varient, afin d’itérer et d’affiner vos invites en fonction des résultats que vous recevez.

Sécurité Copilot enregistre vos sessions d’invite. Pour consulter les sessions précédentes, sélectionnez Mes sessions dans le menu de Security Copilot.

Pour une description détaillée de Security Copilot, y compris des fonctions d’épinglage et de partage, consultezNaviguer dans Security Copilot.

Pour plus d’informations sur la rédaction de requêtes pour Security Copilot, consultez Conseils pour la rédaction de requêtes pour Security Copilot.

Informations de référence sur les fonctionnalités du plug-in

| Capacité | Description | Entrées | Comportements |

|---|---|---|---|

| Obtenir un résumé de la surface d’attaque | Retourne le résumé de la surface d’attaque pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Obtenir une surface d’attaque pour LinkedIn. • Obtenir ma surface d’attaque. • Quelle est la surface d’attaque pour Microsoft ? • Qu’est-ce que ma surface d’attaque ? • Quelles sont les ressources externes pour Azure ? • Que sont mes ressources externes ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourne un résumé de la surface d’attaque pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le résumé de la surface d’attaque pour le nom de l’entreprise est retourné. |

| Obtenir des insights sur la surface d’attaque | Retourne les insights sur la surface d’attaque pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Obtenir des insights sur les surfaces d’attaque à priorité élevée pour LinkedIn. • Obtenir des insights sur la surface d’attaque à priorité élevée. • Obtenir des insights sur la surface d’attaque basse priorité pour Microsoft. • Obtenir des insights sur la surface d’attaque basse priorité. • Existe-t-il des vulnérabilités à priorité élevée dans ma surface d’attaque externe pour Azure ? Entrées obligatoires : • PriorityLevel (le niveau de priorité doit être élevé, moyen ou faible. S’il n’est pas fourni, le niveau de priorité par défaut est élevé) Entrées facultatives : • CompanyName (nom de la société) |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourne des insights sur la surface d’attaque pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne les insights de la surface d’attaque pour le nom de l’entreprise. |

| Obtenir les ressources affectées par des CVE | Renvoie les ressources affectées par des CVE pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Obtenir les ressources affectées par CVE-2023-0012 pour LinkedIn. • Quelles ressources sont affectées par CVE-2023-0012 pour Microsoft ? • La surface d’attaque externe d’Azure est-elle affectée par CVE-2023-0012 ? • Obtenir les ressources affectées par CVE-2023-0012 pour ma surface d’attaque. • Laquelle de mes ressources est affectée par CVE-2023-0012 ? • Ma surface d’attaque externe d’Azure est-elle affectée par CVE-2023-0012 ? Entrées obligatoires : • CveId Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Si les paramètres du plug-in ne sont pas remplis, échouez avec grâce et rappelez-le aux clients. • Si les paramètres du plugin sont renseignés, le système retourne les ressources affectées par des CVE pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne les ressources affectées par des CVE pour le nom de l’entreprise spécifique. |

| Obtenir les ressources affectées par un CVSS | Retourne les ressources affectées par un score CVSS (Common Vulnerability Scoring System) pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Obtenir les ressources affectées par les scores CVSS à priorité élevée dans la surface d’attaque de LinkedIn. • Combien de ressources ont un score CVSS critique pour Microsoft ? • Quelles ressources ont des scores CVSS critiques pour Azure ? • Obtenir les ressources affectées par les scores CVSS à priorité élevée dans ma surface d’attaque. • Combien de mes ressources ont des scores CVSS critiques ? • Quelles sont les ressources pour lesquelles les scores CVSS sont critiques ? Entrées obligatoires : • CvssPriority (la priorité CVSS doit être critique, élevée, moyenne ou faible) Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Si les paramètres du plug-in ne sont pas remplis, échouez avec grâce et rappelez-le aux clients. • Si les paramètres du plug-in sont renseignés, le système retourne les ressources affectées par un score CVSS pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne les ressources affectées par un score CVSS pour le nom de l’entreprise spécifique. |

| Obtenir les domaines expirés | Retourne le nombre de domaines expirés pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Combien de domaines ont expiré dans la surface d’attaque de LinkedIn ? • Combien de ressources utilisent des domaines expirés pour Microsoft ? • Combien de domaines ont expiré dans ma surface d’attaque ? • Combien de mes ressources utilisent des domaines expirés pour Microsoft ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourne le nombre de domaines expirés pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne le nombre de domaines expirés pour le nom de l’entreprise spécifique. |

| Obtenir des certificats expirés | Retourne le nombre de certificats SSL expirés pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Combien de certificats SSL ont expiré pour LinkedIn ? • Combien de ressources utilisent des certificats SSL expirés pour Microsoft ? • Combien de certificats SSL ont expiré pour ma surface d’attaque ? • Quels sont mes certificats SSL expirés ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourne le nombre de certificats SSL pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne le nombre de certificats SSL pour le nom de l’entreprise spécifique. |

| Obtenir des certificats SHA-1 | Retourne le nombre de certificats SSL SHA-1 pour la ressource Defender EASM du client ou pour un nom d’entreprise spécifique. | Exemples d’entrées : • Combien de certificats SSL SHA1 sont présents pour LinkedIn ? • Combien de ressources utilisent SSL SHA1 pour Microsoft ? • Combien de certificats SSL SHA1 sont présents pour ma surface d’attaque ? • Combien de mes ressources utilisent SSL SHA1 ? Entrées facultatives : • CompanyName |

Si votre plug-in est configuré sur une ressource Defender EASM active et qu’aucune autre entreprise n’est spécifiée : • Retourne le nombre de certificats SSL SHA-1 pour la ressource Defender EASM du client. Si un autre nom de société est fourni : • Si aucune correspondance exacte n’est trouvée pour le nom de l’entreprise, une liste de correspondances possibles est retournée. • Si une correspondance exacte est trouvée, le système retourne le nombre de certificats SSL SHA-1 pour le nom de l’entreprise spécifique. |

| Traduire du langage naturel en une requête Defender EASM | Traduit toute question en langage naturel en requête Defender EASM et retourne les ressources qui correspondent à la requête. | Exemples d’entrées : • Quelles sont les ressources qui utilisent jQuery version 3.1.0 ? • Donne-moi les hôtes avec le port 80 ouvert dans ma surface d’attaque. • Trouve toutes les pages, tous les hôtes et toutes les ressources ASN de mon inventaire dont l’adresse IP est l’adresse IP X, l’adresse IP Y, ou l’adresse IP Z. • Parmi mes ressources, quelles sont celles dont l’adresse e-mail du titulaire est <name@example.com> ? |

Si votre plug-in est configuré sur une ressource Defender EASM active : • Retourne les ressources qui correspondent à la requête traduite. |

Basculer entre les données sur les ressources et les données sur l’entreprise

Même si nous avons ajouté l’intégration des ressources pour nos compétences, nous continuons à prendre en charge l’extraction de données à partir de surfaces d’attaque prédéfinies pour des entreprises spécifiques. Pour que le Security Copilot puisse déterminer avec plus de précision si un client souhaite extraire des données de sa surface d’attaque ou d’une surface d’attaque prédéfinie de l’entreprise, nous recommandons d’utiliser mon, ma surface d’attaque, etc., pour indiquer que vous souhaitez utiliser votre ressource. Utilisez leur, le nom d’une société spécifique, etc., pour indiquer que vous souhaitez utiliser une surface d’attaque prédéfinie. Même si cette approche permet d'améliorer l'expérience en une seule session, nous recommandons vivement d'utiliser deux sessions distinctes afin d'éviter toute confusion.

Fournir des commentaires

Vos retours d'expérience sur Security Copilot en général, et sur le plug-in Defender EASM en particulier, sont essentiels pour guider le développement actuel et planifié de ce produit. La façon optimale de fournir ces commentaires se trouve directement dans le produit, à l’aide des boutons de commentaires en bas de chaque prompt terminée. Sélectionnez Semble correct, Doit être amélioréou Inapproprié. Lorsque le résultat correspond aux attentes, nous vous recommandons de choisir Semble correct, si le résultat ne correspond pas aux attentes Doit être amélioré, et si le résultat est préjudiciable d'une manière ou d'une autre, choisissez Inapproprié.

Dans la mesure du possible, et en particulier lorsque le résultat que vous avez sélectionné Doit être amélioré, veuillez écrire quelques mots pour expliquer ce que nous pouvons faire pour améliorer le résultat. Cela s'applique également lorsque vous vous attendez à ce que Security Copilot appelle le plug-in Defender EASM, mais qu'un plug-in différent est engagé à la place.

Confidentialité et sécurité des données dans Securité Copilot

Lorsque vous interagissez avec Security Copilot pour obtenir des données de Defender EASM, Copilot extrait ces données de Defender EASM. Les requêtes, les données extraites et les résultats affichés sont traités et stockés dans le service Security Copilot.

Pour plus d'informations sur la confidentialité des données dans Copilot, consultez Confidentialité et sécurité des données dans Security Copilot.