Sécurité et chiffrement des données dans Azure Data Manager for Energy

Cet article fournit une vue d’ensemble des fonctionnalités de sécurité dans Azure Data Manager pour Energy. Il couvre les principaux domaines du chiffrement au repos, du chiffrement en transit, du protocole TLS, du protocole HTTP, des clés managées par Microsoft et des clés gérées par le client.

Chiffrer des données au repos

Azure Data Manager for Energy utilise plusieurs ressources de stockage pour stocker des métadonnées, des données utilisateur, des données en mémoire, etc. La plateforme utilise un chiffrement côté service pour chiffrer automatiquement toutes les données quand celles-ci sont conservées dans le cloud. Le chiffrement des données au repos protège vos données et vous aide à répondre aux engagements de votre organisation en matière de sécurité et de conformité. Par défaut, toutes les données d’Azure Data Manager for Energy sont chiffrées avec des clés gérées par Microsoft. En plus de la clé gérée par Microsoft, vous pouvez utiliser votre propre clé de chiffrement pour protéger les données dans Azure Data Manager for Energy. Quand vous spécifiez une clé gérée par le client, cette clé est utilisée pour protéger et contrôler l’accès à la clé gérée par Microsoft qui chiffre vos données.

Chiffrer les données en transit

Azure Data Manager for Energy prend en charge le protocole TLS (Transport Layer Security) 1.2 pour protéger les données lors de leur déplacement entre les services cloud et les clients. TLS fournit une authentification forte, la confidentialité et l’intégrité des messages (activation de la détection de l’interception et de la falsification des messages), l’interopérabilité et la flexibilité des algorithmes.

En plus de TLS, lorsque vous interagissez avec Azure Data Manager for Energy, toutes les transactions sont effectuées via HTTPS.

Configurer des clés gérées par le client (CMK) pour une instance Azure Data Manager for Energy

Important

Vous ne pouvez pas modifier les paramètres CMK une fois l’instance Azure Data Manager for Energy créée.

Prérequis

Étape 1 : Configurer le coffre de clés

Vous pouvez utiliser un coffre de clés nouveau ou existant pour stocker les clés gérées par le client. Pour en savoir plus sur Azure Key Vault, consultez Vue d’ensemble d’Azure Key Vault et Qu’est-ce qu’Azure Key Vault ?.

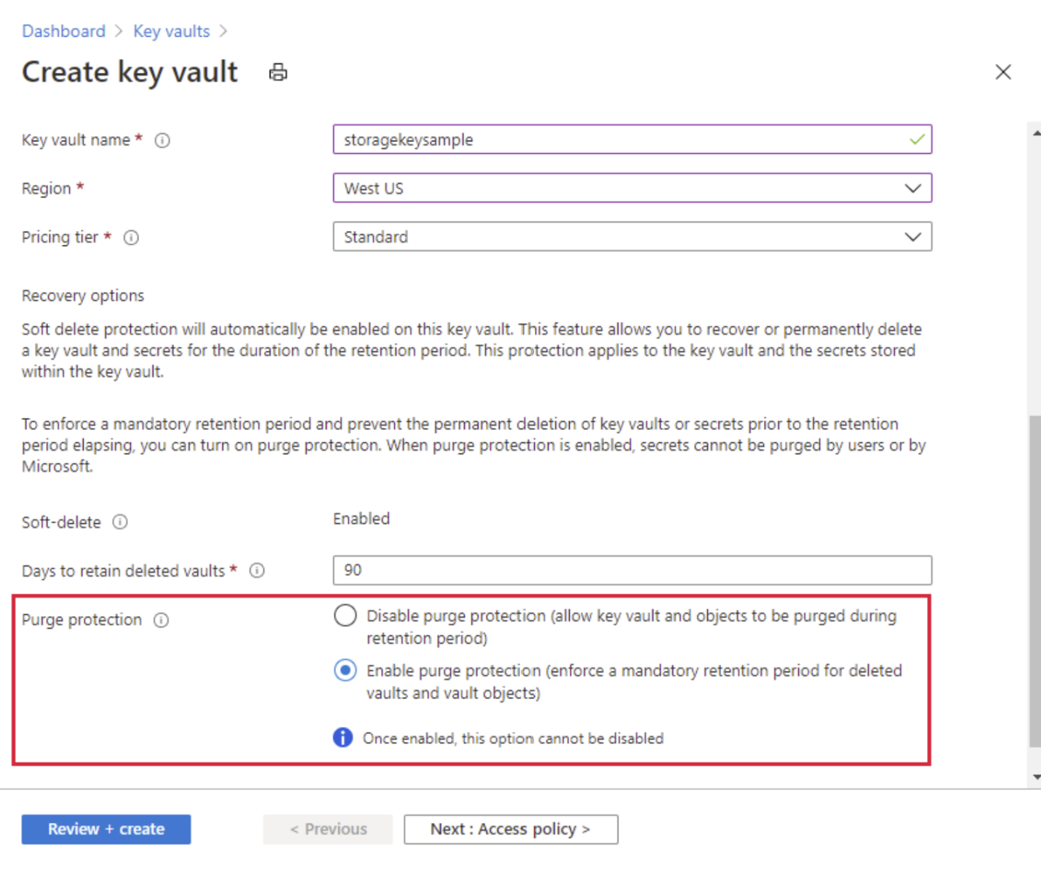

L’utilisation de clés gérées par le client avec Azure Data Manager for Energy requiert que la suppression réversible et la protection contre le vidage soient activées pour le coffre de clés. Lorsque vous créez un coffre de clés, la suppression réversible est activée par défaut et vous ne pouvez pas la désactiver. Vous pouvez activer la protection contre le vidage lorsque vous créez le coffre de clés ou après la création de celui-ci.

Pour en savoir plus sur la création d’un coffre de clés via le portail Azure, consultez Démarrage rapide : Créer un coffre de clés avec le portail Azure. Lorsque vous créez le coffre de clés, sélectionnez Activer la protection de purge.

Pour activer la protection contre le vidage sur un coffre de clés existant, procédez comme suit :

- Accédez à votre coffre de clés dans le portail Azure.

- Sous Paramètres, choisissez Propriétés.

- Dans la section Protection de purge, choisissez Activer la protection de purge.

Étape 2 : Ajouter une clé

- Ensuite, ajoutez une clé au coffre de clés.

- Pour savoir comment ajouter une clé avec le portail Azure, consultez Démarrage rapide : Définir et récupérer une clé dans Azure Key Vault avec le portail Azure.

- Il est recommandé que la taille de clé RSA soit 3072. Consultez Configurer des clés gérées par le client pour votre compte Azure Cosmos DB | Microsoft Learn.

Étape 3 : Choisir une identité managée pour autoriser l’accès au coffre de clés

- Lorsque vous activez les clés gérées par le client pour une instance Azure Data Manager for Energy existante, vous devez spécifier une identité managée qui sera utilisée pour autoriser l’accès au coffre de clés qui contient la clé. L’identité managée doit être autorisée à accéder à la clé dans le coffre de clés.

- Vous pouvez créer une identité managée affectée par l’utilisateur.

Configurer les clés gérées par le client pour un compte existant

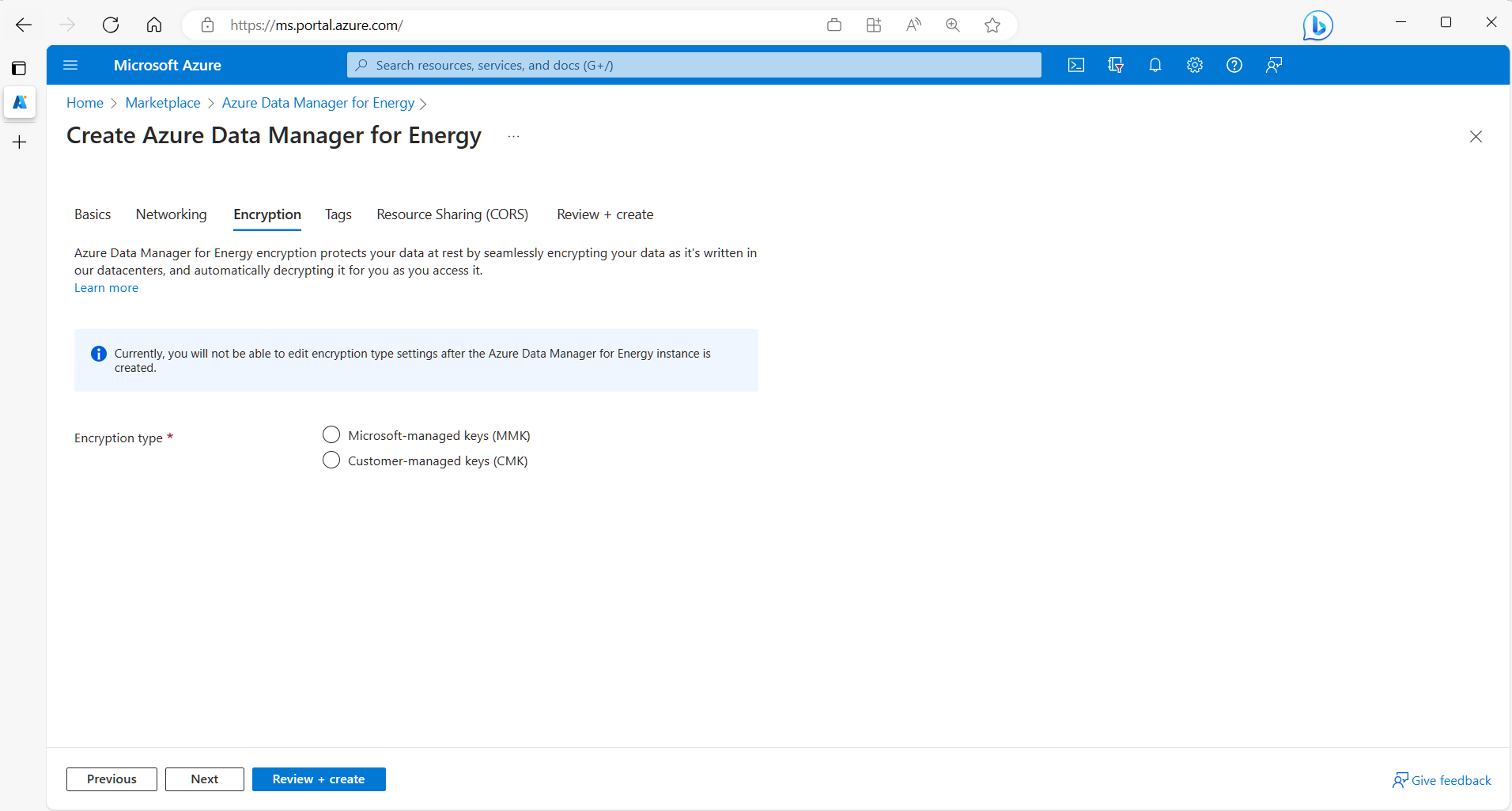

- Créez une instance Azure Data Manager for Energy.

- Sélectionnez l’onglet Chiffrement.

Sous l’onglet Chiffrement, sélectionnez Clés gérées par le client (CMK).

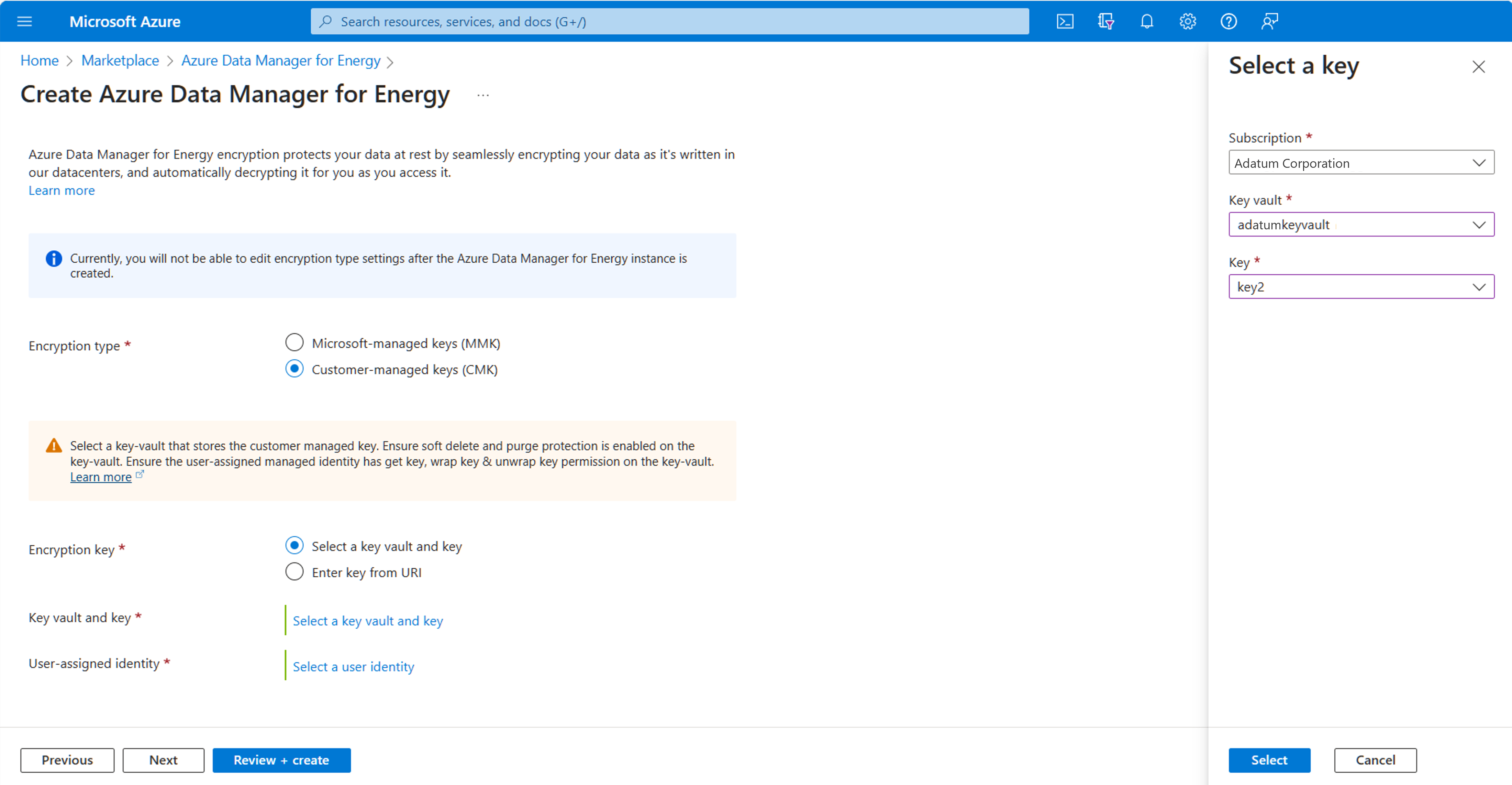

Pour utiliser la CMK, vous devez sélectionner le coffre de clés dans lequel la clé est stockée.

Pour Clé de chiffrement, sélectionnez « Sélectionner un coffre de clés et une clé ».

Choisissez ensuite « Sélectionner un coffre de clés et une clé ».

Ensuite, sélectionnez le coffre de clés et la clé.

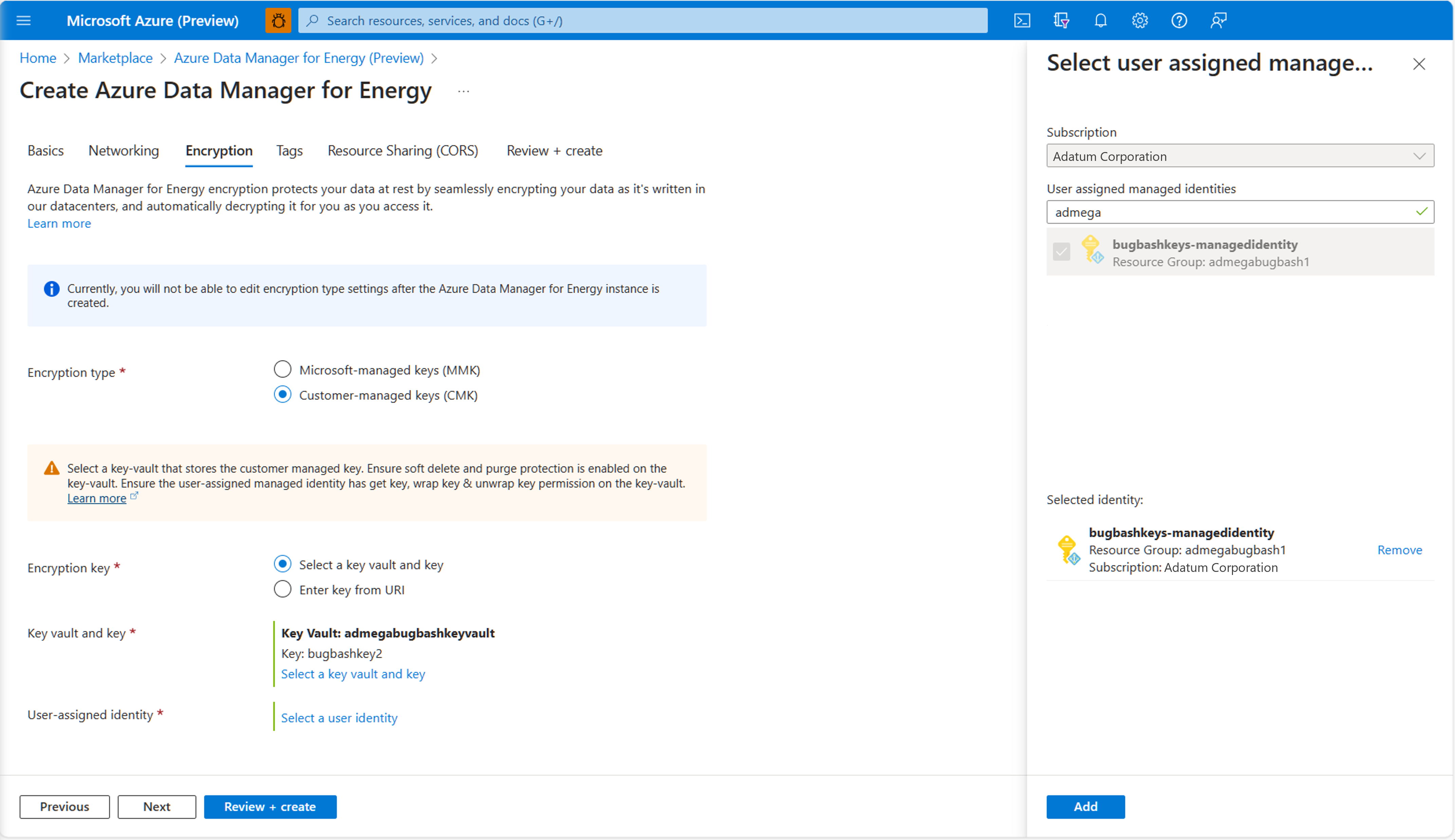

Ensuite, sélectionnez l’identité managée affectée par l’utilisateur qui sera utilisée pour autoriser l’accès au coffre de clés qui contient la clé.

Sélectionnez « Sélectionner une identité d’utilisateur ». Sélectionnez l’identité managée affectée par l’utilisateur que vous avez créée dans les prérequis.

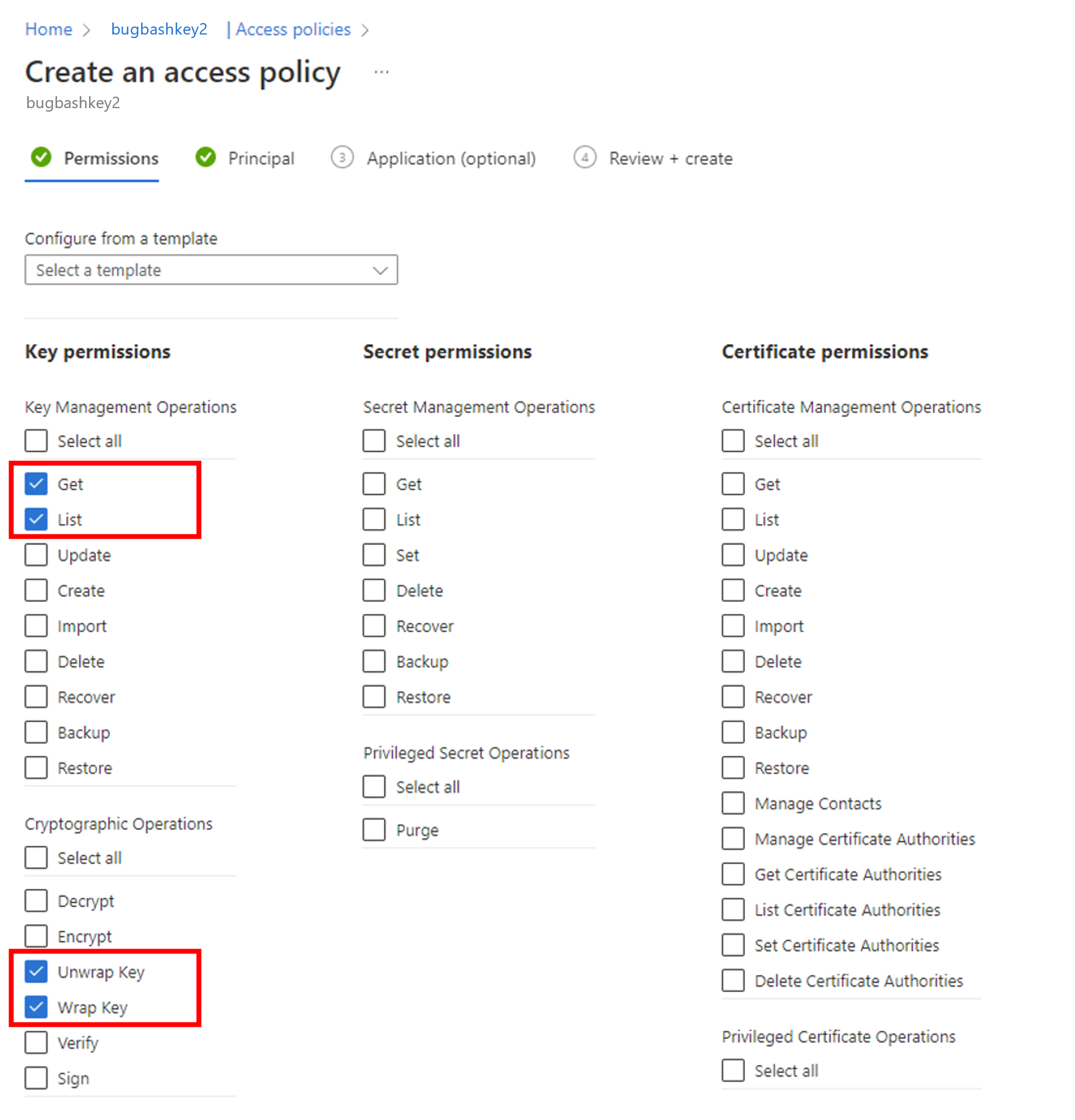

Cette identité affectée par l’utilisateur doit disposer des autorisations Obtenir, Lister, Inclure la clé et Ne pas inclure la clé sur le coffre de clés. Pour plus d’informations sur l’attribution de stratégies d’accès Azure Key Vault, consultez Attribuer une stratégie d’accès Key Vault.

Vous pouvez également sélectionner « Entrer la clé à partir de l’URI » pour Clé de chiffrement. La protection de purge et la suppression réversible doivent obligatoirement être activées pour la clé. Vous devrez le confirmer en cochant la case indiquée ci-dessous.

Ensuite, sélectionnez « Vérifier + créer » après avoir terminé les autres onglets.

Sélectionnez le bouton « Créer ».

Une instance Azure Data Manager for Energy est créée avec des clés gérées par le client.

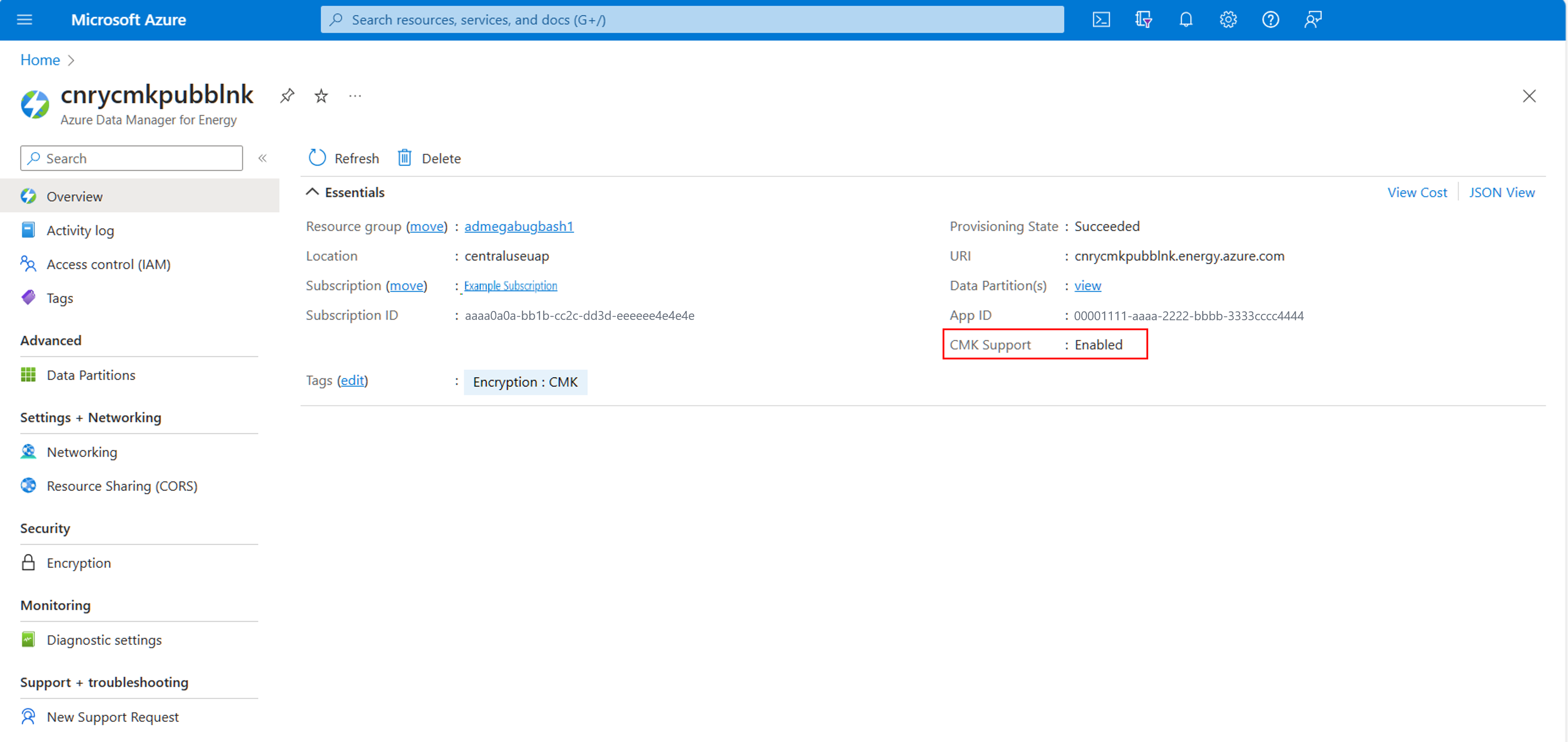

Une fois la CMK activée, son état est visible sur l’écran Vue d’ensemble.

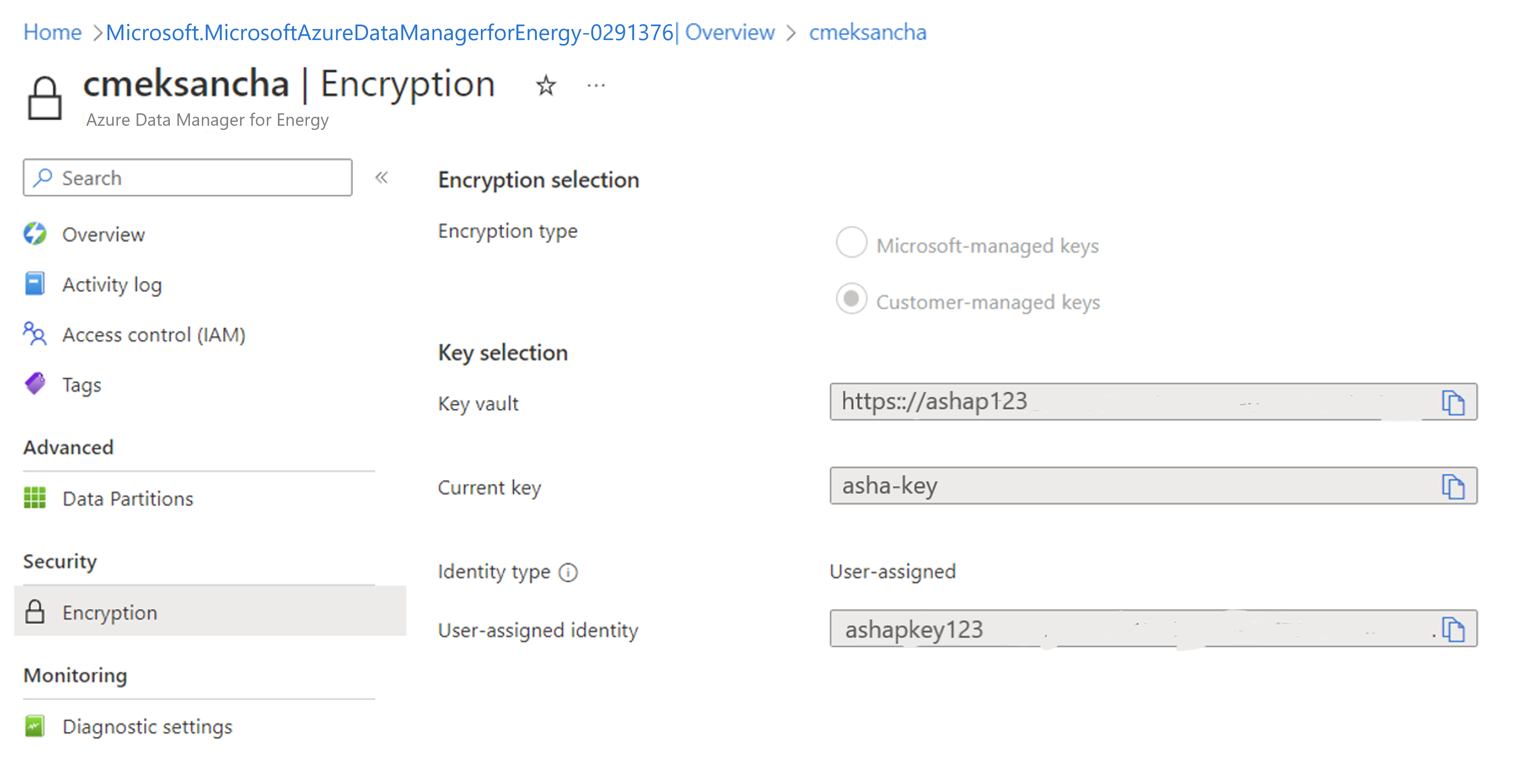

Vous pouvez accéder à Chiffrement et constater que la CMK est activée avec l’identité gérée par l’utilisateur.

Étapes suivantes

Pour en savoir plus sur Private Links :