La gestion du cycle de vie des jetons est désormais en préversion privée

Nous avons précédemment utilisé l’interface utilisateur Azure DevOps pour créer, renouveler et expirer des jetons d’accès personnels. Dans cette version, nous sommes heureux d’annoncer la prise en charge de l’API REST Azure DevOps pour les jetons d’accès personnels, et il est désormais disponible en préversion privée.

Pour plus d’informations, consultez la liste des fonctionnalités ci-dessous.

Général

- API de gestion du cycle de vie PAT (préversion privée)

- Événements de gestion des jetons maintenant dans les journaux d’audit

- Limiter la visibilité et la collaboration des utilisateurs à des projets spécifiques

- Masquer les paramètres de l’organisation

Azure Pipelines

- Détails de l’approbateur disponibles dans les journaux d’audit

- Modification du processus d’obtention de l’octroi de pipelines gratuits dans les projets publics

Azure Artifacts

Général

API de gestion du cycle de vie PAT (préversion privée)

Nous sommes heureux d’annoncer la publication de nouvelles API pour gérer le cycle de vie des jetons d’accès personnels (PAT) dans Azure DevOps. Cet ensemble complet d’API permet à votre équipe de simplifier la gestion des PAT qu’ils possèdent, de leur offrir de nouvelles fonctionnalités, telles que la création de nouveaux jetons d’accès personnels avec une étendue et une durée souhaitées, et le renouvellement ou l’expiration des jetons existants.

Aujourd’hui, la principale façon de gérer les PAT (jetons d’accès personnel) est via l’interface utilisateur ou à l’aide d’un ensemble limité d’API destinées uniquement aux administrateurs de collection de projets. Cette nouvelle API déverrouille la possibilité pour les organisations de configurer l’automatisation impliquant des PAT, notamment la configuration de pipelines de build ou l’interaction avec les éléments de travail.

L’API de gestion du cycle de vie PAT est désormais disponible pour les organisations à utiliser en préversion privée.

Contactez-nous avec votre cas d’usage et votre organisation Azure DevOps pour accéder à l’API et à la documentation. Nous apprécions tous les commentaires que vous pouvez proposer sur la façon dont cette API a aidé votre organisation ou peut être amélioré pour répondre à vos besoins !

Événements de gestion des jetons maintenant dans les journaux d’audit

Les jetons d’accès personnel (PAT) et les clés SSH vous permettent et vos collègues de s’authentifier auprès d’Azure DevOps de manière non interactive. Beaucoup d’entre vous ont exprimé la nécessité de comprendre par qui et comment ces jetons sont utilisés afin d’empêcher les activités malveillantes par des utilisateurs non autorisés. Avec cette version, de nouveaux événements seront ajoutés aux journaux d’audit chaque fois que ces jetons sont créés, mis à jour, révoqués et/ou supprimés.

Pour afficher ces nouveaux événements, accédez à la page Audit dans la page Paramètres de votre organisation. Pour plus d’informations sur ces nouveaux événements et tous les événements disponibles dans vos journaux d’audit, consultez notre documentation.

Limiter la visibilité et la collaboration des utilisateurs à des projets spécifiques

Dans ce sprint, nous publions une fonctionnalité en préversion publique pour permettre aux administrateurs d’organisation dans Azure DevOps de restreindre les utilisateurs de voir et de collaborer avec des utilisateurs dans différents projets. Cette fonctionnalité apporte un autre niveau d’isolation et de contrôle d’accès aux projets. Vos commentaires précoces nous aideront à améliorer l’expérience.

Par défaut, les utilisateurs ajoutés à une organisation peuvent consulter toutes les métadonnées et tous les paramètres de ladite organisation. Cela inclut l’affichage de la liste des utilisateurs de l’organisation, la liste des projets, les détails de facturation, les données d’utilisation et tout ce qui est accessible via les paramètres de l’organisation. En outre, les utilisateurs peuvent utiliser les différents sélecteurs de personnes pour rechercher, afficher, sélectionner et baliser tous les autres membres de l’organisation, même si ces utilisateurs ne se trouvent pas dans le même projet.

Pour restreindre les utilisateurs de ces informations, vous pouvez activer la visibilité et la collaboration des utilisateurs sur des projets spécifiques en préversion pour votre organisation. Une fois activé, le groupe Utilisateurs au niveau du projet, un groupe de sécurité au niveau de l’organisation, sera ajouté à votre organisation Azure DevOps. Les utilisateurs et les groupes ajoutés à ce nouveau groupe (qui se trouvent en accédant aux paramètres de l’organisation -> Autorisations) ont deux limitations : les paramètres de l’organisation masqués et la recherche et le balisage du sélecteur de personnes limités.

Paramètres de l’organisation masqués

Les utilisateurs ajoutés au groupe « Utilisateurs délimités par le projet » sont limités à l’accès aux pages Paramètres de l’organisation, à l’exception de La vue d’ensemble et des projets, et sont limités à l’affichage uniquement des données des projets où ils appartiennent.

Recherche et étiquetage limités du sélecteur de personnes

L’utilisation des différents sélecteurs de personnes dans le produit, les utilisateurs et les groupes ajoutés au groupe « Utilisateurs délimités par le projet » ne pourra rechercher, afficher, sélectionner et baliser des membres du projet qu’ils sont actuellement.

Azure Pipelines

Détails de l’approbateur disponibles dans les journaux d’audit

Vous pouvez maintenant afficher les détails sur les personnes qui ont approuvé vos pipelines dans les journaux d’audit. Nous avons mis à jour l’événement « Check Suite Completed » pour inclure ces informations. Vous pouvez accéder aux journaux d’audit à partir des paramètres de l’organisation ->Audit.

Modification du processus d’obtention de l’octroi de pipelines gratuits dans les projets publics

Azure Pipelines propose des projets CI/CD gratuits pour code source ouvert projets depuis septembre 2018. Étant donné que cela équivaut à donner un calcul gratuit, il a toujours été une cible pour les abus , en particulier l’exploration de chiffrement. La réduction de cet abus a toujours pris de l’énergie de l’équipe. Au cours des derniers mois, la situation s’est nettement pire, avec un pourcentage élevé de nouveaux projets publics dans Azure DevOps utilisés pour l’exploration de données de chiffrement et d’autres activités que nous classifions comme abusives. En plus de prendre une quantité croissante d’énergie de l’équipe, cela met nos pools d’agents hébergés sous tension et dégrade l’expérience de tous nos utilisateurs , à la fois open source et payant.

Pour résoudre ce problème, les nouveaux projets publics créés dans Azure DevOps ne bénéficieront plus de l’octroi gratuit de travaux parallèles. Par conséquent, vous ne pourrez pas exécuter de pipelines lorsque vous créez un projet public. Toutefois, vous pouvez demander l’octroi gratuit en envoyant un e-mail à azpipelines-ossgrant@microsoft.com et en fournissant les détails suivants :

- Votre nom

- Organisation Azure DevOps pour laquelle vous demandez l’octroi gratuit

- Liens vers les référentiels que vous envisagez de générer

- Brève description de votre projet

Pour plus d’informations sur les travaux parallèles et les subventions gratuites, consultez notre documentation.

Azure Artifacts

Modifications apportées au comportement en amont d’Azure Artifacts

Auparavant, les flux Azure Artifacts présentent des versions de package de toutes ses sources en amont. Cela inclut les versions de package envoyées à l’origine vers un flux Azure Artifacts (source interne) et des versions de package à partir de référentiels publics courants tels que npmjs.com, NuGet.org, Maven Central et PyPI (source externe).

Ce sprint introduit un nouveau comportement qui assure une sécurité supplémentaire pour vos flux privés en limitant l’accès aux packages sources externes lorsque des packages sources internes sont déjà présents. Cette fonctionnalité offre une nouvelle couche de sécurité, qui empêche les packages malveillants d’un registre public d’être consommés par inadvertance. Ces modifications n’affectent pas les versions de package déjà utilisées ou mises en cache dans votre flux.

Pour en savoir plus sur les scénarios de package courants dans lesquels vous devez autoriser des versions de package sources externes, ainsi que quelques autres scénarios où aucun blocage des packages publics n’est nécessaire et comment configurer le comportement en amont, consultez la documentation Configurer le comportement en amont - Azure Artifacts | Microsoft Docs

Étapes suivantes

Notes

Ces fonctionnalités seront déployées au cours des deux à trois prochaines semaines.

Accédez à Azure DevOps et jetez un coup d’œil.

Comment fournir des commentaires

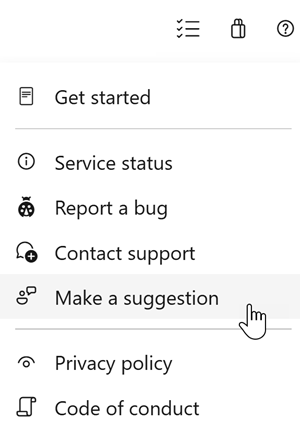

Nous aimerions savoir ce que vous pensez de ces fonctionnalités. Utilisez le menu Aide pour signaler un problème ou faire une suggestion.

Vous pouvez également obtenir des conseils et répondre à vos questions par la communauté sur Stack Overflow.

Merci,

Aaron Halberg