Configurer manuellement une connexion de service d’identité de charge de travail Azure Resource Manager

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Remarque

Nous déployons la nouvelle expérience de création de connexion de service Azure. La réception de celui-ci dans votre organisation dépend de différents facteurs, et vous pouvez toujours voir l’expérience utilisateur plus ancienne.

Lorsque vous résolvez les problèmes d’une connexion au service d’identité de charge de travail Azure Resource Manager, vous pouvez avoir besoin de configurer manuellement la connexion au lieu d’utiliser l’outil automatisé disponible dans Azure DevOps.

Nous vous recommandons d’essayer l’approche automatisée avant de commencer une configuration manuelle.

Il existe deux possibilités d'authentification : recourir à une identité gérée ou à un enregistrement d'application. L’avantage de l’option d’identité managée est que vous pouvez l’utiliser si vous n’êtes pas autorisé à créer des principaux de service ou que vous utilisez un locataire Microsoft Entra différent de votre utilisateur Azure DevOps.

Établir une connexion de service via une identité gérée

Pour configurer manuellement l'authentification par identité gérée dans vos pipelines Azure, suivez ces étapes : créez une identité gérée dans le portail Azure, établissez une connexion de service dans Azure DevOps, ajoutez des informations d'identification fédérées et accordez les autorisations nécessaires. Vous devrez suivre ces étapes dans cet ordre :

- Créer l’identité gérée dans le portail Azure.

- Créer la connexion de service dans Azure DevOps et enregistrer comme brouillon.

- Ajouter une information d’identification fédérée à votre identité gérée dans le portail Azure.

- Accorder des autorisations à l’identité managée dans le portail Azure.

- Enregistrer votre connexion de service dans Azure DevOps.

Vous pouvez également utiliser l’API REST pour ce processus.

Conditions préalables à l'authentification par identité gérée

- Pour créer une identité gérée attribuée à un utilisateur, il est indispensable que votre compte Azure soit doté du rôle de Contributeur d'identité gérée ou d'un rôle supérieur.

- Si vous souhaitez utiliser une identité gérée pour accéder aux ressources Azure dans votre pipeline, il est essentiel d'attribuer les droits d'accès adéquats à cette identité sur la ressource concernée.

Créer une identité gérée dans le portail Azure

Connectez-vous au portail Azure.

Dans la zone de recherche, entrez Identités managées.

Sélectionnez Créer.

Dans le volet Créer une identité managée affectée par l’utilisateur, entrez ou sélectionnez des valeurs pour les éléments suivants :

- Abonnement: Sélectionnez l’abonnement dans lequel créer l’identité managée affectée par l’utilisateur.

- Groupe de ressources : sélectionnez un groupe de ressources pour créer l’identité managée affectée à l’utilisateur ou sélectionnez Créer un nouveau pour créer un groupe de ressources.

- Région : Sélectionnez une région pour déployer l’identité gérée assignée par l’utilisateur (exemple : USA Est).

- Nom : Entrez le nom de votre identité gérée assignée par l’utilisateur (exemple : UADEVOPS).

Sélectionnez Vérifier + créer pour créer une nouvelle identité managée. Une fois le déploiement effectué, sélectionnez Accéder à la ressource.

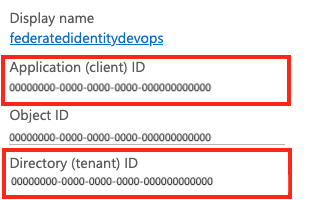

Copiez les valeurs Abonnement, ID de l’abonnement, et ID du client de votre identité managée pour les utiliser plus tard.

Dans votre identité managée dans le portail Azure, allez à Paramètres>Propriétés.

Copier la valeur ID de l’abonné pour l’utiliser ultérieurement.

Créer une connexion de service pour l’authentification par identité managée dans Azure DevOps

Dans Azure DevOps, ouvrir votre projet et accéder à

>Connexions de service>pipelines.

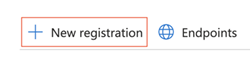

>Connexions de service>pipelines.Sélectionnez Nouvelle connexion de service.

Sélectionnez Azure Resource Manager.

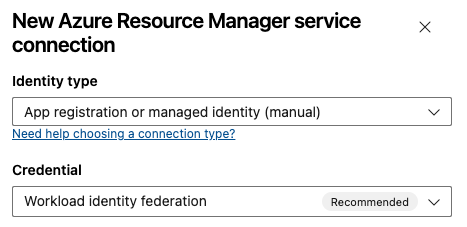

Sélectionnez le type d'identité, qu'il s'agisse d'un enregistrement d'application ou d'une identité gérée (configuration manuelle), ainsi que le justificatif de fédération d'identité de charge de travail.

Pour Nom de la connexion de service, entrez une valeur telle que

uamanagedidentity. Vous utiliserez cette valeur dans votre identifiant de sujet d’information d’identification fédérée.Cliquez sur Suivant.

À l'étape 2 : Détails de l'enregistrement de l'application :

Étape 2 : Les détails de l'enregistrement de l'application contiennent les paramètres suivants. Vous pouvez entrer ou sélectionner les paramètres suivants :

Paramètre Description Émetteur Obligatoire. DevOps génère automatiquement l'URL de l'émetteur. Identificateur de l’objet Obligatoire. DevOps crée automatiquement l’identifiant du sujet. Environment Obligatoire. Choisissez un environnement cloud auquel se connecter. Si vous sélectionnez Azure Stack, entrez l’URL de l’environnement, qui est quelque chose comme https://management.local.azurestack.external.Sélectionnez le Niveau de portée. Sélectionnez Abonnement, Groupe d’administration, ou Espace de travail Machine Learning. Les groupes d’administration sont des conteneurs qui vous aident à gérer l’accès, la stratégie et la conformité dans plusieurs abonnements. Un Espace de travail Machine Learning est un lieu pour créer des artefacts de machine learning.

Pour la portée Abonnement, entrez les paramètres suivants :

Paramètre Description ID d’abonnement Obligatoire. Entrez l’ID de l’abonnement Azure. Nom d’abonnement Obligatoire. Entrez le nom de l’abonnement Azure. Pour la portée Groupe d’administration, entrez les paramètres suivants :

Paramètre Description ID du groupe d’administration Obligatoire. Entrez l’ID du groupe d’administration Azure. Nom du groupe d’administration Obligatoire. Entrez le nom du groupe d’administration Azure. Pour la portée Espace de travail Machine Learning, entrez les paramètres suivants :

Paramètre Description ID d’abonnement Obligatoire. Entrez l’ID de l’abonnement Azure. Nom d’abonnement Obligatoire. Entrez le nom de l’abonnement Azure. Groupe de ressources Obligatoire. Sélectionnez le groupe de ressources contenant l’espace de travail. Nom de l’espace de travail ML Obligatoire. Entrez le nom de l’espace de travail Azure Machine Learning existant. Emplacement de l’espace de travail ML Obligatoire. Entrez l’emplacement de l’espace de travail Azure Machine Learning existant.

Dans la section Authentification, entrez ou sélectionnez les paramètres suivants :

Paramètre Description ID d’application (client) Obligatoire. Entrez l'ID client de votre identité gérée. ID de l’annuaire (locataire) Obligatoire. Saisissez l'ID du locataire associé à votre identité gérée. Dans la section Sécurité, sélectionnez Accorder la permission d’accès à tous les pipelines pour permettre à tous les pipelines d’utiliser cette connexion de service. Si vous ne sélectionnez pas cette option, vous devez accorder manuellement l’accès à chaque pipeline qui utilise cette connexion de service.

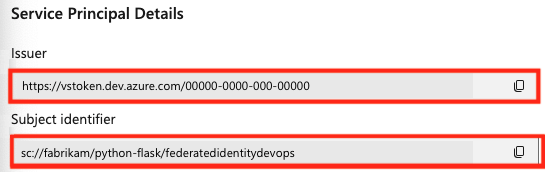

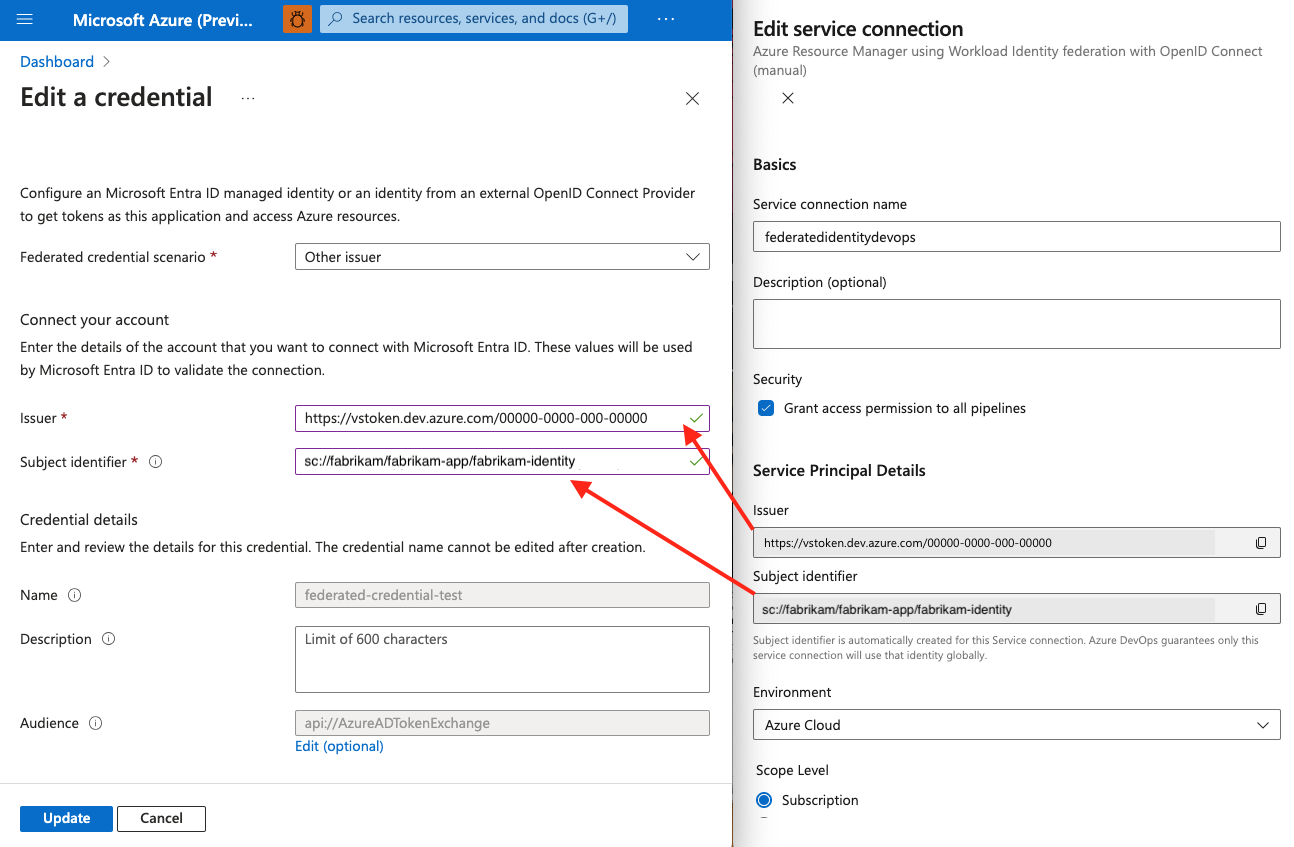

Dans Azure DevOps, copier les valeurs générées pour Émetteur et Identificateur d’objet.

Sélectionnez Garder comme brouillon pour enregistrer une information d’identification en brouillon. Vous ne pouvez pas terminer la configuration tant que votre identité managée ne dispose pas d’une information d’identification fédérée dans le portail Azure.

Ajouter une information d’identification fédérée dans le portail Azure

Dans une nouvelle fenêtre de navigateur, dans votre identité managée dans le portail Azure, rendez-vous dans Paramètres>Informations d’identification fédérées.

Sélectionner Ajouter des informations d’identification.

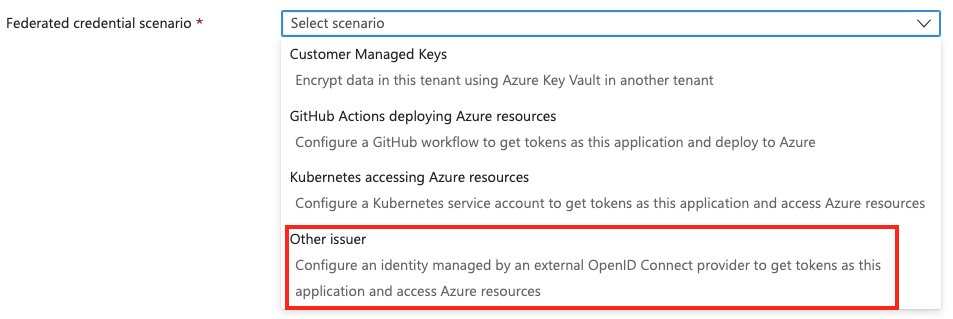

Sélectionner le scénario Autre émetteur.

Copiez les valeurs de l’émetteur et de l’identificateur d’objet que vous avez copiées depuis votre projet Azure DevOps, dans vos informations d’identification fédérées du portail Azure.

Entrez le Nom de votre information d’identification fédérée.

Sélectionnez Ajouter.

Accorder des autorisations à l’identité managée dans le portail Azure

Dans le portail Azure, allez à la ressource Azure pour laquelle vous souhaitez accorder des autorisations (par exemple, un groupe de ressources).

Sélectionnez Contrôle d’accès (IAM) .

Sélectionnez Ajouter une attribution de rôle. Attribuez le rôle requis à votre identité managée (exemple, Contributeur).

Sélectionnez Vérifier et attribuer.

Enregistrer votre connexion de service Azure DevOps

Dans Azure DevOps, revenez à votre connexion de service en brouillon.

Sélectionnez Terminer la configuration.

Sélectionnez Vérifier et enregistrer. Une fois cette étape réussie, votre identité managée est entièrement configurée.