Modifier la connexion de votre organisation à un autre ID Microsoft Entra

Azure DevOps Services

Cet article explique comment basculer la connexion de votre organisation d’un ID Microsoft Entra à un autre. Lorsque vous modifiez des répertoires, vos ressources de projet ne sont pas affectées.

Vous souhaiterez peut-être passer à un autre répertoire pour s’aligner sur les modifications organisationnelles, telles que les fusions ou acquisitions, ou pour consolider plusieurs répertoires pour une meilleure gestion et sécurité.

Pour plus d’informations sur l’utilisation de l’ID Microsoft Entra avec Azure DevOps, consultez la vue d’ensemble conceptuelle.

Prérequis

-

Autorisations : être membre du groupe Administrateurs de collection de projets. Les propriétaires d’organisation sont automatiquement membres de ce groupe.

Niveaux d’accès :

- Être membre de l’ID Microsoft Entra de destination. Pour plus d’informations, consultez comment convertir un invité Microsoft Entra en membre.

- Être membre ou invité dans l’ID Microsoft Entra source.

Gestion des utilisateurs :

- Vérifiez qu’il existe 100 utilisateurs ou moins dans votre organisation. Si votre organisation compte plus de 100 utilisateurs, contactez le support technique pour résoudre les utilisateurs déconnectés. Vous pouvez les mapper à leurs identités Microsoft Entra dans le nouveau locataire.

- N’ajoutez pas les utilisateurs de l’ID Microsoft Entra de destination à l’organisation Azure DevOps.

Clés SSH : demandez que les clés SSH sont effacées manuellement par le support avant de changer de répertoires. Vous trouverez les étapes permettant de recréer des clés SSH plus loin dans cet article. Pour plus d’informations, visitez le FAQ.

Domaines personnalisés

Si vous ajoutez de nouveaux domaines personnalisés à votre annuaire Microsoft Entra, contactez le support technique avant de migrer les clients vers le nouveau domaine personnalisé, car cette action interrompt le mappage des identités existantes.

Important

Après le transfert, les utilisateurs et les groupes qui héritent de l’appartenance et des autorisations d’un groupe Microsoft Entra n’héritent plus de ces autorisations. Les groupes Microsoft Entra ajoutés à votre organisation Azure DevOps ne seront pas transférés et cesseront d’exister dans votre organisation lorsque la connexion Microsoft Entra est modifiée. Toutes les autorisations et relations d’appartenance associées à ces groupes Microsoft Entra cessent également d’exister après le transfert.

Modifier la connexion Microsoft Entra

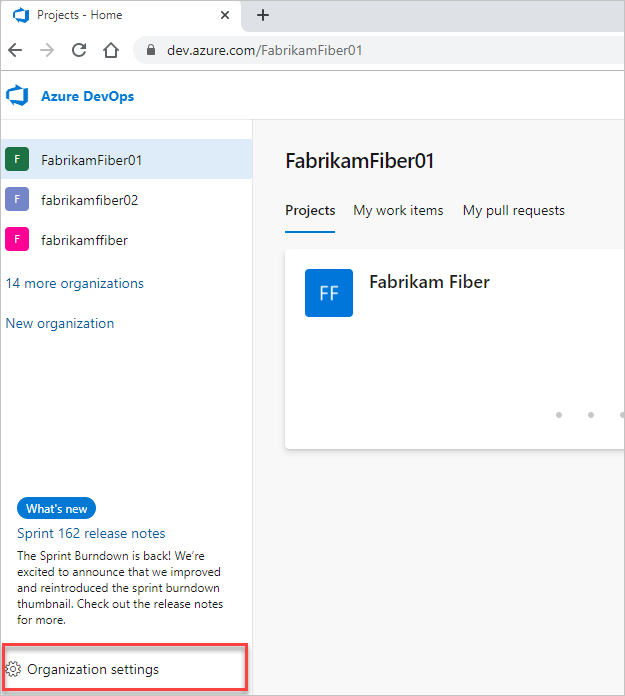

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.

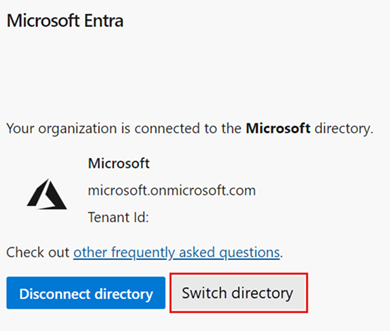

Sélectionnez l’ID Microsoft Entra, puis basculez le répertoire.

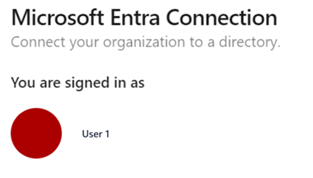

Sélectionnez un répertoire dans le menu déroulant, puis sélectionnez Se connecter.

Si vous ne trouvez pas votre annuaire, contactez votre administrateur Microsoft Entra pour demander à être ajouté en tant que membre à l’ID Microsoft Entra.

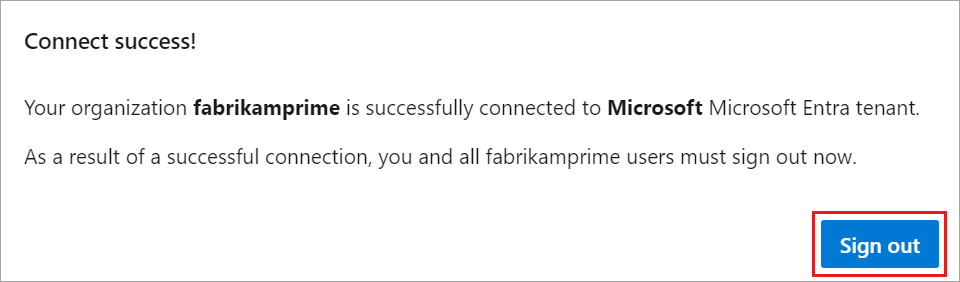

Sélectionnez Se déconnecter.

Votre organisation se connecte à votre ID Microsoft Entra.

Vérifiez que le processus est terminé en vous déconnectez. Ouvrez votre navigateur dans une session privée et connectez-vous à votre organisation à l’aide de votre ID Microsoft Entra ou de vos informations d’identification professionnelles.

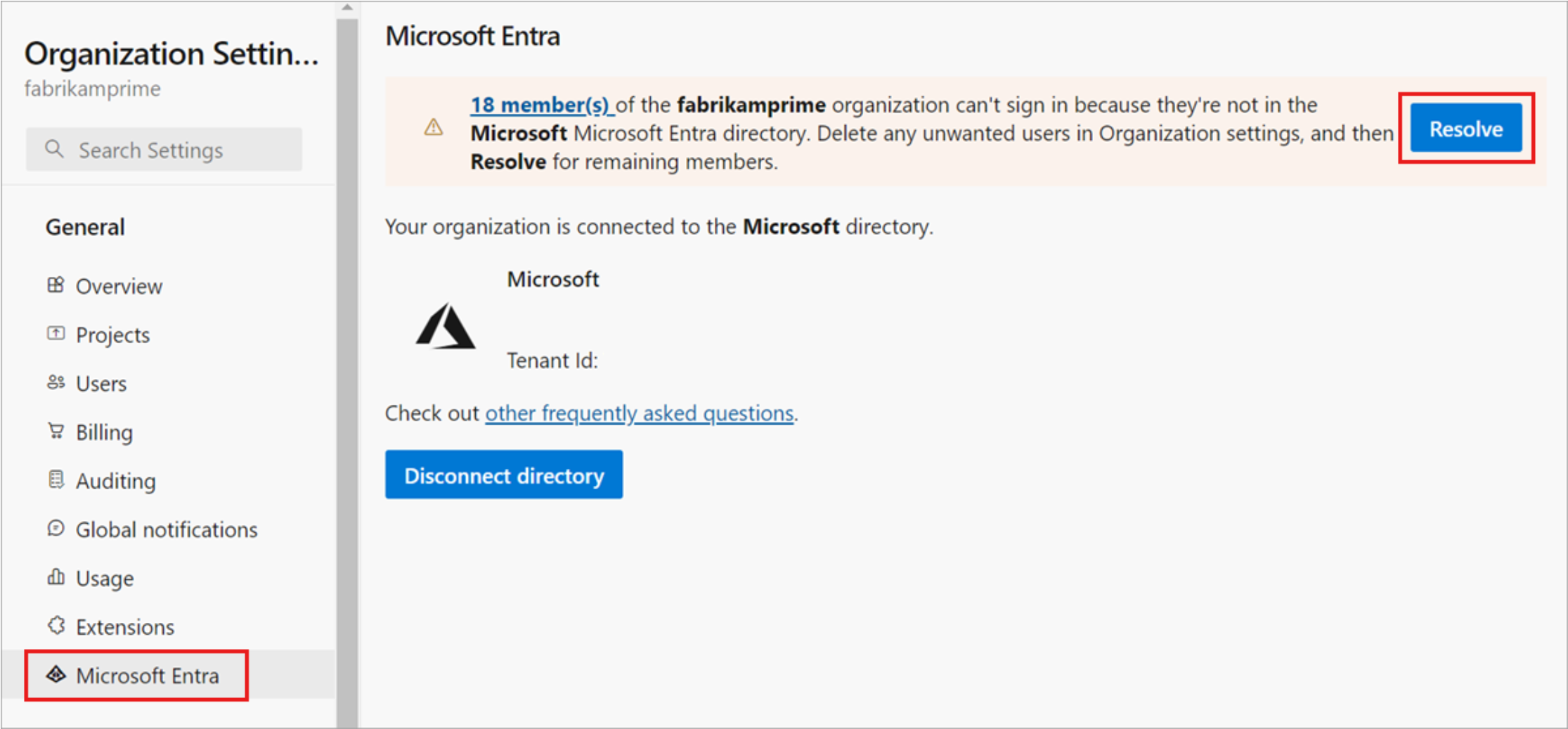

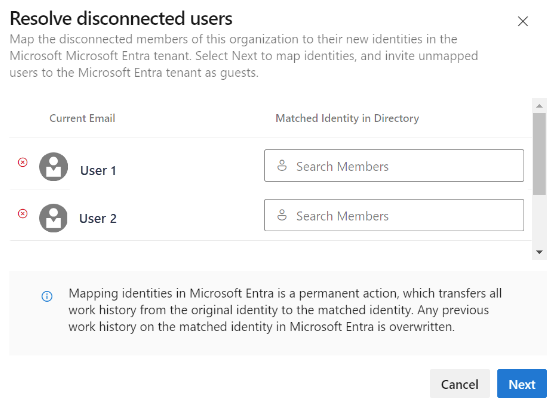

Si certains de vos membres sont déconnectés pendant ce processus, un message d’erreur semblable à l’exemple suivant s’affiche sur la page Microsoft Entra. Choisissez Résoudre pour mapper les utilisateurs déconnectés. Pour plus d’informations, consultez faq.

Informer les utilisateurs de la modification de Microsoft Entra terminée

Lorsque vous informez vos utilisateurs de la modification terminée, fournissez-leur les tâches suivantes :

Déconnectez-vous d’Azure DevOps.

Videz le cache du navigateur. Si vous utilisez Visual Studio ou la ligne de commande Git également, effacez le cache du Gestionnaire d’informations d’identification Git. Supprimez le fichier %LocalAppData%\GitCredentialManager\tenant.cache sur chaque ordinateur client.

Connectez-vous à Azure DevOps à l’aide de l’ID Microsoft Entra ou des informations d’identification professionnelles.

Reconfigurez les jetons d’accès personnels (PAT) ou les clés SSH, si nécessaire.

- PAT : effectuez les étapes décrites dans Utiliser des jetons d’accès personnels.

- Clés SSH :

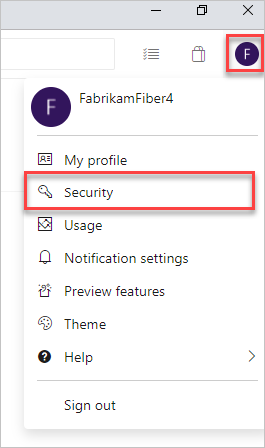

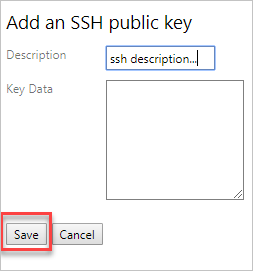

- Dans Azure DevOps, ouvrez votre profil, puis sélectionnez Sécurité dans le menu déroulant résultant.

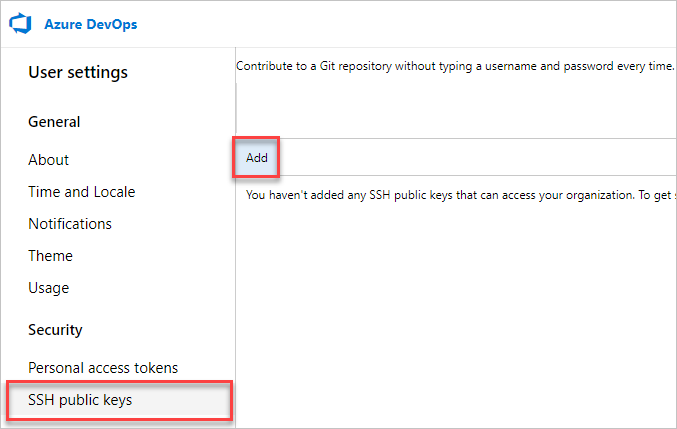

- Sélectionnez clés publiques SSH, puis sélectionnez Ajouter.

- Entrez une description et des données clés, puis sélectionnez Enregistrer.

- Copiez votre clé et placez-la dans un endroit sûr, car vous ne pouvez pas la visualiser à nouveau.

Renommez votre compte Microsoft (MSA). Renommez votre MSA en un autre e-mail qui n’est pas en conflit avec votre identité Microsoft Entra. Cela garantit que vous n’êtes pas invité à choisir entre les comptes.

(Facultatif) Ajustez votre abonnement Visual Studio (VS). Si l’UPN utilisé à l’intérieur de votre organisation a changé, ajustez votre abonnement Visual Studio. Vous pouvez réaffecter l’abonnement à votre nouvel UPN ou configurer cet UPN comme autre compte à l’intérieur de l’abonnement. Pour plus d’informations, consultez comment ajouter un autre compte à votre abonnement.