Activer l’autorisation et l’authentification de l’utilisateur final lors de la migration d’applications Java sur WebLogic Server vers Azure

Ce guide vous aide à activer l’authentification et l’autorisation des utilisateurs finaux de niveau entreprise pour les applications Java sur WebLogic Server à l’aide de Microsoft Entra ID.

Les développeurs Java EE s’attendent à ce que les mécanismes de sécurité de plateforme standard fonctionnent comme prévu, même lors du déplacement de leurs charges de travail vers Azure. Les applications Azure Oracle WebLogic Server (WLS) vous permettent de remplir le domaine de sécurité intégré avec les utilisateurs de Microsoft Entra Domain Services. Lorsque vous utilisez l’élément standard <security-role> dans vos applications Java EE sur Azure, les informations utilisateur proviennent de Microsoft Entra Domain Services via le protocole LDAP (Lightweight Directory Access Protocol).

Ce guide est divisé en deux parties. Si vous disposez déjà de Microsoft Entra Domain Services avec LDAP sécurisé exposé, vous pouvez passer à la section Configurer WLS .

Dans ce guide, découvrez comment :

- Créez et configurez un domaine managé Microsoft Entra Domain Services.

- Configurez le protocole LDAP (Lightweight Directory Access Protocol) sécurisé pour un domaine managé Microsoft Entra Domain Services.

- Activez WebLogic Server pour accéder au protocole LDAP comme domaine de sécurité par défaut.

Ce guide ne vous aide pas à reconfigurer un déploiement microsoft Entra ID Domain Services existant. Toutefois, il doit être possible de suivre ce guide et de voir quelles étapes vous pouvez ignorer.

Prérequis

- Un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit.

- Possibilité de déployer Microsoft Entra Domain Services. Pour plus d’informations, consultez Créer et configurer un domaine managé Microsoft Entra Domain Services.

- La possibilité de déployer l’une des applications Azure WLS répertoriées dans Quelles solutions sont-elles destinées à exécuter Oracle WebLogic Server sur Azure Machines Virtuelles ?

- Ordinateur local avec Windows avec Sous-système Windows pour Linux (WSL), GNU/Linux ou macOS installé.

- Azure CLI version 2.54.0 ou ultérieure.

Considérez le contexte de migration

La liste suivante décrit quelques éléments à prendre en compte pour migrer des installations WLS locales et l’ID Microsoft Entra :

- Si vous disposez déjà d’un locataire Microsoft Entra ID sans services de domaine exposé via LDAP, ce guide montre comment exposer la fonctionnalité LDAP et l’intégrer à WLS.

- Si votre scénario implique une forêt Active Directory local, envisagez d’implémenter une solution d’identité hybride avec l’ID Microsoft Entra. Pour plus d’informations, consultez la documentation sur les identités hybrides.

- Si vous disposez déjà d’un déploiement Active Directory local Domain Services (AD DS), explorez les chemins de migration dans Comparer les services de domaine Active Directory auto-managés, Microsoft Entra ID et Microsoft Entra Domain Services gérés.

- Si vous optimisez le cloud, ce guide vous montre comment commencer à partir de zéro avec MICROSOFT Entra ID Domain Services LDAP et WLS.

- Pour des informations complètes sur la migration de WebLogic Server vers des machines virtuelles Azure, consultez Migrer des applications WebLogic Server vers des machines virtuelles Azure.

- Pour plus d’informations sur Active Directory et Microsoft Entra ID, consultez Comparer Active Directory à Microsoft Entra ID.

Configurer le domaine managé Microsoft Entra Domain Services

Cette section vous guide tout au long des étapes de mise en place d’un domaine managé Microsoft Entra Domain Services intégré à WLS. Microsoft Entra ID ne prend pas directement en charge le protocole LDAP (Lightweight Directory Access Protocol) ou LDAP sécurisé. Au lieu de cela, la prise en charge est activée via l’instance de domaine managé Microsoft Entra Domain Services au sein de votre locataire Microsoft Entra ID.

Remarque

Ce guide utilise la fonctionnalité de compte d’utilisateur « cloud uniquement » de Microsoft Entra Domain Services. D’autres types de comptes d’utilisateur sont pris en charge, mais ne sont pas décrits dans ce guide.

Créer et configurer un domaine managé Microsoft Entra Domain Services

Cet article utilise un didacticiel distinct pour mettre en place un domaine managé Microsoft Entra Domain Services.

Suivez le tutoriel Créer et configurer un domaine managé Microsoft Entra Domain Services jusqu’à la section Activer les comptes d’utilisateur pour Les services de domaine. Cette section nécessite un traitement spécial dans le cadre de ce tutoriel, tel qu’il est décrit dans la section suivante. Prenez soin d’effectuer correctement les actions DNS dans leur intégralité.

Notez la valeur que vous spécifiez lors de l’étape « Entrez un nom de domaine DNS pour votre domaine managé ». Vous l’utilisez plus loin dans cet article.

Créer des utilisateurs et réinitialiser des mots de passe

Les étapes suivantes vous montrent comment créer des utilisateurs et modifier leurs mots de passe, ce qui est nécessaire pour que les utilisateurs se propagent correctement via LDAP. Si vous disposez d’un domaine managé Microsoft Entra Domain Services existant, ces étapes peuvent ne pas être nécessaires.

- Dans le Portail Azure, vérifiez que l’abonnement correspondant au locataire Microsoft Entra ID est l’annuaire actif actuellement. Pour savoir comment sélectionner le répertoire approprié, consultez Associer ou ajouter un abonnement Azure à votre locataire Microsoft Entra. Si le répertoire incorrect est sélectionné, vous ne pouvez pas créer d’utilisateurs ou créer des utilisateurs dans le répertoire incorrect.

- Dans la zone de recherche située en haut du Portail Azure, entrez Utilisateurs.

- Sélectionnez Nouvel utilisateur.

- Vérifiez que créer un utilisateur est sélectionné.

- Renseignez les valeurs du nom d’utilisateur, du nom, du prénom et du nom. Laissez les valeurs par défaut dans les champs restants.

- Sélectionnez Créer.

- Sélectionnez l’utilisateur que vous venez de créer dans la table.

- Sélectionnez Réinitialiser le mot de passe.

- Dans le volet qui s’affiche, sélectionnez Réinitialiser le mot de passe.

- Notez le mot de passe temporaire.

- Dans une fenêtre de navigateur privé ou « incognito », visitez le Portail Azure et connectez-vous avec les informations d’identification et le mot de passe de l’utilisateur.

- Modifiez le mot de passe lorsque vous y êtes invité. Notez le nouveau mot de passe. Vous l’utilisez plus tard.

- Déconnectez-vous et fermez la fenêtre « incognito ».

Répétez les étapes de « Sélectionner un nouvel utilisateur » via « Se déconnecter et fermer » pour chaque utilisateur que vous souhaitez activer.

Configurer le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services

Cette section vous guide tout au long d’un autre tutoriel pour extraire les valeurs à utiliser dans la configuration de WLS.

Tout d’abord, ouvrez le tutoriel Configurer le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services dans une fenêtre de navigateur distincte afin de pouvoir examiner les variantes ci-dessous lors de l’exécution du didacticiel.

Lorsque vous atteignez la section Exporter un certificat pour les ordinateurs clients, notez où vous enregistrez le fichier de certificat se terminant par .cer. Vous utilisez le certificat comme entrée dans la configuration WLS.

Lorsque vous atteignez la section Verrouiller l’accès LDAP sécurisé via Internet, spécifiez Any en tant que source. Vous serrez la règle de sécurité avec une adresse IP spécifique plus loin dans ce guide.

Avant d’exécuter les étapes des requêtes de test sur le domaine managé, procédez comme suit pour permettre au test de réussir :

Dans le Portail Azure, consultez la page de présentation de l’instance Microsoft Entra Domain Services.

Dans la zone Paramètres , sélectionnez Propriétés.

Dans le volet droit de la page, faites défiler vers le bas jusqu’à ce que vous voyiez le groupe d’administration. Sous ce titre, se trouve un lien pour les Administrateurs AAD DC. Sélectionnez ce lien.

Dans la section Gérer, sélectionnez Membres.

Sélectionnez Ajouter des membres.

Dans le champ de texte Rechercher, entrez quelques caractères pour rechercher un des utilisateurs que vous avez créés à une étape précédente.

Sélectionnez l’utilisateur, puis activez le bouton Sélectionner.

Cet utilisateur est celui que vous devez utiliser lors de l’exécution des étapes décrites dans la section Tester les requêtes sur le domaine managé.

Remarque

La liste suivante fournit des conseils sur l’interrogation des données LDAP, que vous devez effectuer pour collecter certaines valeurs nécessaires à la configuration WLS :

- Le tutoriel vous conseille d’utiliser le programme Windows LDP.exe. Ce programme est disponible uniquement sur Windows. Pour les utilisateurs autres que Windows, il est également possible d’utiliser Apache Directory Studio à cette fin.

- Lors de la connexion à LDAP avec LDP.exe, le nom d’utilisateur est juste la partie avant @. Par exemple, si l’utilisateur est

alice@contoso.onmicrosoft.com, le nom d’utilisateur pour l’action de liaison LDP.exe estalice. Par ailleurs, laissez LDP.exe en cours d’exécution et connecté pour l’utiliser dans les étapes suivantes.

Dans la section Configurer une zone DNS pour l’accès externe, notez la valeur de l’Adresse IP externe de LDAP sécurisé. Vous l’utilisez plus tard.

Si la valeur de l’adresse IP externe LDAP sécurisée n’est pas facilement visible, procédez comme suit pour obtenir l’adresse IP :

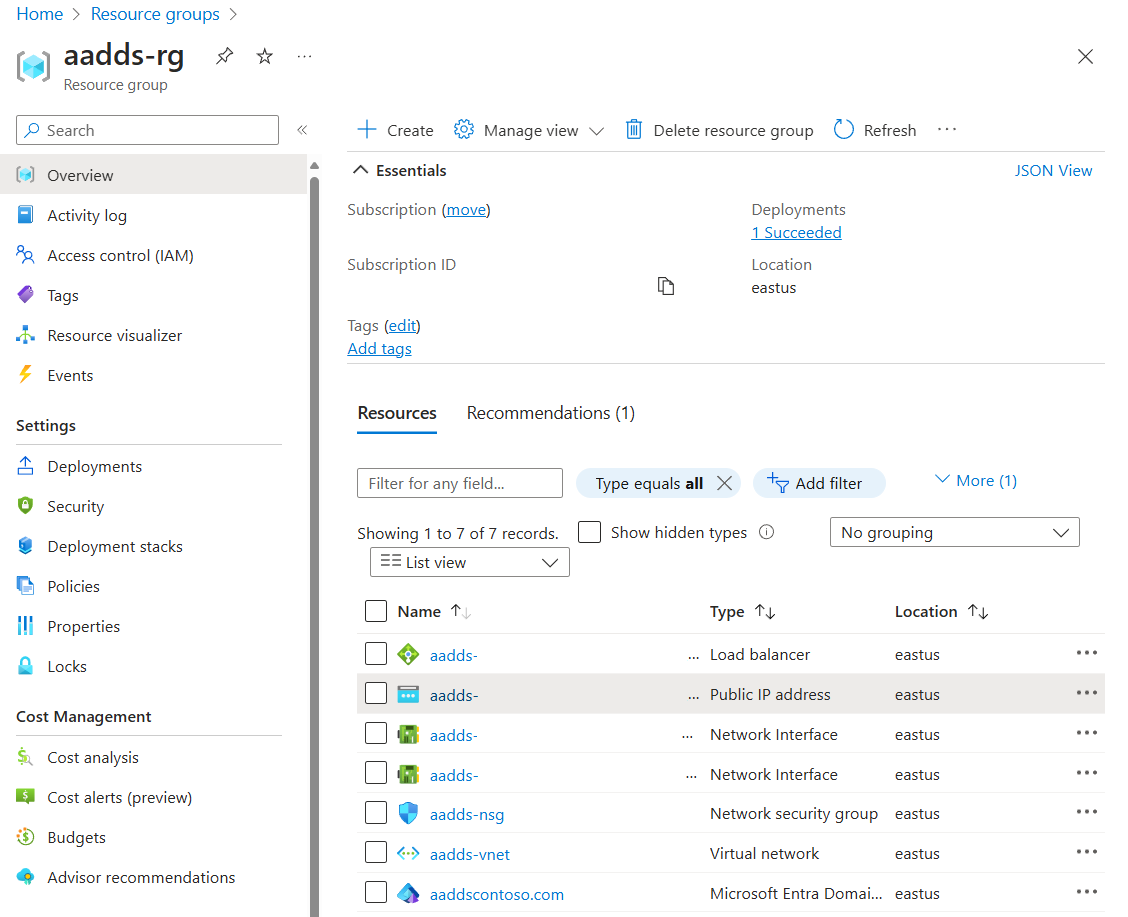

Dans le Portail Azure, recherchez le groupe de ressources qui contient la ressource Microsoft Entra Domain Services.

Dans la liste des ressources, sélectionnez la ressource d’adresse IP publique pour la ressource Microsoft Entra Domain Services, comme illustré dans la capture d’écran suivante. L’adresse IP publique commence probablement par

aadds.

N’exécutez pas les étapes de nettoyage des ressources tant qu’elles n’ont pas été indiquées pour le faire dans ce guide.

Avec ces variations à l’esprit, configurez le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services. Vous pouvez maintenant collecter les valeurs que vous devez fournir à la configuration WLS.

Remarque

Attendez que la configuration LDAP sécurisée termine le traitement avant de passer à la section suivante.

Désactiver le protocole TLS faible v1

Par défaut, Microsoft Entra Domain Services active l’utilisation de TLS v1, qui est considérée comme faible et n’est pas prise en charge dans WebLogic Server 14 et versions ultérieures.

Cette section vous montre comment désactiver le chiffrement TLS v1.

Tout d’abord, obtenez l’ID de ressource du domaine managé Microsoft Entra Domain Service qui active LDAP. La commande suivante obtient l’ID d’une instance Azure Domain Service nommée aaddscontoso.com dans un groupe de ressources nommé aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Pour désactiver TLS v1, utilisez la commande suivante :

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

La sortie s’affiche "tlsV1": "Disabled" pour domainSecuritySettings, comme illustré dans l’exemple suivant :

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Pour plus d’informations, consultez Renforcer un domaine managé Microsoft Entra Domain Services.

Remarque

Si vous ajoutez un verrou à la ressource ou au groupe de ressources, vous rencontrez un message d’erreur lors de la tentative de mise à jour du domaine managé, par exemple : Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Notez les informations suivantes pour le domaine managé microsoft Entra Domain Service. Vous utilisez ces informations dans une section ultérieure.

| Propriété | Description |

|---|---|

| Hôte serveur | Cette valeur est le nom DNS public que vous avez enregistré lors de la création et de la configuration d’un domaine managé Microsoft Entra ID Domain Services. |

| Adresse IP externe de LDAP sécurisé | Cette valeur est la valeur d’adresse IP externe LDAP sécurisée que vous avez enregistrée dans la section Configurer la zone DNS pour l’accès externe. |

| Principal | Pour obtenir cette valeur, revenez à LDP.exe et utilisez les étapes suivantes pour obtenir la valeur du principal à utiliser uniquement sur votre cloud :

|

| ND de base d’utilisateur et ND de base de groupe | Dans le cadre de ce didacticiel, les valeurs de ces deux propriétés sont identiques : le principal de OU=AADDC Users. |

| Mot de passe du principal | Cette valeur est le mot de passe de l’utilisateur qui a été ajouté au AAD DC Administrators groupe. |

| Clé publique pour la connexion LDAPS du service de domaine Microsoft Entra | Cette valeur est le fichier .cer que vous avez été invité à enregistrer lorsque vous avez terminé la section Exporter un certificat pour les ordinateurs clients. |

Configurer WLS

Cette section vous aide à collecter les valeurs des paramètres du domaine managé Microsoft Entra Domain Service déployé précédemment.

Lorsque vous déployez l’une des applications Azure répertoriées dans Quelles sont les solutions pour l’exécution d’Oracle WebLogic Server sur Azure Machines Virtuelles ?, vous pouvez suivre les étapes d’intégration du domaine managé Microsoft Entra Domain Service à WLS.

Une fois le déploiement de l’application Azure terminé, procédez comme suit pour rechercher l’URL permettant d’accéder à la console d’administration WebLogic :

- Ouvrez le Portail Azure et accédez au groupe de ressources que vous avez provisionné.

- Dans le volet de navigation de gauche, section Paramètres, sélectionnez Déploiements. Une liste triée des déploiements effectués dans ce groupe de ressources s’affiche, avec le plus récent en premier.

- Faites défiler la liste jusqu’à l’entrée la plus ancienne. Cette entrée correspond au déploiement que vous avez lancé dans la section précédente. Sélectionnez le déploiement le plus ancien, dont le nom commence par quelque chose de similaire à

oracle.. - Sélectionnez Sorties. Cette option affiche la liste des sorties du déploiement.

- La valeur adminConsole est le lien complet, public et visible par Internet vers la console d’administration WLS. Sélectionnez l’icône de copie en regard de la valeur du champ pour copier le lien dans votre Presse-papiers et enregistrez-la dans un fichier.

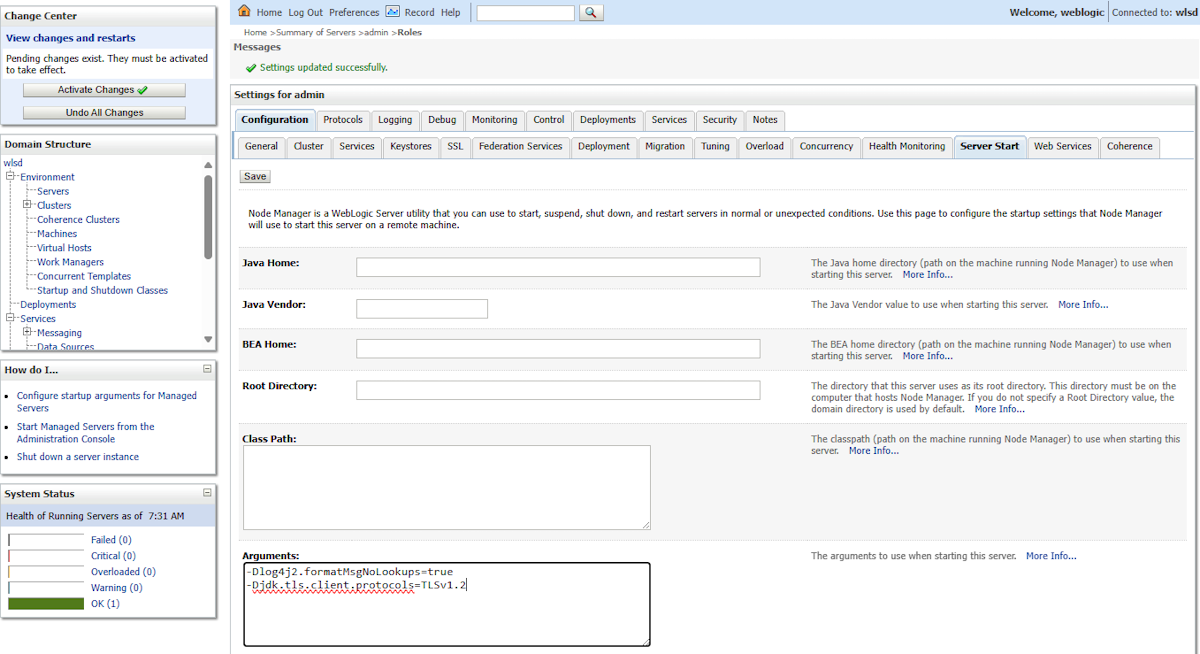

Remarque

Ce tutoriel montre comment utiliser TLS v1.2 pour se connecter au serveur LDAP du domaine managé microsoft Entra Domain Service. Pour garantir la compatibilité, vous devez activer TLS v1.2 pour les déploiements sur JDK 8.

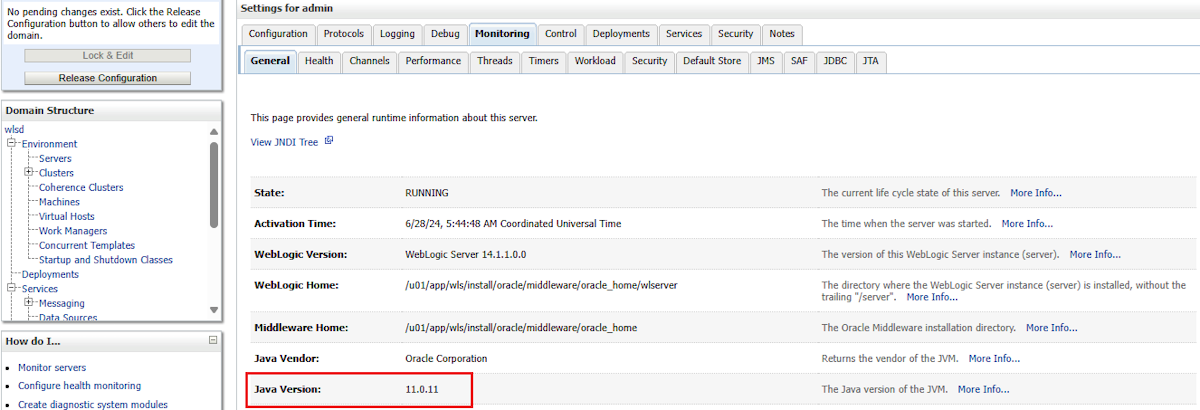

Pour vérifier votre version de JDK, procédez comme suit :

Collez la valeur de adminConsole dans la barre d’adresses de votre navigateur, puis connectez-vous à la console d’administration WLS.

Sous Structure de domaine, sélectionnez >, puis recherchez la version Java.

Si votre version Java est 8, activez TLS v1.2 en procédant comme suit :

Intégrer le domaine managé Microsoft Entra Domain Service à WLS

Avec le serveur d’administration WebLogic en cours d’exécution et le domaine managé Microsoft Entra Domain Service déployé et sécurisé avec les LDAPs, il est désormais possible de lancer la configuration.

Charger et importer l’autorité de certification publique

WLS communique avec le domaine managé à l’aide du protocole LDAP sécurisé (LDAPS), qui est LDAP via SSL (Secure Sockets Layer) ou TLS (Transport Layer Security). Pour établir cette connexion, vous devez charger et importer le certificat d’autorité de certification publique (autorité de certification) (un fichier .cer ) dans le magasin de clés de confiance WLS.

Chargez et importez le certificat sur la machine virtuelle qui exécute le serveur d’administration en procédant comme suit :

Activez l’accès en

adminVMsuivant les instructions de la section Connexion à la machine virtuelle du guide de démarrage rapide : Déployer WebLogic Server sur Azure Machines Virtuelles.Ouvrez un terminal Bash, puis chargez le certificat à l’aide des commandes suivantes. Remplacez la

ADMIN_PUBLIC_IPvaleur par la valeur réelle que vous pouvez trouver dans la Portail Azure. Vous devez entrer le mot de passe que vous avez utilisé pour connecter l’ordinateur.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Une fois le certificat chargé, vous devez le déplacer vers le dossier de domaine WLS /u01/domains et modifier sa propriété à

oracle:oraclel’aide des commandes suivantes :export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importez le certificat dans votre magasin de clés. L’application Azure provisionne WLS avec un magasin d’approbation par défaut dans

<jvm-path-to-security>/cacerts. Le chemin d’accès spécifique peut varier en fonction de la version du JDK. Vous pouvez importer l’autorité de certification publique du domaine managé microsoft Entra Domain Service en procédant comme suit :Interrogez le script que vous avez utilisé pour définir les variables d’environnement de domaine.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImportez l’autorité de certification à l’aide de la commande suivante. Attention à votre version Java, que vous avez cochée dans la section précédente.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Vous devez obtenir une sortie similaire à la suivante :

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Remarque

Si vous personnalisez le magasin d’approbations, vous devez importer l’autorité de certification publique du domaine managé Entra Domain Service dans votre magasin de clés d’approbation. Il n’est pas nécessaire d’importer le certificat sur les serveurs managés WLS. Pour plus d’informations, consultez Configuration de WebLogic pour utiliser LDAP.

Configurer la vérification du nom d’hôte WLS

Étant donné que configurer le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services utilise un caractère générique *.aaddscontoso.com pour le nom d’hôte dans le certificat, vous devez configurer le serveur d’administration WLS avec la vérification appropriée du nom d’hôte. Procédez comme suit pour désactiver la vérification. Pour WLS 14 et versions ultérieures, vous pouvez sélectionner la vérification du nom d’hôte générique à la place.

- Collez la valeur d’adminConsole dans votre navigateur et connectez-vous à la console d’administration WLS.

- Dans le Centre de modification, sélectionnez Verrouiller et modifier.

- Sélectionnez Advanced SSL>d’administrateur des serveurs>>

- En regard de La vérification du nom d’hôte, sélectionnez Aucun.

- Sélectionnez Enregistrer et activer les modifications pour enregistrer la configuration.

Résoudre le trafic pour l’accès LDAP sécurisé

Avec l’accès LDAP sécurisé activé sur Internet, vous pouvez mettre à jour votre zone DNS afin que les ordinateurs clients puissent trouver ce domaine managé. La valeur d’adresse IP externe LDAP sécurisée est répertoriée sous l’onglet Propriétés de votre domaine managé. Pour plus d’informations, consultez Configurer la zone DNS pour l’accès externe.

Si vous n’avez pas de zone DNS inscrite, vous pouvez ajouter une entrée dans le fichier hosts pour résoudre le adminVM trafic pour ldaps.<managed-domain-dns-name> (ici) vers l’adresse ldaps.aaddscontoso.comIP externe. Modifiez la valeur avec la vôtre avant d’exécuter les commandes suivantes :

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Exécutez la commande suivante pour redémarrer le serveur d’administration pour charger les configurations :

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Créer et configurer le fournisseur d’authentification LDAP

Avec le trafic d’accès LDAP importé et sécurisé importé, vous pouvez configurer le fournisseur LDAP à partir de la console WLS en procédant comme suit :

Collez la valeur adminConsole dans votre barre d’adresses du navigateur et connectez-vous à la console d’administration WLS.

Sous Centre de modification, sélectionnez Verrouiller et modifier.

Sous Structure de domaine, sélectionnez >>> et utilisez les valeurs suivantes pour créer un nouveau fournisseur d’authentification.

- Pour Nom, renseignez

AzureEntraIDLDAPProvider. - Pour Type, sélectionnez

ActiveDirectoryAuthenticator.

- Pour Nom, renseignez

Sélectionnez OK pour enregistrer la modification.

Dans la liste des fournisseurs, sélectionnez AzureEntraIDLDAPProvider.

Pour l’indicateur de contrôle commun>>, sélectionnez SUFFIRE.

Sélectionnez Enregistrer pour enregistrer la modification.

Pour >, entrez les informations de connexion de domaine managée microsoft Entra Domain Services que vous avez obtenues précédemment. Les étapes d’obtention de la valeur sont répertoriées dans la table à l’adresse Configurer le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services.

Renseignez les champs obligatoires suivants, en conservant les autres champs avec leurs valeurs par défaut :

Élément Valeur Exemple de valeur Hôte DNS de serveur LDAP de domaine managé, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPort 636636Principal Principal de votre utilisateur cloud uniquement CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comInformations d'identification Informations d’identification de votre utilisateur cloud uniquement - SSLEnabled Volumes sélectionnés - Nom de domaine de base utilisateur Nom unique de votre base d’utilisateurs (DN) OU=AADDC Users,DC=aaddscontoso,DC=comFiltre de nom de l’utilisateur (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Attribut Nom d’utilisateur sAMAccountNamesAMAccountNameClasse d’objets utilisateur useruserNom de domaine de base de groupe Nom de domaine de base de votre groupe. OU=AADDC Users,DC=aaddscontoso,DC=comRecherche d’appartenances à un groupe limitlimitNiveau maximal de recherche d’appartenance au groupe 11Utiliser des groupes de jetons pour la recherche d’appartenance au groupe Volumes sélectionnés - Taille du pool de connexions 55Connect Timeout 120120Limite des nouvelles tentatives de connexion 55Limite de temps des résultats 300300Maintenir actif activé Volumes sélectionnés - Cache activé Volumes sélectionnés - Taille du cache 40004000Durée de vie du cache 300300Sélectionnez Enregistrer pour enregistrer le fournisseur.

Sélectionnez Performances en regard de Configuration.

Sélectionnez Activer la mise en cache de la hiérarchie de recherche d’appartenance au groupe.

Sélectionnez Activer SID pour regrouper la mise en cache de recherche.

Sélectionnez Enregistrer pour enregistrer la configuration.

Sélectionnez Activer les modifications pour appeler les modifications.

Remarque

Attention au nom d’hôte du serveur LDAP. Il doit respecter le format ldaps.<managed-domain-dns-name>. Dans cet exemple, la valeur est ldaps.aaddscontoso.com.

Si vous rencontrez une erreur telle que [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, essayez de adminVM redémarrer pour résoudre le problème.

Vous devez redémarrer le serveur d’administration WLS pour que les modifications prennent effet. Exécutez la commande suivante pour redémarrer le serveur d’administration :

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Remarque

Si vous authentifiez une application dans un cluster avec des utilisateurs de Microsoft Entra ID, vous devez redémarrer le serveur managé pour activer le fournisseur. Pour ce faire, redémarrez la machine virtuelle qui héberge le serveur.

Validation

Après avoir redémarré le serveur d’administration, procédez comme suit pour vérifier que l’intégration a réussi :

- Accédez à la console d’administration de WLS.

- Dans le volet de navigation, développez l’arborescence et sélectionnez Fournisseurs myrealm>

- Si l’intégration a réussi, vous pouvez trouver le fournisseur d’ID Microsoft Entra , par exemple

AzureEntraIDLDAPProvider. - Dans le volet de navigation, développez l’arborescence et sélectionnez >>Utilisateurs et groupes.

- Si l’intégration a réussi, vous pouvez trouver des utilisateurs à partir du fournisseur d’ID Microsoft Entra.

Remarque

Il faut quelques minutes pour charger les utilisateurs la première fois que vous accédez aux utilisateurs et aux groupes. WLS met en cache les utilisateurs et est plus rapide sur l’accès suivant.

Verrouiller l’accès LDAP sécurisé via Internet

Lors de la mise en place du protocole LDAP sécurisé dans les étapes précédentes, définissez la source comme Any pour la AllowLDAPS règle dans le groupe de sécurité réseau. Maintenant que le serveur d’administration WLS est déployé et connecté à LDAP, obtenez son adresse IP publique à l’aide du Portail Azure. Retournez à la section Verrouiller l’accès LDAP sécurisé via Internet et remplacez N’importe lequel par l’adresse IP spécifique du serveur d’administration WLS.

Nettoyer les ressources

Il est maintenant temps de suivre les étapes décrites dans la section Nettoyer les ressources de Configurer le protocole LDAP sécurisé pour un domaine managé Microsoft Entra Domain Services.

Étapes suivantes

Explorez les autres aspects de la migration d’applications WebLogic Server vers Azure.