Afficher et gérer les alertes à partir du portail Azure

Les alertes de Microsoft Defender pour IoT améliorent la sécurité réseau et les opérations avec des informations en temps réel sur des événements journalisés dans votre réseau. Cet article explique comment gérer les alertes Microsoft Defender pour IoT sur le portail Azure, y compris les alertes générées par les capteurs réseau OT et IoT Entreprise.

Les alertes OT sont également disponibles sur chaque console de capteurs réseau OT.

Profitez de l’intégration à Microsoft Sentinel pour afficher les alertes Defender pour IoT dans Microsoft Sentinel et les gérer conjointement aux incidents de sécurité.

Si la sécurité Enterprise IoTest activée dans Microsoft Defender XDR, les alertes pour les appareils Enterprise IoT détectés par Microsoft Defender for Endpoint sont disponibles dans Defender for Endpoint uniquement.

Pour plus d’informations, consultez Sécurisation des appareils IoT dans l’entreprise et File d’attente d’alertes dans Microsoft Defender XDR.

Prérequis

Pour avoir des alertes dans Defender pour IoT, vous devez disposer d’un capteur OT intégré et d’un streaming de données réseau dans Defender pour IoT.

Pour visualiser les alertes sur le portail Azure, vous devez y avoir accès en tant que Lecteur de sécurité, Administrateur de sécurité, Contributeur ou Propriétaire.

Pour gérer les alertes sur le portail Azure, vous devez y avoir accès en tant qu’Administrateur de sécurité, Contributeur ou Propriétaire. Les activités de gestion des alertes incluent la modification de leur état ou de leur gravité, l’apprentissage d’une alerte, l’accès aux données PCAP ou l’utilisation de règles de suppression d’alerte.

Pour plus d’informations, consultez Rôles d’utilisateur et autorisations Azure pour Defender pour IoT.

Visualiser les alertes sur le portail Azure

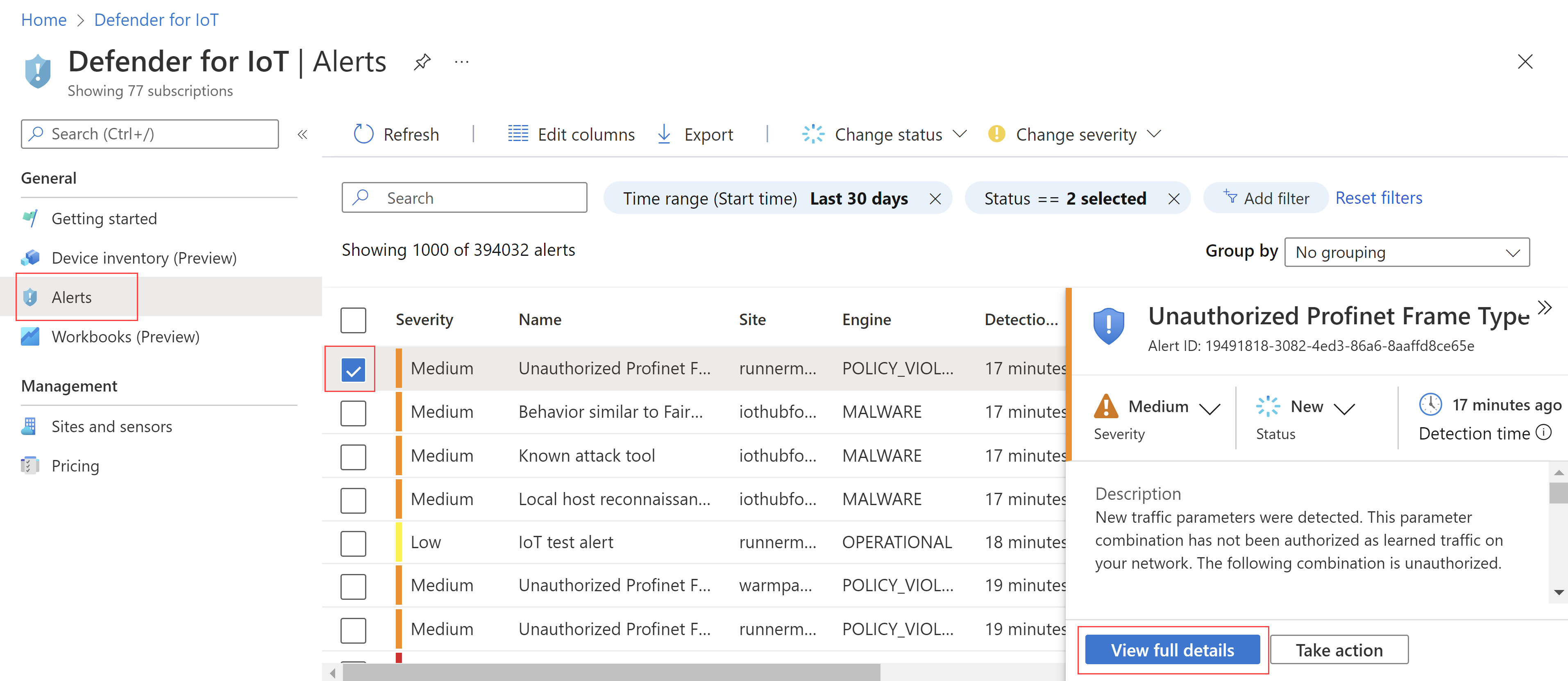

Dans Defender pour IoT dans le portail Azure, sélectionnez la page Alertes à gauche. Par défaut, les détails suivants figurent dans la grille :

Colonne Description Niveau de gravité Une gravité d’alerte prédéfinie attribuée par le capteur que vous pouvez modifier selon vos besoins. Nom Titre de l’alerte. Site Site associé au capteur qui a détecté l’alerte, comme indiqué sur la page Sites et capteurs. Moteur Le moteur de détection Defender pour IoT qui a détecté l’activité et déclenché l’alerte.

Remarque : Une valeur Micro-agent indique que l’événement a été déclenché par la plateforme Générateur d’appareils de Defender pour IoT.Dernière détection Dernière fois que l’alerte a été détectée.

- Si l’état d’une alerte est Nouveau et que le même trafic est observé à nouveau, l’heure de la Dernière détection est mise à jour pour la même alerte.

- Si l’état de l’alerte est Fermé et que le trafic est observé à nouveau, l’heure de la Dernière détection n’est pas mise à jour et une nouvelle alerte est déclenchée.

Remarque : alors que la console de capteur affiche un champ Dernière détection de l’alerte en temps réel, Defender pour IoT dans le Portail Azure peut prendre jusqu’à une heure pour afficher l’heure mise à jour. On peut alors avoir un scénario où l’heure de la dernière détection dans la console de capteur n’est pas la même que l’heure de la dernière détection dans le portail Azure.État État de l’alerte : Nouvelle, Active, Fermée

Pour plus d’informations, consultez États et options de triage des alertes.Appareil source L’adresse IP, l’adresse MAC ou le nom de l’appareil à l’origine du trafic qui a déclenché l’alerte. Tactique Étape MITRE ATT&CK. Pour voir d’autres détails, sélectionnez le bouton

Modifier les colonnes.

Modifier les colonnes.Dans le volet Modifier les colonnes à droite, sélectionnez Ajouter une colonne et l’une des colonnes supplémentaires suivantes :

Colonne Description Adresse de l’appareil source Adresse IP de l’appareil source. Adresse de l’appareil de destination Adresse IP de l’appareil de destination. Appareil de destination L’adresse IP ou MAC de destination, ou encore le nom de l’appareil de destination. Première détection La première fois que l’alerte a été détectée dans le réseau. Id ID d’alerte unique, aligné sur l’ID indiqué sur la console du capteur.

Remarque : Si l’alerte a été fusionnée avec d’autres alertes provenant de capteurs qui ont détecté la même alerte, le portail Azure affiche l’ID d’alerte du premier capteur qui a généré ces alertes.Dernière activité La dernière fois que l’alerte a été modifiée, y compris les mises à jour manuelles en lien avec la gravité ou l’état, ou les modifications automatisées pour les mises à jour des appareils ou la déduplication des appareils/alertes. Protocole Le protocole détecté dans le trafic réseau pour l’alerte. Capteur Capteur ayant détecté l’alerte. Zone Zone affectée au capteur ayant détecté l’alerte. Catégorie La catégorie associée à l’alerte, comme celle des problèmes opérationnels, des alertes personnalisées ou des commandes non conformes. Type Nom interne de l’alerte.

Conseil

Si vous voyez plus d’alertes que prévu, vous pouvez créer des règles de suppression pour empêcher le déclenchement des alertes liées à une activité réseau légitime. Pour plus d’informations, consultez Supprimer les alertes non pertinentes.

Filtrer les alertes affichées

Utilisez les options Rechercher, Intervalle de temps et Ajouter un filtre pour filtrer les alertes affichées selon des paramètres spécifiques ou localiser une alerte spécifique.

Par exemple, filtrez les alertes par Catégorie :

Grouper les alertes affichées

Utilisez le menu Regrouper par en haut à droite pour réduire la grille en sous-sections en fonction de paramètres spécifiques.

Par exemple, alors que le nombre total d’alertes apparaît au-dessus de la grille, vous aurez sans doute besoin d’informations plus spécifiques sur la décomposition du nombre d’alertes, telles que le nombre d’alertes avec une gravité, un protocole ou un site spécifique.

Les options de regroupement prises en charge incluent Moteur, Nom, Capteur, Gravité et Site.

Visualiser les détails d’une alerte spécifique et la corriger

Dans la page Alertes, sélectionnez une alerte dans la grille pour afficher d’autres détails dans le volet situé à droite. Le volet des détails de l’alerte inclut la description de l’alerte, la source et la destination du trafic, etc.

Sélectionnez Afficher les détails complets pour explorer plus en détail. Par exemple :

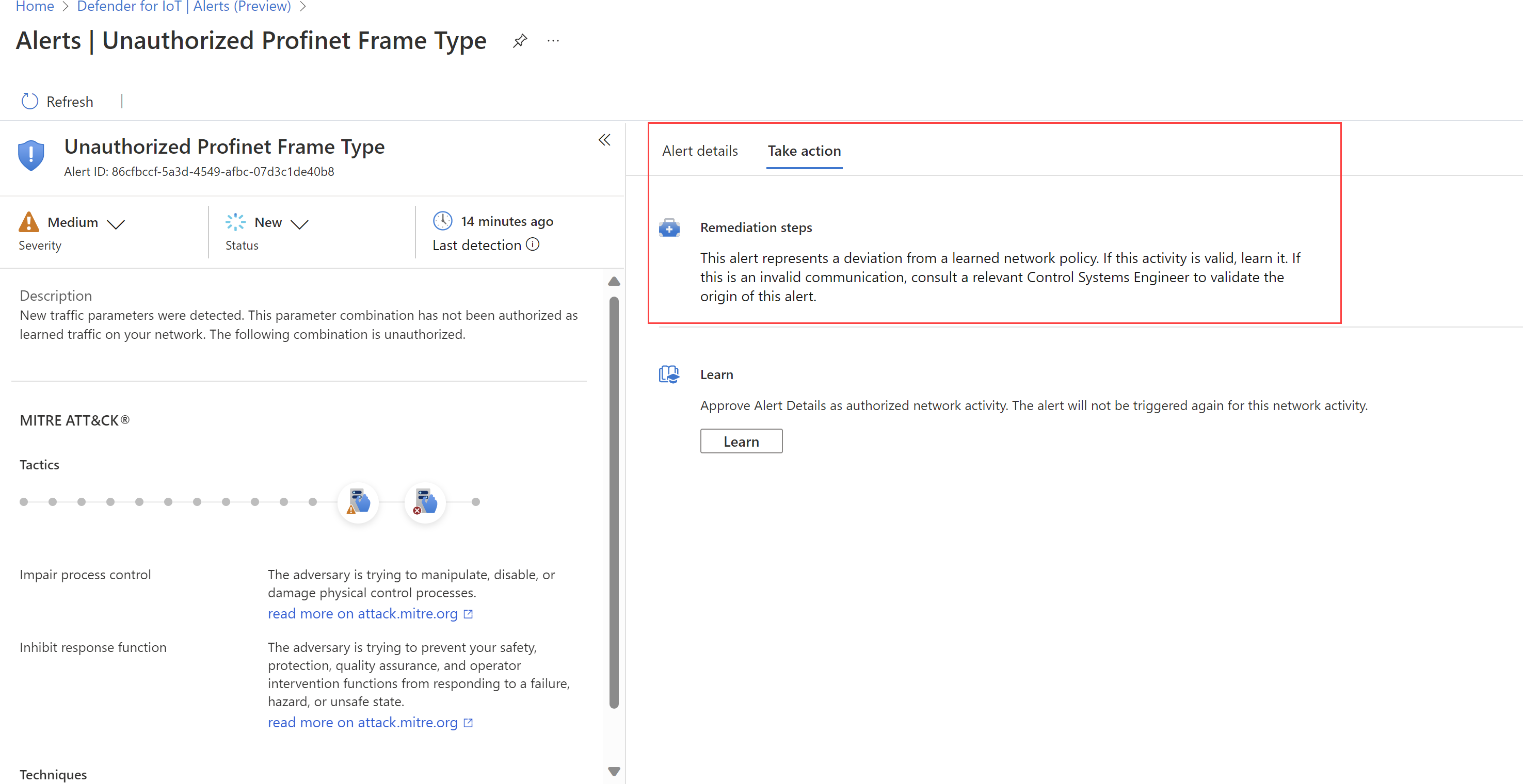

La page des détails de l’alerte fournit plus d’informations sur l’alerte et un ensemble d’étapes de correction sous l’onglet Agir. Par exemple :

Gérer la gravité et l’état des alertes

Nous vous recommandons de mettre à jour la gravité d’une alerte dans Defender pour IoT dans le portail Azure dès que vous l’avez triée afin de pouvoir donner la priorité aux alertes les plus à risque le plus tôt possible. Veillez à mettre à jour l’état de votre alerte une fois que vous avez pris des mesures de correction afin que la progression soit enregistrée.

Vous pouvez mettre à jour la gravité et l’état pour une seule alerte ou pour une sélection d’alertes en bloc.

Apprenez une alerte pour indiquer à Defender pour IoT que le trafic réseau détecté est autorisé. Les alertes apprises ne sont plus déclenchées la prochaine fois que le même trafic sera détecté sur votre réseau. L’apprentissage est pris en charge uniquement pour les alertes sélectionnées, et le désapprentissage est pris en charge uniquement à partir du capteur réseau OT.

Pour plus d’informations, consultez États et options de triage des alertes.

Pour gérer une seule alerte :

- Dans Defender pour IoT dans le portail Azure, sélectionnez la page Alertes à gauche, puis sélectionnez une alerte dans la grille.

- Dans le volet d’informations à droite ou dans une page de détails d’alerte, sélectionnez le nouvel état et/ou la nouvelle gravité.

Pour gérer plusieurs alertes en bloc :

- Dans Defender pour IoT dans le portail Azure, sélectionnez la page Alertes à gauche, puis sélectionnez les alertes dans la grille que vous voulez modifier.

- Utilisez les options

Modifier l’état et/ou

Modifier l’état et/ou  Modifier la gravité dans la barre d’outils pour mettre à jour l’état et/ou la gravité de toutes les alertes sélectionnées.

Modifier la gravité dans la barre d’outils pour mettre à jour l’état et/ou la gravité de toutes les alertes sélectionnées.

Pour apprendre une ou plusieurs alertes :

Dans Defender pour IoT dans le portail Azure, sélectionnez la page Alertes à gauche, puis effectuez l’une des étapes suivantes :

- Sélectionnez une ou plusieurs alertes accessibles en apprentissage dans la grille, puis sélectionnez

Apprendre dans la barre d’outils.

Apprendre dans la barre d’outils. - Dans la page des détails d’une alerte accessible en apprentissage, sous l’onglet Agir, sélectionnez Apprendre.

- Sélectionnez une ou plusieurs alertes accessibles en apprentissage dans la grille, puis sélectionnez

Accéder aux données PCAP d’une alerte

Vous aurez peut-être besoin d’accéder à des fichiers de trafic bruts, également appelés fichiers de capture de paquets ou fichiers PCAP dans le cadre de votre investigation. Si vous êtes ingénieur sécurité SOC ou OT, accédez aux fichiers PCAP directement à partir du portail Azure pour accélérer votre investigation.

Pour accéder aux fichiers de trafic bruts de votre alerte, sélectionnez Télécharger PCAP dans l’angle supérieur gauche de la page des détails de votre alerte.

Par exemple :

Le portail demande le fichier au capteur qui a détecté l’alerte et le télécharge dans votre stockage Azure.

Le téléchargement du fichier PCAP peut prendre plusieurs minutes, selon la qualité de la connectivité de votre capteur.

Exporter des alertes vers un fichier CSV

Vous souhaiterez sans doute exporter une sélection d’alertes dans un fichier CSV pour les partager, puis créer des rapports hors connexion.

Dans Defender pour IoT dans le portail Azure, sélectionnez la page Alertes à gauche.

Utilisez la zone de recherche et les options de filtre pour afficher uniquement les alertes à exporter.

Dans la barre d’outils située au-dessus de la grille, sélectionnez Exporter>Confirmer.

Le fichier est généré et vous êtes invité à l’enregistrer localement.

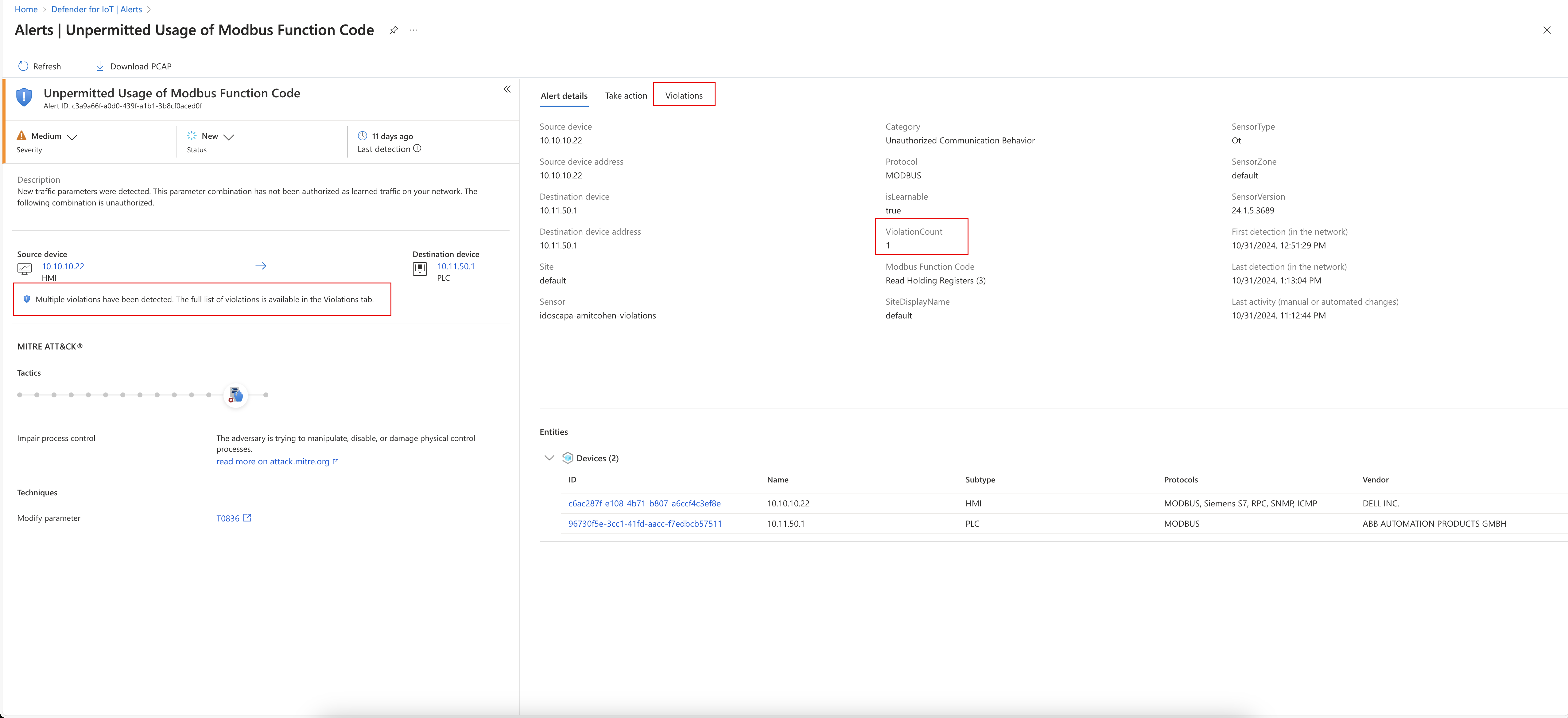

Corriger les violations d’alerte agrégées

Pour réduire la fatigue d’alertes, plusieurs versions de la même violation d’alerte avec des paramètres identiques sont répertoriées comme un seul élément d’alerte dans la page Alertes. Lorsque vous examinez les alertes, une alerte agrégée est identifiée par le message Violations multiples qui s’affiche sous l’adresse IP de l’appareil source. Utilisez l’onglet Violations pour investiguer plus en détail, et l’onglet Agir pour corriger les alertes.

Dans la page Alertes, sélectionnez une alerte dans la grille pour afficher d’autres détails dans le volet situé à droite.

- Pour une alerte agrégée, le message Violations multiples apparaît sous l’adresse IP de l’appareil source, et l’onglet Violations est affiché.

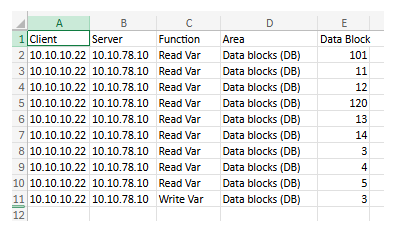

Sélectionnez l’onglet Violations.

Sélectionnez Exporter pour télécharger le fichier de données CSV. Ouvrez le fichier et examinez les données.

Sélectionnez l’onglet Agir. Suivez les Étapes de correction.

Sélectionnez Apprendre, si nécessaire. Pour plus d’informations, consultez Apprentissage d’une alerte.