Defender pour IoT et votre architecture réseau

Cet article fait partie d’une série décrivant le chemin de déploiement pour la supervision OT avec Microsoft Defender pour IoT.

Utilisez le contenu ci-dessous pour en savoir plus sur votre propre architecture réseau (OT)/IoT, et pour connaître l’emplacement de chacun de vos éléments système dans des couches de segmentation de réseau OT.

Couches réseau OT/IoT

Le réseau de votre organisation se compose de nombreux types d’appareils, qui peuvent être répartis dans ces principaux groupes :

- Appareils de point de terminaison. Peut inclure plusieurs sous-groupes, tels que des serveurs, des ordinateurs, des appareils IoT (Internet des objets), etc.

- Périphériques réseau. Sert l’infrastructure avec des services de mise en réseau, et peut inclure des commutateurs réseau, des pare-feu, des routeurs et des points d’accès.

La plupart des environnements de réseaux sont conçus avec un modèle hiérarchique de trois couches. Par exemple :

| Couche | Description |

|---|---|

| y accéder | La couche d’accès est l’emplacement de la plupart des points de terminaison. Ces points de terminaison sont généralement pris en charge par une passerelle par défaut et un routage à partir des couches supérieures, et souvent, par le routage à partir de la couche de distribution. * Une passerelle par défaut est un service ou une entité réseau au sein du sous-réseau local qui est responsable du routage du trafic en dehors du réseau local ou du segment IP. |

| Distribution | La couche de distribution est responsable de l’agrégation de plusieurs couches d’accès et de la communication avec la couche principale grâce à des services tels que le routage VLAN, la qualité de service, les stratégies réseau, etc. |

| Base | La couche principale contient la batterie de serveurs principale de l’organisation et fournit des services haut débit et à faible latence via la couche de distribution. |

Le modèle Purdue de l’architecture réseau

Le modèle de référence Purdue pour la segmentation du réseau ICS (Industrial Control System)/OT définit six couches supplémentaires, dotées de composants spécifiques et de contrôles de sécurité pertinents pour chaque couche.

Chaque type d’appareil de votre réseau OT se situe dans un niveau spécifique du modèle Purdue, par exemple, comme illustré dans l’image suivante :

Le tableau suivant décrit les différents niveaux du modèle Purdue lorsqu’il est appliqué à des appareils dont vous pouvez disposer sur votre réseau :

| Nom | Description |

|---|---|

| Niveau 0 : Cellule et zone | Le niveau 0 est constitué d’un large éventail de capteurs, d’actionneurs et de dispositifs impliqués dans le processus de fabrication de base. Ces dispositifs exécutent les fonctions de base du système industriel d’automatisation et de contrôle, telles que : - Entraînement d’un moteur - Mesure de variables - Définition d’une sortie - Exécution de fonctions clés (par exemple peinture, soudage et pliage) |

| Niveau 1 : Contrôle du processus | Le niveau 1 comprend des contrôleurs intégrés qui contrôlent et manipulent le processus de fabrication et dont la fonction principale est de communiquer avec les dispositifs de niveau 0. En production discrète, ces dispositifs sont des contrôleurs logiques programmables (PLC) ou des unités de télémétrie à distance (RTU). Dans l’industrie de type process, le contrôleur de base est appelé un système de contrôle distribué (DC). |

| Niveau 2 : Supervision | Le niveau 2 représente les systèmes et fonctions associés à la supervision et à l’exploitation du runtime d’une zone d’une installation de production. Il s’agit généralement des éléments suivants : - Interfaces d’opérateur ou interfaces homme-machine (IHM) - Alarmes ou systèmes d’alerte - Historique des processus et systèmes de gestion des lots - Stations de travail de la salle de contrôle Ces systèmes communiquent avec les PLC et les RTU du niveau 1. Dans certains cas, ils communiquent ou partagent des données avec les systèmes et les applications du site ou de l’entreprise (niveau 4 et 5). Ces systèmes sont principalement basés sur des équipements informatiques et des systèmes d’exploitation standard (Unix ou Microsoft Windows). |

| Niveaux 3 et 3,5 : Niveau de site et réseau de périmètre industriel | Le niveau de site représente le niveau le plus élevé de systèmes d’automatisation et de contrôle industriels. Les systèmes et les applications qui existent à ce niveau gèrent les fonctions d’automatisation et de contrôle industrielles à l’échelle du site. Les niveaux 0 à 3 sont considérés comme critiques pour les opérations du site. Les systèmes et fonctions qui existent à ce niveau peuvent inclure les éléments suivants : - Rapports de production (par exemple durées de cycle, index de qualité et maintenance prédictive) - Historique de l’usine - Planification détaillée de la production - Gestion des opérations au niveau du site – Gestion des dispositifs et du matériel - Serveur de lancement des correctifs - Serveur de fichiers - Domaine industriel, Active Directory et serveur de terminal Ces systèmes communiquent avec la zone de production et partagent des données avec les systèmes et applications de l’entreprise (niveau 4 et 5). |

| Niveaux 4 et 5 : Réseaux de l’entreprise | Les niveaux 4 et 5 représentent le réseau du site ou de l’entreprise sur lequel se trouvent les fonctions et les systèmes informatiques centralisés. L’organisation informatique gère directement les services, les systèmes et les applications à ces niveaux. |

Placer des capteurs OT dans votre réseau

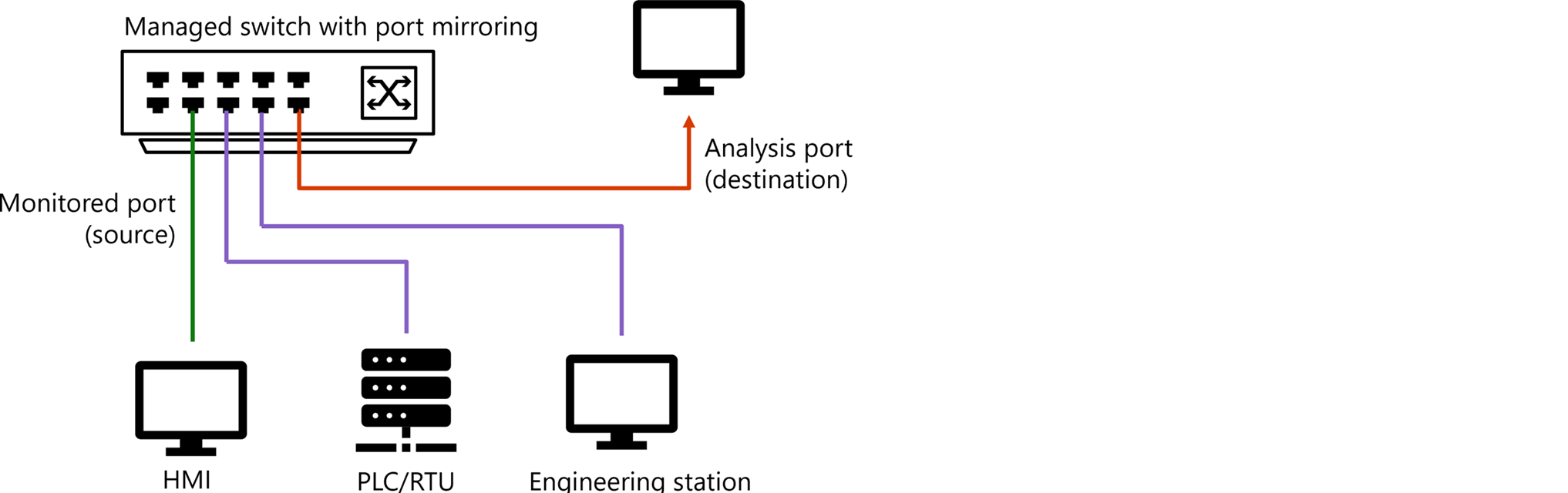

Lorsque les capteurs réseau Defender pour IoT sont connectés à votre infrastructure réseau, ils reçoivent du trafic en miroir, par exemple à partir de ports miroir de commutateur (SPAN) ou de points d’accès terminal de réseau virtuel (TAP). Le port de gestion du capteur se connecte au réseau d’entreprise ou au réseau de gestion des capteurs, comme pour la gestion du réseau sur le portail Azure.

Par exemple :

L’image suivante ajoute des ressources Defender pour IoT au même réseau que celui décrit précédemment, y compris un port SPAN, un capteur réseau et Defender pour IoT dans le portail Azure.

Pour plus d’informations, consultez Exemples de modèles de connectivité réseau OT.

Identification des points de trafic intéressants

En règle générale, les points intéressants du point de vue de la sécurité sont les interfaces qui se connectent dans l’entité de passerelle par défaut au commutateur principal ou de distribution.

Identifier ces interfaces comme points intéressants garantit la surveillance du trafic circulant de l’intérieur du segment IP vers l’extérieur du segment IP. Veillez également à prendre en compte le trafic manquant, c’est-à-dire le trafic qui était initialement destiné à quitter le segment, mais qui finit par rester à l’intérieur du segment. Pour plus d’informations, consultez Flux de trafic dans votre réseau.

Lors de la planification d’un déploiement Defender pour IoT, nous vous recommandons de prendre en compte les éléments suivants dans votre réseau :

| Considération | Description |

|---|---|

| Types de trafic uniques à l’intérieur d’un segment | Tenez particulièrement compte des types de trafic suivants à l’intérieur d’un segment réseau : Trafic de diffusion/multidiffusion : trafic envoyé à n’importe quelle entité au sein du sous-réseau. Avec le protocole IGMP (Internet Group Management Protocol), l’espionnage est configuré au sein de votre réseau, mais il n’existe aucune garantie que le trafic de multidiffusion soit transféré à une entité spécifique. Le trafic de diffusion et de multidiffusion est généralement envoyé à toutes les entités du sous-réseau IP local, y compris l’entité de passerelle par défaut, et est donc également couvert et surveillé. Trafic de monodiffusion : trafic transféré directement vers la destination, sans traverser l’ensemble des points de terminaison de sous-réseau, y compris la passerelle par défaut. Surveillez le trafic par monodiffusion avec Defender pour IoT en plaçant des capteurs directement sur les commutateurs d’accès. |

| Surveiller les deux flux de trafic | Lors de l’acheminement du trafic vers Defender pour IoT, certains fournisseurs et produits autorisent un flux de direction, ce qui peut provoquer un manque dans vos données. Il est très utile de surveiller les deux directions du trafic pour obtenir des informations de conversation réseau sur vos sous-réseaux et pour une meilleure précision en général. |

| Rechercher la passerelle par défaut d’un sous-réseau | Pour chaque sous-réseau intéressant, le point intéressant est toute connexion à l’entité qui agit comme passerelle par défaut pour le sous-réseau du réseau. Toutefois, dans certains cas, le trafic au sein du sous-réseau n’est pas surveillé par le point intéressant habituel. La surveillance de ce type de trafic, non supervisé par le déploiement classique, est utile, en particulier sur les sous-réseaux sensibles. |

| Trafic atypique | La surveillance du trafic qui n’est pas surveillé par le déploiement classique peut nécessiter des points d’acheminement et des solutions réseau supplémentaires, comme RSPAN, des tappers réseau, etc. Pour plus d’informations, consultez les méthodes de mise en miroir de trafic pour la surveillance OT. |

Exemple de diagramme de trafic

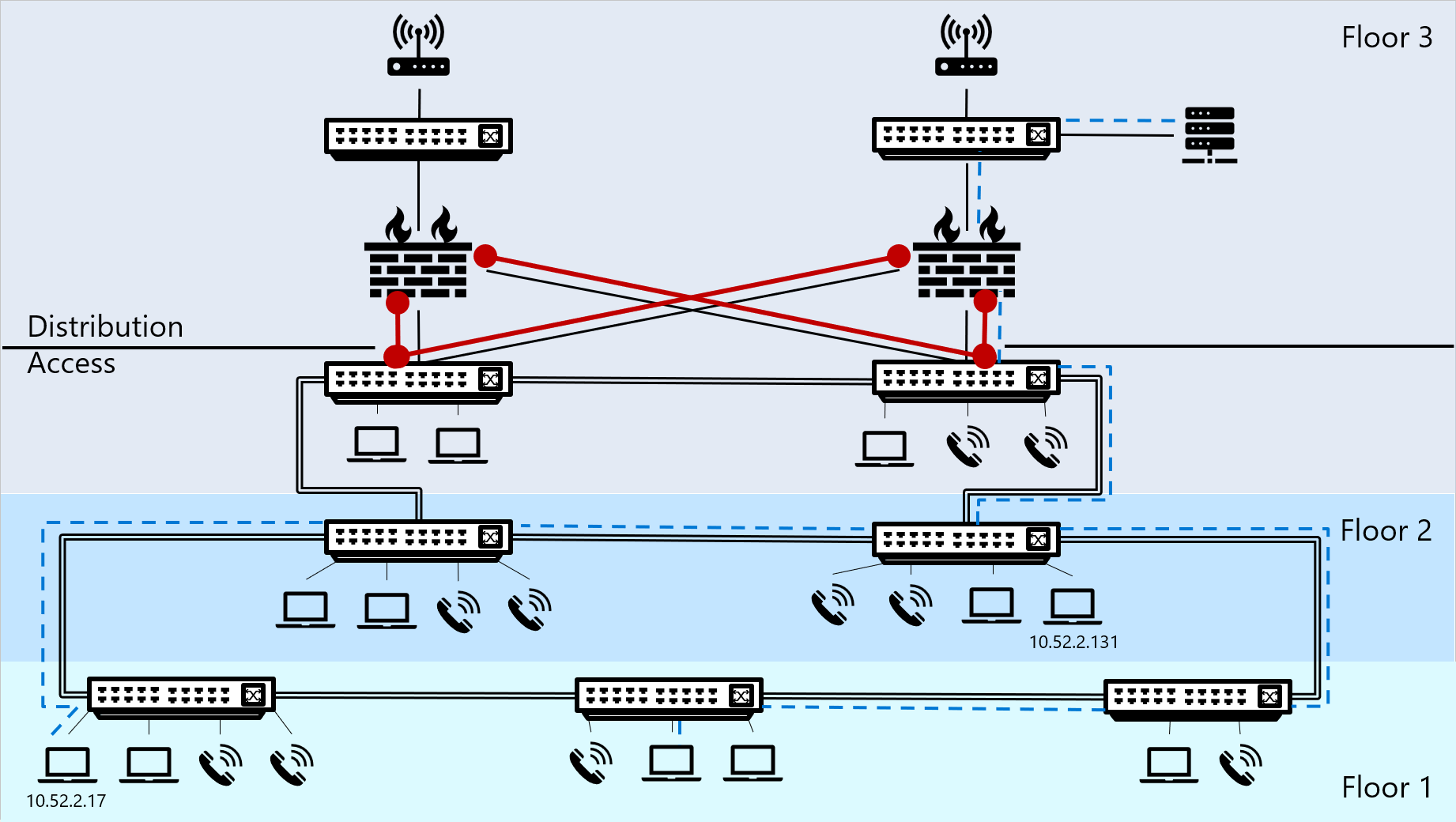

Le diagramme suivant montre un exemple de réseau dans un bâtiment de trois étages, où les premier et deuxième étages hébergent à la fois des points de terminaison et des commutateurs, et où le troisième étage héberge des points de terminaison et des commutateurs, mais aussi des pare-feu, des commutateurs principaux, un serveur et des routeurs.

Le trafic circulant en dehors du segment IP est illustré par une ligne en pointillés bleus.

Le trafic intéressant est marqué en rouge et indique les endroits où nous vous recommandons de placer des capteurs réseau pour diffuser ce trafic intéressant vers Defender pour IoT.

Flux de trafic dans votre réseau

Les appareils qui déclenchent le trafic réseau correspondent au masque de sous-réseau et à l’adresse IP configurés avec une adresse IP de destination pour comprendre quelle devrait être la destination du trafic. La destination du trafic sera soit la passerelle par défaut, soit ailleurs, à l’intérieur du segment IP. Ce processus de correspondance peut également déclencher un processus ARP pour rechercher l’adresse MAC pour l’adresse IP de destination.

En fonction des résultats du processus de correspondance, les appareils suivent leur trafic réseau en tant que trafic à l’intérieur ou en dehors du segment IP.

| Trafic | Description | Exemple |

|---|---|---|

| Trafic en dehors du segment IP | Lorsque la destination du trafic est introuvable dans la plage du masque de sous-réseau, l’appareil de point de terminaison envoie le trafic à la passerelle par défaut spécifique qui est responsable du routage du flux de trafic vers d’autres segments pertinents. Tout trafic circulant en dehors d’un segment IP transite par une passerelle par défaut pour traverser le segment réseau, comme un premier tronçon dans le chemin d’accès à sa destination. Remarque : le fait de placer un capteur réseau OT Defender pour IoT à ce stade garantit que tout le trafic se déplaçant en dehors du segment est acheminé vers Defender pour IoT, qu’il est analysé et qu’il peut être examiné. |

– Un PC est configuré avec une adresse IP de 10.52.2.201 et un masque de sous-réseau de 255.255.255.0. – Le PC déclenche un flux réseau vers un serveur web avec l’adresse IP de destination 10.17.0.88. – Le système d’exploitation du PC calcule l’adresse IP de destination avec la plage d’adresses IP dans le segment pour déterminer si le trafic doit être envoyé localement, à l’intérieur du segment ou dirigé vers l’entité de passerelle par défaut qui peut trouver l’itinéraire approprié vers la destination. – En fonction des résultats du calcul, le système d’exploitation trouve que pour les homologues IP et sous-réseau ( 10.52.2.17 et 255.255.255.0), la plage de segments est 10.52.2.0 – 10.52.2.255. Les résultats signifient que le serveur web ne se trouve pas dans le même segment IP que le PC, et que le trafic doit être envoyé à la passerelle par défaut. |

| Trafic au sein du segment IP | Si l’appareil trouve l’adresse IP de destination dans la plage de masque de sous-réseau, le trafic ne traverse pas le segment IP et se déplace à l’intérieur du segment pour trouver l’adresse MAC de destination. Ce trafic nécessite une résolution ARP, qui déclenche un paquet de diffusion pour rechercher l’adresse MAC de l’adresse IP de destination. |

– Un PC est configuré avec une adresse IP de 10.52.2.17 et un masque de sous-réseau de 255.255.255.0. – Ce PC déclenche un flux réseau vers un autre PC, avec l’adresse de destination 10.52.2.131. – Le système d’exploitation du PC calcule l’adresse IP de destination avec la plage d’adresses IP dans le segment pour déterminer si le trafic doit être envoyé localement, à l’intérieur du segment ou dirigé vers l’entité de passerelle par défaut qui peut trouver l’itinéraire approprié vers la destination. – En fonction des résultats du calcul, le système d’exploitation trouve que pour les homologues IP et sous-réseau ( 10.52.2.17 et 255.255.255.0), la plage de segments est 10.52.2.0 – 10.52.2.255. Les résultats signifient que l’adresse IP de destination du PC se trouve dans le même segment que le PC lui-même, et que le trafic doit être envoyé directement sur le segment. |

Implémentation du déploiement de Defender pour IoT avec une passerelle unidirectionnelle

Si vous travaillez avec une passerelle unidirectionnelle, telle que Waterfall, Owl Cyber Defense ou Hirschmann, où les données passent par une diode de données dans un seul sens, utilisez l’une des méthodes suivantes pour comprendre où placer vos capteurs OT :

Placez vos capteurs OT en dehors du périmètre réseau (recommandé). Dans ce scénario, votre capteur reçoit le trafic SPAN via la diode, de manière unidirectionnelle depuis le réseau vers le port de surveillance du capteur. Nous vous recommandons d’utiliser cette méthode dans les déploiements à grande échelle. Par exemple :

Placez vos capteurs OT à l’intérieur du périmètre réseau. Dans ce scénario, le capteur envoie des alertes UDP syslog aux cibles en dehors du périmètre par le biais de la diode de données. Par exemple :

Les capteurs OT placés à l’intérieur du périmètre réseau sont en air gap et doivent être gérés localement. Ils ne peuvent pas se connecter au cloud ou être gérés à partir du Portail Azure. Par exemple, vous devez mettre à jour manuellement ces capteurs avec de nouveaux packages de renseignement sur les menaces.

Si vous travaillez avec un réseau unidirectionnel et que vous avez besoin de capteurs connectés au cloud gérés à partir du Portail Azure, veillez à placer vos capteurs en dehors du périmètre réseau.