Guide de résolution des problèmes liés à Microsoft Defender pour le cloud

Ce guide s’adresse aux professionnels de l’informatique, analystes de la sécurité des informations et administrateurs cloud dont les organisations doivent résoudre des problèmes liés à Microsoft Defender pour le cloud.

Conseil

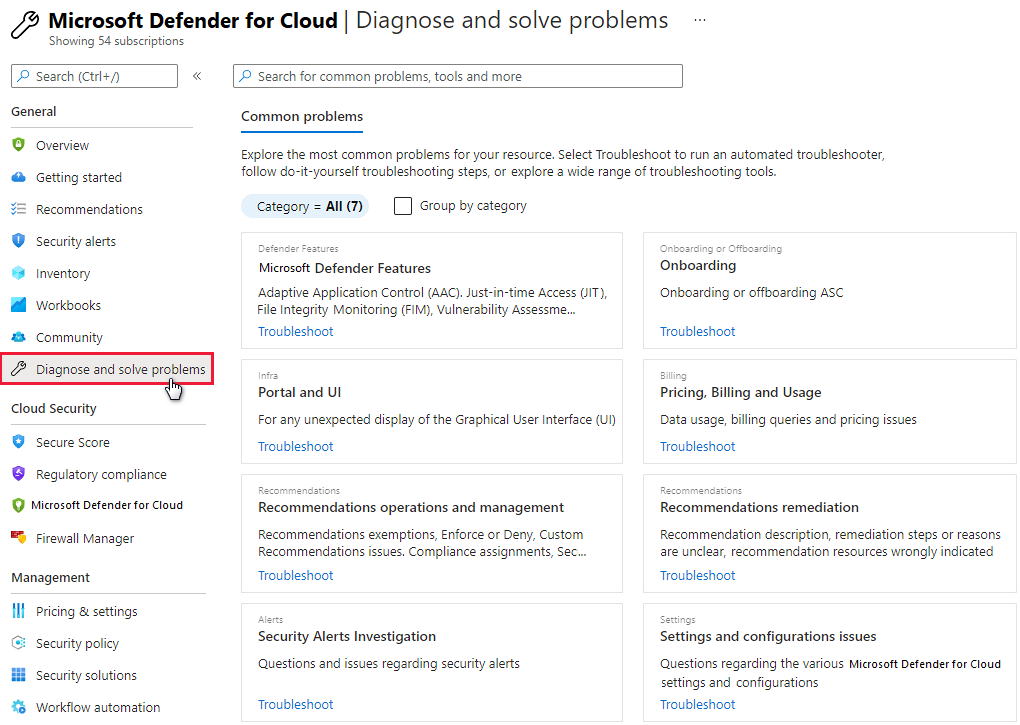

Lorsque vous êtes confronté à un problème ou que vous avez besoin des conseils de notre équipe de support, la section Diagnostiquer et résoudre les problèmes du portail Azure est un endroit idéal pour rechercher des solutions.

Utiliser le journal d’audit pour investiguer les problèmes

Le premier emplacement où rechercher des informations pour la résolution des problèmes est le journal d’audit associé au composant défaillant. Dans le journal d’audit, vous pouvez voir des détails tels que :

- Quelles opérations ont été effectuées.

- Ce qui a initié l’opération.

- Le moment où a eu lieu l’opération.

- État de l'opération.

Le journal d’audit contient toutes les opérations d’écriture (PUT, POST, DELETE) effectuées sur vos ressources, mais pas les opérations de lecture (GET).

Résoudre les problèmes des connecteurs

Defender pour le cloud utilise des connecteurs pour collecter des données de monitoring auprès des comptes AWS (Amazon Web Services) et des projets GCP (Google Cloud Platform). Si vous rencontrez des problèmes avec les connecteurs, ou si vous ne voyez pas les données d’AWS ou GCP, passez en revue les conseils de dépannage suivants.

Conseils pour les problèmes courants liés aux connecteurs

- Vérifiez que l’abonnement associé au connecteur est sélectionné dans le filtre des abonnements situé dans la section Répertoires + abonnements du portail Azure.

- Les normes doivent être affectées sur le connecteur de sécurité. Pour vérifier, accédez à Paramètres d’environnement dans le menu de gauche de Defender pour le cloud, sélectionnez le connecteur, puis Paramètres. Si aucune norme n’est attribuée, sélectionnez les trois points afin de vérifier si vous disposez des autorisations nécessaires pour attribuer des normes.

- Une ressource de connecteur doit être présente dans Azure Resource Graph. Utilisez la requête Resource Graph suivante pour vérifier :

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Assurez-vous que l’envoi des journaux d’audit Kubernetes est activé sur le connecteur AWS ou GCP afin de recevoir des alertes de détection des menaces pour le plan de contrôle.

- Vérifiez que le capteur Microsoft Defender et les extensions Azure Policy pour Kubernetes avec Azure Arc ont été correctement installés sur vos clusters Amazon Elastic Kubernetes Service (EKS) et Google Kubernetes Engine (GKE). Vous pouvez vérifier et installer l’agent avec les recommandations Defender pour le cloud suivantes :

- L’extension Microsoft Defender pour Azure Arc doit être installée sur les clusters EKS

- L’extension Microsoft Defender pour Azure Arc doit être installée sur les clusters GKE

- L’extension Azure Policy doit être installée sur les clusters Kubernetes avec Azure Arc

- L’extension Azure Policy doit être installée sur les clusters GKE

- Si vous rencontrez des problèmes lors de la suppression du connecteur AWS ou GCP, vérifiez si vous avez un verrou. Une erreur dans le journal d’activité Azure peut indiquer la présence d’un verrou.

- Vérifiez que les charges de travail existent dans le compte AWS ou le projet GCP.

Conseils pour les problèmes liés au connecteur AWS

- Vérifiez que le déploiement du modèle CloudFormation s’est terminé correctement.

- Attendez au moins 12 heures après la création du compte racine AWS.

- Vérifiez que les clusters EKS sont correctement connectés à Kubernetes avec Azure Arc.

- Si vous ne voyez pas de données AWS dans Defender pour le cloud, vérifiez que les ressources AWS requises pour envoyer des données à Defender pour le cloud existent dans le compte AWS.

Impact en terme de coût des appels d’API vers AWS

Lorsque vous intégrez votre compte unique ou de gestion AWS, le service de découverte dans Defender pour le cloud démarre une analyse immédiate de votre environnement. Le service de découverte exécute des appels d’API vers différents points de terminaison de service afin de récupérer toutes les ressources qu’Azure aide à sécuriser.

Après cette analyse initiale, le service continue d’analyser régulièrement votre environnement à l’intervalle que vous avez configuré lors de l’intégration. Dans AWS, chaque appel d’API au compte génère un événement de recherche enregistré dans la ressource CloudTrail. La ressource CloudTrail entraîne des coûts. Pour plus d’informations sur les tarifs, consultez la page Tarification AWS CloudTrail sur le site Amazon AWS.

Si vous avez connecté votre CloudTrail à GuardDuty, vous êtes également responsable des coûts associés. Vous trouverez le détail de ces coûts dans la documentation GuardDuty sur le site Amazon AWS.

Obtenir le nombre d’appels à l’API native

Il existe deux façons d’obtenir le nombre d’appels effectués par Defender pour le cloud :

- Utiliser une table Athéna existante ou en créer une nouvelle. Pour plus d’informations, consultez Querying AWS CloudTrail logs sur le site Amazon AWS.

- Utiliser un magasin de données d’événements existant ou en créer un. Pour plus d’informations, consultez Working with AWS CloudTrail Lake sur le site Amazon AWS.

Les deux méthodes s’appuient sur l’interrogation des journaux AWS CloudTrail.

Pour obtenir le nombre d’appels, accédez à la table Athéna ou au magasin de données d’événements et utilisez l’une des requêtes prédéfinies suivantes, en fonction de vos besoins. Remplacez <TABLE-NAME> par l’ID de la table Athéna ou du magasin de données d’événements.

Afficher le nombre d’appels d’API globaux par Defender pour le cloud :

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Afficher le nombre d’appels d’API globaux par Defender pour le cloud agrégés par jour :

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Afficher le nombre d’appels d’API globaux par Defender pour le cloud agrégés par nom d’événement :

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameAfficher le nombre d’appels d’API globaux par Defender pour le cloud agrégés par région :

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Conseils pour les problèmes liés au connecteur GCP

- Vérifiez que le script Cloud Shell GCP s’est terminé correctement.

- Vérifiez que les clusters GKE sont correctement connectés à Kubernetes avec Azure Arc.

- Assurez-vous que les points de terminaison Azure Arc se trouvent dans la liste verte du pare-feu. Le connecteur GCP effectue des appels d’API à ces points de terminaison pour extraire les fichiers d’intégration nécessaires.

- Si l’intégration des projets GCP échoue, vérifiez que vous disposez de l’autorisation

compute.regions.listet de l’autorisation Microsoft Entra pour créer le principal de service utilisé pour le processus d’intégration. Assurez-vous que les ressources GCPWorkloadIdentityPoolId,WorkloadIdentityProviderIdetServiceAccountEmailsont créées dans le projet GCP.

Appels d’API Defender à GCP

Lorsque vous intégrez votre organisation ou projet unique GCP, le service de découverte dans Defender pour le cloud démarre une analyse immédiate de votre environnement. Le service de découverte exécute des appels d’API vers différents points de terminaison de service afin de récupérer toutes les ressources qu’Azure aide à sécuriser.

Après cette analyse initiale, le service continue d’analyser régulièrement votre environnement à l’intervalle que vous avez configuré lors de l’intégration.

Pour obtenir le nombre d’appels d’API natifs exécutés par Defender pour le cloud :

Accédez à Journalisation>Explorateur de journaux.

Filtrez les dates comme vous le souhaitez (par exemple, 1d).

Pour afficher les appels d’API exécutés par Defender pour le cloud, exécutez cette requête :

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Reportez-vous à l’histogramme pour voir le nombre d’appels au fil du temps.

Résoudre les problèmes liés à l’agent Log Analytics

Defender pour le cloud utilise l’agent Log Analytics pour collecter et stocker des données. Les informations contenues dans cet article représentent la fonctionnalité de Defender pour le cloud après la transition vers l’agent Log Analytics.

Les types d’alerte sont les suivants :

- Analyse comportementale de la machine virtuelle (VMBA)

- Analyse du réseau

- Analyse Azure SQL Database et Azure Synapse Analytics

- Fournit des informations contextuelles

En fonction du type d’alerte, vous pouvez collecter les informations nécessaires pour investiguer une alerte à l’aide des ressources suivantes :

- Journaux de sécurité dans l’observateur d’événements de la machine virtuelle dans Windows

- Démon d’audit (

auditd) dans Linux - Les journaux d’activité Azure et les journaux de diagnostic activés sur la ressource de l’attaque

Vous pouvez partager des commentaires sur la description et la pertinence de l’alerte. Accédez à l’alerte, sélectionnez le bouton Est-ce que ceci a été utile, puis indiquez la raison et entrez un commentaire. Nous surveillons régulièrement ce canal de retour pour améliorer nos alertes.

Vérifier les processus et versions de l’agent Log Analytics

Tout comme Azure Monitor, Defender pour le cloud utilise l’agent Log Analytics pour collecter les données relatives à la sécurité sur vos machines virtuelles Azure. Une fois que vous avez activé la collecte des données et installé correctement l’agent sur l’ordinateur cible, le processus HealthService.exe doit être en cours d’exécution.

Ouvrez la console de management des services (services.msc) pour vérifier que le service de l’agent Log Analytics s’exécute.

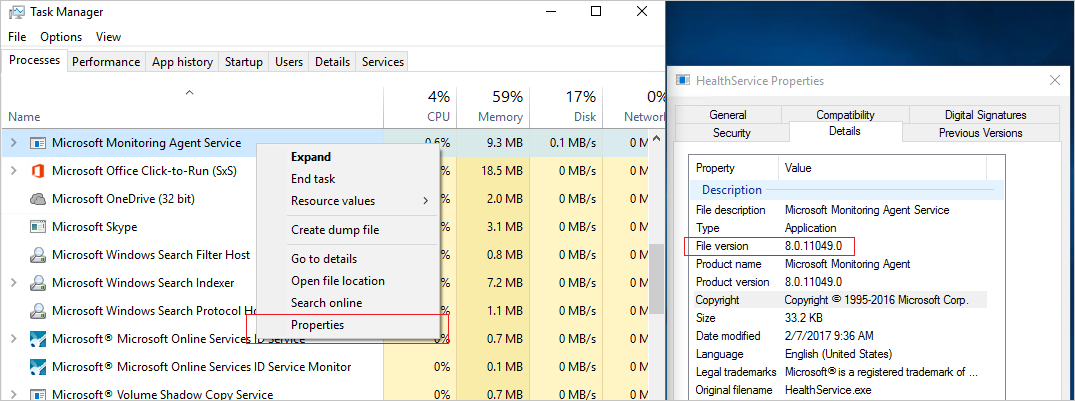

Pour voir la version de l’agent dont vous disposez, ouvrez le Gestionnaire des tâches. Sous l’onglet Processus, recherchez le service de l’agent Log Analytics, cliquez dessus avec le bouton droit, puis sélectionnez Propriétés. Sous l’onglet Détails, recherchez la version du fichier.

Vérifier les scénarios d’installation de l’agent Log Analytics

Il existe deux scénarios qui peuvent produire des résultats différents lorsque vous installez l’agent Log Analytics sur votre ordinateur. Les scénarios pris en charge sont les suivants :

Agent installé automatiquement par Defender pour le cloud : vous pouvez afficher les alertes dans Defender pour le cloud et dans Recherche dans les journaux. Vous recevez des notifications par e-mail à l’adresse e-mail qui a été configurée dans la stratégie de sécurité associée à l’abonnement auquel la ressource appartient.

Agent installé manuellement sur une machine virtuelle dans Azure : dans ce scénario, si vous utilisez des agents téléchargés et installés manuellement avant février 2017, vous ne pouvez afficher les alertes dans le portail Defender pour le cloud que si vous filtrez sur l’abonnement auquel appartient l’espace de travail. Si vous filtrez sur l’abonnement auquel appartient la ressource, les alertes ne seront pas visibles. Vous recevez des notifications par e-mail à l’adresse e-mail qui a été configurée dans la stratégie de sécurité associée à l’abonnement auquel l’espace de travail appartient.

Pour éviter le problème de filtrage, veillez à télécharger la dernière version de l’agent.

Surveiller les problèmes de connectivité réseau pour l’agent

Pour que les agents puissent se connecter et s’inscrire auprès de Defender pour le cloud, ils doivent avoir accès aux adresses DNS et aux ports réseau pour les ressources réseau Azure. Pour activer cet accès, effectuez les actions suivantes :

- Lorsque vous utilisez des serveurs proxy, veillez à ce que les ressources de serveur proxy appropriées soient configurées correctement dans les paramètres de l’agent.

- Configurez vos pare-feu réseau de façon à autoriser l’accès à Log Analytics.

Les ressources réseau Azure sont les suivantes :

| Ressource de l’agent | Port | Ignorer l’inspection HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Oui |

*.oms.opinsights.azure.com |

443 | Oui |

*.blob.core.windows.net |

443 | Oui |

*.azure-automation.net |

443 | Oui |

Si vous rencontrez des problèmes d’intégration de l’agent Log Analytics, lisez l’article sur la Résoudre les problèmes d’intégration d’Operations Management Suite.

Résoudre les problèmes liés au fonctionnement incorrect de la protection contre les logiciels malveillants

L’agent invité est le processus parent de toutes les actions effectuées par l’extension Microsoft Antimalware. Lorsque le processus de l’agent invité échoue, la protection Microsoft Antimalware exécutée comme un processus enfant de l’agent invité peut également échouer.

Voici quelques conseils pour la résolution de ce problème :

- Si la machine virtuelle cible a été créée à partir d’une image personnalisée, vérifiez que le créateur de la machine virtuelle a installé un agent invité.

- Si la cible est une machine virtuelle Linux, l’installation de la version Windows de l’extension du logiciel anti-programme malveillant échoue. L’agent invité Linux a des conditions requises de système d’exploitation et de package spécifiques.

- Si la machine virtuelle a été créée avec une ancienne version de l’agent invité, il se peut que l’ancien agent n’ait pas la capacité à effectuer automatiquement une mise à jour vers la version la plus récente. Utilisez toujours la dernière version de l’agent invité quand vous créez vos propres images.

- Certains logiciels d’administration tiers peuvent désactiver l’agent invité ou bloquer l’accès à certains emplacements de fichiers. Si un logiciel tiers est installé sur votre machine virtuelle, assurez-vous que l’agent anti-programme malveillant figure sur la liste d’exclusion.

- Vérifiez que les paramètres de pare-feu et un groupe de sécurité réseau ne bloquent pas le trafic réseau vers et à partir de l’agent invité.

- Vérifiez qu’aucune liste de contrôle d’accès n’empêche l’accès au disque.

- L’agent invité a besoin d’un espace disque suffisant pour fonctionner correctement.

Par défaut, l’interface utilisateur Microsoft Antimalware est désactivée. Toutefois, vous pouvez activer l’interface utilisateur Microsoft Antimalware sur les machines virtuelles Azure Resource Manager.

Résoudre les problèmes liés au chargement du tableau de bord

Si vous rencontrez des problèmes lors du chargement du tableau de bord de protection des charges de travail, vérifiez que l’utilisateur qui a activé Defender pour le cloud pour la première fois sur l’abonnement et l’utilisateur qui souhaite activer la collecte de données ont le rôle Propriétaire ou Contributeur sur l’abonnement. Si c’est le cas, les utilisateurs disposant du rôle Lecteur sur l’abonnement peuvent voir le tableau de bord, les alertes, les recommandations et la stratégie.

Résoudre les problèmes liés au connecteur pour l’organisation Azure DevOps

Si vous ne parvenez pas à intégrer votre organisation Azure DevOps, essayez les conseils de résolution des problèmes suivants :

Vérifiez que vous n’utilisez pas une préversion du portail Azure ; l’étape d’autorisation ne fonctionne pas dans le portail Azure en préversion.

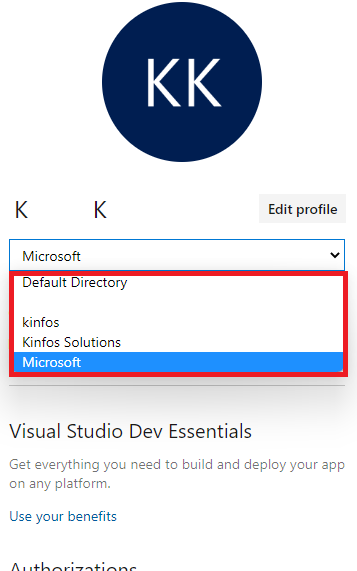

Il est important de savoir à quel compte vous êtes connecté lorsque vous autorisez l’accès, car il s’agit du compte que le système utilisera pour l’intégration. Votre compte peut être associé à la même adresse e-mail, mais également à différents locataires. Veillez à sélectionner la combinaison de compte/locataire appropriée. Si vous devez modifier la combinaison :

Dans votre page de profil Azure DevOps, utilisez le menu déroulant pour sélectionner un autre compte.

Après avoir sélectionné la combinaison de compte/locataire appropriée, accédez à Paramètres d’environnement dans Defender pour le cloud et modifiez votre connecteur Azure DevOps. Ré-autorisez le connecteur pour le mettre à jour avec la combinaison de compte/locataire correcte. Vous devriez alors voir la liste correcte des organisations dans le menu déroulant.

Vérifiez que vous disposez du rôle Administrateur de collection de projets sur l’organisation Azure DevOps que vous souhaitez intégrer.

Vérifiez que l’accès aux applications tierces via OAuth est activé pour l’organisation Azure DevOps. Apprenez-en davantage sur l’activation de l’accès OAuth.

Contact Microsoft support

Vous trouverez également des informations sur la résolution des problèmes pour Defender pour le cloud dans la page de questions et réponses sur Defender pour le cloud.

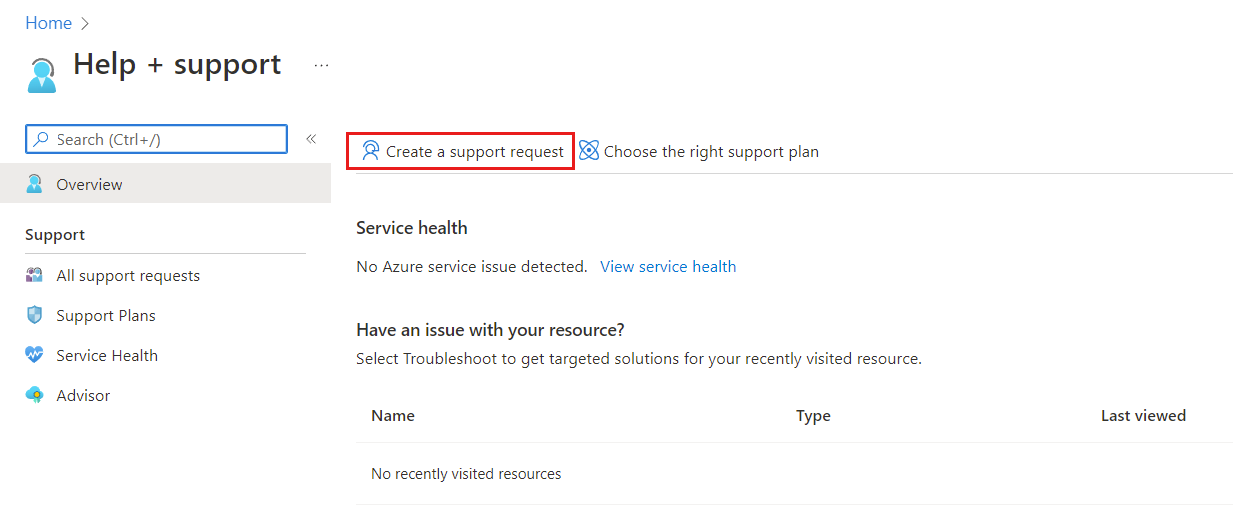

Si vous avez besoin d’aide supplémentaire, vous pouvez ouvrir une nouvelle demande de support dans le portail Azure. Dans la page Aide + Support, sélectionnez Créer une demande de support.

Voir aussi

- Découvrez comment gérer et répondre aux alertes de sécurité dans Defender pour le cloud.

- Découvrez la validation des alertes dans Defender pour le cloud.

- Consultez les questions courantes sur l’utilisation de Defender pour le cloud.