Tester les alertes de l’analyse des programmes malveillants

Outre la protection anti-programme malveillant de nouvelle génération fournie par l’intégration de Defender for Endpoint à Defender for Cloud, Defender pour serveurs – Plan 2 fournit une analyse des programmes malveillants sans agent dans le cadre de ses fonctionnalités d’analyse sans agent.

Cet article explique comment créer une alerte de test pour vérifier que l’analyse des programmes malveillants sans agent fonctionne comme attendu.

Prérequis

- Defender pour serveurs – Plan 2 est activé.

- L’analyse sans agent est activée dans le plan.

Créer un fichier de test pour Linux

Ouvrez une fenêtre de terminal sur la machine virtuelle.

Exécutez la commande suivante :

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

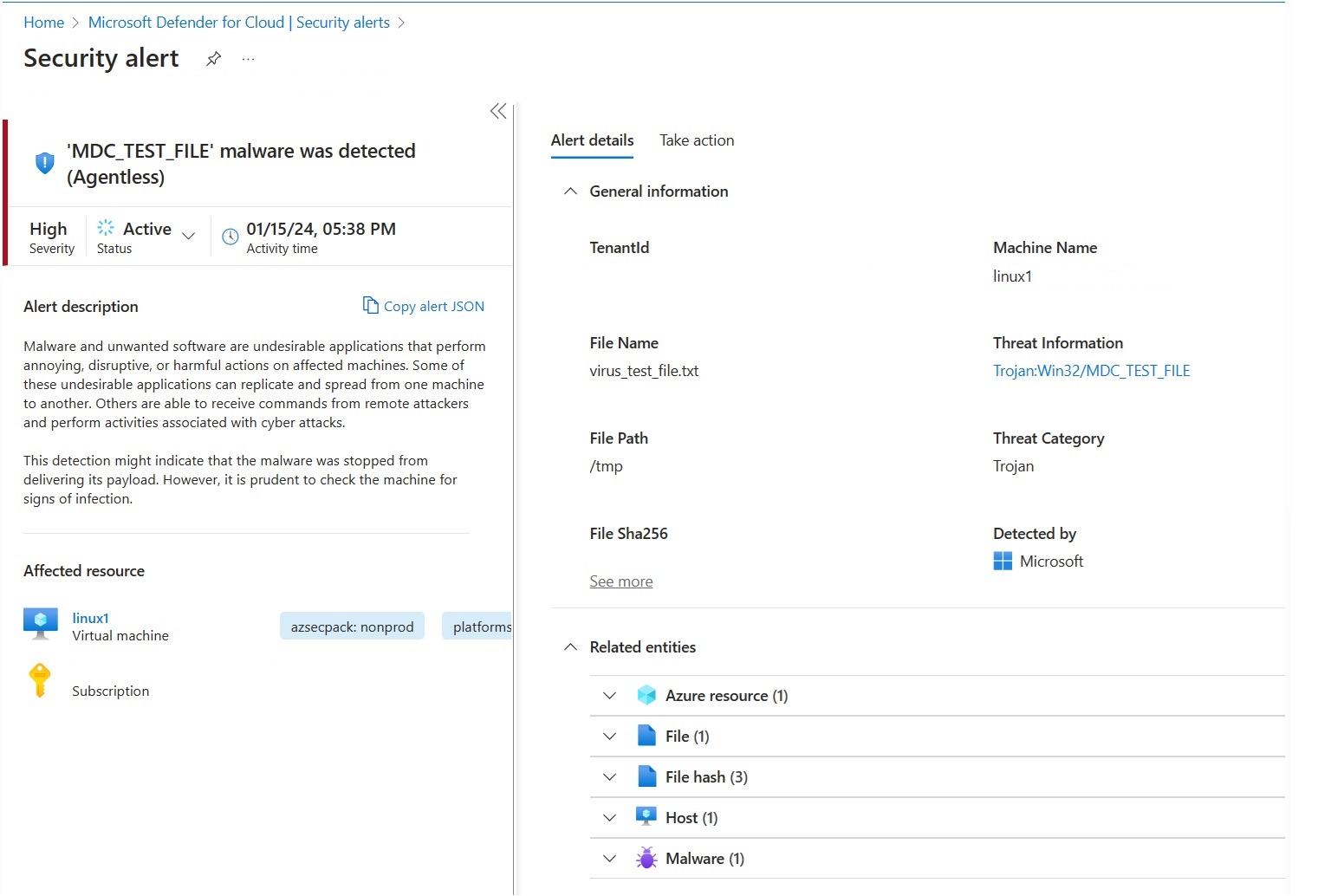

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.

Créer un fichier de test pour Windows avec un document texte

Créez un fichier texte sur votre machine virtuelle.

Collez le texte

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$dans le fichier texte.Important

Vérifiez qu’il n’y a pas d’espaces ou de lignes supplémentaires dans le fichier texte.

Enregistrez le fichier.

Ouvrez le fichier pour vérifier qu’il contient le contenu de l’étape 2.

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.

Créer un fichier de test pour Windows avec PowerShell

Ouvrez PowerShell sur votre machine virtuelle.

Exécutez le script suivant.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

L’alerte MDC_Test_File malware was detected (Agentless) s’affiche dans les 24 heures sur la page d’alerte Microsoft Defender pour le cloud et dans le portail Defender XDR.