Rechercher et corriger les vulnérabilités dans vos bases de données Azure SQL

Microsoft Defender pour le cloud fournit une évaluation des vulnérabilités pour vos bases de données Azure SQL. L’évaluation des vulnérabilités analyse vos bases de données à la recherche de vulnérabilités logicielles et fournit une liste de résultats. Vous pouvez utiliser les résultats pour corriger les vulnérabilités logicielles et désactiver les résultats.

Prérequis

Assurez-vous que vous savez si vous utilisez la configuration rapide ou classique avant de continuer.

Pour voir quelle configuration vous utilisez :

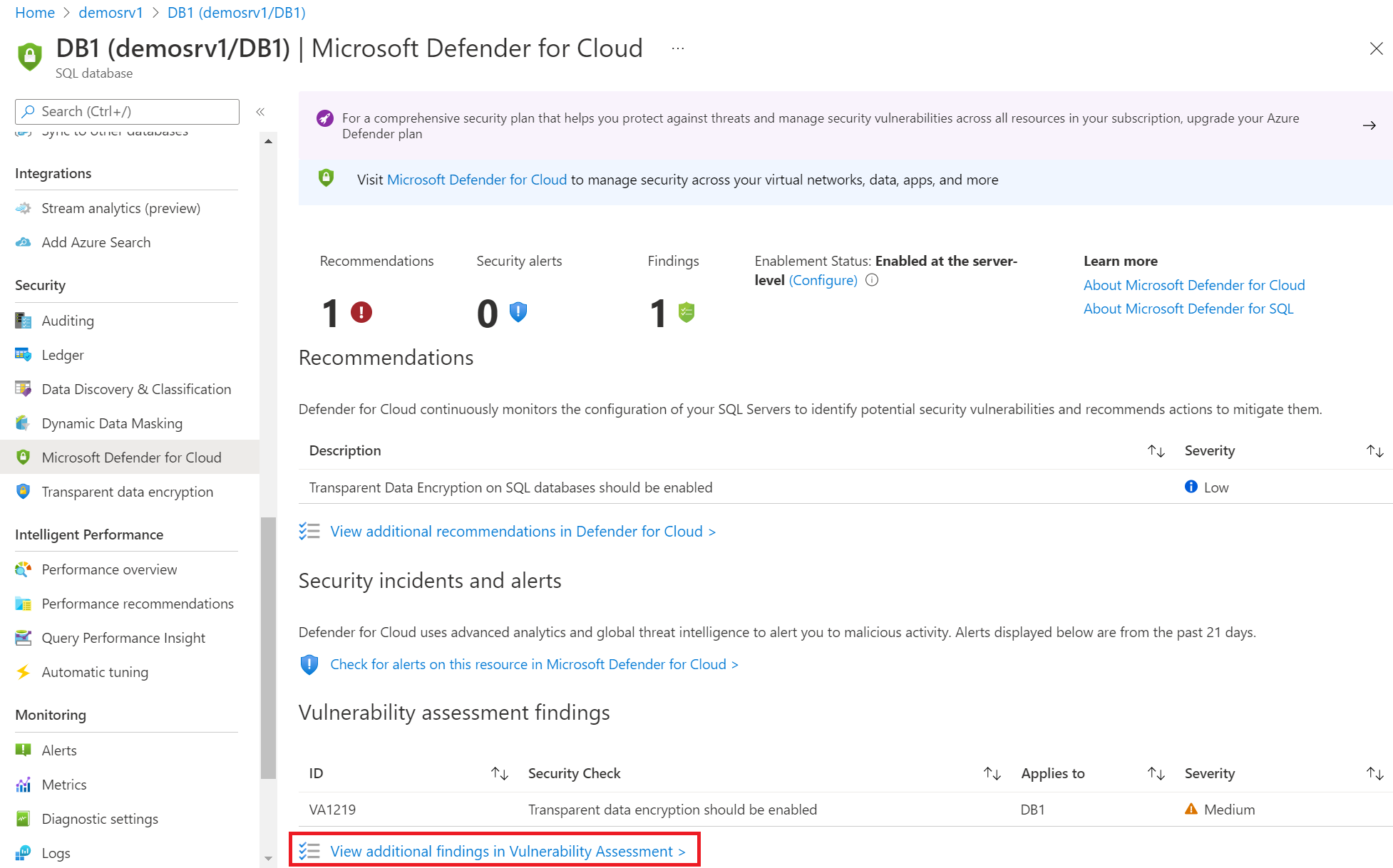

- Sur le portail Azure, ouvrez la ressource spécifique dans Azure SQL Database, SQL Managed Instance Database ou Azure Synapse.

- Sous l’en-tête Sécurité, sélectionnez Defender pour le cloud.

- Dans État d’activation, sélectionnez Configurer pour ouvrir le volet Paramètres de Microsoft Defender pour SQL correspondant à l’ensemble du serveur ou à l’instance gérée.

Si les paramètres de vulnérabilité indiquent l’option permettant de configurer un compte de stockage, vous utilisez la configuration classique. Si ce n’est pas le cas, vous utilisez la configuration rapide.

Rechercher les vulnérabilités dans vos bases de données Azure SQL

Autorisations

Une des autorisations suivantes est requise pour voir les résultats de l’évaluation de la vulnérabilité dans la recommandation de Microsoft Defender pour le cloud Les résultats des vulnérabilités des bases de données SQL doivent être résolus :

- Administrateur de la sécurité

- Lecteur de sécurité

Les autorisations suivantes sont requises pour les modifications apportées aux paramètres d’évaluation des vulnérabilités :

- Gestionnaire de sécurité SQL

Si vous recevez des e-mails automatisés contenant des liens vers les résultats de l’analyse, les autorisations suivantes sont requises pour accéder aux liens sur les résultats de l’analyse ou pour afficher les résultats de l’analyse au niveau de la ressource :

- Gestionnaire de sécurité SQL

Résidence des données

L’évaluation des vulnérabilités SQL interroge le serveur SQL à l’aide de requêtes disponibles publiquement sous les suggestions de Defender pour le cloud pour l’évaluation des vulnérabilités SQL et stocke les résultats des requêtes. Les données d’évaluation des vulnérabilités SQL sont stockées à l’emplacement du serveur logique sur lequel elles sont configurées. Par exemple, si l’utilisateur a activé l’évaluation des vulnérabilités sur un serveur logique en Europe Ouest, les résultats sont stockés dans Europe Ouest. Ces données sont collectées uniquement si la solution d’évaluation des vulnérabilités SQL est configurée sur le serveur logique.

Analyses des vulnérabilités à la demande

Vous pouvez exécuter des analyses d’évaluation des vulnérabilités SQL à la demande :

À partir de la page Defender pour le cloud de la ressource, sélectionnez Afficher d’autres résultats d’évaluation des vulnérabilités pour accéder aux résultats des analyses précédentes.

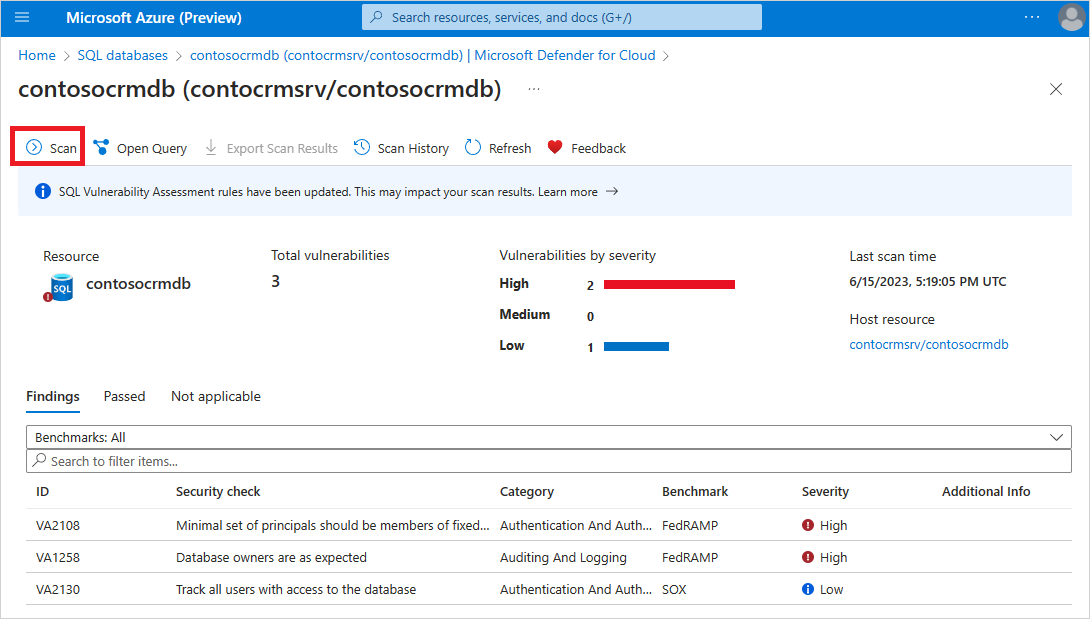

Pour exécuter une analyse à la demande afin de rechercher des vulnérabilités dans votre base de données, sélectionnez Analyser sur la barre d’outils :

Notes

L’analyse est légère et sûre. Elle prend quelques secondes et s’exécute entièrement en lecture seule. Elle n’apporte aucune modification à la base de données.

Corriger les vulnérabilités

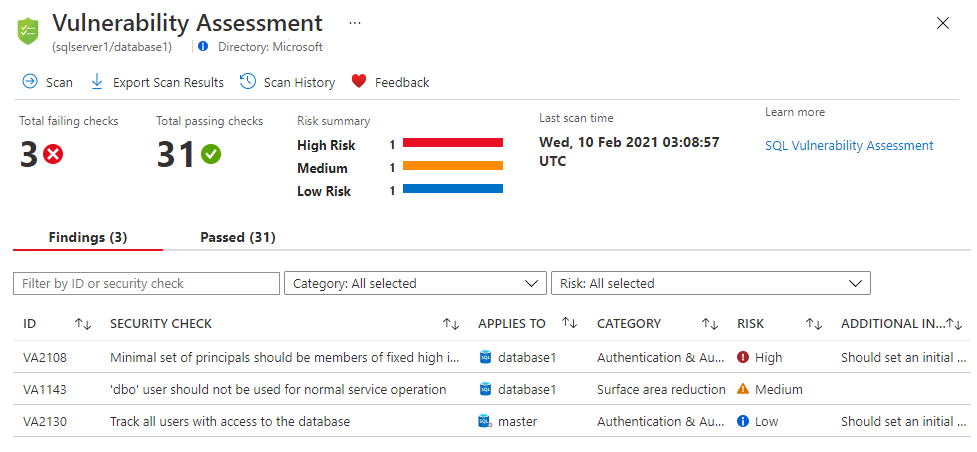

Au terme de l'analyse des vulnérabilités, le rapport apparaît sur le portail Azure. Le rapport présente :

- Une vue d'ensemble de l'état de votre sécurité

- Le nombre de problèmes détectés

- Un résumé des risques, par gravité

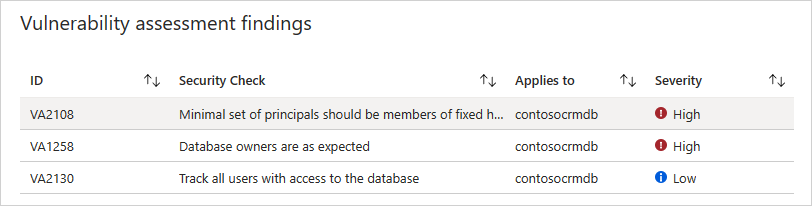

- La liste des résultats pour effectuer des investigations complémentaires

Pour corriger les vulnérabilités découvertes :

Passez en revue vos résultats et déterminez lesquels constituent de véritables problèmes de sécurité pour votre environnement.

Sélectionnez chaque résultat manqué pour comprendre son impact et pourquoi la vérification de sécurité a échoué.

Conseil

La page des résultats détaillés comprend des informations expliquant comment résoudre le problème.

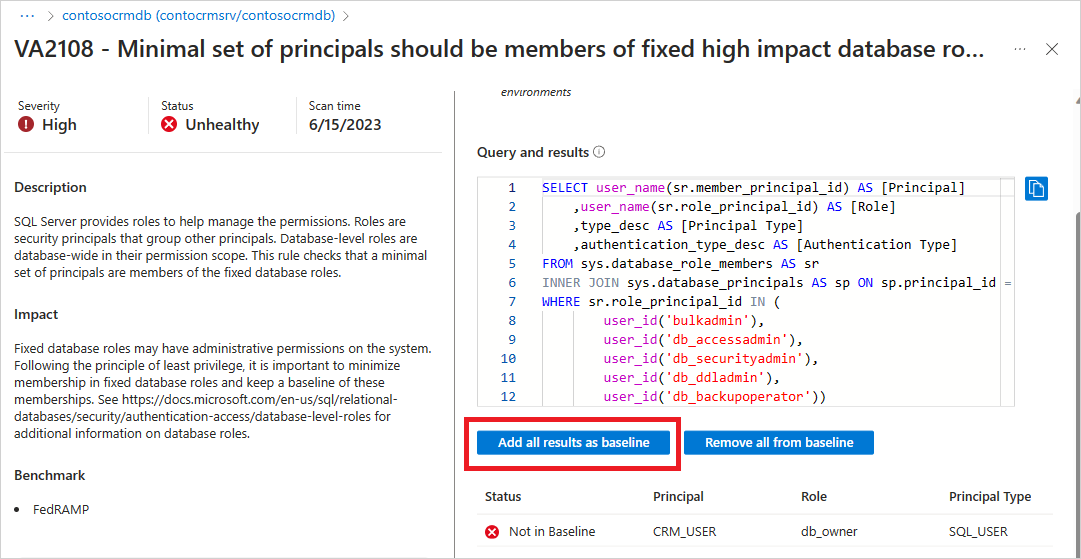

Quand vous examinez les résultats de votre évaluation, vous pouvez marquer certains résultats spécifiques comme base de référence acceptable dans votre environnement. Une base de référence est en somme une personnalisation du signalement des résultats. Lors des analyses ultérieures, les résultats correspondant à la base de référence seront considérés comme corrects. Une fois que vous avez établi votre état de sécurité de base, l'évaluation des vulnérabilités signale uniquement les écarts par rapport à la base de référence. Ainsi, vous pouvez vous concentrer sur les problèmes pertinents.

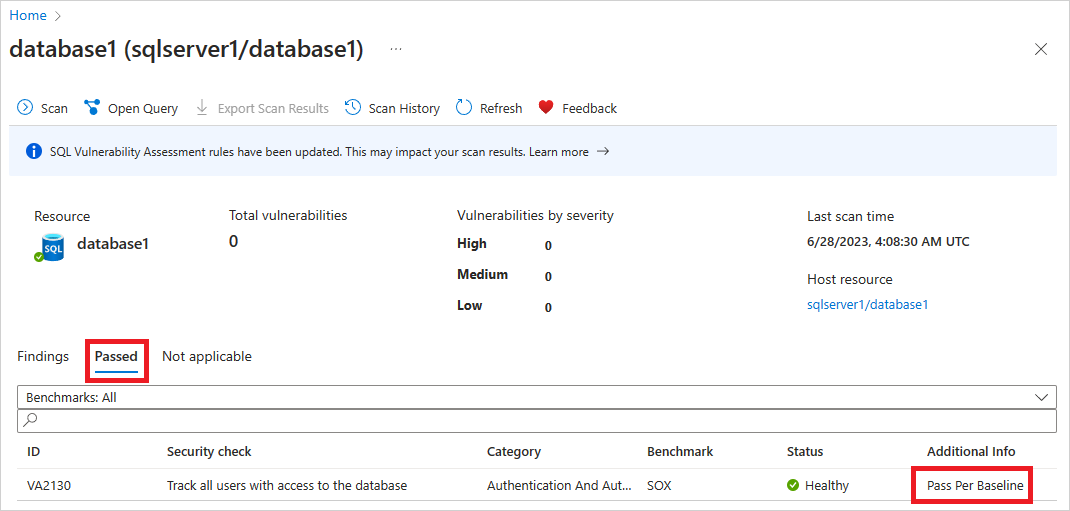

Tous les résultats que vous avez ajoutés à la ligne de base apparaîtront désormais dans Réussi avec une indication stipulant que leur réussite est due aux modifications de la ligne de base. Il n’est pas nécessaire d’exécuter une autre analyse pour que la ligne de base prenne effet.

Vos analyses d'évaluation des vulnérabilités peuvent désormais être utilisées pour vérifier que le niveau de sécurité de votre base de données reste optimal et que les stratégies de votre entreprise sont respectées.

Étapes suivantes

- En savoir sur Microsoft Defender pour Azure SQL.

- Apprenez-en davantage sur la découverte et la classification des données.

- Apprenez-en davantage sur le Stockage des résultats d’une analyse d’évaluation des vulnérabilités sur un compte de stockage accessible derrière des pare-feu et des réseaux virtuels.