Connecter vos machines non-Azure à Microsoft Defender pour le cloud avec Defender for Endpoint

Defender pour le cloud vous permet d’intégrer directement vos serveurs non-Azure en déployant l’agent Defender for Endpoint. Cela fournit une protection à la fois pour vos ressources cloud et non cloud dans le cadre d’une offre unique et unifiée.

Notes

Pour connecter vos machines non-Azure via Azure Arc, consultez Connecter vos machines non-Azure à Microsoft Defender pour le cloud avec Azure Arc.

Ce paramètre au niveau du locataire vous permet d’intégrer automatiquement et en mode natif tout serveur non-Azure exécutant Defender for Endpoint à Defender pour le cloud, sans déploiement d’agent supplémentaire. Ce chemin d’intégration est idéal pour les clients disposant d’un patrimoine de serveurs mixte et hybride qui souhaitent consolider la protection des serveurs sous Defender pour serveurs.

Disponibilité

| Aspect | Détails |

|---|---|

| État de publication | GA |

| Systèmes d’exploitation pris en charge | Tous les systèmes d’exploitation Windows et Linux Server pris en charge par Defender pour Endpoint |

| Rôles et autorisations obligatoires | Pour gérer ce paramètre, vous avez besoin du rôle de propriétaire de l’abonnement (sur l’abonnement choisi) et des autorisations d’administrateur de sécurité Microsoft Entra ou supérieures sur le client. |

| Environnements | Serveurs locaux Machines virtuelles multicloud : prise en charge limitée (voir la section sur les limitations) |

| Plans pris en charge | Defender pour serveurs P1 Defender pour serveurs P2 – fonctionnalités limitées (voir la section des limitations) |

Fonctionnement

L’intégration directe est une intégration transparente entre Defender for Endpoint et Defender pour le cloud qui ne nécessite pas de déploiement de logiciels supplémentaires sur vos serveurs. Une fois activé, vos appareils serveur non-Azure intégrés à Defender for Endpoint dans Defender pour le cloud sont également affichés sous un abonnement Azure désigné que vous configurez (en plus de sa représentation régulière dans le Portail Microsoft Defender). L’abonnement Azure est utilisé pour les licences, la facturation, les alertes et les insights de sécurité, mais il ne fournit pas de fonctionnalités de gestion de serveur telles qu’Azure Policy, les extensions ou la configuration invité. Pour activer les fonctionnalités de gestion de serveur, reportez-vous au déploiement d’Azure Arc.

Activer l’intégration directe

L’activation de l’intégration directe est un paramètre d’adhésion au niveau du locataire. Il affecte les serveurs existants et nouveaux intégrés à Defender for Endpoint dans le même locataire Microsoft Entra. Peu de temps après l’activation de ce paramètre, vos appareils serveur s’affichent sous l’abonnement désigné. Les alertes, l’inventaire logiciel et les données de vulnérabilité sont intégrés à Defender pour le cloud, de la même manière que les machines virtuelles Azure.

Avant de commencer :

- Assurez-vous de disposer des autorisations requises.

- Si vous disposez d’une licence Microsoft Defender for Endpoint for Servers sur votre locataire, veillez à l’indiquer dans Defender pour le cloud

- Passez en revue la section Limites

Activation dans le portail Defender pour le cloud

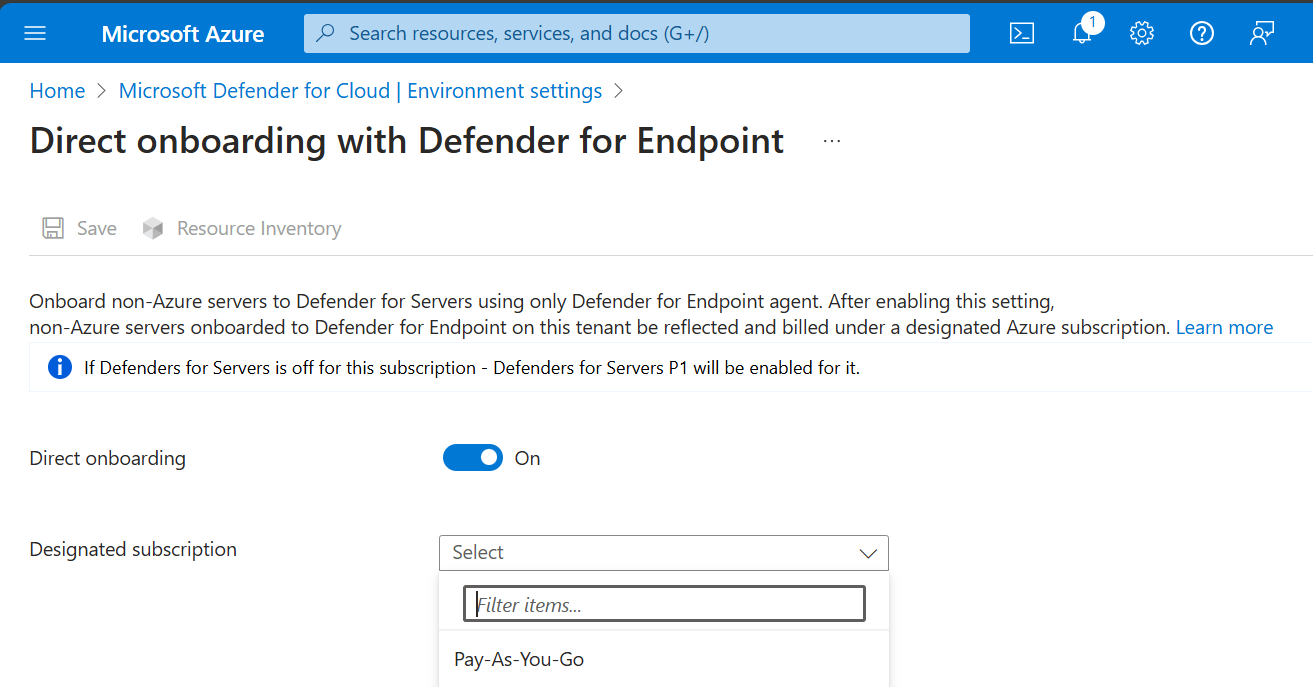

- Accédez à Defender pour le cloud>Paramètres d’environnement>Intégration directe.

- Faites basculer le bouton bascule Intégration directe sur Activé.

- Sélectionnez l’abonnement que vous souhaitez utiliser pour les serveurs intégrés directement à Defender for Endpoint.

- Cliquez sur Enregistrer.

Vous avez maintenant activé l’intégration directe sur votre tenant. Lorsque vous l’avez activé pour la première fois, il peut s’écouler jusqu’à 24 heures avant que vos serveurs non-Azure ne s’affichent dans votre abonnement désigné.

Déploiement de Defender for Endpoint sur vos serveurs

Le déploiement de l’agent Defender for Endpoint sur vos serveurs Windows et Linux locaux est identique, que vous utilisiez l’intégration directe ou non. Pour obtenir des instructions supplémentaires, consultez le Guide d’intégration de Defender for Endpoint.

Limites actuelles

Prise en charge de plan : l’intégration directe permet d’accéder à toutes les fonctionnalités de Defender pour serveurs Plan 1. Toutefois, certaines fonctionnalités du Plan 2 nécessitent toujours le déploiement de l’agent Azure Monitor, qui est uniquement disponible avec Azure Arc sur des machines non-Azure. Si vous activez le Plan 2 sur votre abonnement désigné, les machines intégrées directement à Defender for Endpoint ont accès à toutes les fonctionnalités de Defender pour serveurs Plan 1 et aux fonctionnalités du module complémentaire de gestion des vulnérabilités Defender incluses dans le Plan 2.

Prise en charge multicloud : vous pouvez intégrer directement des machines virtuelles dans AWS et GCP à l’aide de l’agent Defender for Endpoint. Toutefois, si vous envisagez de connecter simultanément votre compte AWS ou GCP à Defender pour serveurs à l’aide de connecteurs multiclouds, il est actuellement recommandé de déployer Azure Arc.

Prise en charge limitée de l’intégration simultanée : pour les serveurs intégrés simultanément à l’aide de plusieurs méthodes (par exemple, l’intégration directe combinée à l’intégration basée sur l’espace de travail Log Analytics), Defender pour le cloud s’efforce de les mettre en corrélation en une seule représentation d’appareil. Toutefois, les appareils utilisant des versions antérieures de Defender for Endpoint peuvent faire face à certaines limitations. Dans certains cas, cela peut entraîner des surcharges. Nous conseillons généralement d’utiliser la dernière version de l’agent. Plus précisément, pour cette limitation, assurez-vous que vos versions de l’agent Defender for Endpoint respectent ou dépassent ces versions minimales :

Système d'exploitation Version minimale de l’agent Windows 2019 10.8555 Windows 2012 R2, 2016 (agent moderne et unifié) 10.8560 Linux 30.101.23052.009

Étapes suivantes

Cette page vous a montré comment ajouter vos machines non Azure à Microsoft Defender pour le cloud. Pour surveiller leur état, utilisez les outils d’inventaire, comme expliqué à la page suivante :