Évaluation des vulnérabilités des nœuds Kubernetes

Defender for Cloud peut analyser les machines virtuelles qui hébergent des nœuds Kubernetes pour évaluer les vulnérabilités du système d’exploitation et des logiciels installés. Les recommandations relatives à la correction sont générées pour que l’équipe de sécurité client examine et corrige dans le cadre de la responsabilité partagée de maintenir les nœuds Kubernetes d’un cluster.

Prérequis

L’évaluation des vulnérabilités des nœuds doit être activée en activant l’option analyse sans agent pour les machines dans le plan Defender pour les conteneurs, Defender Gestion de la posture de sécurité cloud ou Defender pour serveurs P2.

Passer en revue les recommandations relatives aux vulnérabilités des nœuds Kubernetes

Si des vulnérabilités sont détectées pour un nœud Kubernetes, une recommandation est générée pour que le client passe en revue. Pour passer en revue les recommandations de nœud Kubernetes pour la correction dans le portail Azure :

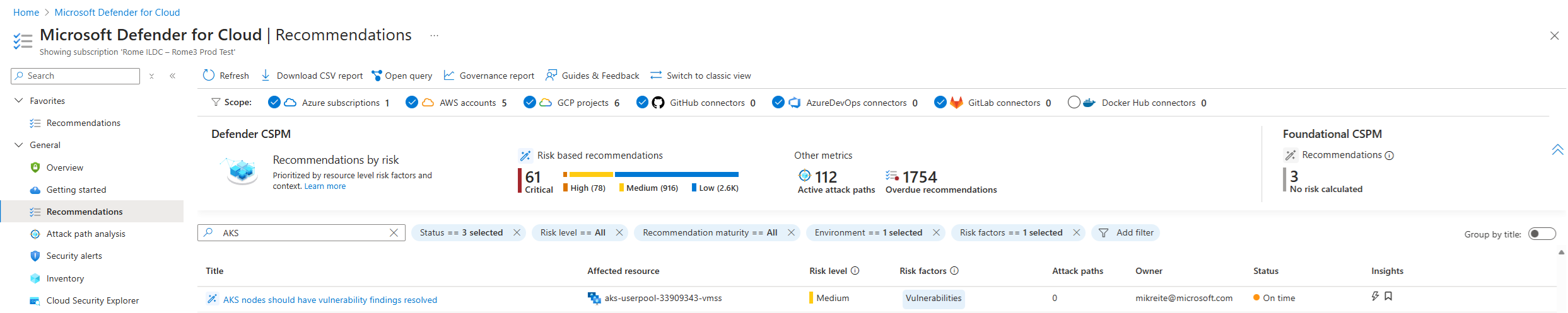

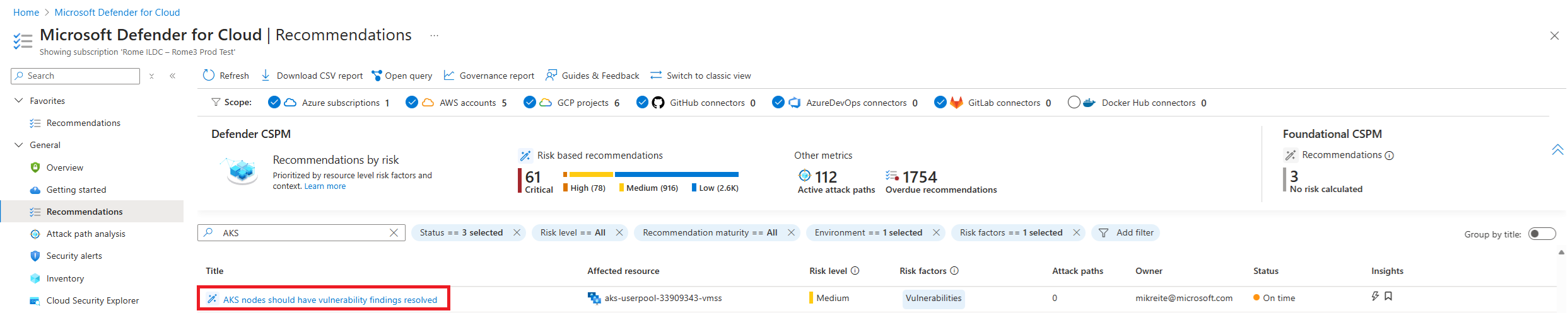

Sélectionnez recommandations dans le menu Defender for Cloud.

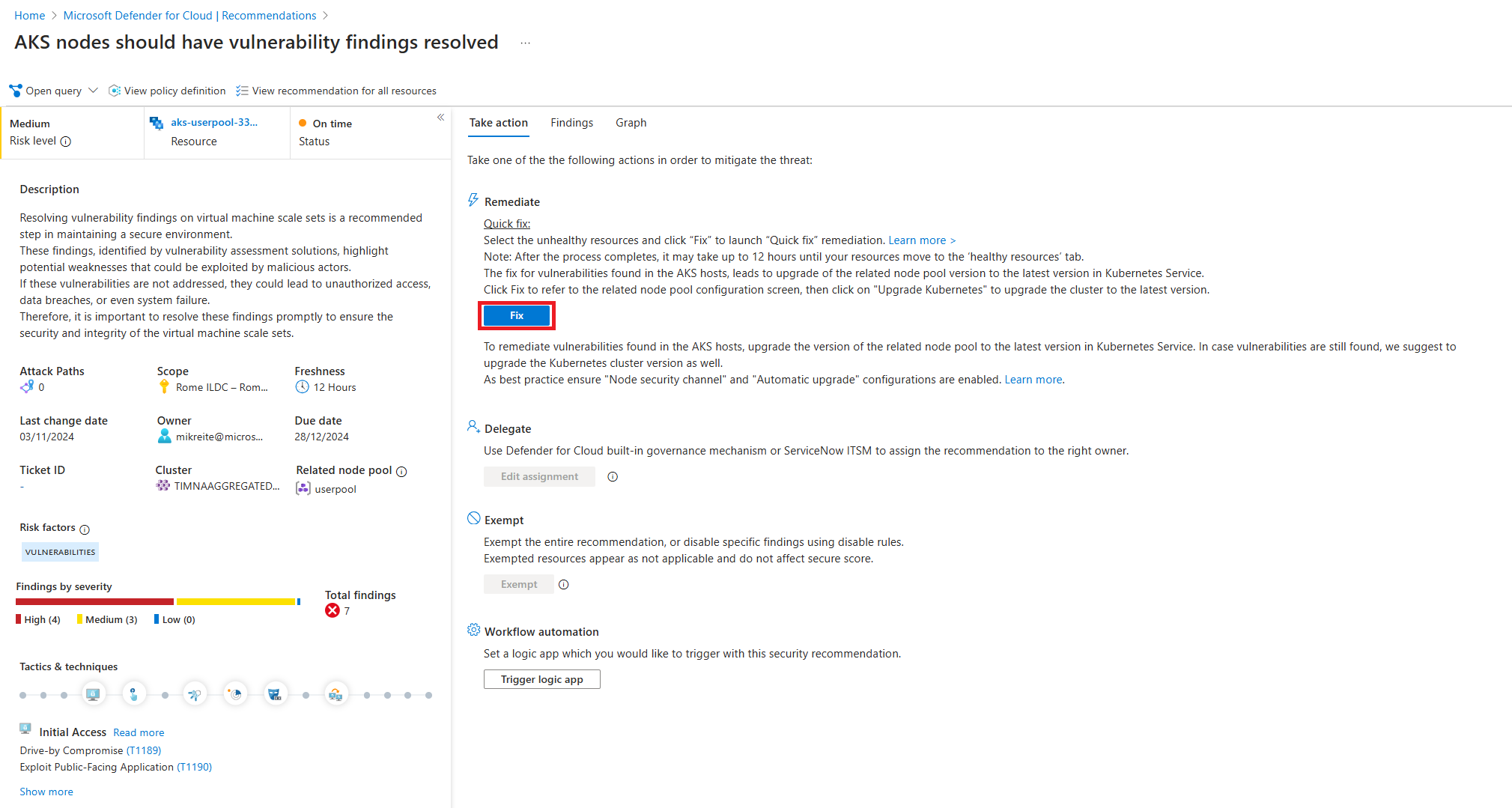

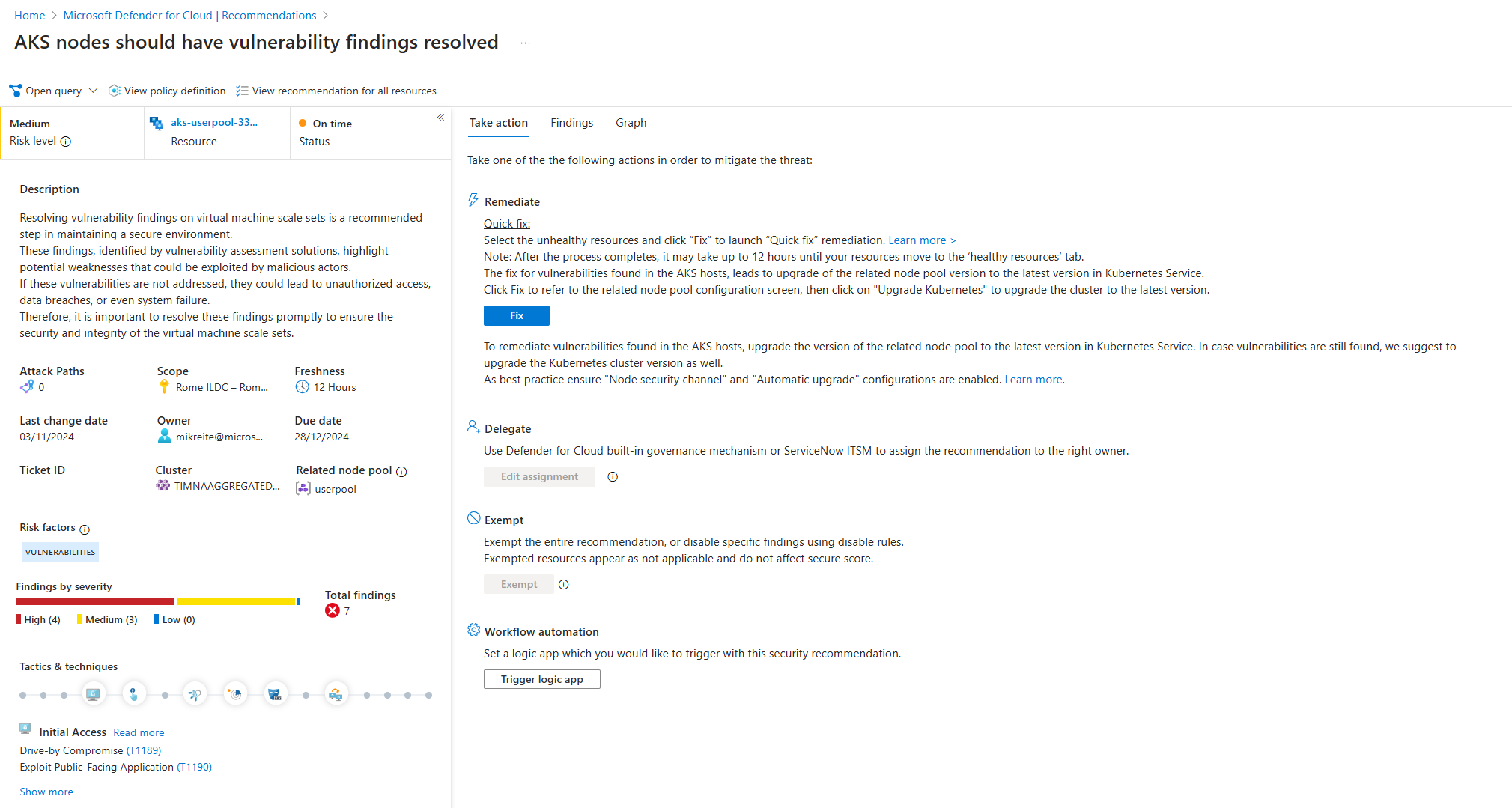

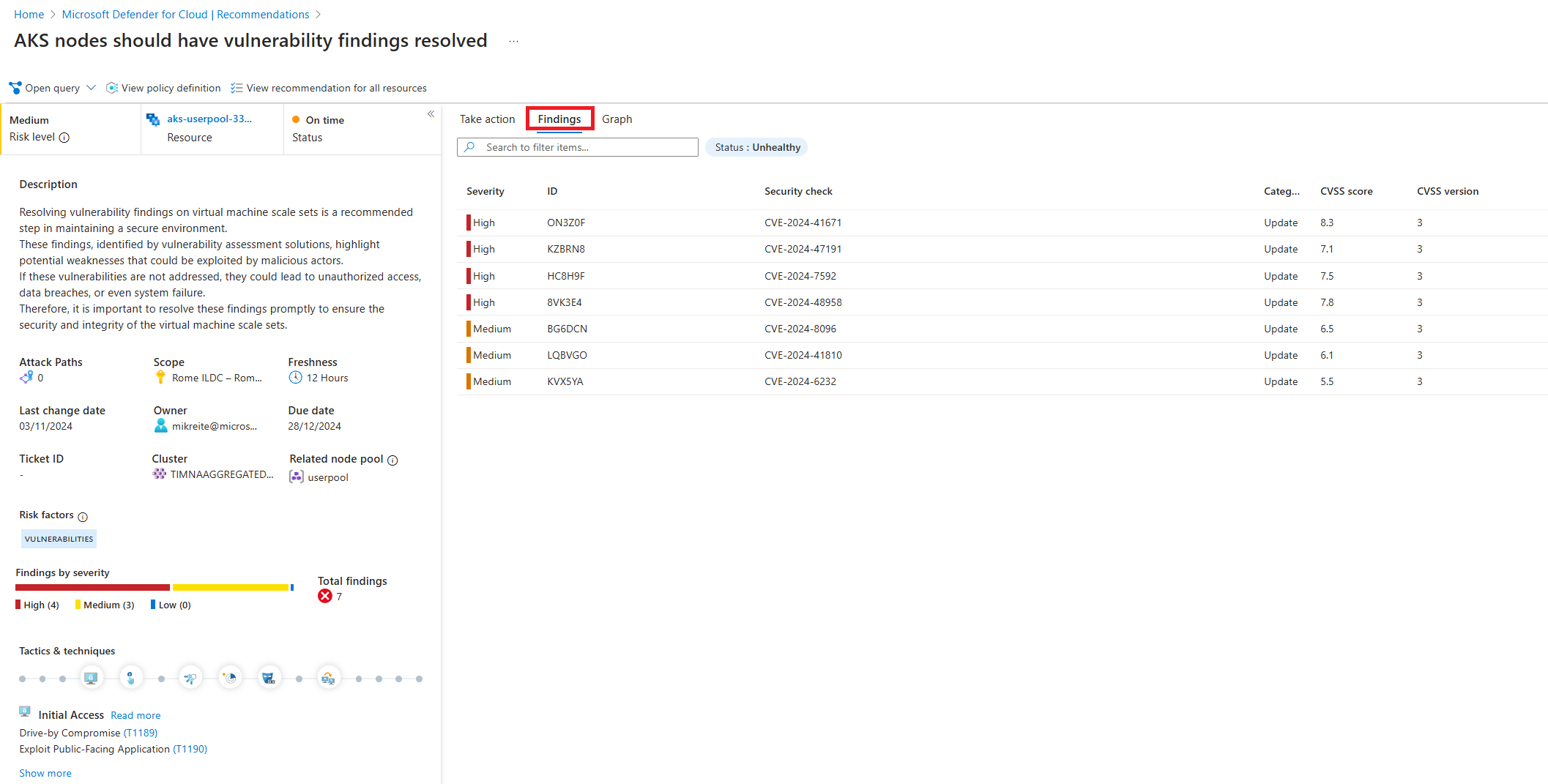

Sélectionnez la recommandation nœuds AKS doivent avoir des résultats de vulnérabilité résolus.

Les détails complets de la recommandation de nœud Kubernetes sont affichés. En plus d’une description complète de la vulnérabilité, d’autres détails tels que le nom du pool de nœuds Kubernetes affecté et son cluster sont présentés.

Sélectionnez l’onglet Résultats pour afficher la liste des CVEs relatives au nœud Kubernetes.

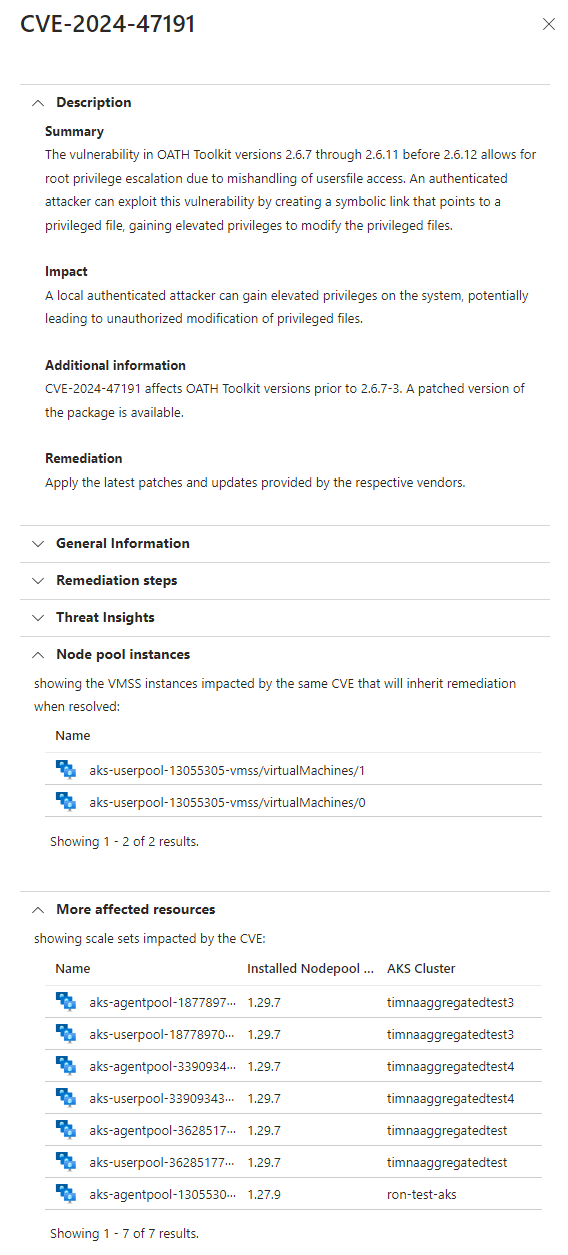

La sélection de l’une des lignes CVE ouvre un volet qui fournit des détails complets sur la CVE et toutes les ressources de nœud Kubernetes qui présentent également cette vulnérabilité.

Dans le volet d’informations, la section instances de pool de nœuds affiche les nœuds à affecter par la correction. Les ressources plus affectées affichent d’autres nœuds qui ont le même CVE et doivent également être corrigés.

Corriger les vulnérabilités des nœuds Kubernetes

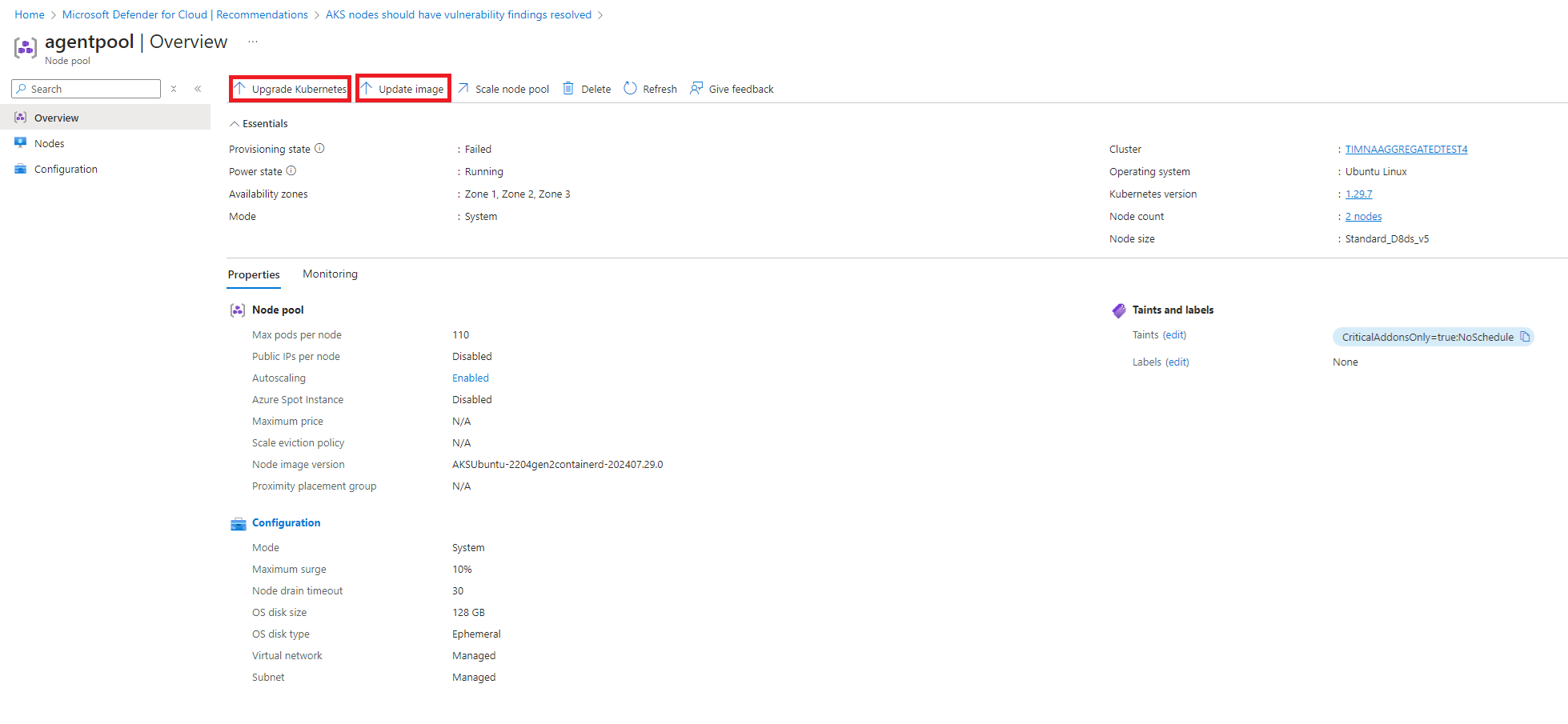

Les vulnérabilités des nœuds Kubernetes sont corrigées en mettant à jour la version de l’image de machine virtuelle du pool de nœuds. Le client met à niveau le pool de nœuds dans le cadre de la responsabilité partagée entre le service Kubernetes et le client. Le client met à niveau le pool de nœuds de l’une des deux manières : mettez à niveau l’image de machine virtuelle du pool de nœuds et/ou le service Kubernetes du cluster vers une version plus récente. Il est recommandé de mettre à niveau d’abord l’image de machine virtuelle du pool de nœuds. Dans certains cas, le client doit mettre à niveau la version du service Kubernetes du cluster et la version d’image de machine virtuelle du pool de nœuds pour corriger la vulnérabilité.

Important

La version Kubernetes du cluster et l’image de machine virtuelle du pool de nœuds peuvent être définies sur la mise à niveau automatique. Ces versions doivent être régulièrement mises à niveau afin de fournir une sécurité maximale pour vos ressources AKS.

Mettre à niveau l’image de machine virtuelle du pool de nœuds

Pour mettre à niveau l’image de machine virtuelle du pool de nœuds, sélectionnez le bouton Mettre à jour l’image ou sélectionnez mettre à niveau Kubernetes pour mettre à niveau la version du service Kubernetes du cluster.

Étapes suivantes

Découvrez comment utiliser le Cloud Security Explorer pour examiner les vulnérabilités dans un nœud de cluster.