Activer le Monitoring d’intégrité de fichier

Dans Defender pour serveurs Plan 2 de Microsoft Defender for Cloud, la fonctionnalité de monitoring de l’intégrité des fichiers permet de sécuriser les ressources de l’entreprise en parcourant et analysant les fichiers du système d’exploitation, les Registres Windows, les logiciels d’application et les fichiers système Linux pour rechercher les modifications susceptibles d’indiquer une attaque.

Après avoir activé Defender pour serveurs Plan 2, suivez les instructions de cet article pour configurer le monitoring de l’intégrité des fichiers en utilisant l’agent Microsoft Defender for Endpoint afin de collecter des données.

Remarque

- Si vous utilisez une version antérieure du monitoring de l’intégrité des fichiers qui utilisait l’agent Log Analytics (également connu sous le nom Microsoft Monitoring Agent (MMA)) ou l’agent Azure Monitor (AMA), vous pouvez migrer vers la nouvelle expérience de monitoring de l’intégrité des fichiers.

- À partir de juin 2025, le monitoring de l’intégrité des fichiers nécessite une version minimale. Mettez à jour l’agent selon vos besoins.

- Windows : 10.8760 ou version ultérieure.

- Linux : 30.124082 ou version ultérieure.

Prérequis

- Defender pour serveurs Plan 2 doit être activé.

- L’agent Defender for Endpoint doit être installé sur les machines que vous souhaitez surveiller.

- Vous avez besoin des autorisations Propriétaire d’espace de travail ou Administrateur de sécurité pour activer et désactiver la surveillance de l’intégrité des fichiers. Les autorisations Lecteur permettent d’afficher les résultats.

Vérifier la version client de Defender for Endpoint

- Pour les machines exécutant Windows Server 2019 ou version ultérieure, l’agent Defender for Endpoint est mis à jour dans le cadre des mises à jour continues de système d’exploitation. Vérifiez que la dernière mise à jour est installée sur les machines Windows. En savoir plus sur l’utilisation du service de mise à jour des serveurs Windows pour installer des ordinateurs à grande échelle.

- Pour les machines exécutant Windows Server 2016 et Windows Server 2012 R2, mettez à jour les machines vers la dernière version d’agent manuellement. Vous pouvez installer KB 5005292 à partir du catalogue Microsoft Update. KB 5005292 est périodiquement mis à jour avec la dernière version de l’agent.

- Pour les machines Linux, l’agent Defender for Endpoint est mis à jour automatiquement si l’approvisionnement automatique est activé pour les machines dans Defender for Cloud. Après installation de l’extension MDE.Linux sur une machine Linux, elle tente de mettre à jour la version d’agent lors de chaque redémarrage de la machine virtuelle. Vous pouvez également mettre à jour la version d’agent manuellement.

Activer le Monitoring d’intégrité de fichier

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

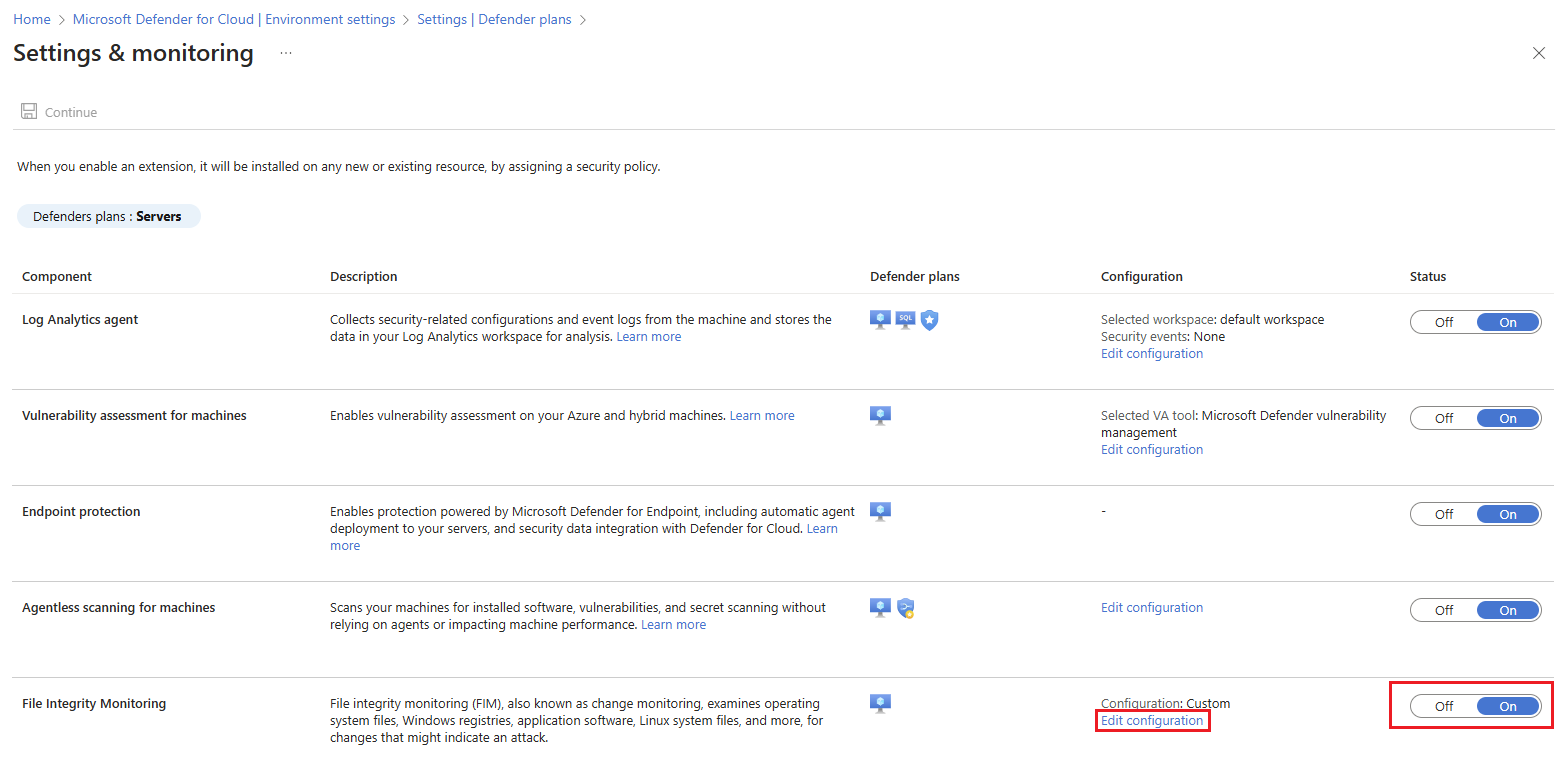

Recherchez le plan Defender pour serveurs et sélectionnez Paramètres.

Dans la section Surveillance de l’intégrité des fichiers, activez l’interrupteur en le basculant sur Activé. Ensuite, sélectionnez Modifier la configuration.

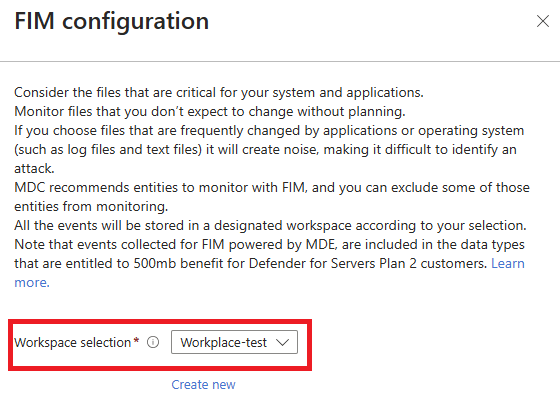

Le volet Configuration de FIM s’ouvre. Dans la liste déroulante de sélection de l’espace de travail, sélectionnez l’espace de travail dans lequel vous souhaitez stocker les données de surveillance de l’intégrité des fichiers. Si vous souhaitez créer un nouvel espace de travail, sélectionnez Créer un nouveau.

Dans la partie inférieure du volet Configuration de FIM, sélectionnez les onglets Registre Windows, Fichiers Windows, et Fichiers Linux pour choisir les fichiers et registres que vous souhaitez surveiller. Si vous choisissez la sélection en haut de chaque onglet, tous les fichiers et registres sont surveillés. Sélectionnez Appliquer pour enregistrer vos modifications.

Sélectionnez Continuer.

Cliquez sur Enregistrer.

Désactiver la surveillance de l’intégrité des fichiers

Si vous désactivez la surveillance de l’intégrité des fichiers, aucun nouvel événement n’est collecté. Toutefois, les données collectées avant de désactiver la fonctionnalité restent dans l’espace de travail Log Analytics, conformément à la stratégie de rétention de l’espace de travail.

Désactivez comme suit :

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Recherchez le plan Defender pour serveurs et sélectionnez Paramètres.

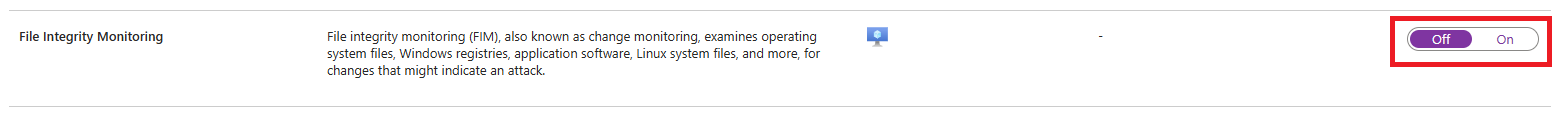

Dans la section Surveillance de l’intégrité des fichiers, désactivez l’interrupteur en le basculant sur Désactivé.

Sélectionnez Appliquer.

Sélectionnez Continuer.

Sélectionnez Enregistrer.

Étapes suivantes

- Les événements collectés pour la surveillance de l’intégrité des fichiers sont inclus dans les types de données éligibles à l’avantage de 500 Mo pour les clients Defender pour serveurs Plan 2. Découvrez plus d’informations sur l’avantage.

- Passez en revue les modifications apportées à la surveillance de l’intégrité des fichiers.