Corriger les mauvaises configurations de Defender for Endpoint (sans agent)

Microsoft Defender for Cloud s’intègre en mode natif à Defender for Endpoint afin de fournir des fonctionnalités de protection évolutive des points de terminaison (PEPT) pour les machines connectées à Defender for Cloud.

Dans le cadre de ces fonctionnalités PEPT intégrées, Defender for Cloud analyse sans agent les machines pour déterminer si elles exécutent une solution PEPT. De plus, pour les machines utilisant Defender for Endpoint comme solution PEPT, Defender pour serveurs analyse sans agent les machines avec des vérifications de sécurité qui évaluent si Defender for Endpoint est correctement configuré. Ces vérifications incluent :

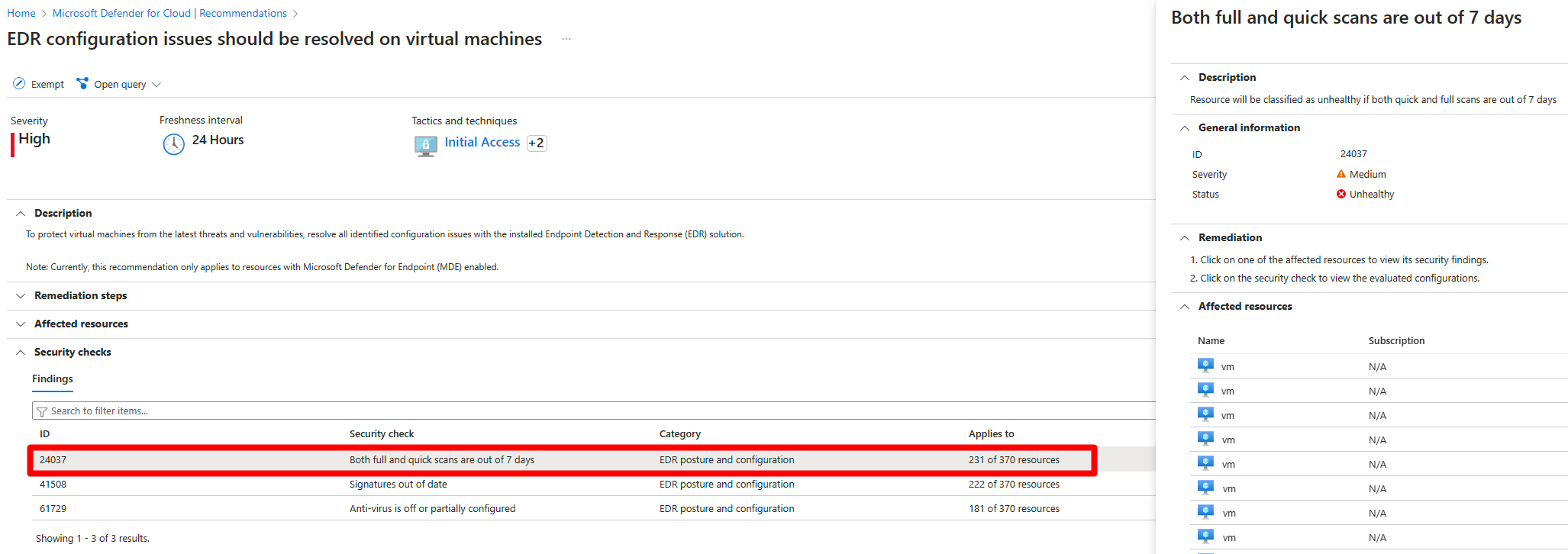

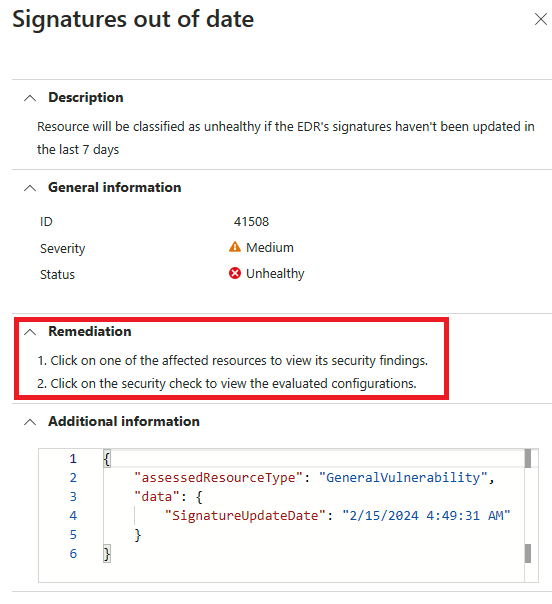

Both full and quick scans are out of 7 daysSignature out of dateAnti-virus is off or partially configured

Si des mauvaises configurations sont détectées, Defender for Cloud émet des suggestions pour les corriger. Cet article explique comment suivre ces suggestions pour corriger les problèmes.

Remarque

- Defender for Cloud utilise l’analyse sans agent pour évaluer les paramètres PEPT.

- L’analyse sans agent remplace l’agent Log Analytics, également appelé Microsoft Monitoring Agent ou MMA, qui était auparavant utilisé pour collecter les données des machines.

- L’agent MMA est sur le point d’être mis hors service. L’analyse avec l’agent MMA sera déconseillée en novembre 2024.

Prérequis

| Prérequis | Détails |

|---|---|

| Planifier |

Defender for Cloud doit être disponible dans l’abonnement Azure et l’un de ces plans doit être activé : - Defender pour les serveurs Plan 2 - Defender Cloud Security Posture Management (CSPM) |

| Analyse sans agent | L’analyse sans agent des machines doit être activée. Elle est activée par défaut dans les plans, mais si vous devez l’activer manuellement, suivez ces instructions. |

| Ordinateurs | Defender for Endpoint doit être exécuté en tant que solution PEPT sur les machines virtuelles. |

Examiner les suggestions émises en cas de mauvaise configuration

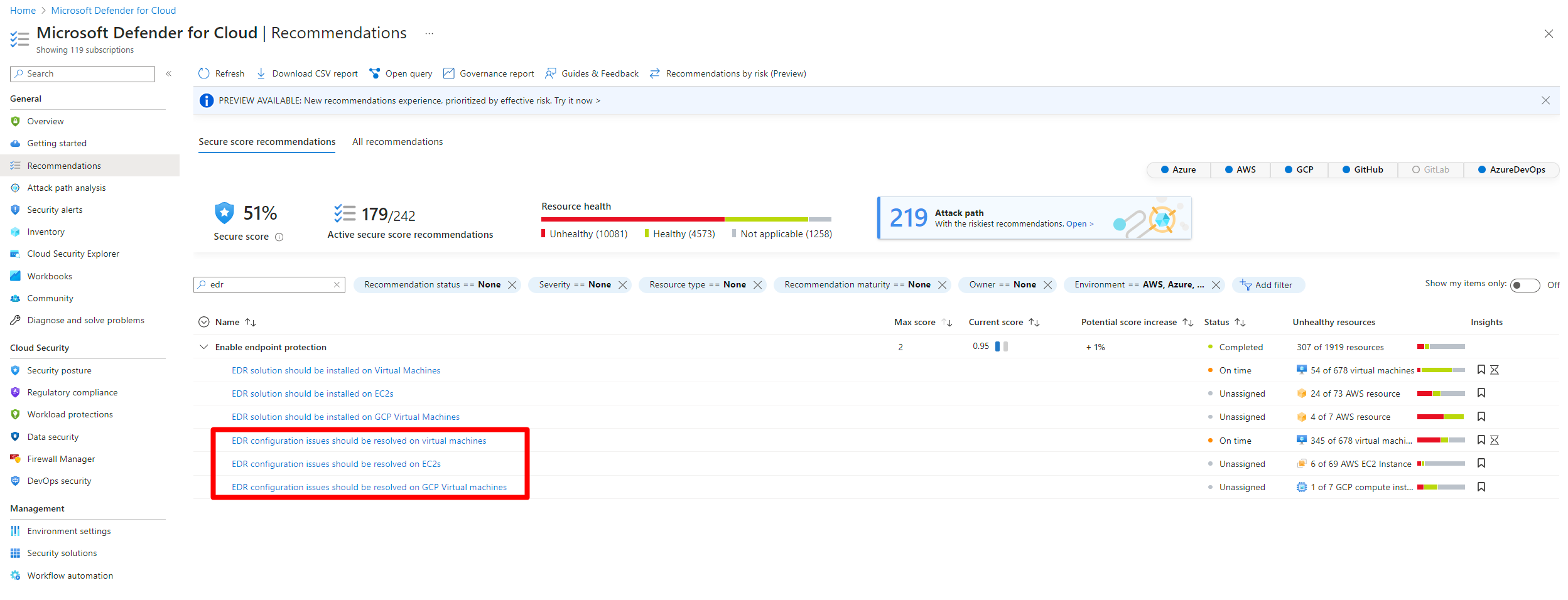

Dans Defender for Cloud>Suggestions.

Recherchez et sélectionnez l’une des recommandations suivantes :

EDR configuration issues should be resolved on virtual machinesEDR configuration issues should be resolved on EC2sEDR configuration issues should be resolved on GCP virtual machines

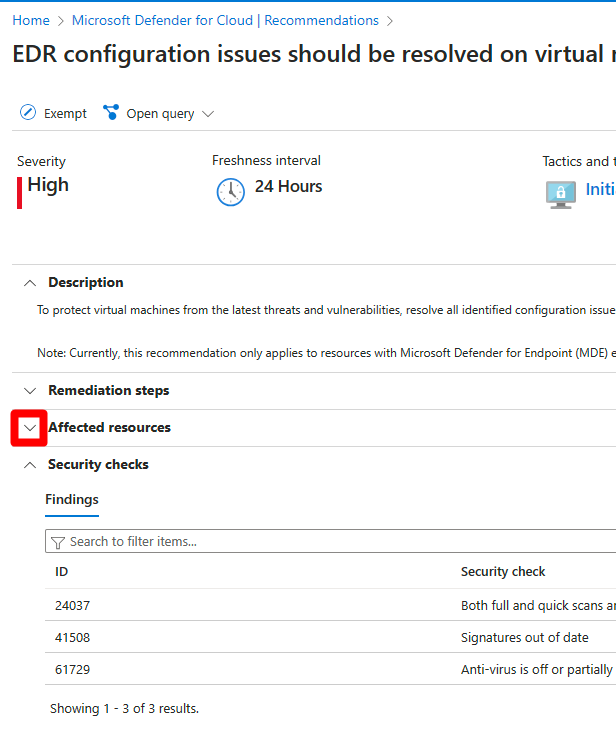

Sélectionnez chacune des vérifications de sécurité pour passer en revue les ressources affectées.

Développez la section Ressources affectées.

Explorez la vérification de sécurité et suivez les étapes de correction.

Une fois le processus terminé, 24 heures peuvent être nécessaires pour que la machine apparaisse sous l’onglet Ressources saines.

Contenu connexe

Vérifiez que les machines ont une solution PEPT configurée.