Investiguer les risques avec Security Explorer/les chemins d’attaque

Aujourd’hui, l’un des plus grands défis pour les équipes de sécurité est le nombre de problèmes de sécurité quotidiens. De nombreux problèmes de sécurité nécessitent une résolution, mais les ressources sont insuffisantes.

Les fonctionnalités de sécurité contextuelles de Defender for Cloud aident les équipes de sécurité à évaluer le risque derrière chaque problème de sécurité et à identifier les problèmes de plus haut risque qui doivent être résolus immédiatement. Defender for Cloud aide les équipes de sécurité à réduire efficacement le risque de violations impactantes.

Toutes ces fonctionnalités sont disponibles dans le cadre du plan Gestion de la posture de sécurité dans le cloud de Defender et nécessitent l’activation de l’analyse sans agent pour les machines virtuelles ou de la fonctionnalité d’évaluation des vulnérabilités sur le plan Defender pour les serveurs.

Qu’est-ce que le Graphique de sécurité du cloud ?

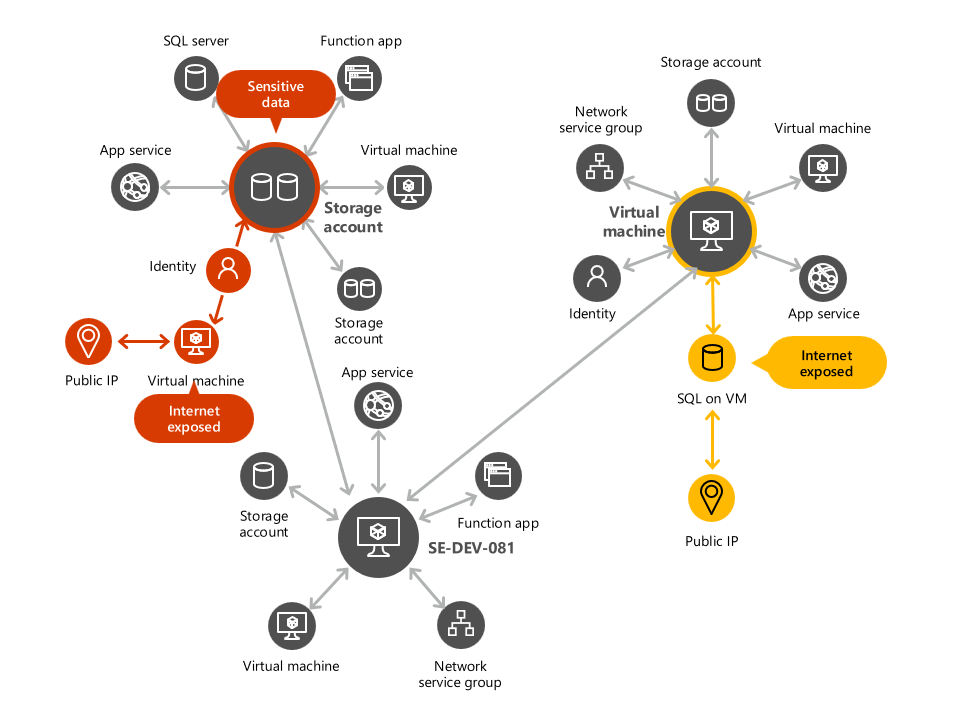

Le graphique de sécurité du cloud est un moteur de contexte graphique intégré à Defender for Cloud. Le graphique de sécurité du cloud collecte des données à partir de votre environnement multicloud et d’autres sources. Par exemple, il inclut l’inventaire des ressources cloud, les connexions, les possibilités de mouvement latéral, l’exposition à Internet, les autorisations, les connexions réseau, les vulnérabilités, et davantage. Les données collectées permettent de générer un graphique représentant votre environnement multicloud.

Defender for Cloud utilise le graphique généré pour effectuer une analyse de chemin d’attaque et rechercher les problèmes de plus haut risque dans votre environnement. Vous pouvez également interroger le graphique à l’aide de l’Explorateur de sécurité du cloud.

Qu’est-ce qu’un chemin d’attaque ?

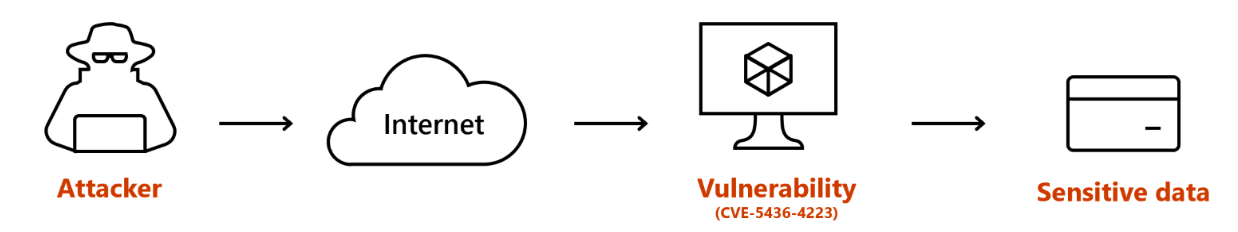

Un chemin d’attaque est une série d’étapes qu’un attaquant potentiel peut utiliser pour s’introduire dans votre environnement et accéder à vos ressources. Un chemin d’attaque commence à un point d’entrée, tel qu’une ressource vulnérable. Le chemin d’attaque suit le mouvement latéral disponible dans votre environnement multicloud, comme l’utilisation d’identités jointes avec des autorisations pour d’autres ressources. Le chemin d’attaque se poursuit jusqu’à ce que l’attaquant atteigne une cible critique, comme des bases de données contenant des données sensibles.

La fonctionnalité d’analyse des chemins d’attaque de Defender for Cloud utilise le graphique de sécurité du cloud et un algorithme propriétaire pour rechercher des points d’entrée exploitables et les étapes que peut effectuer un attaquant pour atteindre vos ressources vitales. L’algorithme expose les chemins d’attaque et suggère des recommandations pour corriger les problèmes et interrompre le chemin d’attaque pour empêcher une violation.

La fonctionnalité d’analyse des chemins d’attaque analyse le graphique de sécurité du cloud spécifique à chaque client pour obtenir des points d’entrée exploitables. Si un point d’entrée est trouvé, l’algorithme recherche les étapes suivantes potentielles qu’un attaquant peut effectuer pour atteindre des ressources critiques. Ces chemins d’attaque sont présentés sur la page d’analyse des chemins d’attaque dans Defender for Cloud et dans les recommandations applicables.

Chaque client voit ses propres chemins d’attaque spécifiques basés sur son environnement multicloud spécifique. En utilisant la fonctionnalité d’analyse des chemins d’attaque dans Defender for Cloud, vous pouvez identifier les problèmes susceptibles d’entraîner une violation. Vous pouvez aussi corriger les problèmes trouvés en traitant d’abord le risque le plus élevé. Le risque est basé sur des facteurs tels que l’exposition à Internet, les autorisations et le mouvement latéral.

Découvrez comment utiliser l’Analyse du chemin d’attaque.

Qu’est-ce que l’Explorateur de sécurité du cloud ?

En exécutant des requêtes graphiques sur le graphique de sécurité du cloud avec l’explorateur de sécurité du cloud, vous pouvez identifier de manière proactive les risques de sécurité dans vos environnements multicloud. Votre équipe de sécurité peut utiliser le générateur de requêtes pour rechercher et localiser les risques, tout en prenant en compte les informations contextuelles et conventionnelles spécifiques à votre organisation.

L’explorateur de sécurité du cloud permet une exploration proactive. Vous pouvez rechercher les risques de sécurité au sein de votre organisation en exécutant des requêtes graphiques de recherche de chemin sur les données de sécurité contextuelles fournies par Defender for Cloud, comme les erreurs de configuration du cloud, les vulnérabilités, le contexte des ressources, les possibilités de mouvement latéral entre les ressources, et davantage.

Découvrez comment utiliser l’Explorateur de sécurité du cloud ou consultez la liste des composants du graphique de sécurité du cloud.