Activer les clés HSM gérées par le client pour les services managés

Remarque

cette fonctionnalité nécessite le plan Premium.

Cet article explique comment configurer votre propre clé à partir des HSM managés Azure Key Vault. Pour obtenir des instructions sur l’utilisation d’une clé des coffres Azure Key Vault, consultez activer les clés gérées par le client pour les services managés.

Spécifications

Pour utiliser Azure CLI pour ces tâches, installez l’outil Azure CLI et installez l’extension Databricks :

az extension add --name databricksPour utiliser PowerShell pour ces tâches, installez Azure PowerShell et installez le module PowerShell Databricks. Vous devez également vous connecter :

Connect-AzAccountPour vous connecter à votre compte Azure en tant qu’utilisateur, consultez Connexion PowerShell avec un compte utilisateur Azure Databricks. Pour vous connecter à votre compte Azure en tant que principal de service, consultez Connexion PowerShell avec un principal de service Microsoft Entra ID.

Étape 1 : Créer un HSM managé Azure Key Vault et une clé HSM

Vous pouvez utiliser un HSM managé Azure Key Vault existant ou en créer et activer un nouveau en suivant les démarrages rapides de la documentation HSM managé. Consultez Démarrage rapide : provisionner et activer un HSM managé à l’aide d’Azure CLI. Le HSM managé Azure Key Vault doit avoir la protection contre la purge activée.

Important

Le coffre de clés doit être dans le même locataire Azure que votre espace de travail Azure Databricks.

Pour créer une clé HSM, suivez Créer une clé HSM.

Étape 2 : Configurer l'attribution du rôle HSM géré

Configurez une attribution de rôle pour le HSM managé Key Vault afin que votre espace de travail Azure Databricks soit autorisé à y accéder. Vous pouvez configurer une attribution de rôle à l’aide du Portail Azure, d’Azure CLI ou d’Azure PowerShell.

Utilisation du portail Azure

- Accédez à votre ressource HSM géré dans le Portail Microsoft Azure.

- Dans le menu de gauche, sous Paramètres, sélectionnez Local RBAC.

- Cliquez sur Ajouter.

- Dans le champ Rôle, sélectionnez Utilisateur de chiffrement du service de chiffrement HSM géré.

- Dans le champ Portée, sélectionnez

All keys (/). - Sous le champ Principal de sécurité, tapez

AzureDatabrickset faites défiler l’écran jusqu’au résultat d’application d’entreprise dont l’ID d’application est2ff814a6-3304-4ab8-85cb-cd0e6f879c1d, puis sélectionnez-la. - Cliquez sur Créer.

- Dans le menu de gauche, sous Paramètres, sélectionnez Clés, puis sélectionnez votre clé.

- Dans le champ Identificateur de clé, copiez le texte.

Utiliser l’interface de ligne de commande Microsoft Azure

Obtenez l’ID d’objet de l’application AzureDatabricks avec Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvConfigurez l'attribution du rôle HSM géré. Remplacez

<hsm-name>par le nom du HSM managé et<object-id>par l’ID d’objet de l’applicationAzureDatabricksde l’étape précédente.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Utiliser Azure PowerShell

Remplacez <hsm-name> par le nom du HSM managé.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Étape 3 : Ajouter une clé à un espace de travail

Vous pouvez créer ou mettre à jour un espace de travail avec une clé gérée par le client pour les services managés, à l'aide du Portail Microsoft Azure, d'Azure CLI ou d'Azure Powershell.

Utiliser le Portail Azure

Accédez à la page d’accueil du portail Azure.

Dans le coin supérieur gauche de la page, cliquez sur Créer une ressource.

Dans la barre de recherche, tapez

Azure Databrickset cliquez sur l’option Azure Databricks.Cliquez sur Créer dans le widget Azure Databricks.

Renseignez les champs d’entrée sous les onglets Informations de base et Réseau.

Une fois parvenu à l’onglet Chiffrement :

- Pour créer un espace de travail, activez Utiliser votre propre clé dans la section Services gérés.

- Pour mettre à jour un espace de travail, activez Services gérés.

Définissez le type de chiffrement.

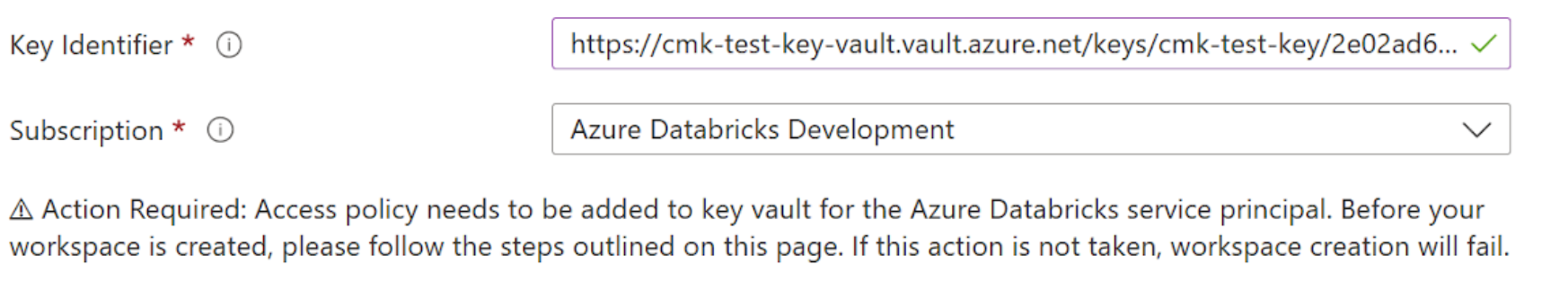

- Dans le champ Identifiant de clé, collez l'identifiant de clé de votre clé HSM gérée.

- Dans la liste déroulante Abonnement, entrez le nom de l’abonnement de votre clé Azure Key Vault.

Complétez les onglets restants, puis cliquez sur Vérifier + créer (pour un nouvel espace de travail) ou sur Enregistrer (pour mettre à jour un espace de travail).

Utilisez Azure CLI

Créer ou mettre à jour un espace de travail :

Pour la création et la mise à jour, ajoutez ces champs à la commande :

managed-services-key-name: Nom du HSM gérémanaged-services-key-vault: URI HSM gérémanaged-services-key-version: version HSM managée. Utilisez la version de clé spécifique et nonlatest.

Exemple de création d’un espace de travail à l’aide des champs suivants :

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Exemple de mise à jour d’un espace de travail utilisant ces champs :

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Important

Si vous faites pivoter la clé, vous devez conserver l’ancienne clé disponible pendant 24 heures.

Utiliser PowerShell

Pour créer ou mettre à jour un espace de travail, ajoutez les paramètres suivants à la commande de votre nouvelle clé :

ManagedServicesKeyVaultPropertiesKeyName: Nom du HSM géréManagedServicesKeyVaultPropertiesKeyVaultUri: URI HSM géréManagedServicesKeyVaultPropertiesKeyVersion: version HSM managée. Utilisez la version de clé spécifique et nonlatest.

Exemple de création d’espace de travail avec les champs suivants :

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Exemple de mise à jour de l’espace de travail avec les champs suivants :

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Important

Si vous faites pivoter la clé, vous devez conserver l’ancienne clé disponible pendant 24 heures.

Étape 4 (facultative) : réimporter des notebooks

Une fois que vous avez initialement ajouté une clé pour les services managés d’un espace de travail existant, seules les opérations d’écriture à venir vont utiliser votre clé. Les données existantes ne sont pas rechiffrées.

Vous pouvez exporter tous les notebooks, puis les réimporter afin que la clé qui chiffre les données soit protégée et contrôlée par votre clé. Vous pouvez utiliser les API d’exportation et d’importation d’espace de travail.

Faire pivoter la clé ultérieurement

Si vous utilisez déjà une clé gérée par le client pour les services managés, vous pouvez mettre à jour l’espace de travail avec une nouvelle version de clé ou une clé entièrement nouvelle. C’est ce que l’on appelle la rotation des clés.

Créez une nouvelle clé ou faites pivoter votre HSM managé existant dans le Key Vault.

Vérifiez que la nouvelle clé dispose de l’autorisation appropriée.

Mettez à jour l’espace de travail avec votre nouvelle clé à l’aide du portail, de l’interface CLI ou de PowerShell. Consultez Étape 3 : ajouter une clé à un espace de travail et suivre les instructions de mise à jour de l’espace de travail. Veillez à utiliser les mêmes valeurs pour le nom du groupe de ressources et le nom de l’espace de travail pour mettre à jour l’espace de travail existant, au lieu de créer un nouvel espace de travail. Outre les modifications apportées aux paramètres associés aux clés, utilisez les mêmes paramètres que ceux utilisés pour la création de l’espace de travail.

Important

Si vous faites pivoter la clé, vous devez conserver l’ancienne clé disponible pendant 24 heures.

Si vous le souhaitez, exportez et réimportez les blocs-notes existants pour vous assurer que tous les blocs-notes existants utilisent votre nouvelle clé.