Configurer le périmètre de sécurité réseau pour un compte Azure Cosmos DB

S’APPLIQUE À : NoSQL

Cet article explique comment configurer le périmètre de sécurité réseau sur votre compte Azure Cosmos DB.

Important

Le périmètre de sécurité réseau est en préversion publique. Cette fonctionnalité est fournie sans contrat de niveau de service. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Présentation des fonctionnalités

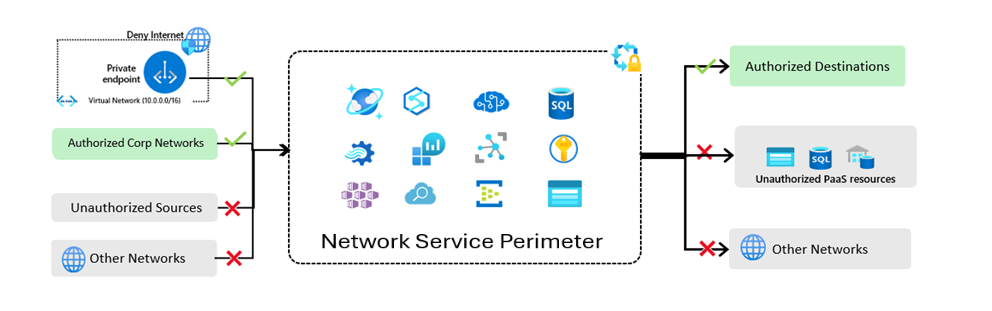

Les administrateurs réseau peuvent définir une limite d’isolement réseau pour leurs services PaaS, ce qui permet la communication entre leur compte Azure Cosmos DB et Key Vault, SQL et d’autres services à l’aide du périmètre de sécurité réseau Azure. Vous pouvez sécuriser l’accès public sur le service Azure de plusieurs façons :

- Sécurisation des connexions entrantes : limitez l’exposition publique de votre compte Azure Cosmos DB en accordant explicitement l’accès d’entrée aux ressources à l’intérieur du périmètre. Par défaut, l’accès à partir de réseaux non autorisés est refusé, et l’accès à partir de points de terminaison privés au périmètre ou aux ressources d’un abonnement peut être configuré.

- Sécurisation de la communication de service à service : toutes les ressources à l’intérieur du périmètre peuvent communiquer avec n’importe quelle autre ressource à l’intérieur du périmètre, empêchant ainsi l’exfiltration de données.

- Sécurisation des connexions sortantes : si le périmètre de sécurité réseau ne gère pas le locataire de destination, il bloque l’accès lors de la tentative de copie de données d’un locataire vers un autre. L’accès est accordé en fonction du nom de domaine complet ou de l’accès à partir d’autres périmètres réseau ; toutes les autres tentatives d’accès sont refusées.

Toutes ces communications sont prises en charge automatiquement une fois le périmètre de sécurité réseau configuré, et les utilisateurs n’ont pas besoin de les gérer. Au lieu de configurer un point de terminaison privé pour chaque ressource afin d’activer la communication ou de configurer un réseau virtuel, le périmètre de sécurité réseau au niveau supérieur active cette fonctionnalité.

Remarque

Le périmètre de sécurité réseau Azure vient compléter ce que nous avons actuellement en place, notamment le point de terminaison privé, qui permet d’accéder à une ressource privée au sein du périmètre, et l’injection VNet, qui permet aux offres de VNet managé d’accéder aux ressources au sein du périmètre. Nous ne prenons actuellement pas en charge la combinaison du périmètre de sécurité réseau Azure, des clés gérées par le client (CMK) et des fonctionnalités de magasin de journaux telles que le magasin analytique, le mode de flux de modification Toutes les versions et suppressions, les vues matérialisées et la restauration à un instant dans le passé. Si vous devez effectuer des restaurations sur un compte compatible CMK avec le périmètre de sécurité réseau Azure, vous devrez temporairement assouplir les paramètres du périmètre dans le coffre de clés pour permettre à votre compte Cosmos DB d’accéder à la clé.

Prise en main

Important

Avant de configurer un périmètre de sécurité réseau, créez une identité managée dans Azure.

- Dans le Portail Azure, recherchez périmètres de sécurité réseau dans la liste des ressources, puis sélectionnez Créer +.

- Dans la liste des ressources, sélectionnez les ressources à associer au périmètre.

- Ajoutez une règle d’accès entrant. Le type de source peut être une adresse IP ou un abonnement.

- Ajoutez des règles d’accès sortant pour autoriser les ressources à l’intérieur du périmètre à se connecter à Internet et aux ressources à l’extérieur du périmètre.

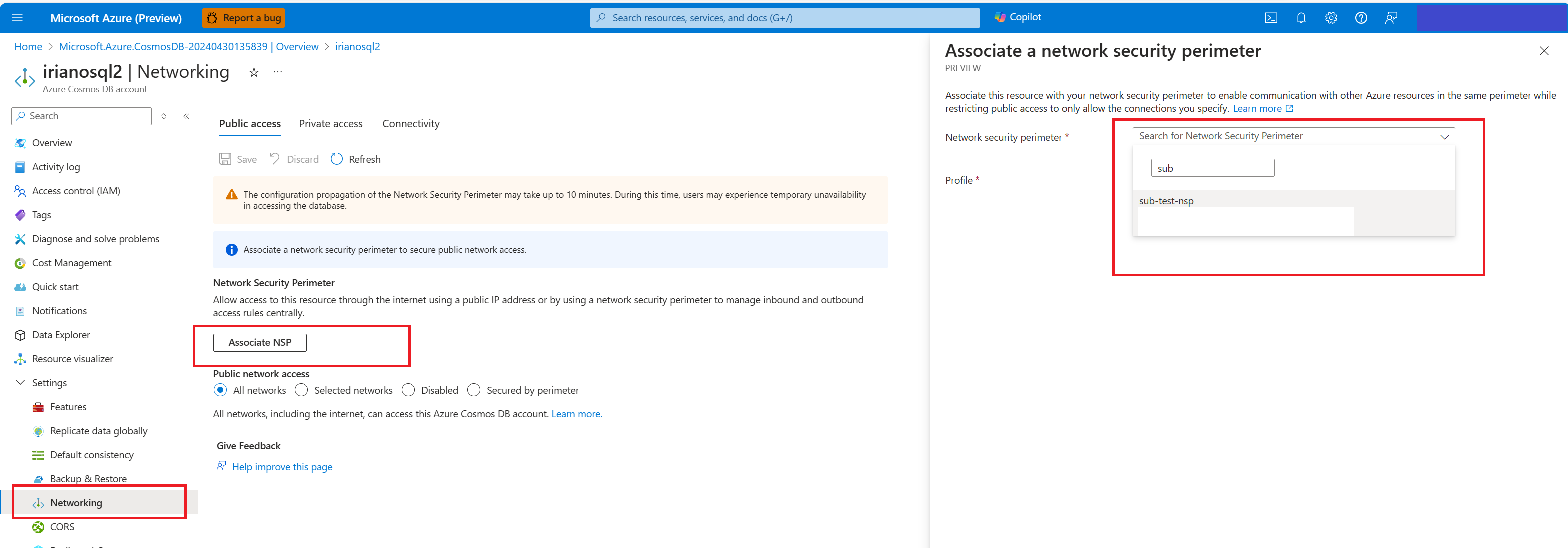

Si vous disposez d’un compte Azure Cosmos DB existant et souhaitez ajouter un périmètre de sécurité :

- Sélectionnez Mise en réseau dans Paramètres.

- Sélectionnez ensuite Associer le périmètre de sécurité réseau pour associer cette ressource à votre périmètre de sécurité réseau afin d’activer la communication avec d’autres ressources Azure dans le même périmètre, tout en limitant l’accès public de manière à autoriser uniquement les connexions spécifiées.

Étapes suivantes

- Vue d’ensemble du périmètre de sécurité réseau

- Apprendre à surveiller avec des journaux de diagnostic dans le périmètre de sécurité réseau