Conteneurs confidentiels sur des instances Azure Container Instance

Cet article explique comment les conteneurs confidentiels sur Azure Container Instances (ACI) peuvent vous permettre de sécuriser vos charges de travail s’exécutant dans le cloud. Cet article fournit des informations générales sur l’ensemble de fonctionnalités, les scénarios, les limitations et les ressources.

Les conteneurs confidentiels sur Azure Container Instances permettent aux clients d’exécuter des conteneurs Linux dans un environnement d’exécution de confiance (TEE) basé sur le matériel et attesté. Les clients peuvent effectuer une opération « lift-and-shift » de leurs applications Linux en conteneur ou créer de nouvelles applications d’informatique confidentielle sans avoir à adopter de modèles de programmation spécialisés pour bénéficier des avantages de la confidentialité dans un TEE. Les conteneurs confidentiels sur Azure Container Instances protègent les données en cours d’utilisation et chiffrent les données utilisées en mémoire. Azure Container Instances développe cette compétence par le biais de stratégies d’exécution vérifiables et de la racine matérielle vérifiable des garanties de confiance par le biais de l’attestation d’invité.

Fonctionnalités des conteneurs confidentiels sur des instances Azure Container Instance

Migration « lift-and-shift » d’applications

Les clients peuvent effectuer une opération « lift-and-shift » de leurs applications Linux en conteneur ou créer de nouvelles applications d’informatique confidentielle sans avoir à adopter de modèles de programmation spécialisés pour bénéficier des avantages de la confidentialité dans un TEE.

Environnement d’exécution fiable basé sur le matériel

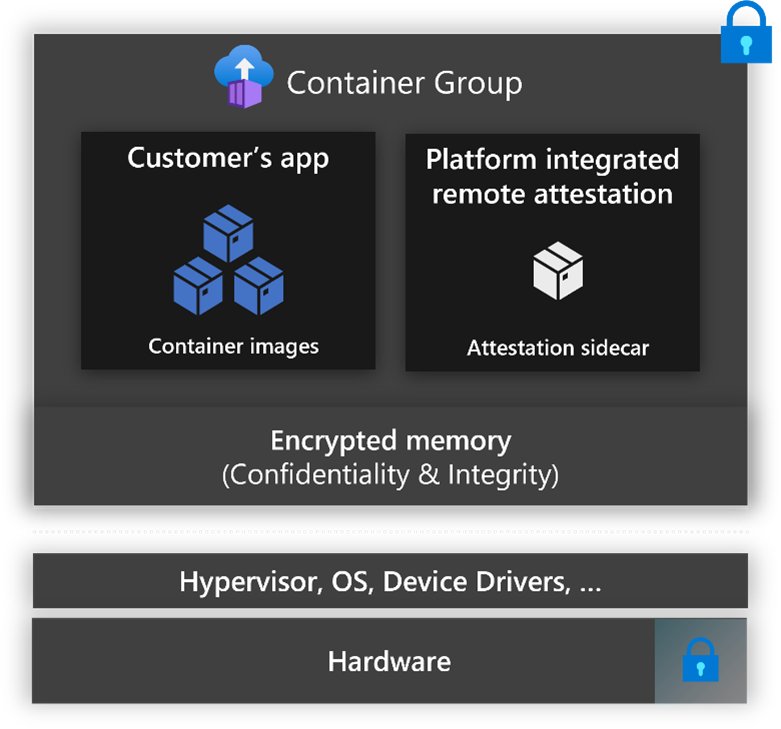

Les conteneurs confidentiels sur Azure Container Instances sont déployés dans un groupe de conteneurs avec un TEE isolé Hyper-V qui comprend une clé de chiffrement de mémoire générée et gérée par un processeur compatible AMD SEV-SNP. Les données utilisées en mémoire sont chiffrées avec cette clé pour vous protéger contre la relecture, l’altération, le remapping et les attaques basées sur un alias.

Stratégies d’exécution vérifiables

Les conteneurs confidentiels sur Azure Container Instances peuvent s’exécuter avec des stratégies d’exécution vérifiables qui permettent aux clients d’avoir un contrôle sur les logiciels et les actions autorisés à s’exécuter dans le TEE. Ces stratégies d’exécution aident à protéger contre les acteurs malveillants qui créent des modifications d’application inattendues qui pourraient potentiellement faire fuiter des données sensibles. Les clients créent des stratégies d’exécution via des outils fournis et les preuves de chiffrement vérifient les stratégies.

Attestation d’invité distant

Les conteneurs confidentiels sur ACI prennent en charge l’attestation d’invité distant qui est utilisée pour vérifier la fiabilité de votre groupe de conteneurs avant de créer un canal sécurisé avec une partie de confiance. Les groupes de conteneurs peuvent générer un rapport d’attestation de matériel SNP signé par le matériel et qui inclut des informations sur le matériel et les logiciels. Le service Microsoft Azure Attestation peut ensuite vérifier cette attestation de matériel générée via une application side-car open source ou par un autre service d’attestation avant que des données sensibles ne soient publiées dans l’environnement d’exécution de confiance (TEE).

Stratégies d’application de l’informatique confidentielle

Les conteneurs confidentiels prennent en charge l’intégrité et l’attestation au niveau du conteneur via des stratégies d’application de l’informatique confidentielle (CCE). Les stratégies d’application de l’informatique confidentielle prescrivent les composants qui sont autorisés à s’exécuter au sein du groupe de conteneurs et que le runtime du conteneur applique.

Extension confcom Azure CLI

L’extension confcom d’Azure CLI permet aux clients de générer des stratégies d’application de l’informatique confidentielle à l’aide d’un modèle ARM en tant qu’entrée et en fournissant une stratégie de chaîne de base 64 en tant que sortie. Cette sortie est incluse dans la définition du groupe de conteneurs pour appliquer les composants autorisés à s’exécuter. Pour découvrir plus d’informations sur la création de stratégies d’exécution d’informatique confidentielle, consultez Extension confcom Azure CLI.

Version sécurisée des clés et side-cars du système de fichiers chiffré

Les conteneurs confidentiels sur Azure Container Instances s’intègrent à deux side-cars open source pour prendre en charge la fonctionnalité confidentielle au sein du groupe de conteneurs. Vous trouverez ces side-cars et plus d’informations dans le référentiel de side-cars confidentiels.

Side-car de mise en production de clé sécurisée

Les conteneurs confidentiels sur Azure Container Instances fournissent un conteneur de side-car open source pour l’attestation et la mise en production de clé sécurisée. Ce side-car instancie un serveur web, qui expose une API REST afin que d’autres conteneurs puissent récupérer un rapport d’attestation de matériel ou un jeton Microsoft Azure Attestation via la méthode POST. Le side-car s’intègre à Azure Key Vault pour libérer une clé dans le groupe de conteneurs une fois la validation effectuée.

Side-car de système de fichiers chiffré

Les conteneurs confidentiels sur Azure Container Instances fournissent un conteneur side-car pour monter un système de fichiers chiffré distant précédemment chargé sur Stockage Blob Azure. Le conteneur side-car récupère de manière transparente l’attestation de matériel et la chaîne de certificats qui approuvent la clé de signature de l’attestation. Il demande ensuite à Microsoft Azure Attestation d’autoriser un jeton d’attestation requis pour libérer de manière sécurisée la clé de chiffrement du système de fichiers à partir du HSM managé. La clé est libérée dans le conteneur de side-car uniquement si l’autorité attendue a signé le jeton d’attestation et si les revendications d’attestation correspondent à la stratégie de mise en production de la clé. Le conteneur side-car utilise en toute transparence la clé pour monter le système de fichiers chiffré à distance. Ce processus préserve la confidentialité et l’intégrité du système de fichiers lors de toute opération à partir d’un conteneur qui s’exécute au sein du groupe de conteneurs.

Scénarios

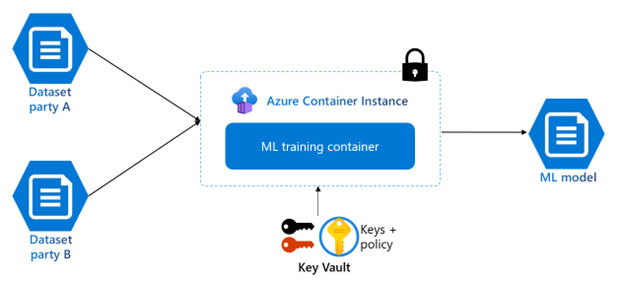

Salles blanches de données pour l’analytique de données à plusieurs parties et la formation de Machine Learning

Les transactions commerciales et les collaborations de projet nécessitent souvent le partage de données confidentielles entre plusieurs parties. Ces données peuvent comprendre des informations personnelles, des informations financières et des dossiers médicaux qui doivent être protégés contre tout accès non autorisé. Les conteneurs confidentiels sur Azure Container Instances fournissent les fonctionnalités nécessaires (des TEE basés sur le matériel, une attestation à distance) pour permettre aux clients de traiter les données d’entraînement provenant de plusieurs sources sans exposer les données d’entrée à d’autres parties. Ces fonctionnalités permettent aux organisations d’obtenir plus de valeur à partir de leurs jeux de données ou de ceux de leurs partenaires tout en conservant le contrôle sur l’accès à leurs informations sensibles. Cette offre fait des conteneurs confidentiels sur Azure Container Instances la solution parfaite pour les scénarios d’analyse de données à plusieurs parties tels que le Machine Learning confidentiel.

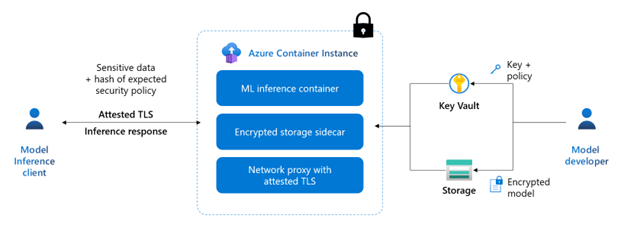

Inférence confidentielle

ACI fournit des déploiements rapides et faciles, une allocation de ressources flexible et une tarification de paiement à l’utilisation, ce qui le place en plateforme idéale pour les charges de travail d’inférence confidentielles. Avec des conteneurs confidentiels sur Azure Container Instances, les développeurs de modèles et les propriétaires de données peuvent collaborer tout en protégeant la propriété intellectuelle du développeur de modèles et en gardant les données utilisées pour l’inférence sécurisées et privées. Consultez un exemple de déploiement d’inférence confidentielle à l’aide de conteneurs confidentiels sur Azure Container Instances.

Scénarios non pris en charge

- L’extension confcom Azure CLI doit générer les stratégies d’application de l’informatique confidentielle.

- Les stratégies d’application de l’informatique confidentielle ne peuvent pas être créées manuellement.

Ressources

- Extension confcom Azure CLI

- Conteneurs de side-car confidentiels

- Application hello world confidentielle

- Démonstration d’inférence par Machine Learning

Étapes suivantes

- Pour obtenir un exemple de déploiement, consultez Déployer un groupe de conteneurs confidentiel avec Azure Resource Manager