Base de calcul approuvée

La Base de calcul de confiance (TCB, Trusted Computing Base) fait référence à l’ensemble des composants matériels, des microprogrammes et des logiciels d’un système qui fournissent un environnement sécurisé. Les composants au sein du TCB sont considérés comme « critiques. » Si un composant au sein du TCB est compromis, toute la sécurité du système peut être en péril. Plus le TCB est petit, plus la sécurité est élevée. Il y a moins de risques d’exposition à différentes vulnérabilités, programmes malveillants, attaques et personnes malveillantes.

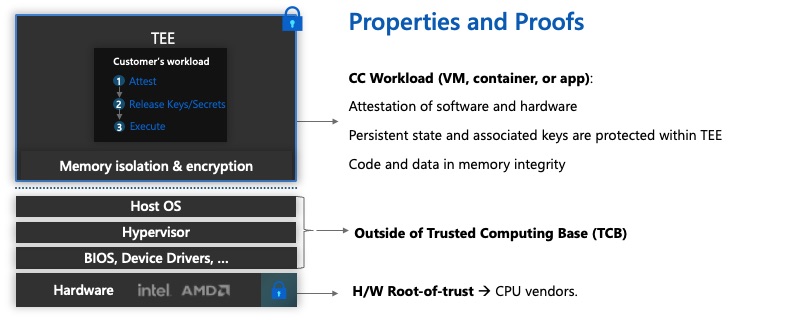

Le diagramme suivant montre ce qui est « à l’intérieur » et ce qui est « à l’extérieur » de la base de calcul fiable. La charge de travail et les données gérées par l’opérateur client se trouvent à l’intérieur du TCB, et les éléments gérés par le fournisseur de cloud (Microsoft Azure) se trouvent à l’extérieur.

Root of Trust matériel

La racine de la confiance est le matériel auquel on fait confiance pour attester (valider) que la charge de travail du client utilise une informatique confidentielle grâce à la génération de preuves cryptographiques.

Charge de travail informatique confidentielle (TCB)

La charge de travail du client, encapsulée dans un environnement d’exécution de confiance (TEE), comprend les parties de la solution qui sont entièrement sous contrôle et approuvées par le client. La charge de travail informatique confidentielle est opaque à tout ce qui se trouve en dehors du TCB grâce au cryptage.

Système d'exploitation hôte, hyperviseur, BIOS, pilotes de périphériques

Ces éléments n'ont aucune visibilité sur la charge de travail à l'intérieur du TCB car il est crypté. Le système d'exploitation hôte, le BIOS, etc. sont sous le contrôle du fournisseur de cloud et inaccessibles au client.

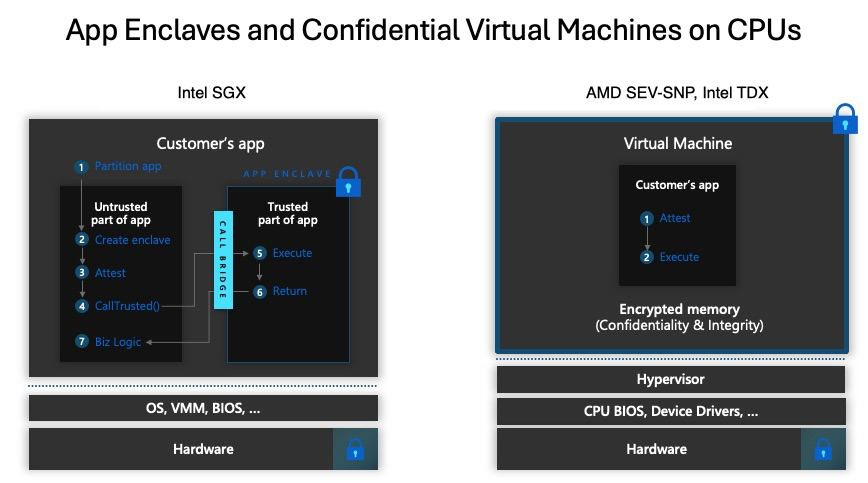

Mappage du TCB vers différents environnements d'exécution sécurisés (TEE)

En fonction de la technologie informatique confidentielle utilisée, le TCB peut varier pour répondre aux différentes demandes des clients en matière de confidentialité et de facilité d'adoption.

Intel SGX, par exemple, offre la définition TCB la plus granulaire jusqu'aux fonctions de code individuelles, mais nécessite que les applications soient écrites à l'aide d'API spécifiques pour utiliser des fonctionnalités confidentielles.

Les Machines Virtuelles Microsoft Azure confidentielles (CVM) utilisant les technologies AMD SEV-SNP (et, à l'avenir, Intel TDX) peuvent exécuter une machine virtuelle entière à l'intérieur du TEE pour prendre en charge les scénarios de levage et de déplacement des charges de travail existantes, dans ce cas, le système d'exploitation invité est également à l'intérieur du TCB.