Attestation

L’informatique est une partie essentielle de notre vie quotidienne, alimentant tout de nos smartphones à l’infrastructure critique. Toutefois, l’augmentation des environnements réglementaires, la prévalence des cyberattaques et la sophistication croissante des attaquants ont rendu difficile de faire confiance à l’authenticité et à l’intégrité des technologies informatiques dont nous dépendons. L’attestation, une technique permettant de vérifier les composants logiciels et matériels d’un système, est un processus essentiel pour établir et garantir que les technologies informatiques dont nous nous appuyons sont fiables.

Dans ce document, nous examinons ce qu’est l’attestation, les types d’attestation que Microsoft propose aujourd’hui et comment les clients peuvent utiliser ces types de scénarios d’attestation dans les solutions Microsoft.

Qu’est-ce que l’attestation ?

Dans l’attestation à distance, « un homologue (l’attesteur ) produit des informations crédibles sur lui-même (« Preuve ») pour permettre à un homologue distant (la « partie de confiance ») de décider s’il faut considérer que l’attesteur est un homologue digne de confiance. Les procédures d’attestation à distance sont facilitées par une autre partie vitale (le « Vérificateur »). » En termes plus simples, l’attestation est un moyen de prouver qu’un système informatique est fiable. Pour mieux comprendre ce qu’est l’attestation et la façon dont elle fonctionne en pratique, nous comparons le processus d’attestation en informatique à des exemples réels avec des passeports et des case activée d’arrière-plan. La définition et les modèles que nous utilisons dans ce document sont décrits dans le document d’architecture de l’IETF (Internet Engineering Task Force) Remote AttestationS (RATs). Pour plus d’informations, consultez Internet Engineering Task Force : Remote ATtestation procedureS (RATs) Architecture.

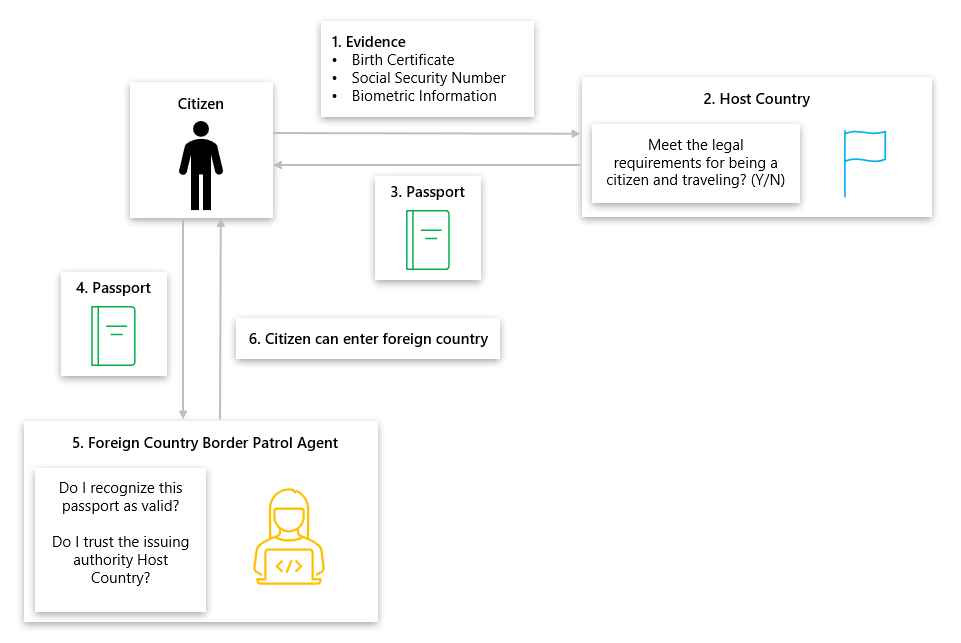

Modèle passport

Modèle de passeport - Bureau d’immigration

- Un citoyen veut un passeport pour voyager dans un pays étranger/région. Le citoyen soumet les exigences de preuve à son pays hôte/région.

- Le pays/la région hôte reçoit la preuve de conformité des politiques de la personne et vérifie si la preuve fournie prouve que l’individu est conforme aux politiques d’émission d’un passeport.

- Le certificat de naissance est valide et n’a pas été modifié.

- L’émetteur du certificat de naissance est approuvé

- L’individu ne fait pas partie d’une liste restreinte

- Si le pays hôte/région décide que la preuve répond à ses politiques, le pays hôte/région émet un passeport pour un citoyen.

- Le citoyen voyage vers une nation étrangère, mais doit d’abord présenter son passeport à l’Agent de patrouille frontalière de pays/région pour l’évaluation.

- L’Agent de patrouille frontalière de pays/région étranger case activée une série de règles sur le passeport avant de lui faire confiance

- Passport est authentique et n’a pas été modifié.

- Passeport a été produit par un pays/région approuvé.

- Passport n’a pas expiré ou n’est pas révoqué.

- Passeport est conforme à la politique d’un visa ou d’une exigence d’âge.

- L’agent de patrouille frontalière de pays/région étranger approuve le passeport et le citoyen peut entrer dans le pays étranger/région.

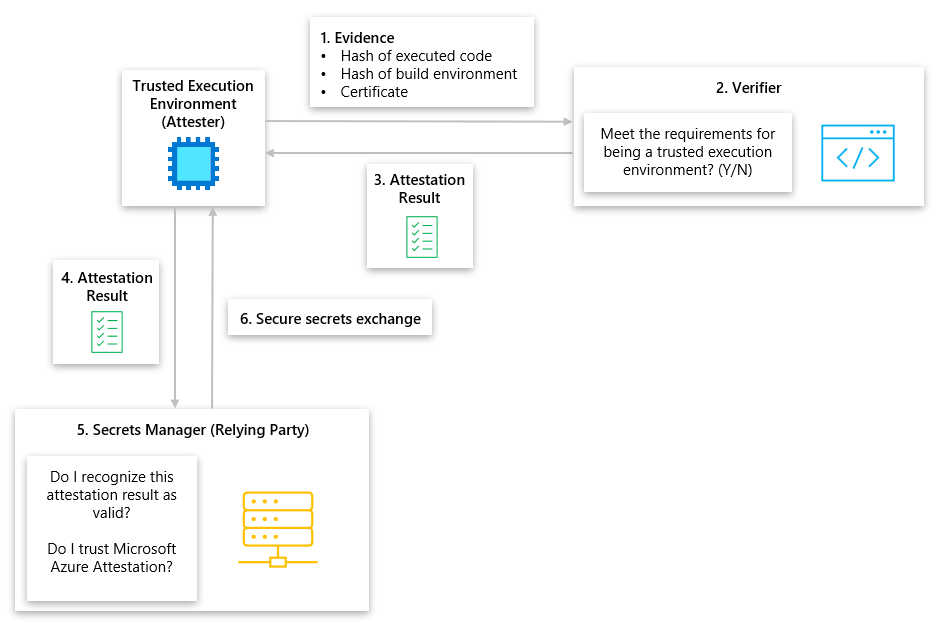

Modèle Passport - Informatique

- Un environnement d’exécution approuvé (TEE), autrement appelé attesteur, souhaite récupérer des secrets à partir d’un gestionnaire de secrets, également appelé partie de confiance. Pour récupérer des secrets à partir du Gestionnaire des secrets, le TEE doit prouver qu’il est fiable et authentique au Gestionnaire des secrets. L’TEE soumet sa preuve à un vérificateur pour prouver qu’il est fiable et authentique, qui inclut le hachage de son code exécuté, le hachage de son environnement de build et son certificat généré par son fabricant.

- Le vérificateur, un service d’attestation, évalue si la preuve donnée par l’TEE répond aux exigences suivantes pour être approuvée.

- Le certificat est valide et n’a pas été modifié.

- L’émetteur du certificat est approuvé

- La preuve TEE ne fait pas partie d’une liste restreinte

- Si le vérificateur décide que la preuve répond aux stratégies définies, le vérificateur crée un résultat d’attestation et le donne à l’TEE.

- L’TEE souhaite échanger des secrets avec le Gestionnaire des secrets, mais doit d’abord présenter son résultat d’attestation au Gestionnaire des secrets à des fins d’évaluation.

- Le Gestionnaire des secrets case activée une série de règles sur le résultat d’attestation avant de l’approuver

- Le résultat de l’attestation est authentique et n’a pas été modifié.

- Le résultat de l’attestation a été produit par une autorité approuvée.

- Le résultat de l’attestation n’a pas expiré ou n’est pas révoqué.

- Le résultat de l’attestation est conforme à la stratégie d’administrateur configurée.

- Le Gestionnaire de secrets approuve le résultat de l’attestation et échange les secrets avec l’TEE.

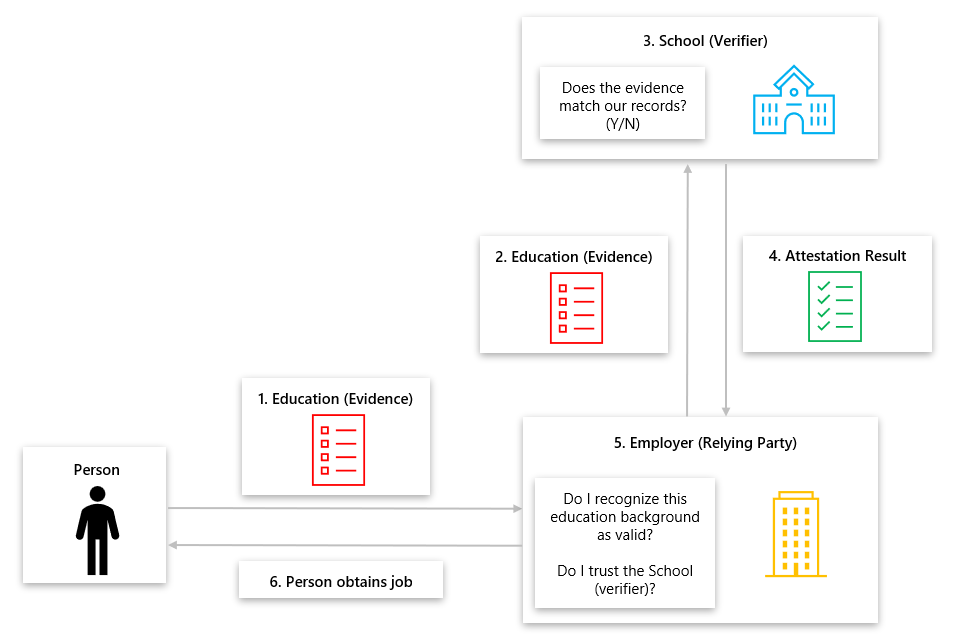

Modèle de vérification en arrière-plan

Vérification en arrière-plan – Vérification scolaire

- Une personne fait un case activée de fond avec un employeur potentiel pour obtenir un emploi. La personne soumet son milieu d’études à l’école qu’elle a fréquentée à l’employeur potentiel.

- L’employeur récupère l’arrière-plan de l’éducation de la personne et transfère cette information à l’école respective pour être vérifiée.

- L’école évalue si l’arrière-plan de l’éducation donné par la personne répond aux dossiers scolaires.

- L’école émet un résultat d’attestation qui vérifie que l’arrière-plan de l’éducation de la personne correspond à ses dossiers et l’envoie à l’employeur

- L’employeur, autrement appelé partie de confiance, peut case activée une série de règles sur le résultat de l’attestation avant de lui faire confiance.

- Le résultat de l’attestation est authentique, n’a pas été modifié et provient vraiment de l’école.

- Le résultat de l’attestation a été produit par une école approuvée.

- L’employeur approuve le résultat de l’attestation et embauche la personne.

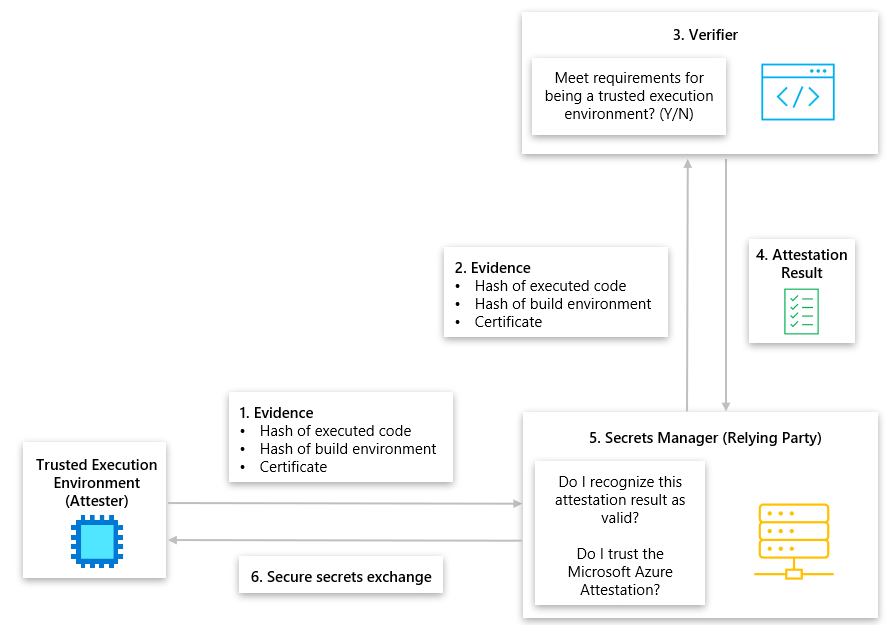

Vérification de l’arrière-plan – Informatique

- Un environnement d’exécution approuvé (TEE), autrement appelé attesteur, souhaite récupérer des secrets à partir d’un gestionnaire de secrets, également appelé partie de confiance. Pour récupérer des secrets à partir du Gestionnaire des secrets, le TEE doit prouver qu’il est fiable et authentique. L’TEE envoie sa preuve au Gestionnaire des secrets pour prouver qu’il est fiable et authentique, qui inclut le hachage de son code exécuté, le hachage de son environnement de build et son certificat généré par son fabricant.

- Le Gestionnaire des secrets récupère la preuve de l’ENVIRONNEMENT et le transfère au vérificateur pour être vérifié.

- Le service vérificateur évalue si la preuve donnée par l’TEE répond aux exigences de stratégie définies pour être approuvée.

- Le certificat est valide et n’a pas été modifié.

- L’émetteur du certificat est approuvé.

- La preuve TEE ne fait pas partie d’une liste restreinte.

- Le vérificateur crée un résultat d’attestation pour l’ENVIRONNEMENT et l’envoie au Gestionnaire des secrets.

- Le Gestionnaire de secrets case activée une série de règles sur le résultat d’attestation avant de l’approuver.

- Le résultat de l’attestation est authentique et n’a pas été modifié.

- Le résultat de l’attestation a été produit par une autorité approuvée.

- Le résultat de l’attestation n’a pas expiré ou n’est pas révoqué.

- Le résultat de l’attestation est conforme à la stratégie d’administrateur configurée.

- Le Gestionnaire de secrets approuve le résultat de l’attestation et échange les secrets avec l’TEE.

Types d’attestation

Les services d’attestation peuvent être utilisés de deux façons distinctes qui offrent chacun ses propres avantages.

Fournisseur de cloud

Chez Microsoft, nous fournissons Microsoft Azure Attestation (MAA) en tant que service orienté client et une infrastructure permettant d’attester des environnements d’exécution approuvés (TEE) tels que les enclaves d’Intel Software Guard Extensions (SGX), les enclaves de sécurité basée sur la virtualisation (VBS), les modules de plateforme sécurisée (TPM), le lancement approuvé et les Machines Virtuelles confidentiels. Avantages de l’utilisation du service d’attestation d’un fournisseur de cloud, tel qu’Azure Attestation,

- Disponible gratuitement

- Le code source est disponible pour les clients gouvernementaux via l’outil Microsoft Code Center Premium

- Protège les données en cours d’utilisation en fonctionnant dans une enclave Intel SGX.

- Atteste plusieurs TEE dans une seule solution.

- Offre un contrat de niveau de service (SLA) fort

Créer votre propre

Les clients peuvent créer leurs propres mécanismes d’attestation pour approuver leur infrastructure informatique à partir d’outils fournis par les fournisseurs de cloud et de matériel. La création de vos propres processus d’attestation pour les solutions Microsoft peut nécessiter l’utilisation de THIM (Trusted Hardware Identity Management), une solution qui gère la gestion du cache des certificats pour tous les environnements d’exécution approuvés (TEE) résidant dans Azure et fournit des informations de base de calcul approuvée (TCB) pour appliquer une base de référence minimale pour les solutions d’attestation. Les avantages de la création et de l’utilisation de votre propre service d’attestation incluent,

- Contrôle de 100 % des processus d’attestation pour répondre aux exigences réglementaires et de conformité

- Personnalisation des intégrations avec d’autres technologies informatiques

Scénarios d’attestation chez Microsoft

Il existe de nombreux scénarios d’attestation chez Microsoft qui permettent aux clients de choisir entre le fournisseur de cloud et de créer vos propres scénarios de service d’attestation. Pour chaque section, nous examinons les offres Azure et les scénarios d’attestation disponibles.

Machines virtuelles avec enclaves d’application

Les machines virtuelles avec enclaves d’application sont activées par Intel SGX, ce qui permet aux organisations de créer des enclaves qui protègent les données et de conserver les données chiffrées pendant que le processeur traite les données. Les clients peuvent attester des enclaves Intel SGX dans Azure avec MAA et par eux-mêmes.

- Page d’accueil de l’attestation Intel SGX

- Fournisseur de cloud : Exemple d’attestation de code Intel SGX avec MAA

- Créer votre propre : Ouvrir l’attestation d’enclave

Machines virtuelles confidentielles

Les Machines Virtuelles confidentielles sont activées par AMD SEV-SNP, ce qui permet aux organisations d’avoir une isolation matérielle entre les machines virtuelles et le code de gestion d’hôte sous-jacent (y compris l’hyperviseur). Les clients peuvent attester leurs machines virtuelles confidentielles managées dans Azure avec MAA et par eux-mêmes.

- Page d’accueil de l’attestation des machines virtuelles confidentielles

- Fournisseur de cloud : Qu’est-ce que l’attestation d’invité pour les machines virtuelles confidentielles ?

- Créer votre propre : récupérer et vérifier le rapport AMD SEV-SNP brut sur votre propre

Conteneurs confidentiels sur Azure Container Instances

Les conteneurs confidentiels sur Azure Container Instances fournissent un ensemble de fonctionnalités et de fonctionnalités pour sécuriser davantage vos charges de travail de conteneur standard afin d’atteindre des objectifs plus élevés en matière de sécurité des données, de confidentialité des données et d’intégrité du code d’exécution. Les conteneurs confidentiels s’exécutent dans un environnement TEE (Trusted Execution Environment) soutenu par le matériel qui fournit des fonctionnalités intrinsèques telles que l’intégrité des données, la confidentialité des données et l’intégrité du code.