Démarrage rapide : Comment créer des informations d’identification pour l’authentification à des fins d’envoi d’e-mails à l’aide de SMTP

Dans ce guide de démarrage rapide, vous découvrez comment utiliser une application Entra pour créer les informations d’identification pour l’authentification dans le cadre de l’utilisation de SMTP pour envoyer un e-mail à l’aide d’Azure Communication Services.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Une ressource Email Azure Communication créée et prête avec un domaine provisionné Bien démarrer avec la création d’une ressource Email Communication

- Une ressource Azure Communication Services active connectée au domaine de courrier et une chaîne de connexion. Bien démarrer en connectant une ressource de messagerie à une ressource de communication

- Une application Microsoft Entra ayant accès à la ressource Azure Communication Services. Inscrire une application auprès de Microsoft Entra ID et créer un principal de service

- Une clé secrète client pour l’application Microsoft Entra avec accès à la ressource de service Azure Communication. Créer une nouvelle clé secrète client

Utilisation d’une application Microsoft Entra avec accès à la ressource Azure Communication Services pour SMTP

Les développeurs d’applications qui créent des applications qui envoient des e-mails à l’aide du protocole SMTP doivent implémenter une authentification sécurisée et moderne. Azure Communication Services permet cette implémentation en tirant parti des principaux de service d’application Microsoft Entra. En combinant la ressource Azure Communication Services et les informations du principal de service d’application Microsoft Entra, les services SMTP effectuent l’authentification auprès de Microsoft Entra au nom de l’utilisateur pour garantir une transmission d’e-mail sécurisée et transparente.

Création d’un rôle de messagerie personnalisé pour l’application Microsoft Entra

L’application Microsoft Entra doit être affectée à un rôle avec les autorisations Microsoft.Communication/CommunicationServices/Read, Microsoft.Communication/CommunicationServices/Write et Microsoft.Communication/EmailServices/write sur la ressource de service Azure Communication. Pour ce faire, utilisez le rôle Contributeur ou créez un rôle personnalisé. Suivez ces étapes pour créer un rôle personnalisé en clonant un rôle existant.

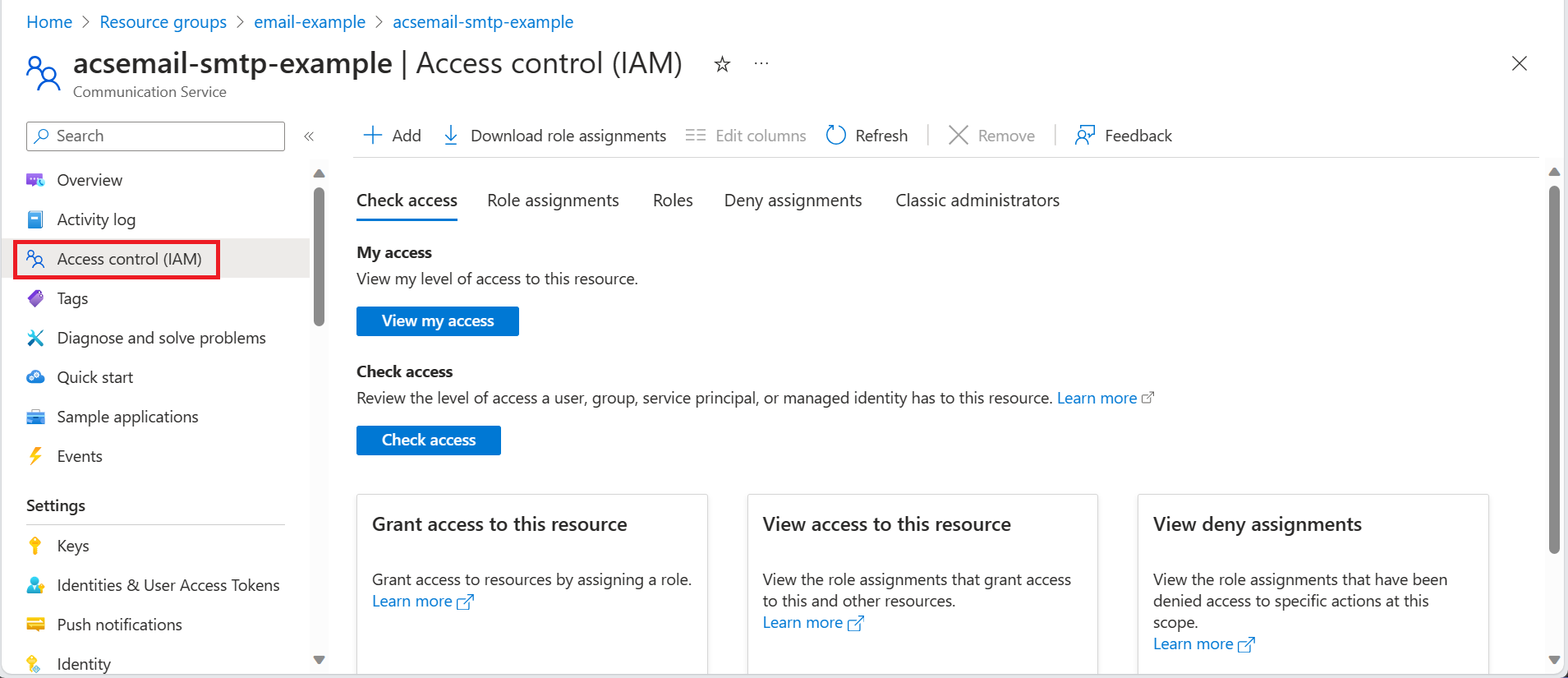

- Sur le portail, vous pouvez créer un rôle personnalisé en accédant d’abord à l’abonnement, au groupe de ressources ou à la ressource de service Azure Communication où vous souhaitez que le rôle personnalisé soit assignable, puis en ouvrant Contrôle d’accès (IAM).

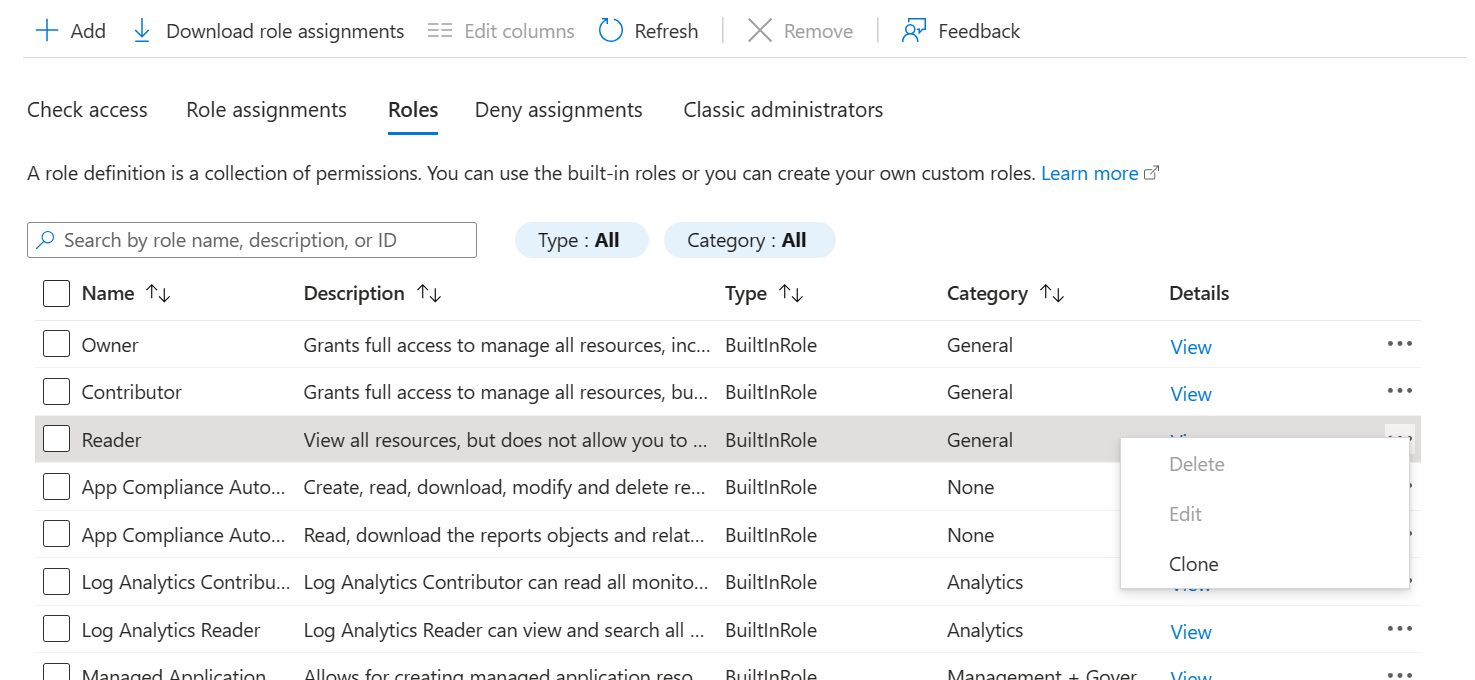

- Cliquez sur l’onglet Rôles pour afficher une liste de tous les rôles intégrés et personnalisés.

- Recherchez un rôle à cloner, tel que le rôle Lecteur.

- À la fin de la ligne, cliquez sur les points de suspension (...), puis sur Cloner.

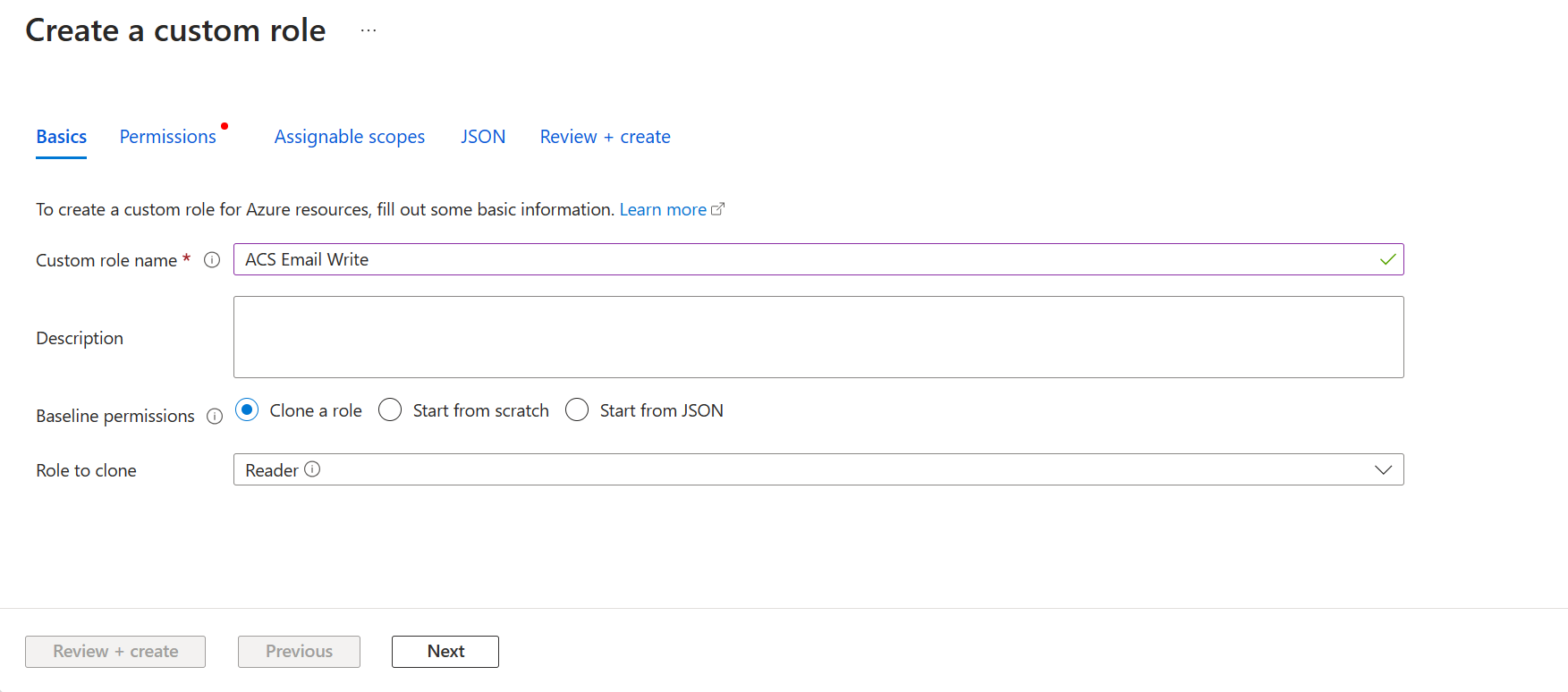

- Cliquez sur l’onglet Informations de base et donnez un nom au nouveau rôle.

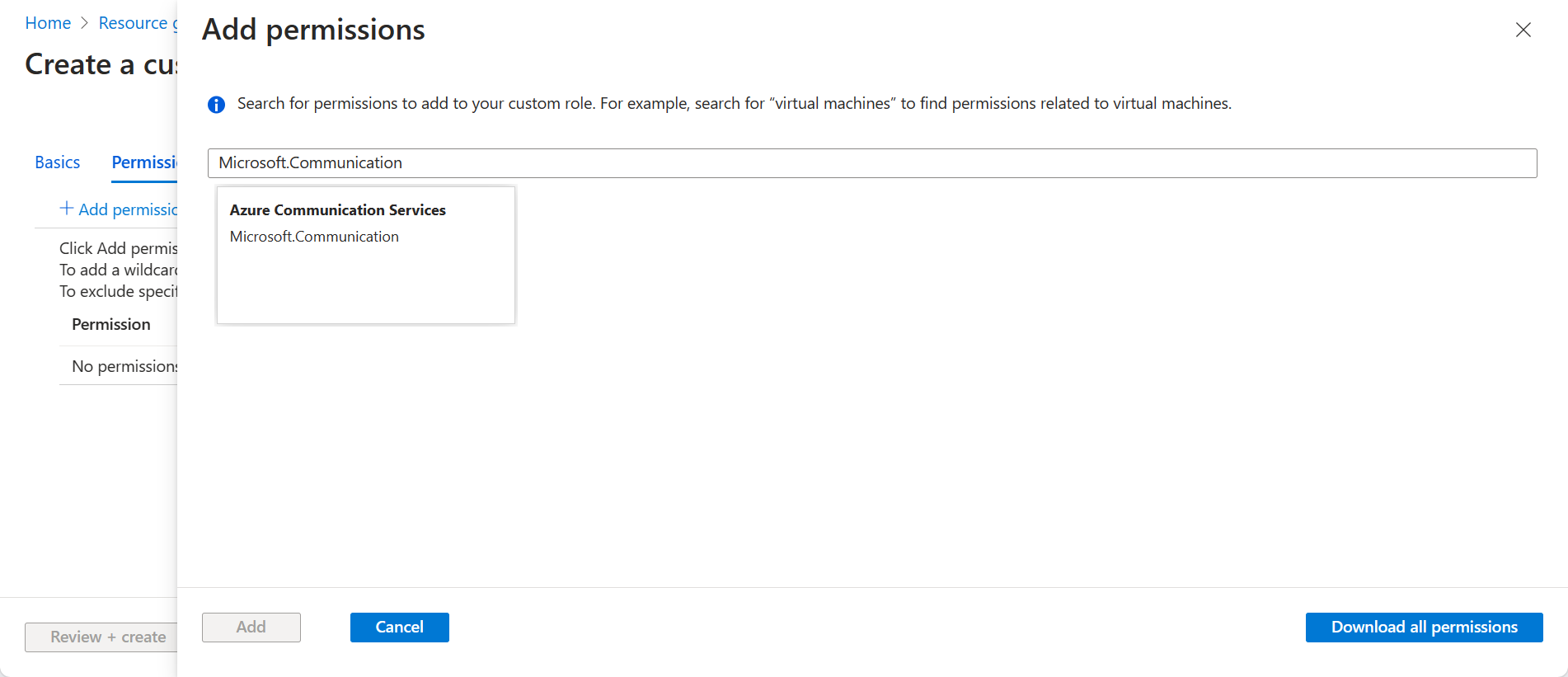

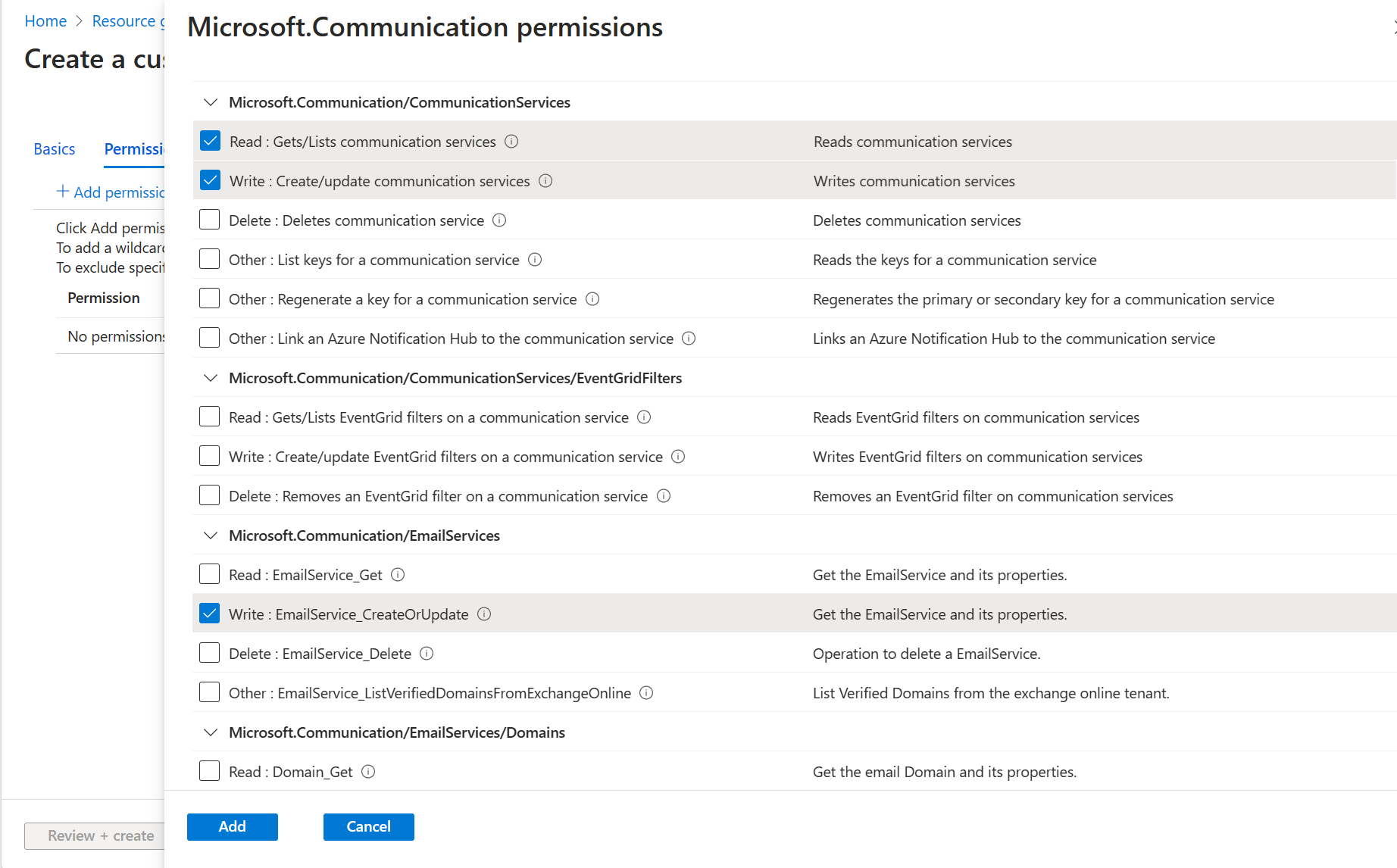

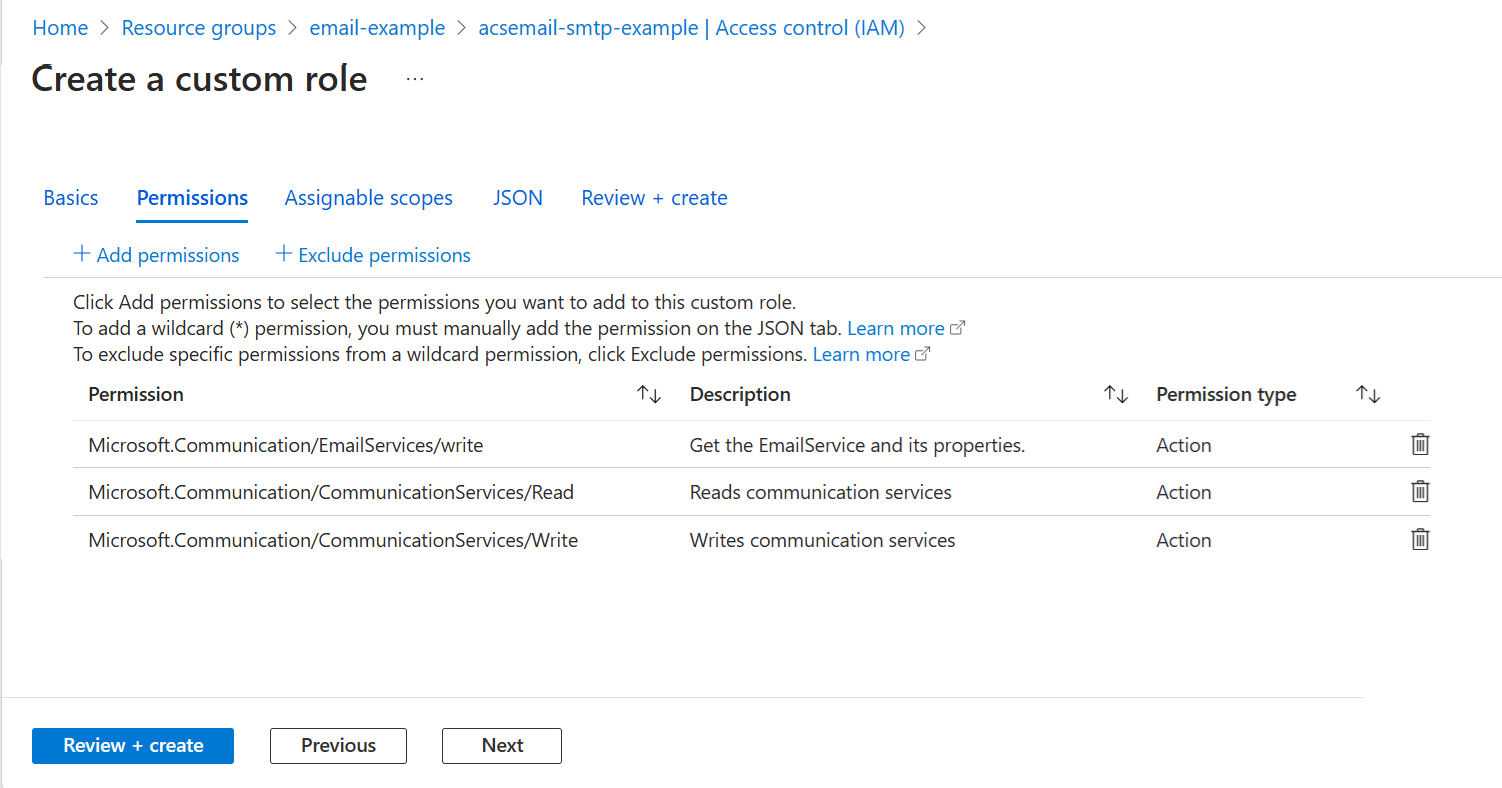

- Cliquez sur l’onglet Autorisations, puis sur Ajouter des autorisations. Recherchez Microsoft.Communication et sélectionnez Azure Communication Services

- Sélectionnez les autorisations Microsoft.Communication/CommunicationServicesRead, Microsoft.Communication/CommunicationServicesWrite, et Microsoft.Communication/EmailServicesWrite. Cliquez sur Ajouter.

- Passez en revue les autorisations pour le nouveau rôle. Cliquez sur Vérifier + créer, puis sur Créer à la page suivante.

Lorsque vous affectez à l’application Microsoft Entra un rôle pour la ressource Azure Communication Services, le nouveau rôle personnalisé sera disponible. Pour plus d’informations sur la création de rôles personnalisés, consultez Créer ou mettre à jour des rôles personnalisés Azure à l’aide du portail Azure

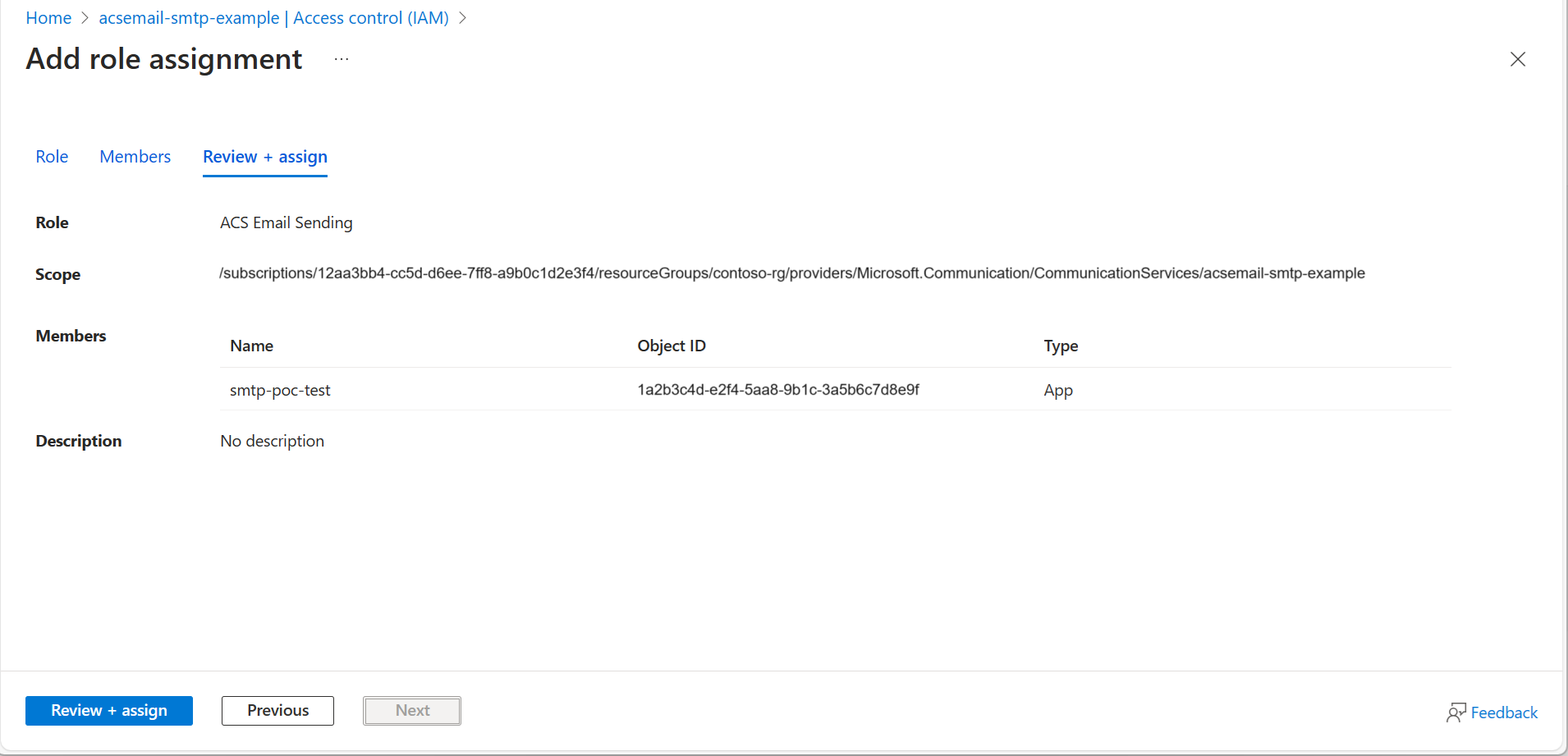

Affectation du rôle de messagerie personnalisé à l’application Microsoft Entra

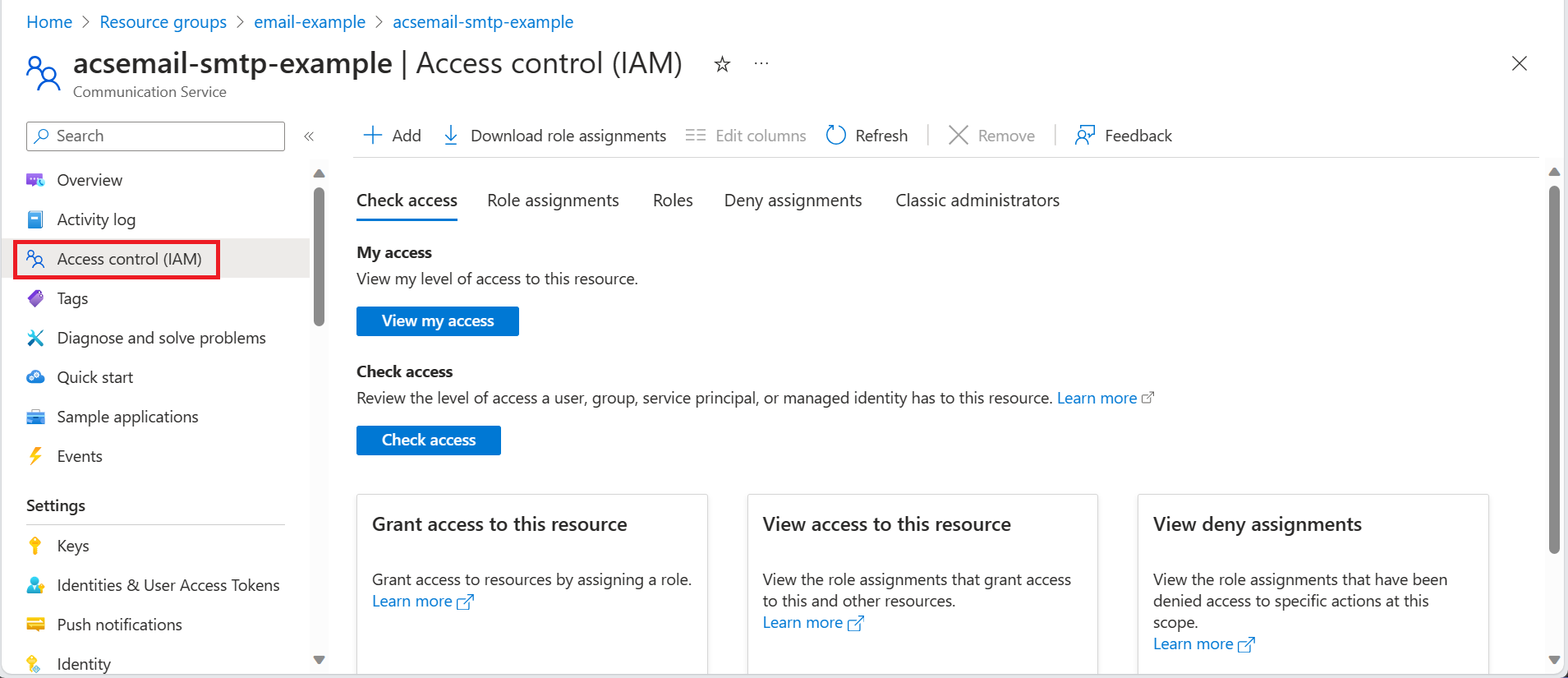

- Dans le portail, accédez à l’abonnement, au groupe de ressources ou à la ressource de service Azure Communication où vous souhaitez que le rôle personnalisé soit assignable, puis ouvrez Contrôle d’accès (IAM).

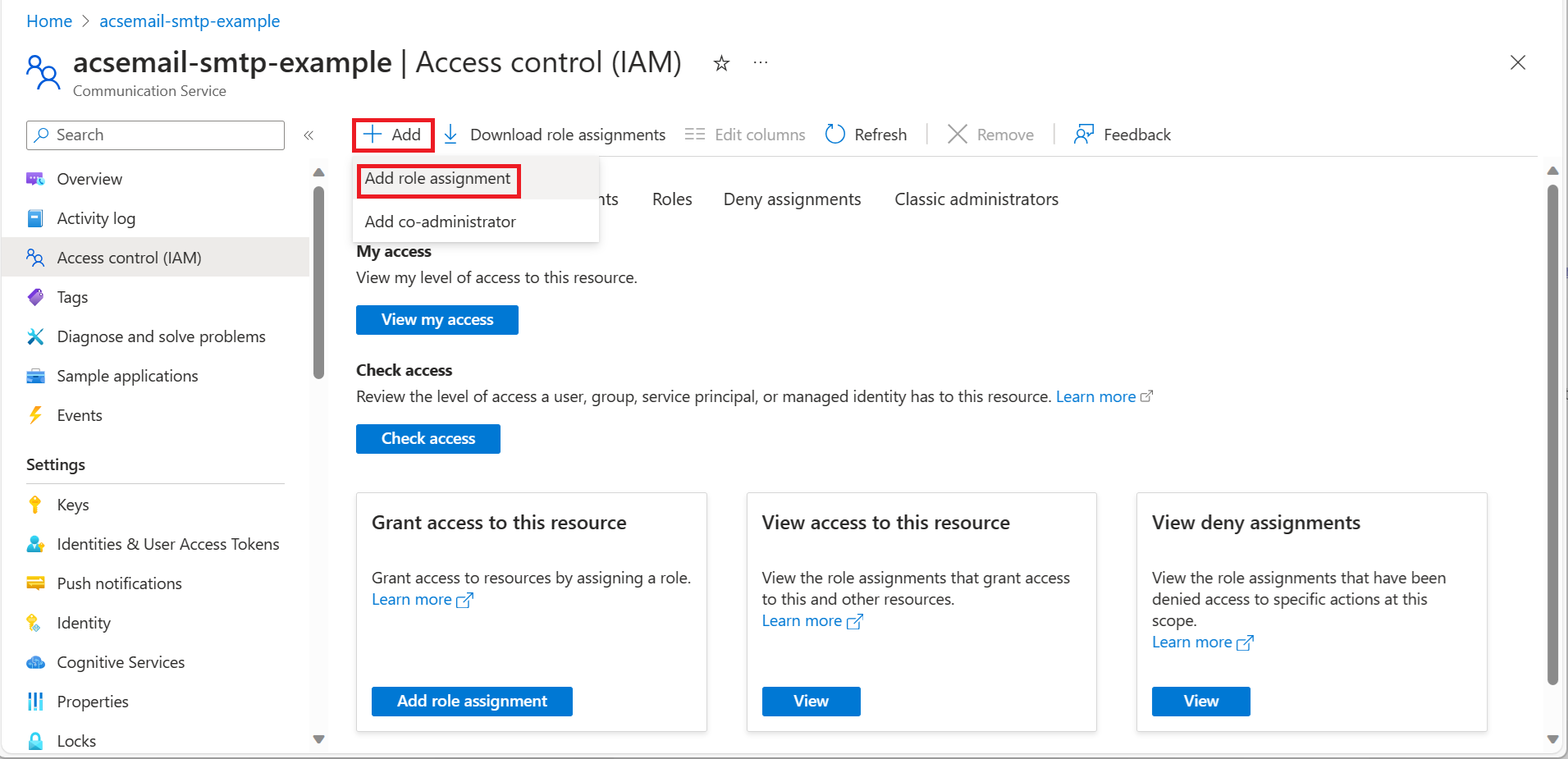

- Sélectionnez +Ajouter, puis Ajouter une attribution de rôle.

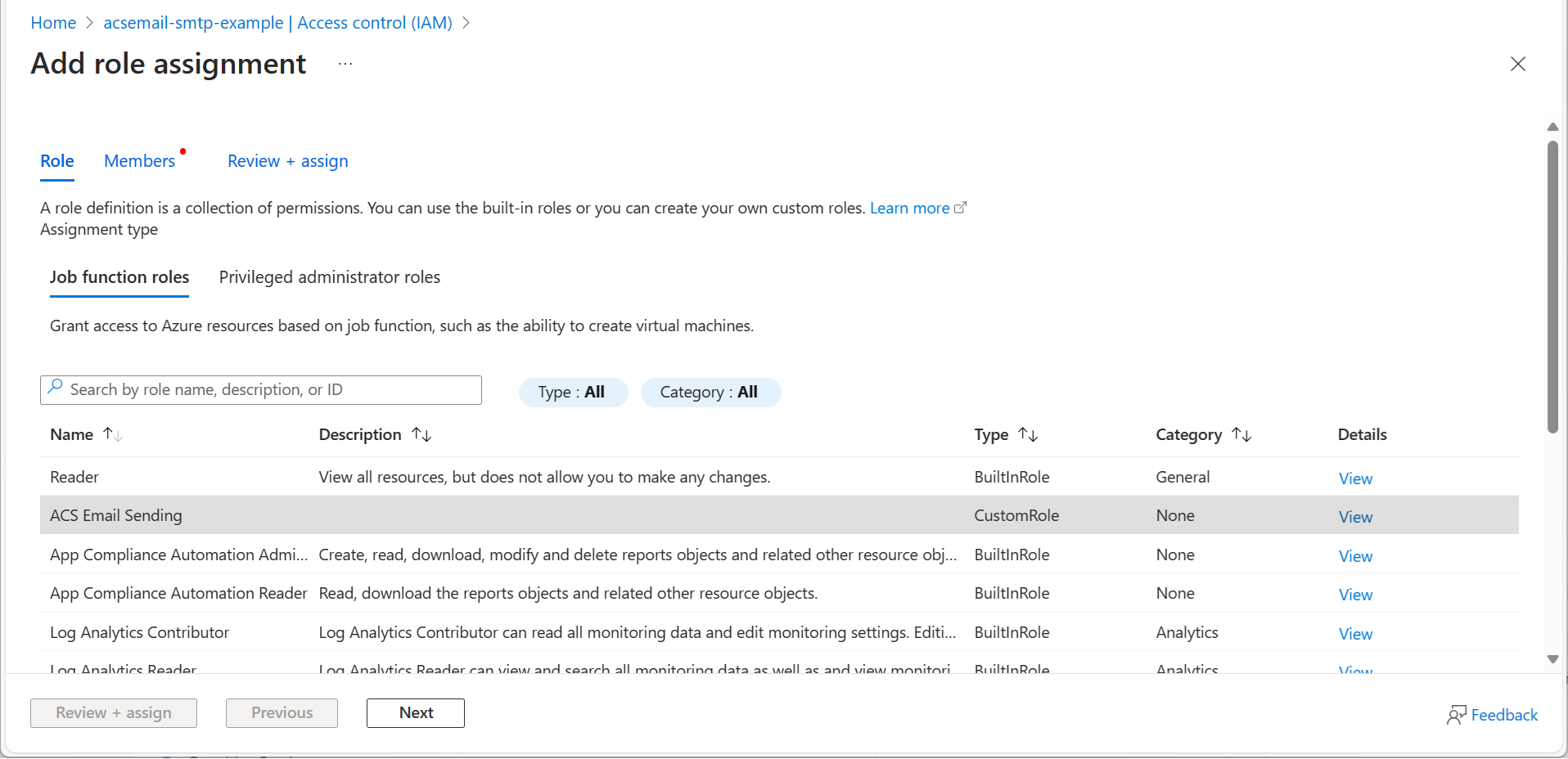

- Sous l’onglet Rôle, sélectionnez le rôle personnalisé créé pour l’envoi d’e-mails à l’aide de SMTP, puis cliquez sur Suivant.

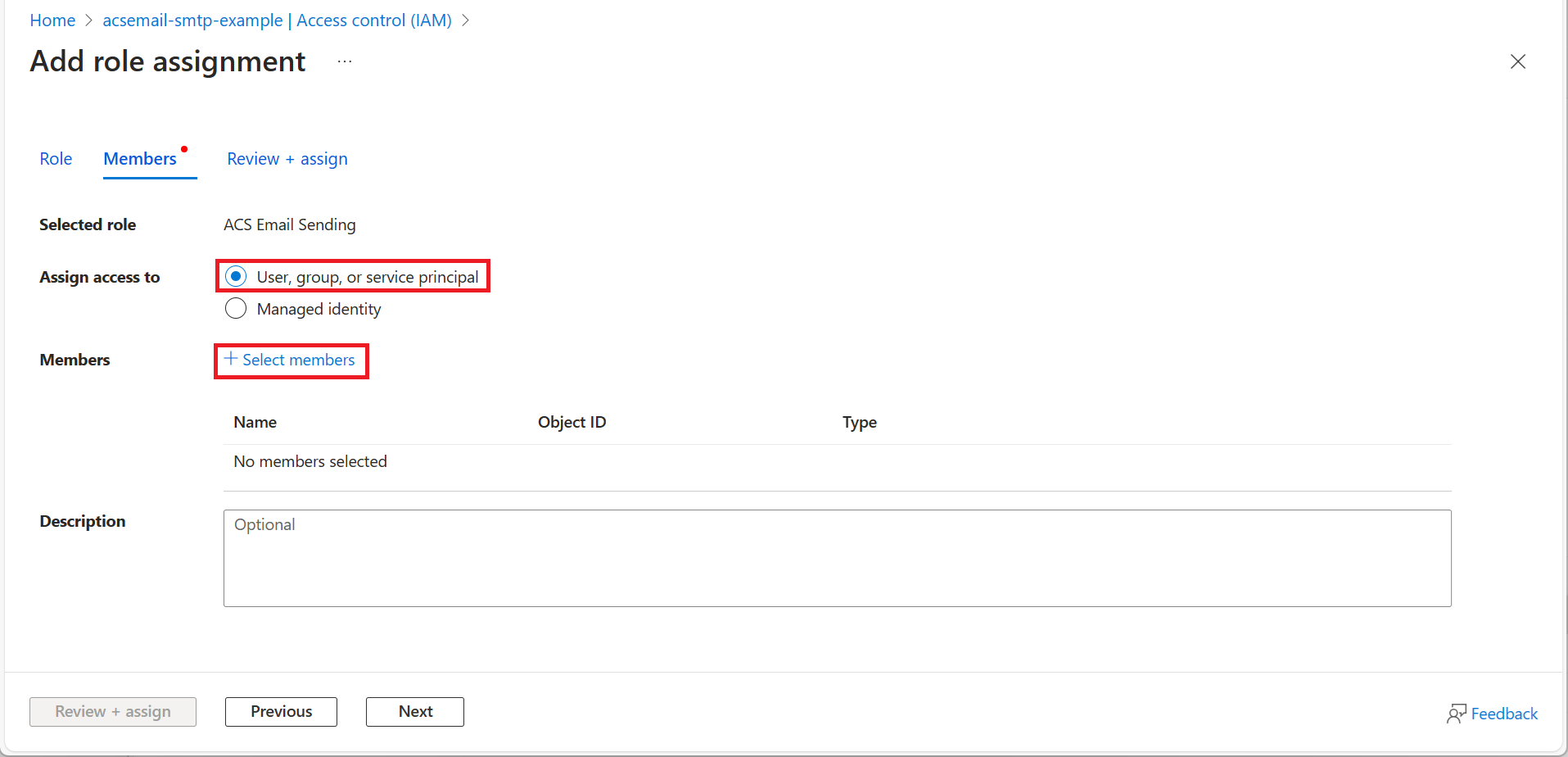

- Dans l’onglet Membres, choisissez Utilisateur, groupe ou principal de service, puis cliquez sur +Sélectionner des membres.

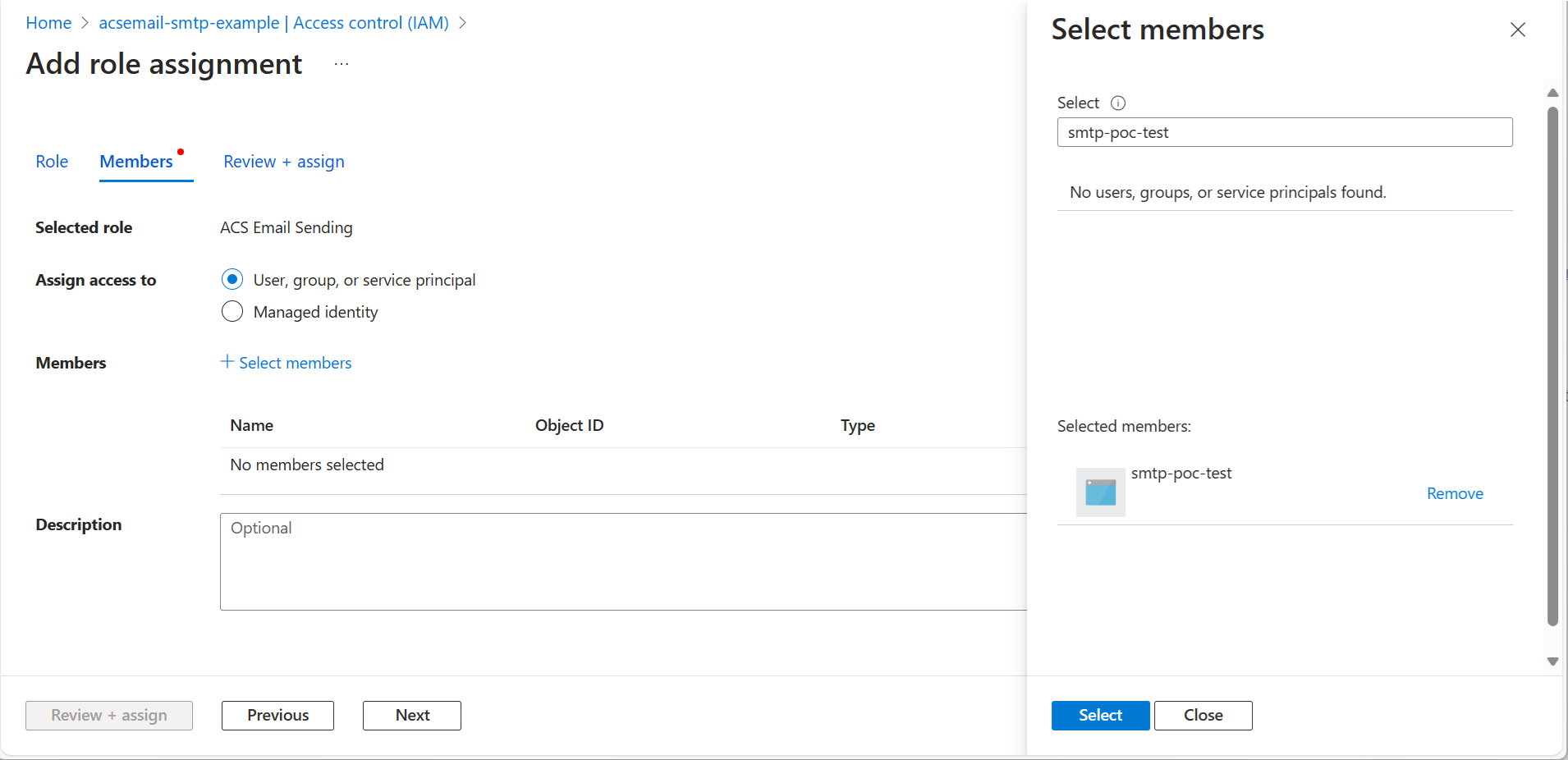

- Utilisez la zone de recherche pour rechercher l’application Microsoft Entra que vous utiliserez pour l’authentification et sélectionnez-la. Puis cliquez sur Sélectionner.

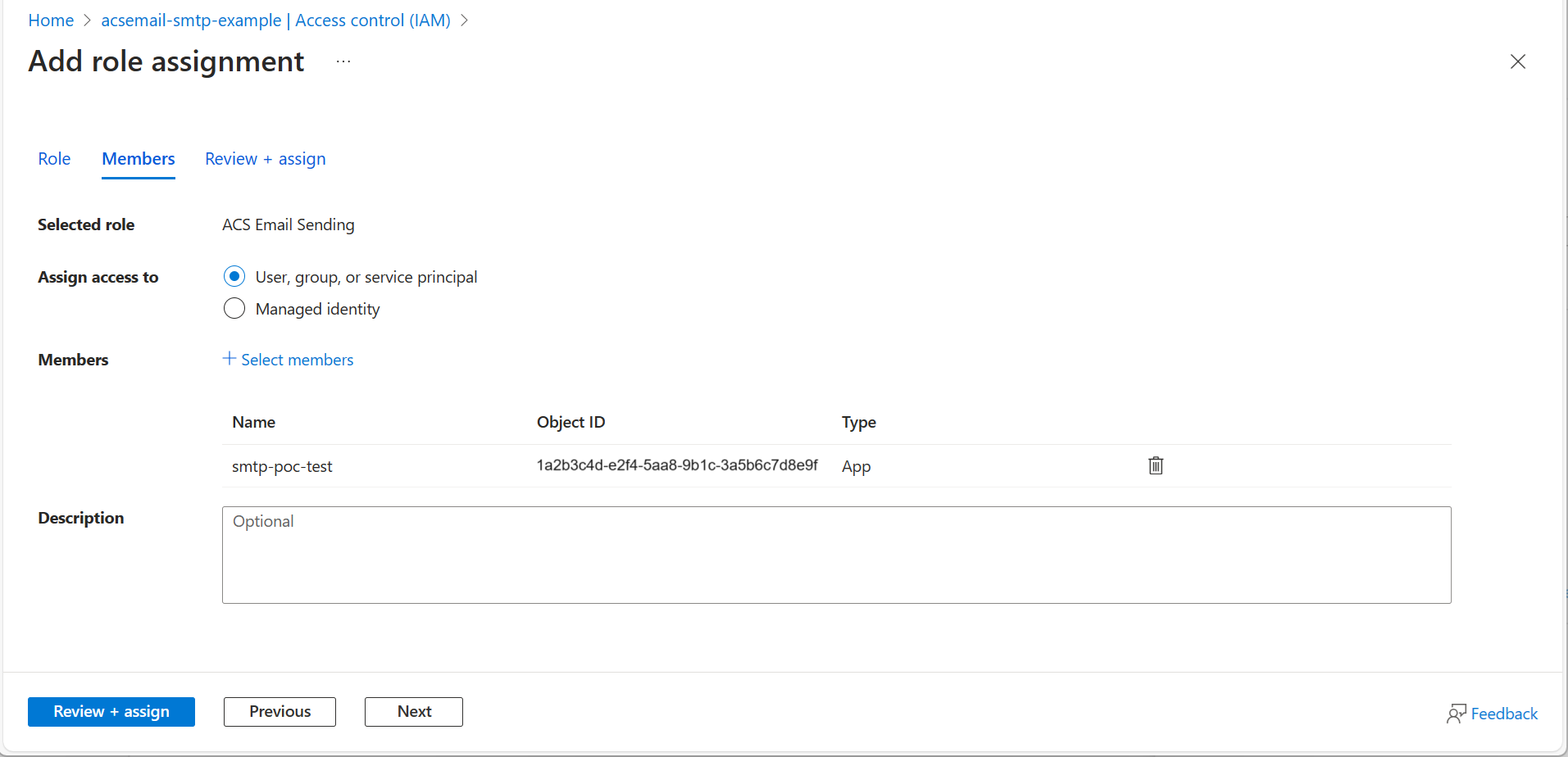

- Après avoir confirmé la sélection, cliquez sur Suivant.

- Après avoir confirmé l’étendue et les membres, cliquez sur Vérifier + affecter.

Création des informations d’identification SMTP à partir des informations d’application Microsoft Entra.

Nom d’utilisateur pour l’authentification SMTP

Azure Communication Services permet d’utiliser les informations d’identification d’une application Microsoft Entra comme nom d’utilisateur et mot de passe SMTP. Le nom d’utilisateur se compose des trois parties indiquées ci-dessous et peut être délimité par des barres verticales ou des points.

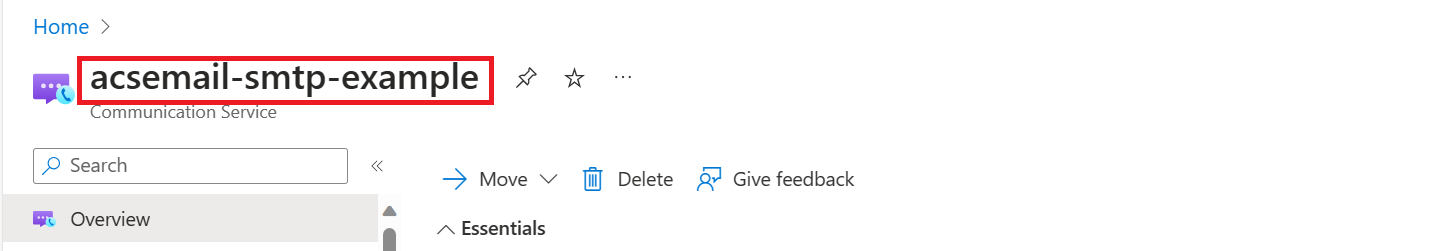

- Le nom de la ressource Azure Communication Services.

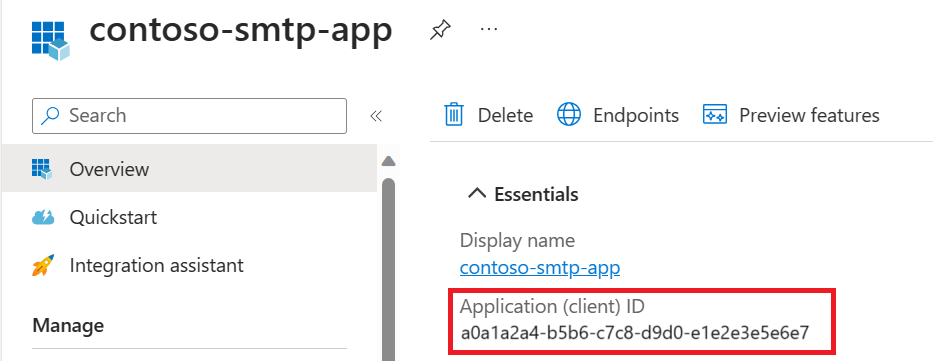

- L’ID de l’application Microsoft Entra.

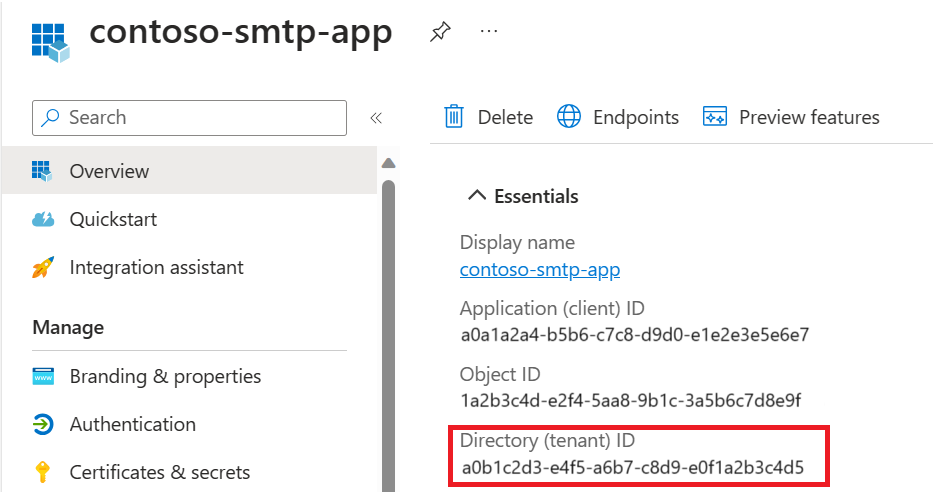

- L’ID de tenant Microsoft Entra.

Format délimité par des points :

username: <Azure Communication Services Resource name>.<Microsoft Entra Application ID>.<Microsoft Entra Tenant ID>

Format délimité par des barres verticales :

username: <Azure Communication Services Resource name>|<Microsoft Entra Application ID>|<Microsoft Entra Tenant ID>

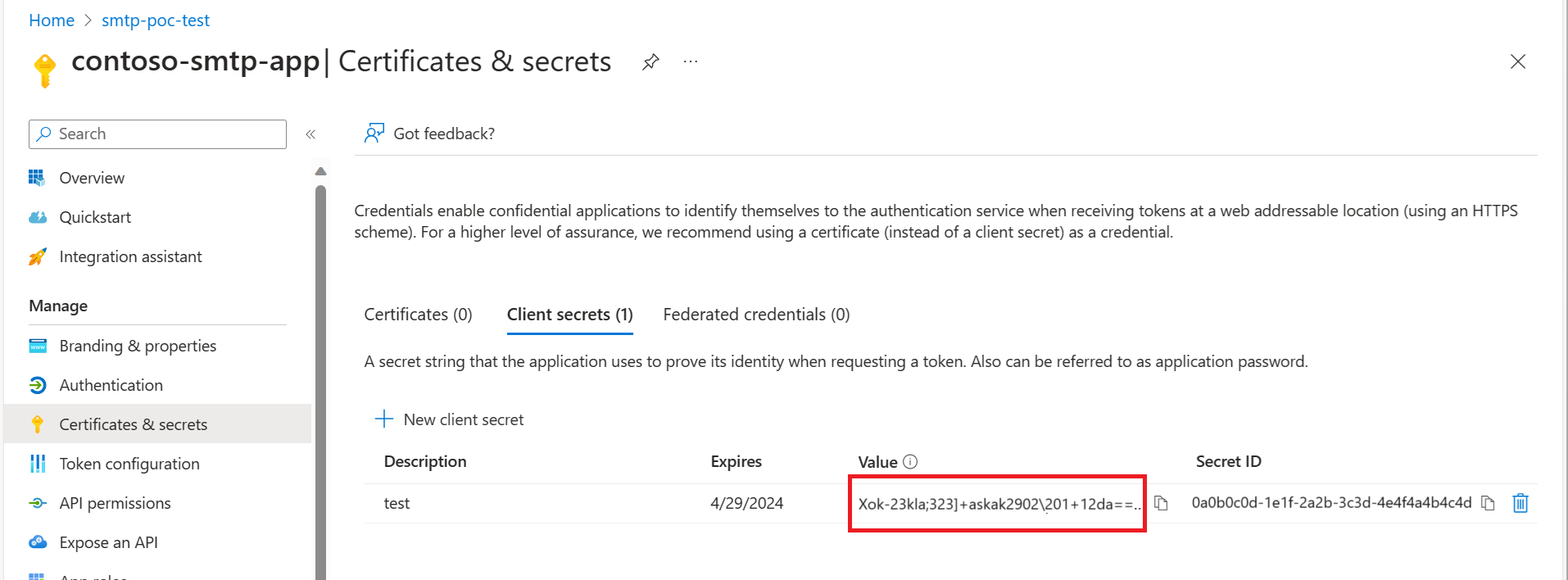

Mot de passe pour l’authentification SMTP

Le mot de passe est l’une des clés secrètes client de l’application Microsoft Entra.

Conditions requises pour la soumission du client AUTH SMTP

- Authentification : l’authentification par nom d’utilisateur et mot de passe est prise en charge à l’aide des détails de l’application Microsoft Entra comme informations d’identification. Le service SMTP Azure Communication Services utilise les détails de l’application Microsoft Entra pour obtenir un jeton d’accès au nom de l’utilisateur et l’utilise pour envoyer l’e-mail. Étant donné que le jeton Microsoft Entra n’est pas mis en cache, l’accès peut être révoqué immédiatement en modifiant la clé secrète client de l’application Microsoft Entra ou en modifiant les contrôles d’accès pour la ressource Azure Communication Services.

- Service Azure Communication : une ressource Azure Communication Services avec une ressource e-mail Azure Communication et un domaine connectés sont nécessaires.

- Protocole TLS : votre appareil doit pouvoir utiliser TLS version 1.2 et versions ultérieures.

- Port : le port 587 (recommandé) ou le port 25 est requis et doit être débloqué sur votre réseau. Certains pare-feu ou FAI bloquent des ports parce que c’est le port que les serveurs de messagerie utilisent pour envoyer des e-mails.

- DNS : utilisez le nom DNS smtp.azurecomm.net. N’utilisez pas d’adresse IP pour le serveur Microsoft 365 ou Office 365, car les adresses IP ne sont pas prises en charge.

Comment configurer l’envoi du client AUTH SMTP

Entrez les paramètres suivants directement sur votre appareil ou dans l’application comme leur guide l’indique (il peut utiliser une terminologie différente de celle de cet article). À condition que votre scénario s’aligne sur les conditions préalables pour l’envoi du client AUTH SMTP, ces paramètres vous permettent d’envoyer des e-mails à partir de votre appareil ou de votre application à l’aide de commandes SMTP.

| Paramètre d’appareil ou d’application | Valeur |

|---|---|

| Serveur / hôte intelligent | smtp.azurecomm.net |

| Port | Port 587 (recommandé) ou port 25 |

| TLS / StartTLS | Enabled |

| Nom d’utilisateur et mot de passe | Entrez les informations d’identification de l’application Microsoft Entra à partir d’une application ayant accès à la ressource Azure Communication Services |