Topologie de réseau et de connectivité pour Oracle Database@Azure

Cet article s’appuie sur plusieurs considérations et recommandations définies dans la zone de conception de la zone d’atterrissage Azure pour la topologie de réseau et de connectivité. Vous y trouverez également des considérations et des recommandations sur la conception du réseau et de la connectivité d'Oracle Database@Azure networking.

Considérations sur la conception

Consultez le guide suivant lorsque vous concevez la topologie de réseau pour Oracle Database@Azure :

Vous pouvez placer physiquement le service Oracle Database@Azure dans des centres de données Azure ou dans une zone de disponibilité Azure. Les zones de disponibilité sont spécifiques à l’abonnement, ce qui affecte le temps de réponse du réseau et la résilience. Par exemple, une zone de disponibilité n’a pas nécessairement le même centre de données physique d’un abonnement à un autre. Pour plus d’informations, consultez Que sont les zones de disponibilité ?

Chaque référence de SKU Oracle Database@Azure peut avoir jusqu’à huit clusters d’ordinateurs virtuels. Vous devez disposer d’un réseau virtuel avant de créer un groupement d’ordinateurs virtuels. Vous pouvez connecter des groupements d’ordinateurs virtuels au même réseau virtuel ou à différents réseaux virtuels.

Le service Oracle Database@Azure est déployé sur des sous-réseaux privés dans Azure et n’est pas immédiatement accessible depuis Internet.

La taille minimale du sous-réseau dont vous avez besoin pour le service Oracle Database@Azure dépend de SKU que vous utilisez. Pour plus d’informations, consultez Installation réseau pour les instances d’infrastructure cloud Exadata.

Contrairement aux sous-réseaux ordinaires, les sous-réseaux que vous déléguez à la solution Oracle Database@Azure sont soumis à des contraintes. Pour plus d’informations, consultez Planification réseau pour Oracle Database@Azure.

Les nœuds de base de données ne disposent pas d’une inscription ou d’une résolution de nom par défaut, car Oracle Database@Azure ne fonctionne que dans des sous-réseaux privés.

Recommandations de conception

Considérez les recommandations suivantes lorsque vous concevez la topologie de réseau pour Oracle Database@Azure :

N’acheminez pas le trafic entre les sous-réseaux de l’application et de la base de données en utilisant des appliances virtuelles de réseau Azure (NVA), des pare-feu (comme Pare-feu Azure), le hub Azure Virtual WAN ou des NVA partenaires. Cette configuration augmente le temps de réponse du réseau. En revanche, vous pouvez utiliser la communication directe entre les sous-réseaux d’un même réseau virtuel pour assurer un flux de trafic efficace. Si les sous-réseaux de l’application et de la base de données se trouvent dans des réseaux virtuels différents, utilisez l’appairage de réseaux virtuels direct plutôt que le routage transitif via le concentrateur.

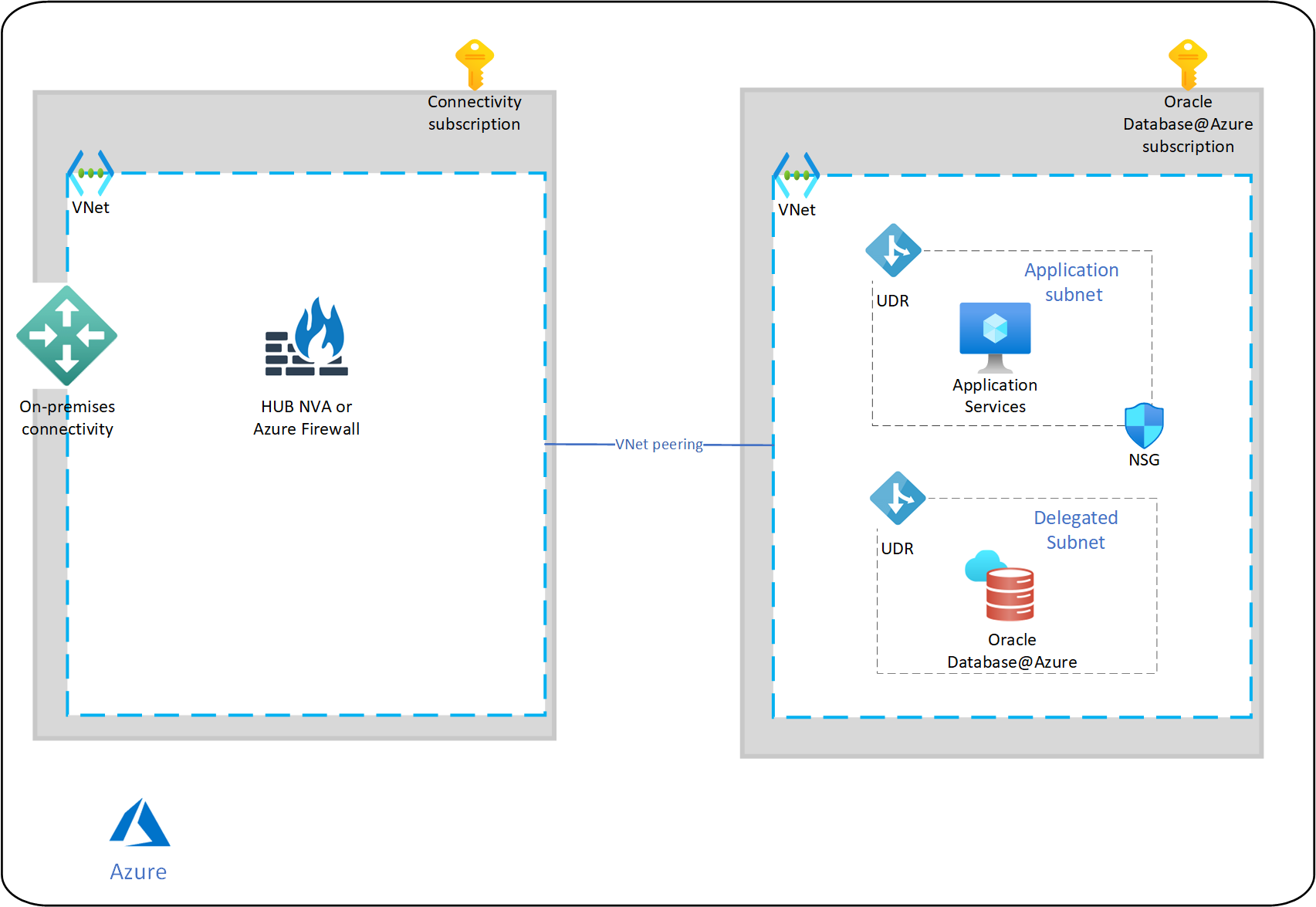

Effectuez une colocation du portefeuille d’applications et des services de base de données dans le même réseau virtuel si vous disposez d’un nombre limité de bases de données pour un portefeuille d’applications limité géré par une seule équipe. La colocalisation réduit la latence et simplifie la conception du réseau.

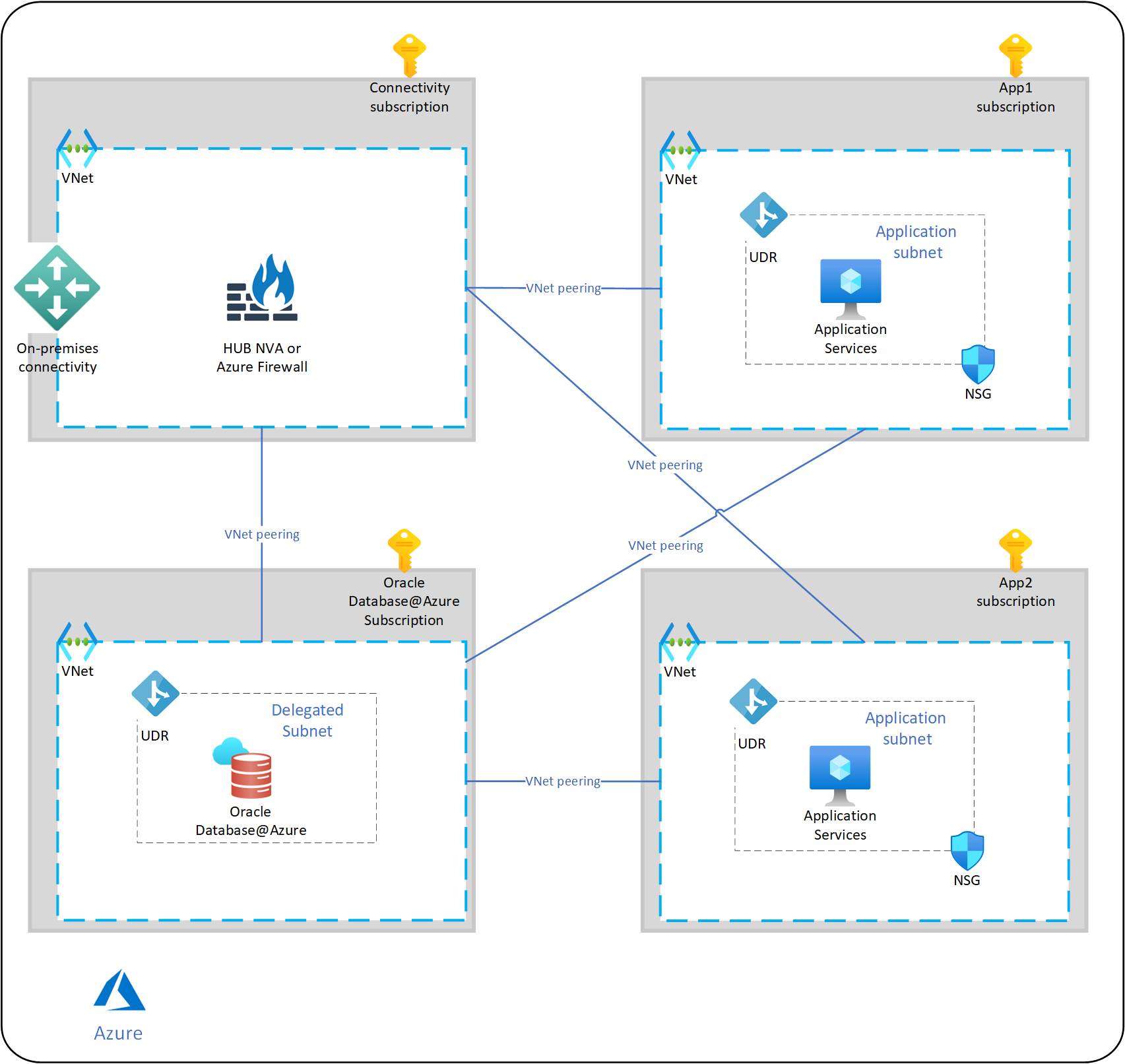

Traitez la solution Oracle Database@Azure comme un service dédié si vous avez plusieurs bases de données pour différentes applications gérées par différentes équipes. Déployez la solution Oracle Database@Azure dans un ou plusieurs abonnements dédiés. Déployez les solutions d’application dans des abonnements distincts et utilisez l’appairage de réseaux virtuels pour connecter les réseaux d’application aux réseaux de base de données. Utilisez cette configuration pour gérer les sous-réseaux d’application et de base de données indépendamment.

Vérifiez que vous placez les composants de l’application et de la base de données dans la même région, ainsi que dans la même zone de disponibilité, afin de réduire la latence entre l’application et la base de données. Si vos composants d’application se trouvent dans des abonnements différents de ceux de votre base de données, consultez Zones de disponibilité physiques et logiques. Utilisez la propriété

AvailabilityZoneMappingspour définir la zone de disponibilité physique spécifique à la colocalisation des services.Les sous-réseaux Oracle Database@Azure ne prennent pas en charge les groupes de sécurité réseau (NSG). Suivez ces recommandations pour la sécurité :

Utilisez des NSG sur les sous-réseaux d’application pour contrôler le trafic vers et depuis les sous-réseaux d’application.

Utilisez des produits de pare-feu sur la plateforme, comme SELinux et cellwall, sur les clusters d’ordinateurs virtuels Oracle Database@Azure pour contrôler le trafic vers le service.

Utilisez des zones DNS privées Azure pour la résolution de noms entre les sous-réseaux d’application et de base de données. Pour plus d’informations, consultez DNS privé.

L’exemple de topologie de réseau suivant concerne un portefeuille d’applications complexes desservies par une ou plusieurs bases de données.