Azure Virtual Network Manager dans les zones d’atterrissage Azure

Cet article décrit comment utiliser Virtual Network Manager pour implémenter les principes de conception de la zone d’atterrissage Azure afin d’adapter la migration, la modernisation et l’innovation des applications à grande échelle. L’architecture conceptuelle des zones d’atterrissage Azure recommande l’une des deux topologies de mise en réseau suivantes : une topologie de réseau basée sur Azure Virtual WAN ou une topologie de réseau basée sur une architecture hub-and-spoke traditionnelle.

Vous pouvez utiliser Virtual Network Manager pour étendre et implémenter des modifications de réseau à mesure que les exigences de votre entreprise évoluent au fil du temps, par exemple si vous avez besoin d’une connectivité hybride pour migrer des applications sur site vers Azure. Dans de nombreux cas, vous pouvez étendre et implémenter des changements de réseau sans perturber vos ressources déployées dans Azure.

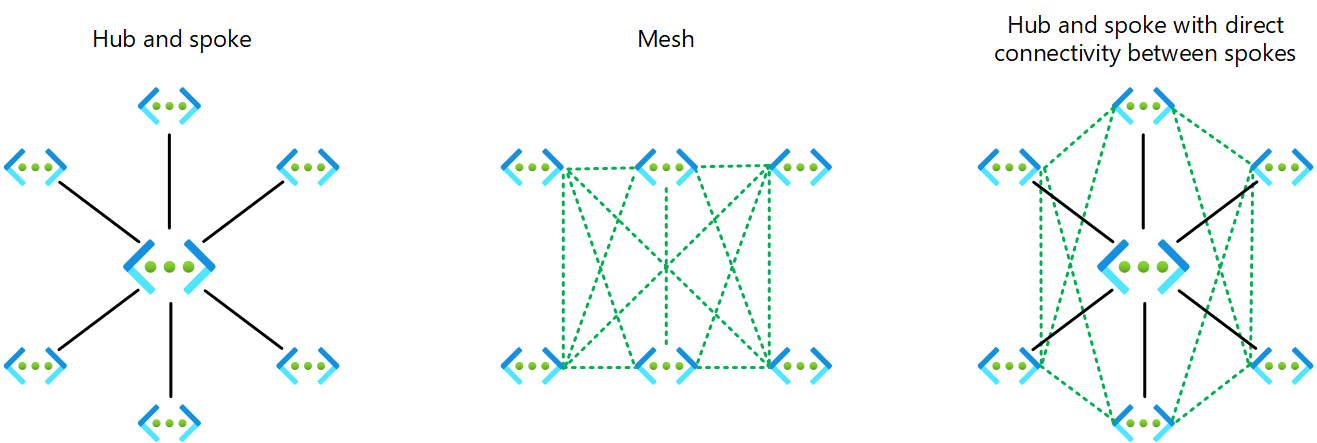

Vous pouvez utiliser Virtual Network Manager pour créer trois types de topologies entre abonnements, pour des réseaux virtuels existants et nouveaux :

- Topologie hub-and-spoke

- Topologie de maillage (préversion)

- Topologie hub-and-spoke avec connectivité directe entre spokes

Virtual Network Manager prend en charge le Virtual WAN dans la préversion privée.

Une topologie hub-and-spoke avec connectivité directe dans Virtual Network Manager comporte des rayons qui se connectent directement les uns aux autres. La fonctionnalité de groupe connecté permet automatiquement et de manière bidirectionnelle la connectivité directe entre les réseaux virtuels à rayons dans le même groupe de réseaux. Deux groupes connectés peuvent avoir le même réseau virtuel.

Vous pouvez utiliser Virtual Network Manager pour ajouter de manière statique ou dynamique des réseaux virtuels à des groupes de réseaux spécifiques. Ajoutez des réseaux virtuels à des groupes d’administration spécifiques pour définir et créer la topologie souhaitée en fonction de votre configuration de connectivité dans Virtual Network Manager.

Vous pouvez créer plusieurs groupes de réseaux pour isoler des groupes de réseaux virtuels d’une connectivité directe. Chaque groupe de réseaux fournit la même prise en charge régionale et multirégionale pour la connectivité spoke-to-spoke. Restez dans les limites définies par Virtual Network Manager. Pour plus d’informations, consultez les questions fréquentes (FAQ) sur Virtual Network Manager.

Du point de vue de la sécurité, Virtual Network Manager offre un moyen efficace d’appliquer les règles d’administrateur de la sécurité qui refusent ou autorisent les flux de trafic de manière centralisée, indépendamment des règles définies dans les groupes de sécurité réseau (NSG). Cette capacité permet aux administrateurs de la sécurité réseau d’appliquer des contrôles d’accès et aux propriétaires d’applications de gérer leurs propres règles de niveau inférieur dans des groupes de sécurité réseau.

Vous pouvez utiliser Virtual Network Manager pour regrouper des réseaux virtuels. Vous pouvez ensuite appliquer des configurations aux groupes plutôt qu’à des réseaux virtuels individuels. Utilisez cette fonctionnalité pour gérer simultanément la connectivité, la configuration et la topologie, les règles de sécurité et le déploiement dans une ou plusieurs régions sans perte de contrôle affiné.

Vous pouvez segmenter les réseaux par environnements, équipes, emplacements, métiers ou une autre fonction qui répond à vos besoins. Pour définir des groupes de réseaux de manière statique ou dynamique, créez un ensemble de conditions qui régissent l’appartenance au groupe.

Considérations sur la conception

Dans un déploiement hub-and-spoke traditionnel, vous créez et maintenez manuellement les connexions d’appairage de réseaux virtuels. Virtual Network Manager introduit une couche d’automatisation sur l’appairage de réseaux virtuels, ce qui rend des topologies de réseau volumineuses et complexes telles que le maillage plus faciles à gérer à grande échelle. Pour plus d’informations, consultez Vue d’ensemble du groupe de réseaux.

Les exigences en matière de sécurité des nombreuses fonctions commerciales déterminent la nécessité de créer des groupes de réseaux. Un groupe de gestion est un ensemble de réseaux virtuels que vous sélectionnez manuellement ou par le biais d’instructions conditionnelles. Lorsque vous créez un groupe de réseaux, vous devez spécifier une stratégie, ou Virtual Network Manager peut créer une stratégie si vous l’autorisez explicitement à le faire. Cette stratégie permet à Virtual Network Manager d’être informé des modifications. Pour mettre à jour les initiatives de stratégie Azure existantes, vous devez déployer des modifications dans le groupe de réseaux au sein de la ressource Virtual Network Manager.

Pour concevoir des groupes de réseaux appropriés, vous devez déterminez quelles parties de votre réseau partagent des caractéristiques de sécurité communes. Par exemple, vous pouvez créer des groupes de réseaux pour Corporate et Online afin de gérer leurs règles de connectivité et de sécurité à grande échelle.

Lorsque plusieurs réseaux virtuels dans les abonnements de votre organisation partagent les mêmes attributs de sécurité, vous pouvez utiliser Virtual Network Manager pour les appliquer efficacement. Vous devez, par exemple, placer tous les systèmes utilisés par une unité commerciale comme les RH ou la finance dans un groupe de réseau distinct, car vous devez leur appliquer des règles d’administration différentes.

Virtual Network Manager peut appliquer de manière centralisée des règles d’administrateur de la sécurité dont la priorité est plus élevée que les règles du groupe de sécurité réseau appliquées au niveau du sous-réseau. (Cette fonctionnalité est en préversion). Cette fonctionnalité permet aux équipes réseau et de sécurité d’appliquer efficacement les stratégies de l’entreprise et de créer des garde-fous à grande échelle. Cela permet également aux équipes de produits de maintenir simultanément le contrôle des NSG dans leurs abonnements à la zone d’atterrissage.

Vous pouvez utiliser la fonctionnalité des règles d’administrateur de la sécurité de Virtual Network Manager pour autoriser ou refuser explicitement des flux réseau spécifiques, quelles que soient les configurations du groupe de sécurité réseau au niveau du sous-réseau ou de l’interface réseau. Vous pouvez utiliser cette capacité, par exemple, pour toujours autoriser les flux réseau des services de gestion. Les NSG contrôlés par les équipes d’application ne peuvent pas remplacer ces règles.

Recommandations de conception

Définissez l’étendue de Virtual Network Manager. Appliquez des règles d’administrateur de la sécurité qui mettent en œuvre des règles de niveau organisation au groupe d’administration racine ou au locataire. Cette stratégie applique de manière hiérarchique des règles automatiquement aux ressources existantes, aux nouvelles ressources et à tous les groupes d’administration associés.

Créez une instance Virtual Network Manager dans l’abonnement de connectivité avec une étendue du groupe d’administration racine intermédiaire, tel que Contoso. Activez la fonctionnalité d’administrateur de la sécurité sur cette instance. Cette configuration vous permet de définir des règles d’administrateur de la sécurité qui s’appliquent aux réseaux virtuels et sous-réseaux de votre hiérarchie de zone d’atterrissage Azure et vous aide à démocratiser les groupes de sécurité réseau auprès des propriétaires et équipes de zone d’atterrissage d’application.

Segmentez les réseaux en regroupant les réseaux virtuels soit de manière statique, ce qui est un processus manuel, soit de manière dynamique, ce qui est un processus basé sur des stratégies.

Activez la connectivité directe entre les rayons lorsque les rayons sélectionnés doivent communiquer fréquemment, avec une faible latence et un débit élevé, et entre eux, et lorsque les rayons doivent accéder à des services communs ou à des appliances virtuelles de réseau (NVA) dans le hub.

Activez le maillage global lorsque les réseaux virtuels de différentes régions doivent communiquer entre eux.

Attribuez une valeur de priorité à chaque règle d’administrateur de la sécurité dans les regroupements de règles. Plus la valeur est faible, plus la priorité de la règle est élevée.

Utilisez des règles d’administrateur de la sécurité pour autoriser ou refuser explicitement des flux réseau, indépendamment des configurations NSG que les équipes d’application contrôlent. Utilisez les règles d’administrateur de la sécurité pour déléguer entièrement le contrôle des NSG et de leurs règles aux équipes d’application.