Chiffrez les données de sauvegarde dans un Coffre de sauvegarde à l’aide de clés gérées par le client

Vous pouvez utiliser Sauvegarde Azure pour chiffrer vos données de sauvegarde via des clés gérées par le client (CMK) au lieu de clés gérées par la plateforme (PMK), qui sont activées par défaut. Vos clés pour chiffrer les données de sauvegarde doivent être stockées dans Azure Key Vault.

La clé de chiffrement que vous utilisez pour chiffrer les sauvegardes peut être différente de celle que vous utilisez pour la source. Une clé de chiffrement de données (DEK) basée sur AES 256 contribue à protéger les données. Vos clés de chiffrement de clé (KEK), à leur tour, contribuent à protéger la clé DEK. Vous avez un contrôle total sur les données et les clés.

Pour autoriser le chiffrement, vous devez autoriser l’identité managée du coffre de sauvegarde que vous souhaitez utiliser pour CMK à accéder à la clé de chiffrement dans le coffre de clés. Vous pouvez modifier la clé si nécessaire.

Remarque

Les paramètres de chiffrement et CMK sont utilisés de manière interchangeable.

Régions prises en charge

Les clés gérées par le client pour les coffres de sauvegarde sont actuellement disponibles dans toutes les régions publiques Azure.

Configuration requise pour Key Vault et HSM managé

Avant d’activer le chiffrement sur un coffre de sauvegarde, vérifiez les critères suivants :

Les paramètres de chiffrement utilisent Azure Key Vault ou une clé de module de sécurité matériel (HSM) managé, ainsi que les détails de l’identité managée du Coffre de sauvegarde.

L’identité managée du coffre de sauvegarde doit avoir :

- Un rôle d’utilisateur de chiffrement de service de chiffrement intégré attribué, si votre coffre de clés utilise une configuration de contrôle d’accès en fonction du rôle (RBAC) basée sur la gestion des identités et des accès (IAM).

- Les autorisations Get, Envelopperet Désenvelopper si votre coffre de clés utilise une configuration basée sur des stratégies d’accès.

- Les autorisations Get, Envelopper et Désenvelopper accordées via le RBAC local sur la clé si vous utilisez un HSM managé. Plus d’informations

Vérifiez que vous disposez d’une clé Key Vault valide et activée. N’utilisez pas de clé expirée ou désactivée, car elle ne peut pas être utilisée pour le chiffrement au repos et entraînera l’échec des opérations de sauvegarde et de restauration. Si vous ne l’avez pas remarqué auparavant, le terme Key Vault indique également un HSM managé.

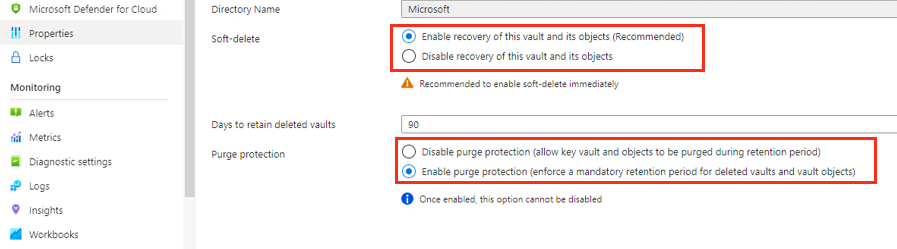

La protection contre la suppression réversible et définitive doit être activée dans Key Vault.

Les paramètres de chiffrement prennent en charge les clés RSA et RSA-HSM d’Azure Key Vault uniquement de taille 2 048, 3 072 et 4 096. En savoir plus sur les clés. Avant de prendre en compte les régions Key Vault pour les paramètres de chiffrement, consultez les scénarios de récupération d’urgence Key Vault pour la prise en charge du basculement régional.

À propos de l’installation

Avant d’activer le chiffrement de données sur un coffre de sauvegarde, passez en revue les considérations suivantes :

Après avoir activé le chiffrement à l’aide de CMK pour un Coffre de sauvegarde, vous ne pouvez pas revenir à l’utilisation de PMK (valeur par défaut). Vous pouvez modifier les clés de chiffrement ou l’identité managée pour répondre aux exigences.

Une CMK est appliquée au coffre de stockage Sauvegarde Azure et aux niveaux des archivages du coffre. Elle ne s’applique pas au niveau opérationnel.

Le déplacement d’un Coffre de sauvegarde chiffré par CMK entre les groupes de ressources et les abonnements n’est actuellement pas pris en charge.

Après avoir activé les paramètres de chiffrement sur le Coffre de sauvegarde, ne désactivez pas ou ne détachez pas l’identité managée et ne supprimez pas les autorisations Key Vault utilisées pour les paramètres de chiffrement. Ces actions entraînent l’échec des travaux de sauvegarde, de restauration, de hiérarchisation et d’expiration des points de restauration. Elles entraîneront des coûts pour les données stockées dans le Coffre de sauvegarde jusqu’à ce que :

- Vous restauriez les autorisations Key Vault.

- Vous réactiviez une identité attribuée par le système, lui accordiez les autorisations du coffre de clés et mettiez à jour les paramètres de chiffrement (si vous avez utilisé l’identité attribuée par le système pour les paramètres de chiffrement).

- Vous rattachiez l’identité managée et que vous vous assuriez qu’elle dispose des autorisations d’accès au coffre de clés et de la clé permettant d’utiliser la nouvelle identité attribuée à l’utilisateur.

Les paramètres de chiffrement utilisent la clé Azure Key Vault et les détails de l’identité managée du Coffre de sauvegarde.

Si la clé ou le coffre de clés que vous utilisez est supprimé ou si l’accès est révoqué et ne peut être restauré, vous perdrez l’accès aux données stockées dans le coffre de sauvegarde. Vérifiez également que vous disposez des autorisations appropriées pour fournir et mettre à jour les informations relatives à l’identité managée, au Coffre de sauvegarde et au coffre de clés.

Les coffres qui utilisent des identités managées affectées par l’utilisateur pour le chiffrement CMK ne prennent pas en charge l’utilisation de points de terminaison privés pour la Sauvegarde Azure.

Les coffres de clés qui limitent l’accès à des réseaux spécifiques ne sont pas encore pris en charge avec une utilisation avec des identités managées affectées par l’utilisateur pour le chiffrement CMK.

Activez le chiffrement à l’aide de clés gérées par le client lors de la création du coffre

Lorsque vous créez un Coffre de sauvegarde, vous pouvez activer le chiffrement des sauvegardes à l’aide des CMK. Découvrez comment créer un Coffre de sauvegarde.

Choisir un client :

Pour activer le chiffrement, procédez comme suit :

Dans le portail Azure, accédez au coffre de sauvegarde.

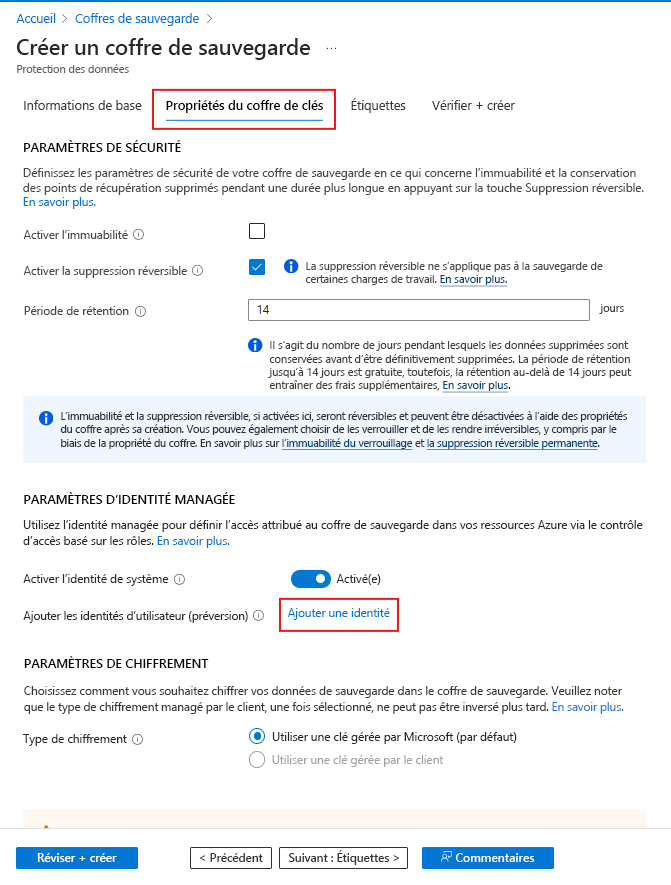

Sous l’onglet Propriétés du coffre, sélectionnez Ajouter une identité.

Dans le panneau Sélectionner une identité managée affectée par l’utilisateur, sélectionnez dans la liste l’identité managée à utiliser pour le chiffrement, puis sélectionnez Ajouter.

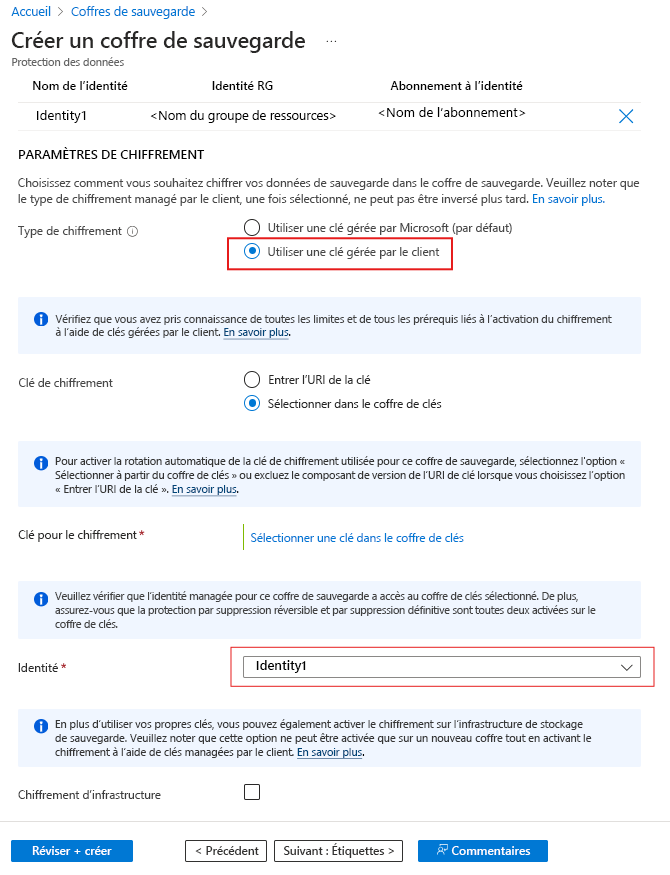

Pour Type de chiffrement, sélectionnez Utiliser une clé gérée par le client.

Pour spécifier la clé à utiliser pour le chiffrement, sélectionnez l’option appropriée.

Pour activer la rotation automatique de version de la clé de chiffrement utilisée pour le Coffre de sauvegarde, choisissez Sélectionner dans Key Vault. Ou supprimez le composant de version à partir de l’URI de clé en sélectionnant Entrer l’URI de la clé. En savoir plus sur la rotation automatique.

Fournissez l’URI de la clé de chiffrement. Vous pouvez également parcourir et sélectionner la clé.

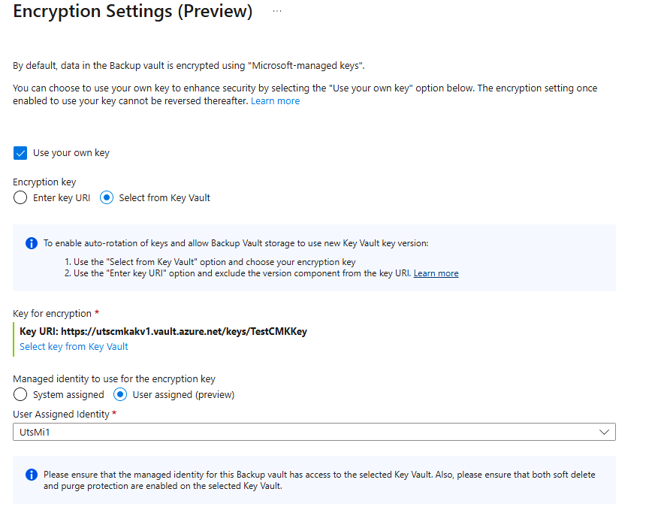

Ajoutez l’identité managée affectée par l’utilisateur pour gérer le chiffrement avec des CMK.

Pendant la création du coffre, seules les identités managées affectées par l’utilisateur peuvent être utilisées pour les CMK.

Pour utiliser une CMK avec une identité managée affectée par le système, mettez à jour les propriétés du coffre après avoir créé le coffre.

Pour activer le chiffrement sur l’infrastructure de stockage de sauvegarde, sélectionnez Chiffrement d’infrastructure.

Vous pouvez activer le chiffrement d’infrastructure uniquement sur un nouveau coffre lors de sa création et à l’aide de clés gérées par le client (CMK).

Ajoutez des étiquettes (facultatif) et continuez à créer le coffre.

Mettez à jour les propriétés du Coffre de sauvegarde pour chiffrer à l’aide de clés gérées par le client

Vous pouvez modifier les Paramètres de chiffrement d’un coffre de sauvegarde dans les scénarios suivants :

- Activer la clé gérée par le client pour un coffre existant. Pour les coffres de sauvegarde, vous pouvez activer la CMK avant ou après la protection des éléments dans le coffre.

- Mettez à jour les détails dans les Paramètres de chiffrement, notamment l’identité managée ou la clé de chiffrement.

Activons à présent la clé gérée par le client pour un coffre existant.

Pour configurer un coffre, exécutez les actions suivantes dans l’ordre suivant :

Activez une identité managée pour votre Coffre de sauvegarde.

Attribuez des autorisations au Coffre de sauvegarde pour accéder à la clé de chiffrement dans Azure Key Vault.

Activez la protection contre la suppression réversible et définitive sur Azure Key Vault.

Affectez la clé de chiffrement au coffre de sauvegarde.

Les sections suivantes présentent chacune de ces actions en détail.

Activez une identité managée pour votre Coffre de sauvegarde

La Sauvegarde Azure utilise les identités managées affectées par le système et les identités managées attribuées par l’utilisateur du Coffre de sauvegarde pour accéder aux clés de chiffrement stockées dans Azure Key Vault. Vous pouvez choisir l’identité managée à utiliser.

Remarque

Après avoir activé une identité managée, vous ne devez pas la désactiver (même temporairement). La désactivation de l’identité managée peut entraîner un comportement incohérent.

Pour des raisons de sécurité, vous ne pouvez pas mettre à jour à la fois un URI de clé Key Vault et une identité managée dans une seule requête. Mettez à jour un attribut à la fois.

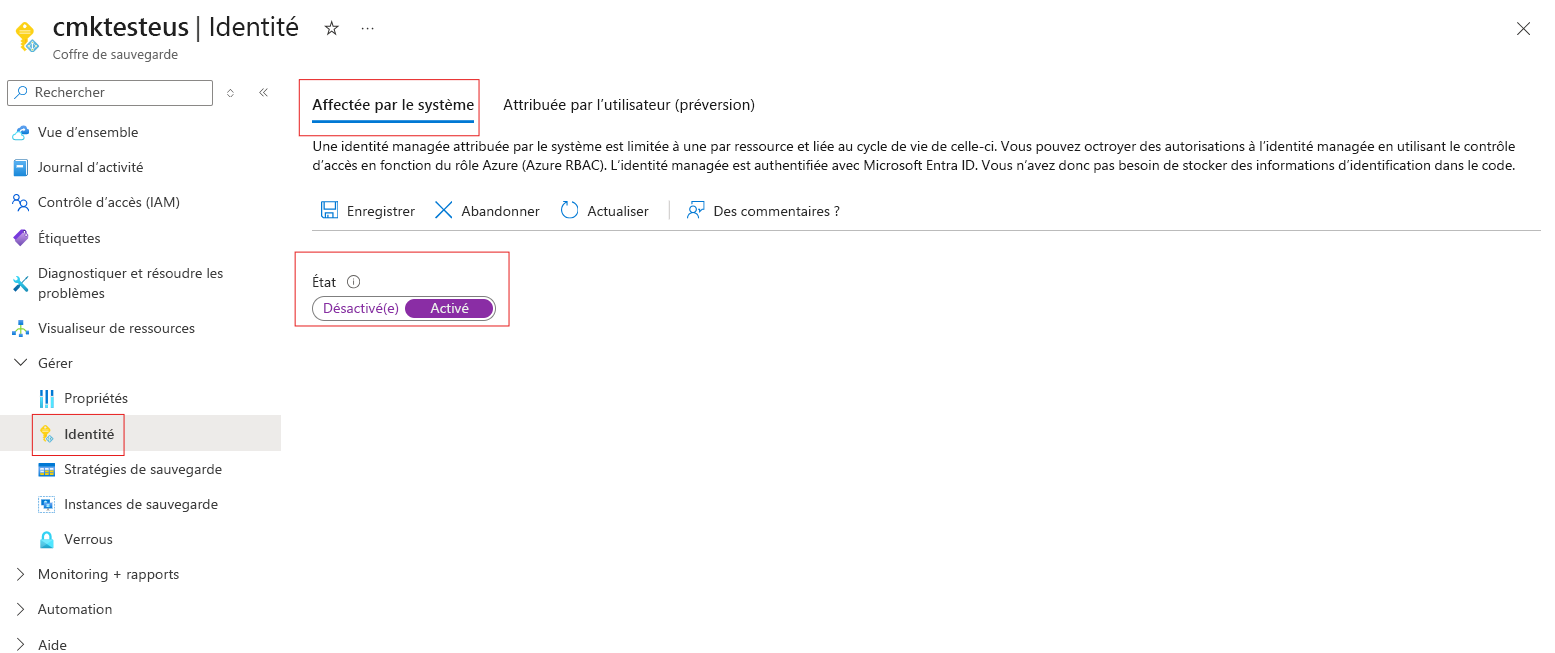

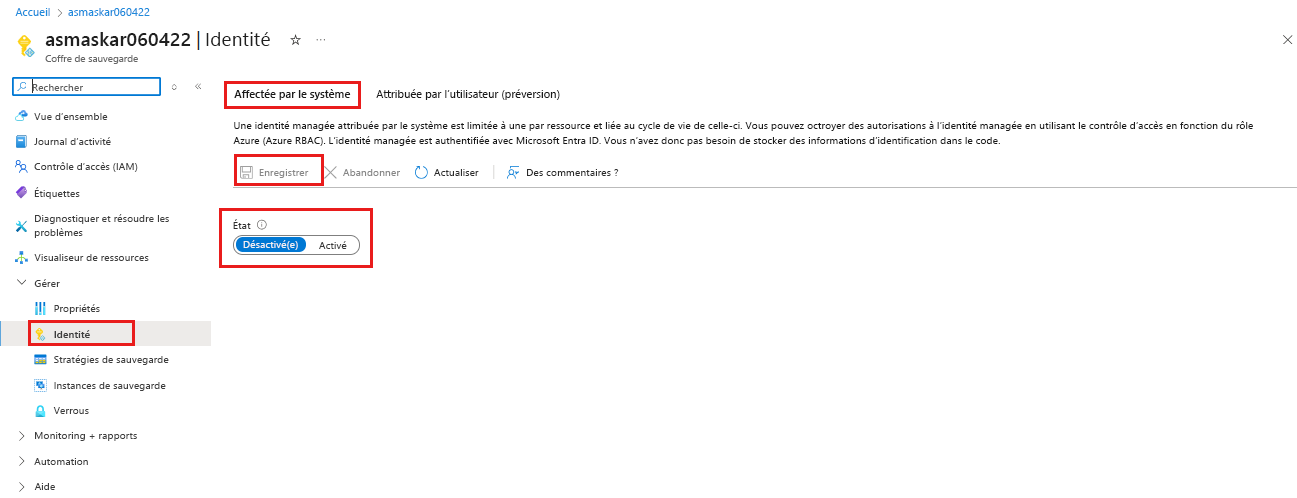

Activer une identité managée affectée par le système pour le coffre

Choisir un client :

Pour activer une identité managée affectée par le système pour votre Coffre de sauvegarde, procédez comme suit :

Accédez à votre coffre de sauvegarde>Identité.

Sélectionnez l’onglet Affectée par le système.

Modifiez l’état sur Activé.

Sélectionnez Enregistrer pour activer l’identité pour le coffre.

Les étapes précédentes génèrent un ID d’objet, qui est l’identité managée affectée par le système du coffre.

Attribuer une identité managée affectée par l’utilisateur au coffre

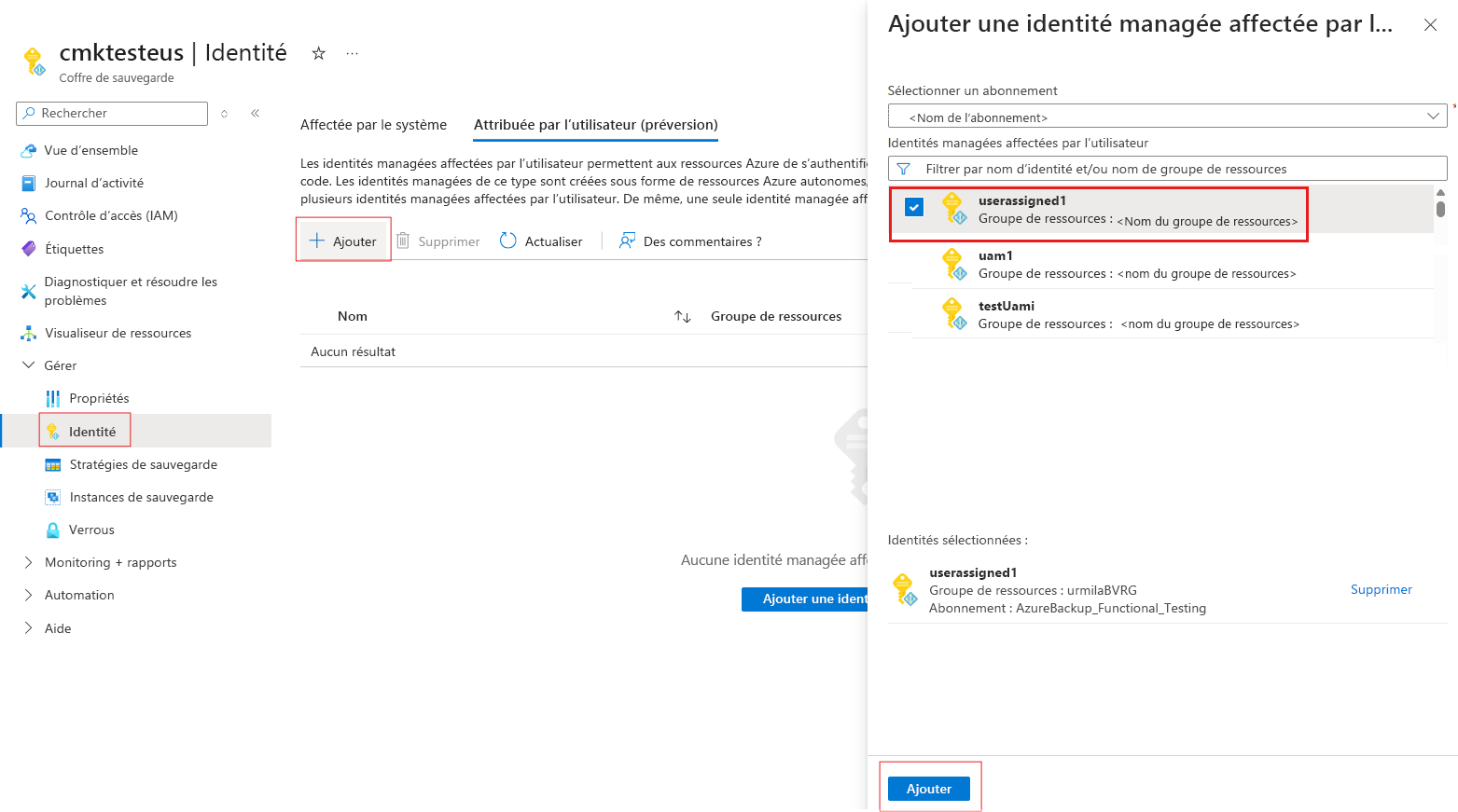

Pour attribuer une identité managée affectée par l’utilisateur à votre Coffre de sauvegarde, procédez comme suit :

Accédez à votre coffre de sauvegarde>Identité.

Sélectionnez l’onglet Utilisateur attribué (préversion).

Sélectionnez +Ajouter pour ajouter une identité managée affectée par l’utilisateur.

Dans le panneau Ajouter une identité managée affectée par l’utilisateur, sélectionnez l’abonnement pour votre identité.

Sélectionnez l’identité dans la liste. Vous pouvez également filtrer par le nom de l’identité ou du groupe de ressources.

Sélectionnez Ajouter pour terminer l’attribution de l’identité.

Remarque

Les coffres de clés qui limitent l’accès à des réseaux spécifiques ne sont pas encore pris en charge pour une utilisation avec des identités managées affectées par l’utilisateur pour le chiffrement CMK.

Attribuer des autorisations à l’identité managée du coffre de sauvegarde (affectée par l’utilisateur ou le système) pour accéder à la clé de chiffrement dans Azure Key Vault

Choisir un client :

Vous devez autoriser l’identité managée du coffre de sauvegarde à accéder au coffre de clés contenant la clé de chiffrement.

Scénario : la configuration du contrôle d’accès (IAM) est activée dans Key Vault

Suivez la procédure suivante :

- Accédez à votre coffre de clés>Contrôle d’accès, puis sélectionnez Ajouter une attribution de rôle.

- Sélectionnez le rôle Utilisateur de chiffrement du service de chiffrement de Key Vault dans les rôles de Fonction de travail.

- Sélectionnez prochain>attribuer l’accès à>identité managée>sélectionner des membres.

- Sélectionnez l’identité managée de votre Coffre de sauvegarde.

- Sélectionnez Suivant et attribuez-lui.

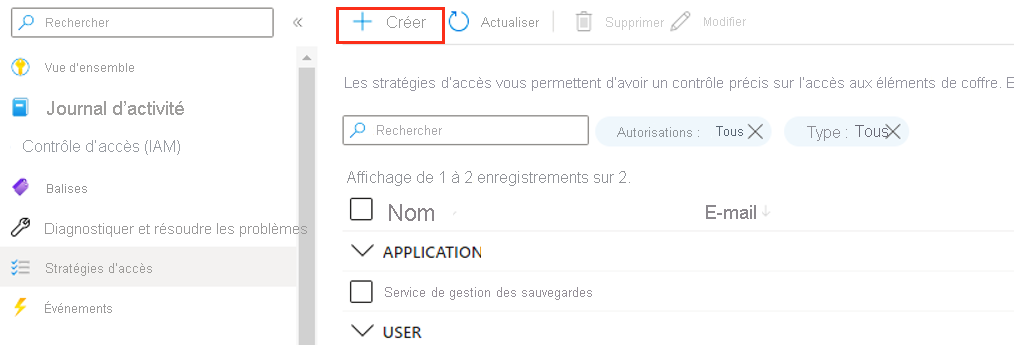

Scénario : Key Vault a activé la configuration des stratégies d’accès

Suivez la procédure suivante :

Accédez à votre coffre de clés>Stratégies d’accès, puis sélectionnez +Créer.

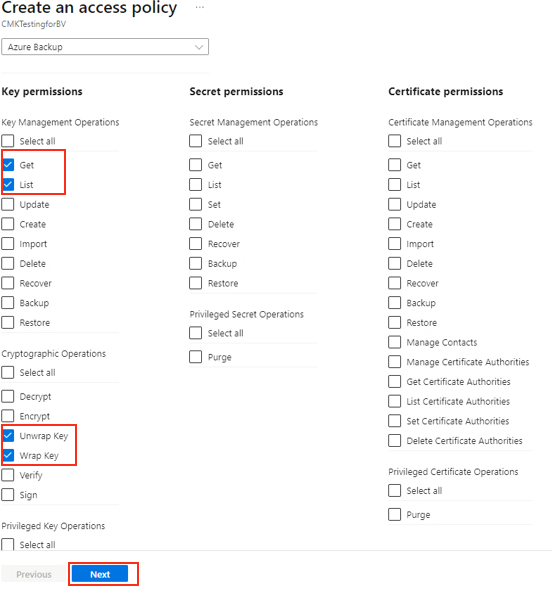

Spécifiez les actions à autoriser sur la clé. Sous Permissions de clé, sélectionnez les opérations Get, Liste, Désenvelopper la clé et Envelopper la clé. Sélectionnez ensuite Suivant.

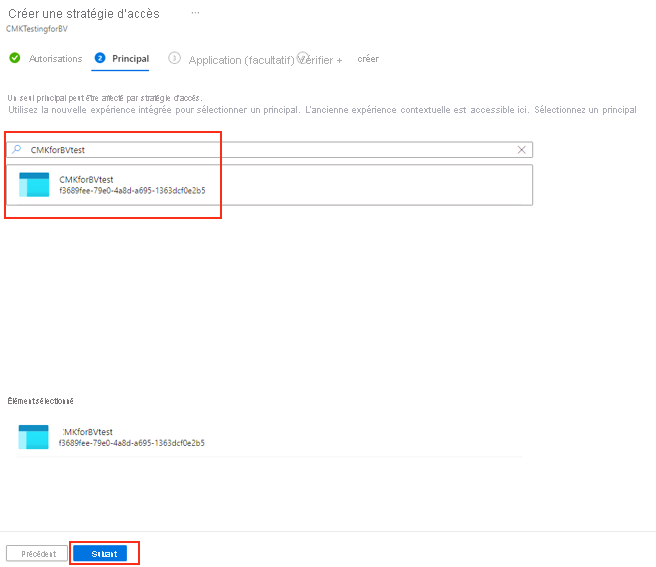

Sous l’onglet Principal, recherchez votre coffre dans la zone de recherche à l’aide de son nom ou de son identité managée. Lorsque le coffre s’affiche, sélectionnez-le, puis sélectionnez Suivant.

Sélectionnez Ajouter pour ajouter la nouvelle stratégie d’accès.

Sélectionnez Enregistrer pour enregistrer les modifications apportées à la stratégie d’accès du coffre de clés.

Si vous utilisez une identité affectée par l’utilisateur, vous devez lui attribuer les mêmes autorisations.

Vous pouvez également attribuer un rôle RBAC au Coffre de sauvegarde qui contient les autorisations mentionnées précédemment, comme le rôle Agent de chiffrement Key Vault. Ce rôle peut contenir des autorisations supplémentaires.

Activer la suppression réversible et la protection contre la suppression définitive sur Azure Key Vault

Vous devez activer la suppression réversible et la protection contre la suppression définitive sur le coffre de clés qui stocke votre clé de chiffrement.

Choisir un client :

Vous pouvez définir ces propriétés à partir de l’interface Azure Key Vault, comme illustré dans la capture d’écran suivante. Vous pouvez également définir ces propriétés lors de la création du coffre de clés. Découvrez-en plus sur ces propriétés du coffre de clés.

Attribuez la clé de chiffrement au Coffre de sauvegarde

Avant de sélectionner la clé de chiffrement pour votre coffre, vérifiez que vous avez effectué les tâches suivantes :

- Activation de l’identité managée du Coffre de sauvegarde et attribution des autorisations requises à ce dernier.

- Activation de la protection contre la suppression réversible et définitive du coffre de clés.

Remarque

Si les détails actuels du coffre de clés dans les Paramètres de chiffrement sont mis à jour avec de nouvelles informations concernant le coffre de clés, l’identité managée utilisée pour les Paramètres de chiffrement doit conserver l’accès au coffre de clés d’origine avec les autorisations Obtenir et Désenvelopper, et la clé doit être dans l’état Activé. Cet accès est nécessaire pour exécuter la rotation de clés, de la clé précédente vers la nouvelle clé.

Pour attribuer la clé, procédez comme suit :

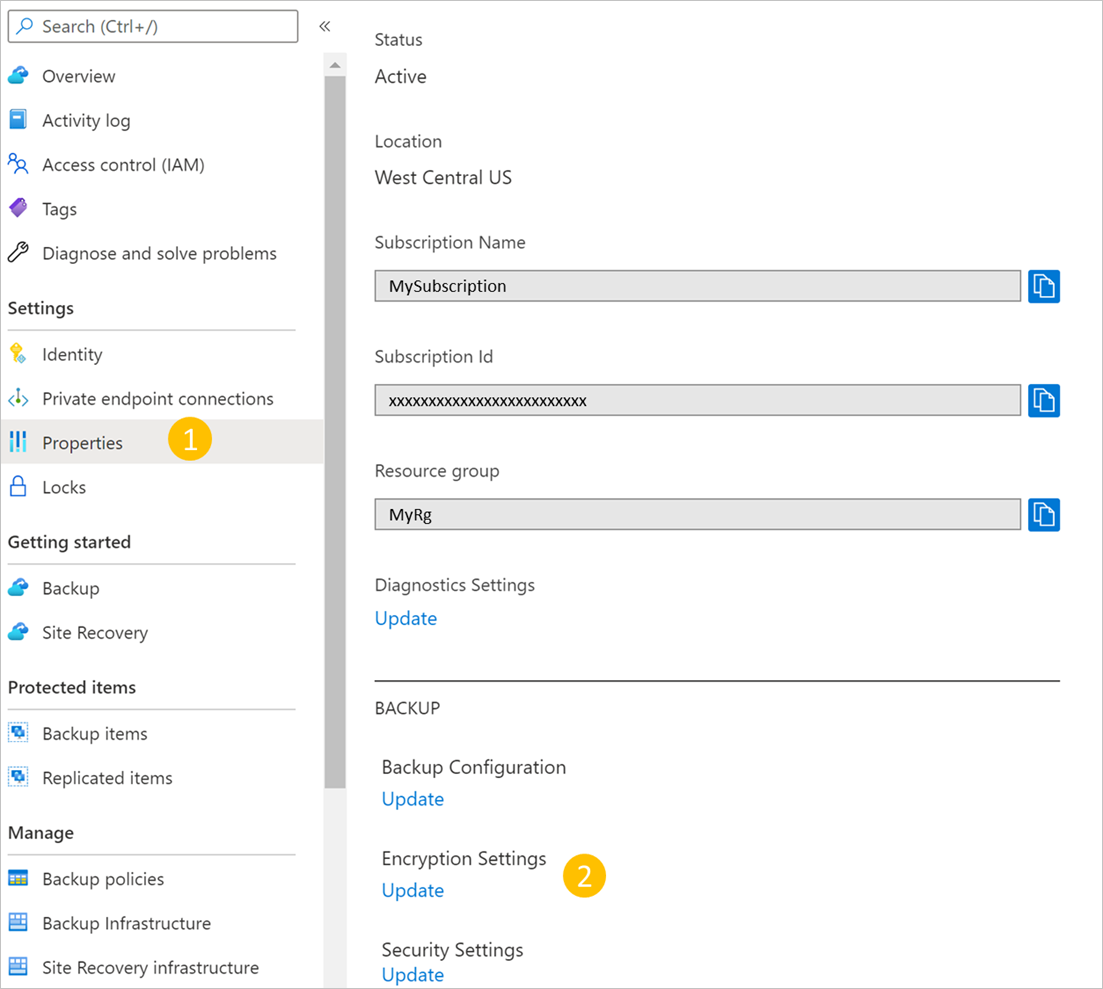

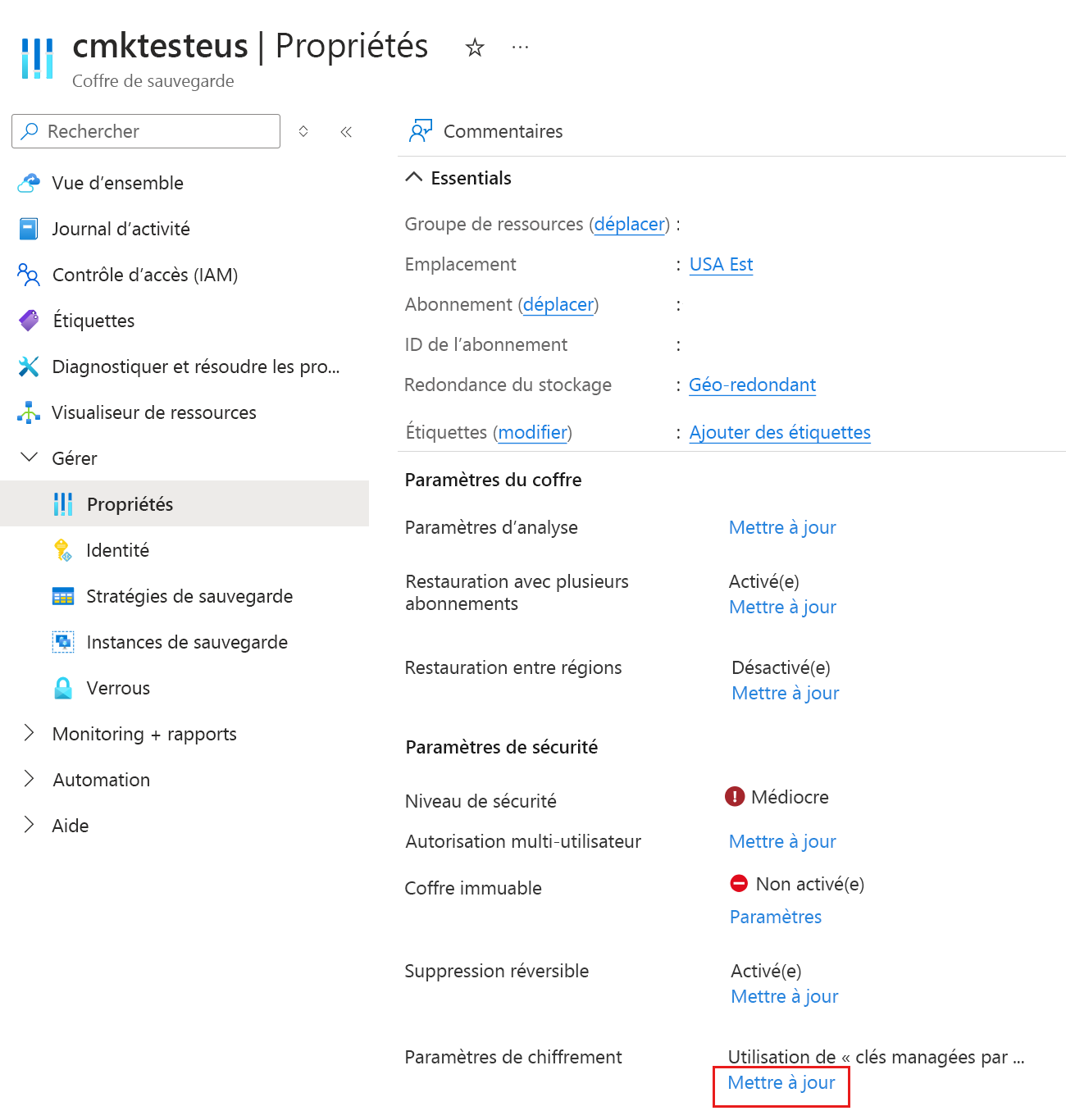

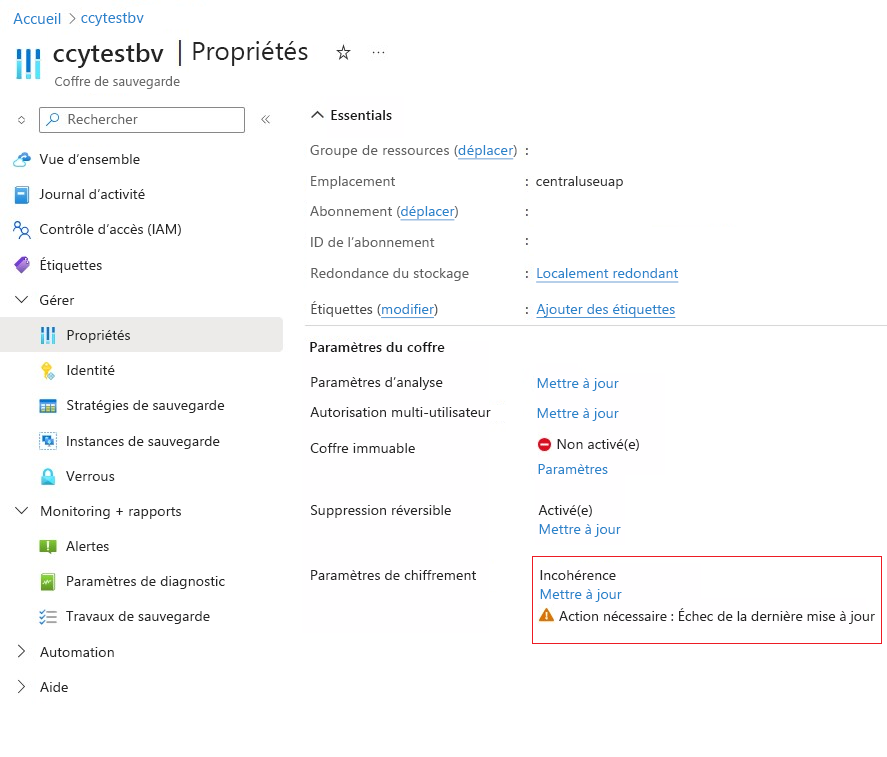

Accédez à votre coffre de sauvegarde>Propriétés.

Pour Paramètres de chiffrement, sélectionnez Mettre à jour.

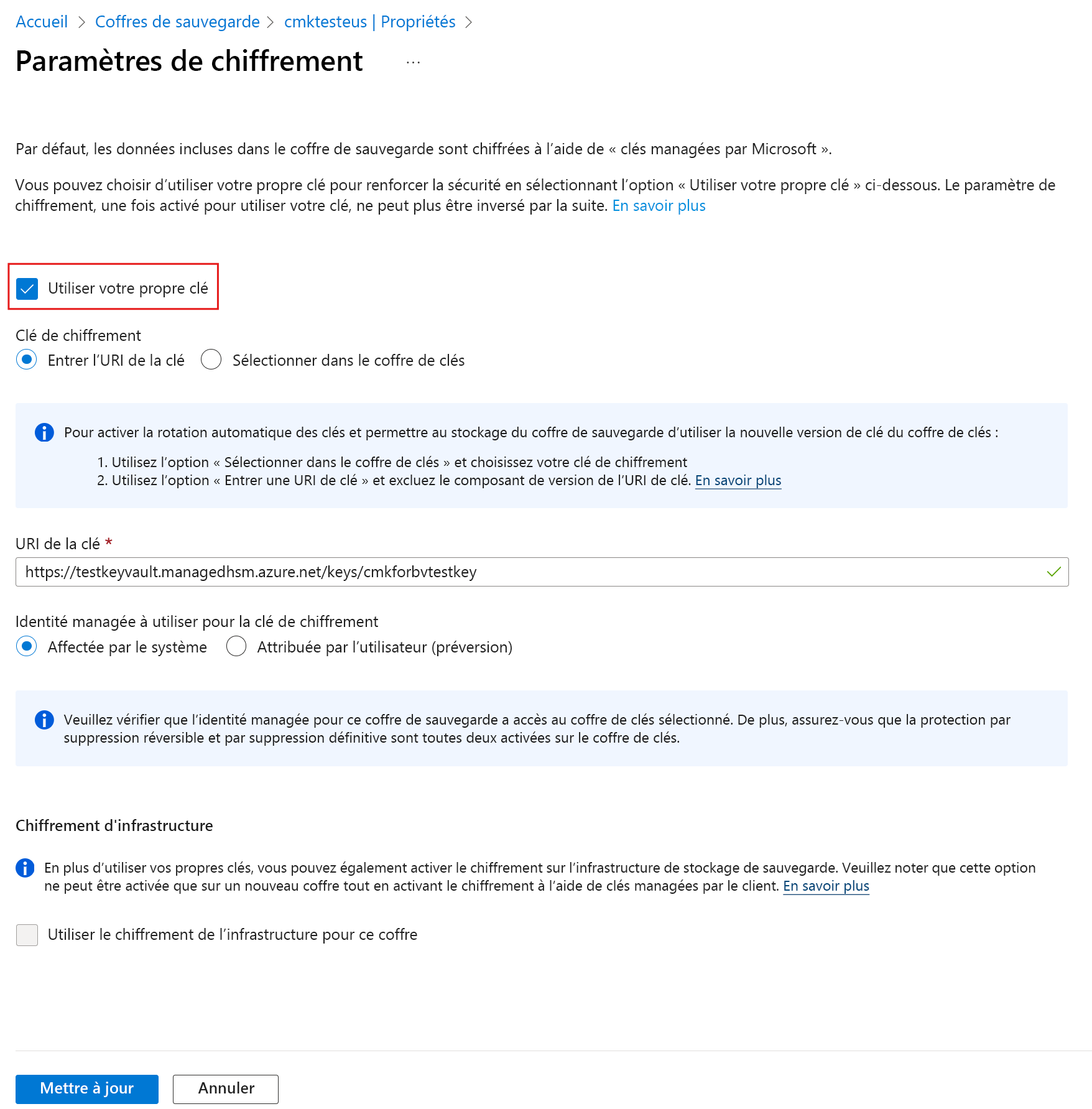

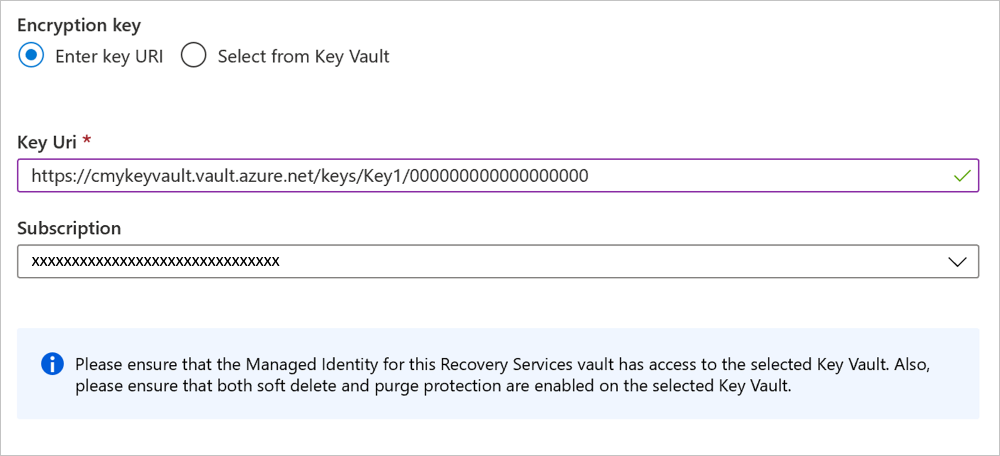

Dans le volet Paramètres de chiffrement, sélectionnez Utiliser votre propre clé, puis spécifiez la clé à l’aide de l’une des options suivantes. Veillez à utiliser une clé RSA dont l’état est activé et actif.

Sélectionnez Entrer l’URI de clé. Dans la zone URI de clé, entrez l’URI de la clé que vous souhaitez utiliser pour chiffrer les données dans ce Coffre de sauvegarde. Vous pouvez également obtenir cet URI de clé à partir de la clé correspondante dans votre coffre de clés.

Veillez à copier correctement l’URI de clé. Nous vous recommandons d’utiliser le bouton Copier dans le Presse-papiers fourni avec l’identificateur de clé.

Lorsque vous essayez de mettre à jour les paramètres de chiffrement, mais que l’opération de mise à jour échoue en raison d’une erreur interne, le paramètre de chiffrement est mis à jour sur Incohérent et nécessite votre attention. Dans ce cas, vérifiez les détails de vos paramètres de chiffrement, assurez-vous qu’ils sont corrects. Par exemple, l’opération Mettre à jour les paramètres de chiffrement s’exécute à nouveau avec l’identité managée existante attachée au coffre. Si les détails des paramètres de chiffrement sont identiques, l’opération de mise à jour n’est pas affectée.

En outre, si vous désactivez ou détachez l’identité managée utilisée dans les paramètres de chiffrement, les paramètres de chiffrement passent à l’état « Incohérent », sauf si vous réactivez l’identité d’attribution du système (si elle a été utilisée), accordez les autorisations Key Vault requises et effectuez à nouveau l’opération de mise à jour des paramètres de chiffrement. Pour l’identité affectée par l’utilisateur, lorsque vous attachez à nouveau l’identité, l’état des paramètres de chiffrement est automatiquement restauré si les autorisations Key Vault sont présentes.

Lorsque vous spécifiez la clé de chiffrement à l’aide de l’URI complet de la clé avec le composant de version, la rotation automatique de la clé n’a pas lieu. Vous devez mettre à jour les clés manuellement en spécifiant la nouvelle clé ou la nouvelle version si nécessaire. Vous pouvez également supprimer le composant de version de l’URI de la clé pour obtenir une rotation automatique de la version de la clé.

Choisissez Sélectionner dans Key Vault. Dans le volet Sélecteur de clés, recherchez et sélectionnez la clé dans le coffre de clés.

Lorsque vous spécifiez la clé de chiffrement à l’aide du volet Sélecteur de clés, la rotation automatique de la version de la clé se produit chaque fois qu’une nouvelle version de la clé est activée. En savoir plus sur l’activation de la rotation automatique des clés de chiffrement.

Sélectionnez Mettre à jour.

Suivez la progression et l’état de l’attribution de clé de chiffrement sous Notifications.

Mettez à jour les paramètres de chiffrement

Vous pouvez mettre à jour les paramètres de chiffrement à tout moment. Chaque fois que vous souhaitez utiliser un nouvel URI de clé, vérifiez que votre coffre de clés existant a toujours accès à l’identité managée et que la clé est valide. Sinon, l’opération de mise à jour échoue.

L’identité managée que vous souhaitez utiliser pour le chiffrement a besoin des autorisations appropriées.

Sauvegardez dans un coffre chiffré via des clés gérées par le client

Avant de configurer la protection de la sauvegarde, vérifiez que vous avez effectué les tâches suivantes :

- Création d’un coffre de sauvegarde.

- Activé l’identité managée affectée par le système du coffre de sauvegarde ou l’identité managée affectée par l’utilisateur au coffre.

- Attribué des autorisations à votre Coffre de sauvegarde (ou à l’identité managée affectée par l’utilisateur) pour accéder aux clés de chiffrement de votre coffre de clés.

- Activé la protection contre la suppression réversible et définitive pour votre coffre de clés.

- Attribué une clé de chiffrement valide pour votre Coffre de sauvegarde.

Le processus de configuration et d’exécution des sauvegardes vers un Coffre de sauvegarde chiffré par des CMK est le même que le processus de configuration et d’exécution des sauvegardes vers un coffre qui utilise des PMK. Aucune modification n’est apportée à l’expérience.

Prise en charge d'un point de terminaison privé

Vous pouvez utiliser Azure Key Vault avec un point de terminaison privé à l’aide de l’identité managée affectée par le système du coffre.

Si l’accès au réseau public d’Azure Key Vault est désactivé, les restrictions d’accès vous empêchent d’utiliser le portail Azure en dehors de la machine réseau activée avec le point de terminaison privé pour sélectionner Key Vault et Key dans le volet Paramètres de chiffrement. Toutefois, vous pouvez utiliser l’URI de clé Key Vault pour fournir des détails de clé Key Vault dans les Paramètres de chiffrement.

Résolution des problèmes liés aux erreurs d’opération pour les paramètres de chiffrement

Cette section répertorie les différents scénarios de résolution des problèmes que vous pouvez rencontrer dans le cadre du chiffrement du coffre de sauvegarde.

Échecs des opérations de sauvegarde, de restauration et d’arrière-plan

Causes :

Cause 1 : en cas de problème avec les Paramètres de chiffrement du coffre de sauvegarde, par exemple si vous avez supprimé les autorisations du coffre de clés de l’identité managée des Paramètres de chiffrement, désactivé l’identité affectée par le système ou détaché/supprimé l’identité managée du coffre de sauvegarde que vous utilisez pour les paramètres de chiffrement, les travaux de sauvegarde et de restauration échouent.

Cause 2 : la hiérarchisation des points de restauration et des travaux d’expiration des points de restauration échoue sans afficher d’erreurs dans le Portail Azure ou d’autres interfaces (par exemple, API REST ou CLI). Ces opérations continuent d’échouer et d’engendrer des coûts.

Actions recommandées :

Recommandation 1 : restaurez les autorisations, mettez à jour les détails des identités managées qui ont accès au coffre de clés.

Recommandation 2 : restaurez les paramètres de chiffrement requis dans le coffre de sauvegarde.

Autorisations manquantes pour une identité managée

Code d’erreur : UserErrorCMKMissingMangedIdentityPermissionOnKeyVault

Cause: cette erreur se produit lorsque :

- L’identité managée que vous utilisez pour les paramètres de chiffrement ne dispose pas des autorisations nécessaires pour accéder au coffre des clés. En outre, les tâches de sauvegarde ou de restauration peuvent échouer avec ce code d’erreur si l’accès est supprimé après la mise à jour des paramètres de chiffrement ou si une identité managée est désactivée ou détachée du Coffre de sauvegarde.

- Vous utilisez un URI de clé non RSA.

Action recommandée : vérifiez que l’identité managée que vous utilisez pour les paramètres de chiffrement dispose des autorisations requises et que la clé est de type RSA. Relancez ensuite l’opération.

Échec de l’authentification du coffre

Code d’erreur : UserErrorCMKKeyVaultAuthFailure

Cause : l’identité managée dans les paramètres de chiffrement ne dispose pas des autorisations nécessaires pour accéder au coffre de clés ou à la clé. L’identité managée du coffre de sauvegarde (identité affectée par le système ou affectée par l’utilisateur utilisée pour les paramètres de chiffrement) doit disposer des autorisations suivantes sur votre coffre de clés :

Si votre coffre de clés utilise une configuration RBAC basée sur IAM, vous avez besoin d’autorisations de rôle intégrées pour l’utilisateur de chiffrement du service de chiffrement de Key Vault.

Si vous utilisez des stratégies d’accès, vous avez besoin des autorisations Get, Envelopper et Désenvelopper.

Le coffre de clés et la clé n’existent pas et ne sont pas accessibles au service Sauvegarde Azure via les paramètres réseau.

Action recommandée: vérifiez les stratégies d’accès Key Vault et accordez des autorisations en conséquence.

Échec de la suppression du coffre

Code d’erreur : CloudServiceRetryableError

Cause: s’il existe un problème avec vos paramètres de chiffrement du coffre de sauvegarde (par exemple, vous avez supprimé les autorisations Key Vault ou MHSM de l’identité managée des paramètres de chiffrement, désactivé l’identité affectée par le système, détaché ou supprimé l’identité managée du coffre de sauvegarde utilisé pour les paramètres de chiffrement, ou si la clé du coffre ou de MHSM est supprimée), la suppression du coffre peut échouer.

Action recommandée : pour résoudre ce problème :

- Vérifiez que l’identité managée utilisée pour les paramètres de chiffrement dispose toujours des autorisations nécessaires pour accéder au coffre de clés ou à MHSM. Restaurez-les avant de poursuivre la suppression du coffre.

- Rattachez/activez l’identité managée et attribuez les autorisations Key Vault ou MHSM requises.

- Si la clé du coffre de clés est supprimée, la suppression du coffre peut échouer. Toutefois, pour récupérer la clé supprimée à partir de l’état de suppression réversible, vérifiez que vous disposez des autorisations requises pour l’identité managée sur le coffre de clés ou sur MHSM, puis réessayez l’opération de suppression du coffre de sauvegarde.

Valider les codes d’erreur

Le service Sauvegarde Azure valide l’instance Azure Key Vault sélectionnée lorsque la CMK est appliquée sur le coffre de sauvegarde. Si le coffre de clés n’a pas les paramètres de configuration requis (Suppression réversible activée et Protection contre la suppression définitive activée), les codes d’erreur suivants s’affichent :

UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Code d’erreur : UserErrorCMKPurgeProtectionNotEnabledOnKeyVault

Cause : la suppression réversible n’est pas activée sur le coffre de clés.

Action recommandée : activez la suppression réversible sur le coffre de clés, puis réessayez l’opération.

UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Code d’erreur : UserErrorCMKSoftDeleteNotEnabledOnKeyVault

Cause : la protection contre la suppression définitive n’est pas activée sur le coffre de clés.

Action recommandée : activez la protection contre la suppression définitive sur le coffre de clés, puis réessayez l’opération.