Configurer l’intégration d’Azure Key Vault pour SQL Server sur des machines virtuelles (Resource Manager)

S’applique à : SQL Server sur la machine virtuelle Azure

Il existe plusieurs fonctionnalités de chiffrement SQL Server, telles que le chiffrement transparent des données (TDE), le chiffrement au niveau des colonnes (CLE) et le chiffrement de sauvegarde. Ces types de chiffrement nécessitent que vous gériez et stockiez les clés de chiffrement que vous utilisez pour le chiffrement. Le service Azure Key Vault est conçu pour optimiser la sécurité et la gestion de ces clés dans un emplacement sécurisé et hautement disponible. Le connecteur SQL Server permet à SQL Server d’utiliser ces clés à partir d’Azure Key Vault et du module de sécurité matériel (HSM) managé Azure Key Vault.

Si vous exécutez SQL Server en local, vous devez suivre la procédure d’accès à Azure Key Vault à partir de votre instance SQL Server locale. Les mêmes étapes s’appliquent pour SQL Server sur des machines virtuelles Azure, mais vous pouvez gagner du temps à l’aide de la fonctionnalité Intégration d’Azure Key Vault.

Remarque

L’intégration d’Azure Key Vault est disponible uniquement pour les éditions Enterprise, Developer et Evaluation de SQL Server. À compter de SQL Server 2019, l’édition Standard est également prise en charge.

Lorsque cette fonctionnalité est activée, elle installe automatiquement le connecteur SQL Server, configure le fournisseur EKM pour accéder à Azure Key Vault et crée les informations d'identification vous permettant d'accéder à votre coffre. Si vous avez examiné les étapes décrites dans la documentation locale mentionnée précédemment, vous pouvez voir que cette fonctionnalité automatise les étapes 3, 4 et 5 (jusqu’à 5.4 pour créer les identifiants). Vérifiez que le coffre de clés a déjà été créé (étape 2). À partir de là, la configuration complète de votre machine virtuelle SQL Server est automatisée. Une fois que la fonctionnalité a terminé cette configuration, vous pouvez exécuter des instructions Transact-SQL (T-SQL) pour commencer à chiffrer vos bases de données et vos sauvegardes comme vous le feriez normalement.

Notes

Vous pouvez également configurer l’intégration de Key Vault à l’aide d’un modèle. Pour plus d’informations, consultez l’article Azure quickstart template for Azure Key Vault integration(Modèle de démarrage rapide d’Azure pour l’intégration d’Azure Key Vault).

Le connecteur SQL Server version 1.0.4.0 est installé sur la machine virtuelle SQL Server via l’extension IaaS (infrastructure as a service) SQL. La mise à niveau de l’extension d’agent IaaS SQL ne met pas à jour la version du fournisseur. Envisagez de mettre à niveau manuellement la version du connecteur SQL Server si nécessaire (par exemple, lors de l’utilisation d’un HSM managé Azure Key Vault, qui nécessite au moins la version 15.0.2000.440).

Activer et configurer l’intégration de Key Vault

Vous pouvez activer l’intégration de Key Vault lors de l’approvisionnement ou vous pouvez la configurer pour les machines virtuelles existantes.

Nouvelles machines virtuelles

Si vous approvisionnez une nouvelle machine virtuelle SQL avec Resource Manager, le portail Azure permet d’activer l’intégration d’Azure Key Vault.

Pour une procédure pas à pas du provisionnement, consultez Approvisionner SQL Server sur une machine virtuelle Azure (portail Azure).

Machines virtuelles existantes

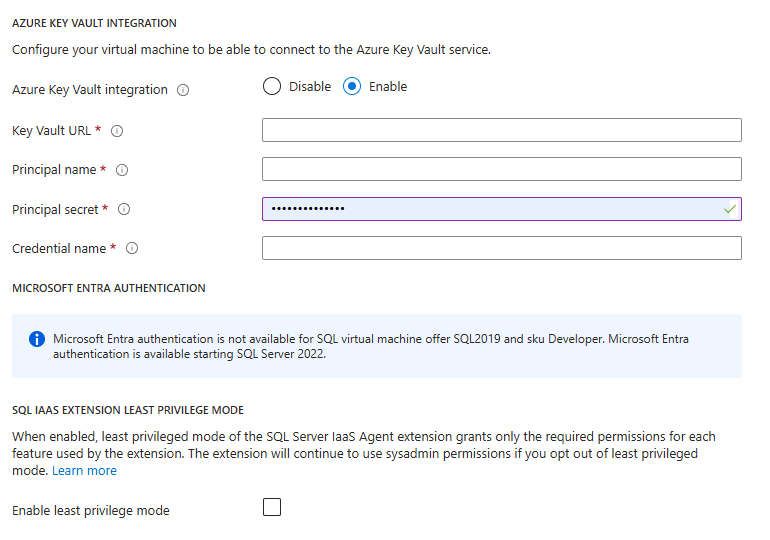

Pour les machines virtuelles SQL existantes, ouvrez votre ressource Machines virtuelles SQL, puis sous Sécurité, sélectionnez Configuration de sécurité. Sélectionnez Activer pour activer l’intégration d’Azure Key Vault.

La capture d’écran suivante montre comment activer Azure Key Vault dans le portail pour une machine virtuelle SQL Server sur Azure existante :

Quand vous avez terminé, cliquez sur le bouton Appliquer en bas de la page Sécurité pour enregistrer vos modifications.

Notes

Le nom des informations d’identification que nous avons créées ici sera mappé ultérieurement à une connexion SQL. La connexion SQL pourra ainsi accéder au coffre de clés.

Passez à l’étape 5.5 de la configuration de Configurer la Gestion de clés extensible TDE de SQL Server avec Azure Key Vault pour terminer la configuration EKM.