Règles de pare-feu relatives au trafic sortant pour Azure SQL Database et Azure Synapse Analytics

S’applique à :Azure SQL Database

Azure Synapse Analytics (pools SQL dédiés uniquement)

Les règles de pare-feu sortant limitent le trafic réseau du serveur logique Azure SQL à une liste définie par le client de comptes de stockage Azure et de serveurs logiques Azure SQL. Toute tentative d'accès à des comptes de stockage ou à des bases de données ne figurant pas dans cette liste est refusée. Les fonctionnalités Azure SQL Database suivantes prennent en charge cette fonctionnalité :

- Audit

- Évaluation des vulnérabilités

- Service d’importation/exportation

- OPENROWSET

- Insertion en bloc

- sp_invoke_external_rest_endpoint

Important

- Cet article s’applique à la fois à Azure SQL Database et au pool SQL dédié (anciennement SQL DW) dans Azure Synapse Analytics. Ces paramètres s’appliquent à toutes les bases de données SQL Database et bases de données de pool SQL dédié (anciennement SQL DW) associées au serveur. Pour simplifier, le terme « base de données » fait référence aux bases de données dans Azure SQL Database et Azure Synapse Analytics. De même, toute référence à un « serveur » fait référence au serveur SQL Server logique qui héberge Azure SQL Database et le pool SQL dédié (anciennement SQL DW) dans Azure Synapse Analytics. Cet article ne s’applique pas à Azure SQL Managed Instance ni aux pools SQL dédiés dans les espaces de travail Azure Synapse Analytics.

- Les règles de pare-feu pour le trafic sortant sont définies au niveau du serveur logique. La géo-réplication et les groupes de basculement exigent que le même ensemble de règles soit défini sur le primaire et tous les secondaires.

Définir des règles de pare-feu pour le trafic sortant sur le portail Azure

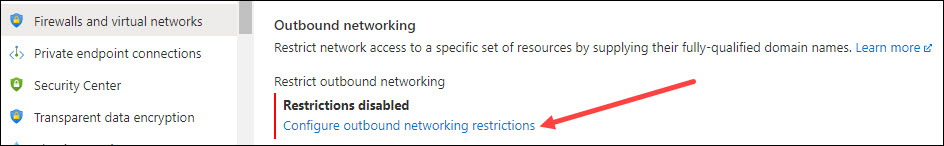

Accédez à la section Mise en réseau du trafic sortant dans le volet Pare-feux et réseaux virtuels de votre instance de base de données Azure SQL, puis sélectionnez Configurer les restrictions liées à la mise en réseau du trafic sortant.

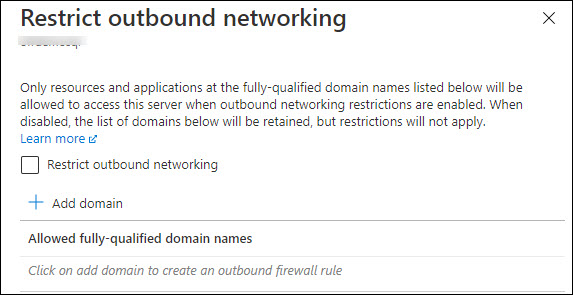

Le volet suivant s’ouvre sur le côté droit :

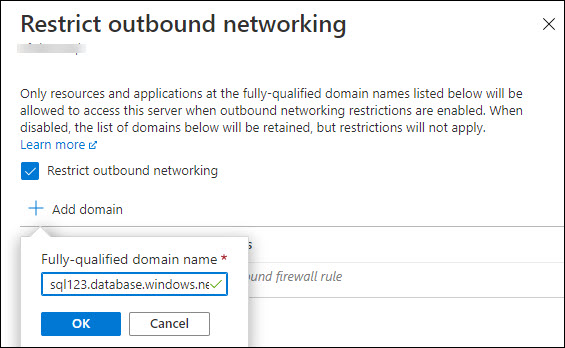

Cochez la case Restreindre la mise en réseau du trafic sortant, puis ajoutez le nom de domaine complet des comptes Stockage (ou des instances de SQL Database) à l’aide du bouton Ajouter un domaine.

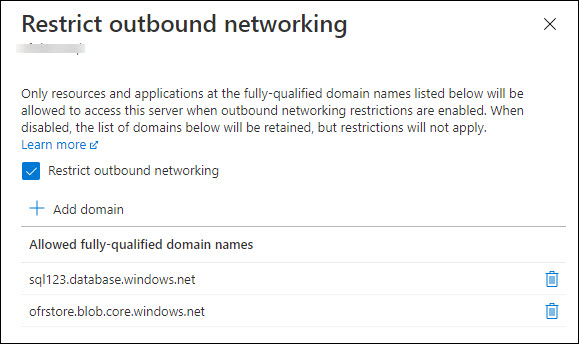

Une fois que vous avez terminé, vous accédez à un écran semblable à celui présenté ci-dessous. Sélectionnez OK pour appliquer ces paramètres.

Créer des règles de pare-feu pour le trafic sortant à l’aide de PowerShell

Important

Le module PowerShell Azure Resource Manager (AzureRM) a été déconseillé le 29 février 2024. Tout le développement futur doit utiliser le module Az.Sql. Les utilisateurs sont invités à migrer d’AzureRM vers le module Az PowerShell pour garantir une prise en charge et des mises à jour continues. Le module AzureRM n’est plus géré ou pris en charge. Les arguments des commandes dans le module Az PowerShell et dans les modules AzureRM sont sensiblement identiques. Pour plus d’informations sur leur compatibilité, consultez Présentation du nouveau module Az PowerShell.

Le script suivant nécessite le module Azure PowerShell.

Le script PowerShell suivant montre comment modifier le paramètre réseau sortant (à l’aide de la propriété RestrictOutboundNetworkAccess) :

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Utilisez ces cmdlets PowerShell pour configurer des règles de pare-feu pour le trafic sortant.

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Définir des règles de pare-feu pour le trafic sortant à l’aide d’Azure CLI

Important

Tous les scripts évoqués dans cette section nécessitent l’interface de ligne de commande Azure.

Azure CLI dans un interpréteur de commandes Bash

Le script CLI suivant montre comment modifier le paramètre de mise en réseau du trafic sortant (à l’aide de la propriété restrictOutboundNetworkAccess) dans un interpréteur de commandes Bash :

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Utilisez les commandes CLI suivantes afin de configurer des règles de pare-feu pour le trafic sortant.

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Étapes suivantes

- Pour obtenir une vue d’ensemble de la sécurité Azure SQL Database, consultez Sécurisation de votre base de données.

- Pour obtenir une vue d’ensemble de la connectivité Azure SQL Database, consultez Architecture de connectivité Azure SQL.

- En savoir plus sur les contrôles d'accès au réseau d'Azure SQL Database et d'Azure Synapse Analytics.

- Découvrez Azure Private Link pour Azure SQL Database et Azure Synapse Analytics.