Auditer la conformité de ressources Azure SignalR Service à l’aide d’Azure Policy

Azure Policy est un service d’Azure que vous utilisez pour créer, affecter et gérer des stratégies. Ces stratégies appliquent différentes règles et effets sur vos ressources, qui restent donc conformes aux standards et aux contrats de niveau de service de votre entreprise,

Cet article présente les stratégies intégrées (préversion) pour Azure SignalR Service. Utilisez ces stratégies pour auditer la conformité des ressources SignalR nouvelles et existantes.

L’utilisation d’Azure Policy est gratuite.

Définitions de stratégie intégrées

Les définitions de stratégies intégrées suivantes sont spécifiques à Azure SignalR Service :

| Nom (Portail Azure) |

Description | Effet(s) | Version (GitHub) |

|---|---|---|---|

| Azure SignalR Service doit désactiver l’accès réseau public | Pour améliorer la sécurité de la ressource Azure SignalR Service, vérifiez qu’elle n’est pas exposée à l’Internet public et qu’elle est accessible seulement à partir d’un point de terminaison privé. Désactivez la propriété d’accès réseau public, comme décrit dans https://aka.ms/asrs/networkacls. Cette option désactive l’accès à partir de tout espace d’adressage public situé en dehors de la plage d’adresses IP Azure, et refuse toutes les connexions qui correspondent aux règles de pare-feu basées sur des adresses IP ou un réseau virtuel. Cette configuration réduit les risques de fuite de données. | Audit, Refuser, Désactivé | 1.1.0 |

| Le service Azure SignalR Service doit activer les journaux de diagnostic | Auditer l’activation des journaux de diagnostic. Permet de recréer les pistes d’activité à utiliser à des fins d’investigation en cas d’incident de sécurité ou de compromission du réseau. | AuditIfNotExists, Désactivé | 1.0.0 |

| Les méthodes d’authentification locales doivent être désactivées pour Azure SignalR Service | La désactivation des méthodes d’authentification locales améliore la sécurité dans la mesure où cela permet de garantir qu’Azure SignalR Service impose exclusivement des identités Azure Active Directory pour l’authentification. | Audit, Refuser, Désactivé | 1.0.0 |

| Azure SignalR Service doit utiliser un SKU avec Private Link activé | Azure Private Link vous permet de connecter votre réseau virtuel aux services Azure sans adresse IP publique sur la source ou la destination, ce qui protège vos ressources contre les risques de fuite de données publiques. La stratégie vous oblige à utiliser un SKU avec Private Link activé pour Azure SignalR Service. Pour en savoir plus sur les liaisons privées : https://aka.ms/asrs/privatelink. | Audit, Refuser, Désactivé | 1.0.0 |

| Azure SignalR Service doit utiliser une liaison privée | Azure Private Link vous permet de connecter votre réseau virtuel aux services Azure sans adresse IP publique au niveau de la source ou de la destination. La plateforme de la liaison privée gère la connectivité entre le consommateur et les services sur le réseau principal Azure. En mappant les points de terminaison privés à votre ressource Azure SignalR Service au lieu du service entier, vous réduisez les risques de fuite de données. En savoir plus sur les liaisons privées : https://aka.ms/asrs/privatelink. | Audit, Désactivé | 1.0.0 |

| Configurer Azure SignalR Service pour désactiver l’authentification locale | Désactivez les méthodes d’authentification locale afin que votre instance Azure SignalR Service demande exclusivement les identités Azure Active Directory pour l’authentification. | Modifier, Désactivé | 1.0.0 |

| Configurer des points de terminaison privés sur Azure SignalR Service | Les points de terminaison privés vous permettent de connecter votre réseau virtuel aux services Azure sans IP publique au niveau de la source ou de la destination. En mappant des points de terminaison privés à des ressources Azure SignalR Service, vous pouvez réduire les risques de fuite de données. Pour en savoir plus, rendez-vous sur https://aka.ms/asrs/privatelink. | DeployIfNotExists, Désactivé | 1.0.0 |

| Déployer : configurer des zones DNS privées pour les points de terminaison privés qui se connectent à Azure SignalR Service | Utilisez des zones DNS privées pour remplacer la résolution DNS pour un point de terminaison privé. Une zone DNS privée est liée à votre réseau virtuel pour effectuer la résolution en ressource Azure SignalR Service. Pour en savoir plus, rendez-vous à l’adresse suivante : https://aka.ms/asrs/privatelink. | DeployIfNotExists, Désactivé | 1.0.0 |

| Modifier les ressources Azure SignalR Service pour désactiver l’accès réseau public | Pour améliorer la sécurité de la ressource Azure SignalR Service, vérifiez qu’elle n’est pas exposée à l’Internet public et qu’elle est accessible seulement à partir d’un point de terminaison privé. Désactivez la propriété d’accès réseau public, comme décrit dans https://aka.ms/asrs/networkacls. Cette option désactive l’accès à partir de tout espace d’adressage public situé en dehors de la plage d’adresses IP Azure, et refuse toutes les connexions qui correspondent aux règles de pare-feu basées sur des adresses IP ou un réseau virtuel. Cette configuration réduit les risques de fuite de données. | Modifier, Désactivé | 1.1.0 |

Attribuer des définitions de stratégie

- Attribuez des définitions de stratégie à l’aide du portail Azure, d’Azure CLI, d’un modèle Resource Manager ou des Kits de développement logiciel (SDK) Azure Policy.

- Étendez une attribution de stratégie à un groupe de ressources, à un abonnement ou à un groupe d’administration Azure. Les attributions de stratégie SignalR s’appliquent aux ressources SignalR nouvelles et existantes au sein de l’étendue.

- Activez ou désactivez l’application de la stratégie à tout moment.

Remarque

Une fois que vous avez attribué ou mis à jour une stratégie, l’application de l’attribution aux ressources de l’étendue définie prend un certain temps. Consultez les informations relatives aux déclencheurs d’évaluation de la stratégie.

Vérifier la conformité de la stratégie

Accédez aux informations de conformité générées par vos affectations de stratégie à l’aide du Portail Azure, des outils en ligne de commande Azure ou des Kits de développement logiciel (SDK) Azure Policy. Pour plus d’informations, consultez Obtenir les données de conformité des ressources Azure.

De nombreuses raisons peuvent expliquer une ressource non conforme. Pour en déterminer la raison ou pour trouver la modification en cause, consultez Déterminer une non-conformité.

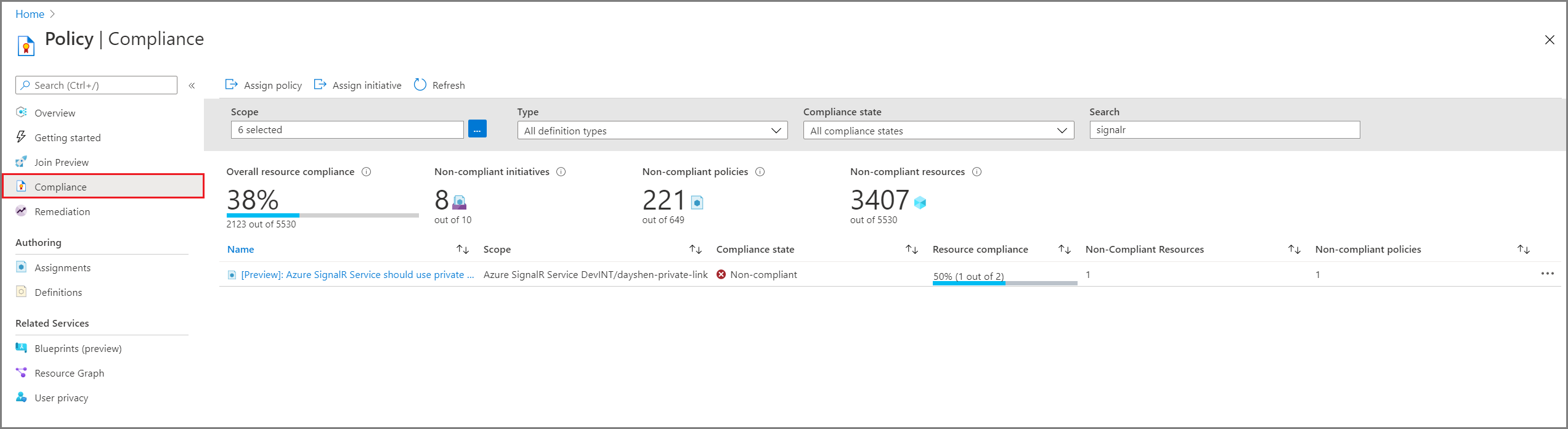

Conformité de la stratégie dans le portail :

Sélectionnez Tous les services et recherchez Stratégie.

Sélectionnez Conformité.

Utilisez les filtres pour limiter les états de conformité ou pour rechercher des stratégies.

Sélectionnez une stratégie pour passer en revue l’ensemble des détails et des événements relatifs à la conformité. Si vous le souhaitez, sélectionnez une ressource SignalR spécifique pour la conformité des ressources.

Conformité de la stratégie dans Azure CLI

Vous pouvez également utiliser l’interface de ligne de commande Azure pour accéder aux données de conformité. Par exemple, utilisez la commande az policy assignment list dans l’interface CLI pour obtenir les ID des stratégies Azure SignalR Service qui sont appliquées :

az policy assignment list --query "[?contains(displayName,'SignalR')].{name:displayName, ID:id}" --output table

Exemple de sortie :

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

[Preview]: Azure SignalR Service should use private links /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Authorization/policyAssignments/<assignmentId>

Exécutez ensuite az policy state list pour retourner l’état de conformité au format JSON pour toutes les ressources sous un groupe de ressources spécifique :

az policy state list --g <resourceGroup>

Ou exécutez az policy state list pour retourner l’état de conformité au format JSON d’une ressource SignalR spécifique :

az policy state list \

--resource /subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.SignalRService/SignalR/<resourceName> \

--namespace Microsoft.SignalRService \

--resource-group <resourceGroup>

Étapes suivantes

En savoir plus sur les définitions et les effets Azure Policy

Créer une définition de stratégie personnalisée

En savoir plus sur les capacités de gouvernance dans Azure