Résoudre les erreurs fréquemment rencontrées lors de la validation des paramètres d’entrée

Cet article décrit les erreurs qui peuvent se produire lors de la validation des paramètres d’entrée et de la façon de les résoudre.

Si vous rencontrez des problèmes lors de la création de paramètres locaux, utilisez ce script pour obtenir de l’aide.

Ce script est conçu pour aider à résoudre et résoudre les problèmes liés à la création de paramètres locaux. Accédez au script et utilisez ses fonctionnalités pour résoudre les difficultés que vous pouvez rencontrer lors de la création de paramètres locaux.

Procédez comme suit pour exécuter le script :

- Téléchargez le script et exécutez-le avec l’option -Aide pour obtenir les paramètres.

- Connectez-vous avec les informations d’identification de domaine à une machine jointe à un domaine. La machine doit se trouver dans un domaine utilisé pour SCOM Managed Instance. Une fois connecté, exécutez le script avec les paramètres spécifiés.

- Si une validation échoue, effectuez les actions correctives comme suggéré par le script et réexécutez le script jusqu’à ce qu’il passe toutes les validations.

- Une fois toutes les validations réussies, utilisez les mêmes paramètres que ceux utilisés dans le script, par exemple la création.

Vérifications et détails de validation

| Validation | Description |

|---|---|

| Vérifications de validation d’entrée Azure | |

| Configuration des prérequis sur l’ordinateur de test | 1. Installez le module AD PowerShell. 2. Installez le module PowerShell de stratégie de groupe. |

| Connectivité Internet | Vérifie si la connectivité Internet sortante est disponible sur les serveurs de test. |

| Connectivité SQL MI | Vérifie si l’instance SQL MI fournie est accessible à partir du réseau sur lequel les serveurs de test sont créés. |

| Connectivité du serveur DNS | Vérifie si l’adresse IP du serveur DNS fournie est accessible et résolue sur un serveur DNS valide. |

| Connectivité de domaine | Vérifie si le nom de domaine fourni est accessible et résolu en domaine valide. |

| Validation de jointure de domaine | Vérifie si la jointure de domaine réussit à l’aide du chemin d’unité d’organisation et des informations d’identification de domaine fournies. |

| Association d’adresses IP statiques et de nom de domaine complet LB | Vérifie si un enregistrement DNS a été créé pour l’adresse IP statique fournie par rapport au nom DNS fourni. |

| Validations de groupe d’ordinateurs | Vérifie si le groupe d’ordinateurs fourni est géré par l’utilisateur de domaine fourni et que le gestionnaire peut mettre à jour l’appartenance au groupe. |

| Validations de compte gMSA | Vérifie si le gMSA fourni : - Est activé. : a son nom d’hôte DNS défini sur le nom DNS fourni du LB. : a une longueur de nom de compte SAM de 15 caractères ou moins. : définit les noms de principal de service appropriés. Le mot de passe peut être récupéré par les membres du groupe d’ordinateurs fourni. |

| Validations de stratégie de groupe | Vérifie si le domaine (ou le chemin d’unité d’organisation, qui héberge les serveurs d’administration) est affecté par une stratégie de groupe, ce qui modifie le groupe Administrateurs local. |

| Nettoyage après validation | Se détacher du domaine. |

Instructions générales pour l’exécution du script de validation

Pendant le processus d’intégration, une validation est effectuée à l’étape/l’onglet de validation. Si toutes les validations réussissent, vous pouvez passer à la dernière étape de la création de SCOM Managed Instance. Toutefois, si des validations échouent, vous ne pouvez pas poursuivre la création.

Dans les cas où plusieurs validations échouent, la meilleure approche consiste à résoudre tous les problèmes en même temps en exécutant manuellement un script de validation sur une machine de test.

Important

Initialement, créez une machine virtuelle Windows Server (2022/2019) de test dans le même sous-réseau sélectionné pour la création de SCOM Managed Instance. Par la suite, votre administrateur AD et l’administrateur réseau peuvent utiliser individuellement cette machine virtuelle pour vérifier l’efficacité de leurs modifications respectives. Cette approche permet d'économiser considérablement le temps consacré à la communication entre l'administrateur AD et l'administrateur réseau.

Procédez comme suit pour exécuter le script de validation :

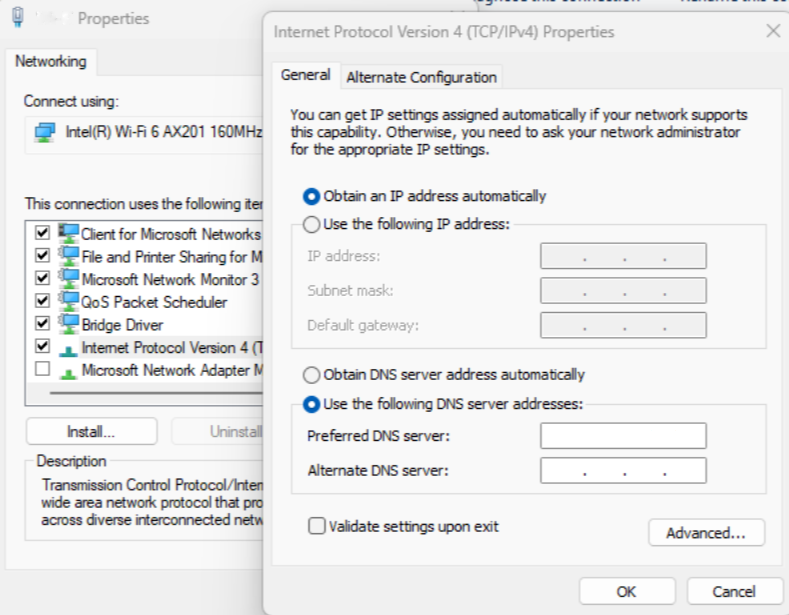

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance. Par exemple, voir ci-dessous :

Téléchargez le script de validation sur la machine virtuelle de test et extrayez. Il se compose de cinq fichiers :

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Lisezmoi.txt

Suivez les étapes mentionnées dans le fichier Readme.txt pour exécuter la RunValidationAsSCOMAdmin.ps1. Veillez à remplir la valeur des paramètres dans RunValidationAsSCOMAdmin.ps1 avec les valeurs applicables avant de l’exécuter.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }En général, RunValidationAsSCOMAdmin.ps1 exécute toutes les validations. Si vous souhaitez exécuter une vérification spécifique, ouvrez ScomValidation.ps1 et commentez toutes les autres vérifications, qui se trouvent à la fin du fichier. Vous pouvez également ajouter un point d’arrêt dans la vérification spécifique pour déboguer la vérification et mieux comprendre les problèmes.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

Le script de validation affiche toutes les vérifications de validation et leurs erreurs respectives, ce qui permet de résoudre les problèmes de validation. Pour une résolution rapide, exécutez le script dans PowerShell ISE avec un point d’arrêt, ce qui peut accélérer le processus de débogage.

Si toutes les vérifications réussissent, revenez à la page d’intégration et redémarrez à nouveau le processus d’intégration.

Connectivité Internet

Problème : la connectivité Internet sortante n’existe pas sur les serveurs de test

Cause : se produit en raison d’une adresse IP du serveur DNS incorrecte ou d’une configuration réseau incorrecte.

Résolution :

- Vérifiez l’adresse IP du serveur DNS et vérifiez que le serveur DNS est opérationnel.

- Vérifiez que le réseau virtuel, qui est utilisé pour la création de SCOM Managed Instance, a une ligne de vue vers le serveur DNS.

Problème : Impossible de se connecter au compte de stockage pour télécharger les bits de produit SCOM Managed Instance

Cause : se produit en raison d’un problème de connectivité Internet.

Résolution : Vérifiez que le réseau virtuel utilisé pour la création de SCOM Managed Instance dispose d’un accès Internet sortant en créant une machine virtuelle de test sur le même sous-réseau que SCOM Managed Instance et testez la connectivité sortante à partir d’une machine virtuelle de test.

Problème : Échec du test de connectivité Internet. Les points de terminaison requis ne sont pas accessibles à partir du réseau virtuel

Cause : se produit en raison d’une adresse IP du serveur DNS incorrecte ou d’une configuration réseau incorrecte.

Résolution :

Vérifiez l’adresse IP du serveur DNS et vérifiez que le serveur DNS est opérationnel.

Vérifiez que le réseau virtuel, qui est utilisé pour la création de SCOM Managed Instance, a une ligne de vue vers le serveur DNS.

Vérifiez que SCOM Managed Instance dispose d’un accès Internet sortant et que le groupe de sécurité réseau/pare-feu est correctement configuré pour autoriser l’accès aux points de terminaison requis, comme décrit dans exigences de pare-feu.

Étapes de dépannage générales pour la connectivité Internet

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateStorageConnectivitydans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Pour vérifier la connectivité Internet, exécutez la commande suivante :

Test-NetConnection www.microsoft.com -Port 80Cette commande vérifie la connectivité à www.microsoft.com sur le port 80. Si cela échoue, il indique un problème de connectivité Internet sortante.

Pour vérifier les paramètres DNS, exécutez la commande suivante :

Get-DnsClientServerAddressCette commande récupère les adresses IP du serveur DNS configurées sur l’ordinateur. Vérifiez que les paramètres DNS sont corrects et accessibles.

Pour vérifier la configuration réseau, exécutez la commande suivante :

Get-NetIPConfigurationCette commande affiche les détails de configuration réseau. Vérifiez que les paramètres réseau sont exacts et correspondent à votre environnement réseau.

Connectivité SQL MI

Problème : la connectivité Internet sortante n’existe pas sur les serveurs de test

Cause : se produit en raison d’une adresse IP du serveur DNS incorrecte ou d’une configuration réseau incorrecte.

Résolution :

- Vérifiez l’adresse IP du serveur DNS et vérifiez que le serveur DNS est opérationnel.

- Vérifiez que le réseau virtuel, qui est utilisé pour la création de SCOM Managed Instance, a une ligne de vue vers le serveur DNS.

Problème : Échec de la configuration de la connexion de base de données pour MSI sur une instance managée SQL

Cause: se produit lorsque MSI n’est pas correctement configuré pour accéder à SQL Managed Instance.

Résolution: vérifiez si MSI est configuré en tant qu’administrateur Microsoft Entra sur SQL Managed Instance. Vérifiez que les autorisations Microsoft Entra ID requises sont fournies à SQL Managed Instance pour que l’authentification MSI fonctionne.

Problème : Échec de la connexion à SQL MI à partir de cette instance

Cause : se produit lorsque le réseau virtuel SQL MI n’est pas délégué ou n’est pas correctement appairé avec le réseau virtuel SCOM Managed Instance.

Résolution :

- Vérifiez que le SQL MI est correctement configuré.

- Vérifiez que le réseau virtuel, qui est utilisé pour la création de SCOM Managed Instance, a une ligne de vue vers SQL MI, soit dans le même réseau virtuel, soit par VNET Peering.

Étapes de dépannage générales pour la connectivité SQL MI

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateSQLConnectivitydans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Pour vérifier la connectivité Internet sortante, exécutez la commande suivante :

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Cette commande vérifie la connectivité Internet sortante en tentant d’établir une connexion à www.microsoft.com sur le port 80. Si la connexion échoue, elle indique un problème potentiel avec la connectivité Internet.

Pour vérifier les paramètres DNS et la configuration réseau, vérifiez que les adresses IP du serveur DNS sont correctement configurées et valident les paramètres de configuration réseau sur l’ordinateur sur lequel la validation est effectuée.

Pour tester la connexion SQL MI, exécutez la commande suivante :

Test-NetConnection -ComputerName $sqlMiName -Port 1433Remplacez

$sqlMiNamepar le nom de l’hôte SQL MI.Cette commande teste la connexion à l’instance SQL MI. Si la connexion réussit, elle indique que le SQL MI est accessible.

Connectivité du serveur DNS

Problème : l’adresse IP DNS fournie (<IP DNS>) est incorrecte ou le serveur DNS n’est pas accessible

Résolution : vérifiez l’adresse IP du serveur DNS et vérifiez que le serveur DNS est opérationnel.

Résolution des problèmes généraux pour la connectivité du serveur DNS

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateDnsIpAddressdans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Pour vérifier la résolution DNS de l’adresse IP spécifiée, exécutez la commande suivante :

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueRemplacez

$ipAddresspar l’adresse IP que vous souhaitez valider.Cette commande vérifie la résolution DNS pour l’adresse IP fournie. Si la commande ne retourne aucun résultat ou génère une erreur, elle indique un problème potentiel avec la résolution DNS.

Pour vérifier la connectivité réseau à l’adresse IP, exécutez la commande suivante :

Test-NetConnection -ComputerName $ipAddress -Port 80Remplacez

$ipAddresspar l’adresse IP que vous souhaitez tester.Cette commande vérifie la connectivité réseau à l’adresse IP spécifiée sur le port 80. Si la connexion échoue, elle suggère un problème de connectivité réseau.

Connectivité de domaine

Problème : le contrôleur de domaine pour le <nom de domaine> n’est pas accessible à partir de ce réseau, ou le port n’est pas ouvert sur au moins un contrôleur de domaine

Cause : se produit en raison d’un problème lié à l’adresse IP du serveur DNS fournie ou à votre configuration réseau.

Résolution :

- Vérifiez l’adresse IP du serveur DNS et vérifiez que le serveur DNS est opérationnel.

- Vérifiez que la résolution de noms de domaine est correctement dirigée vers le contrôleur de domaine désigné configuré pour Azure ou SCOM Managed Instance. Vérifiez que ce contrôleur de domaine est répertorié en haut parmi les contrôleurs de domaine résolus. Si la résolution est dirigée vers différents serveurs contrôleur de domaine, elle indique un problème avec la résolution de domaine AD.

- Vérifiez le nom de domaine et vérifiez que le contrôleur de domaine configuré pour Azure et SCOM Managed Instance est opérationnel.

Remarque

Les ports 9389, 389/636, 88, 3268/3269, 135, 445 doivent être ouverts sur dc configuré pour Azure ou SCOM Managed Instance, et tous les services sur le contrôleur de domaine doivent s’exécuter.

Étapes de dépannage générales pour la connectivité de domaine

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateDomainControllerConnectivitydans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Pour vérifier l’accessibilité du contrôleur de domaine, exécutez la commande suivante :

Resolve-DnsName -Name $domainNameRemplacez

$domainNamepar le nom du domaine que vous souhaitez tester.Vérifiez que la résolution de noms de domaine est correctement dirigée vers le contrôleur de domaine désigné configuré pour Azure ou SCOM Managed Instance. Vérifiez que ce contrôleur de domaine est répertorié en haut parmi les contrôleurs de domaine résolus. Si la résolution est dirigée vers différents serveurs contrôleur de domaine, elle indique un problème avec la résolution de domaine AD.

Pour vérifier les paramètres du serveur DNS :

- Vérifiez que les paramètres du serveur DNS sur l’ordinateur exécutant la validation sont correctement configurés.

- Vérifiez si les adresses IP du serveur DNS sont précises et accessibles.

Pour valider la configuration réseau :

- Vérifiez les paramètres de configuration réseau sur l’ordinateur où la validation est en cours d’exécution.

- Vérifiez que la machine est connectée au réseau approprié et dispose des paramètres réseau nécessaires pour communiquer avec le contrôleur de domaine.

Pour tester le port requis sur le contrôleur de domaine, exécutez la commande suivante :

Test-NetConnection -ComputerName $domainName -Port $portToCheckRemplacez

$domainNamepar le nom du domaine que vous souhaitez tester et$portToCheckpar chaque port du numéro de liste suivant :- 389/636

- 88

- 3268/3269

- 135

- 445

Exécutez la commande fournie pour tous les ports ci-dessus.

Cette commande vérifie si le port spécifié est ouvert sur le contrôleur de domaine désigné configuré pour la création d’Azure ou de SCOM Managed Instance. Si la commande affiche une connexion réussie, elle indique que les ports nécessaires sont ouverts.

Validation de jointure de domaine

Problème : les serveurs d’administration de test n’ont pas pu rejoindre le domaine

Cause : se produit en raison d’un chemin d’unité d’organisation incorrect, d’informations d’identification incorrectes ou d’un problème dans la connectivité réseau.

Résolution :

- Vérifiez les informations d’identification créées dans votre coffre de clés. Le nom d’utilisateur et le secret de mot de passe doivent refléter le nom d’utilisateur et le format appropriés de la valeur du nom d’utilisateur doivent être domaine\nom d’utilisateur et mot de passe, qui ont les autorisations nécessaires pour joindre un ordinateur au domaine. Par défaut, les comptes d’utilisateur peuvent uniquement ajouter jusqu’à 10 ordinateurs au domaine. Pour configurer, consultez limite par défaut au nombre si les stations de travail qu’un utilisateur peut joindre au domaine.

- Vérifiez que le chemin d’unité d’organisation est correct et ne empêche pas les nouveaux ordinateurs de joindre le domaine.

Étapes de dépannage générales pour la validation de jonction de domaine

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateDomainJoindans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Joignez la machine virtuelle à un domaine à l’aide du compte de domaine utilisé dans la création de SCOM Managed Instance. Pour joindre le domaine à un ordinateur à l’aide d’informations d’identification, exécutez la commande suivante :

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Remplacez le nom d’utilisateur, le mot de passe, $domainName, $ouPath par les valeurs appropriées.

Après avoir exécuté la commande ci-dessus, exécutez la commande suivante pour vérifier si l’ordinateur a joint le domaine avec succès :

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Association d’adresses IP statiques et de nom de domaine complet LB

Problème : les tests n’ont pas pu être exécutés, car les serveurs n’ont pas pu joindre le domaine

Résolution : Vérifiez que les machines peuvent joindre le domaine. Suivez les étapes de résolution des problèmes de la section de validation de jonction de domaine.

Problème : Le nom DNS <nom DNS> n’a pas pu être résolu

Résolution : Le nom DNS fourni n’existe pas dans les enregistrements DNS. Vérifiez le nom DNS et vérifiez qu’il est correctement associé à l’adresse IP statique fournie.

Problème : L'adresse IP statique fournie <IP statique> et le nom DNS de l'équilibreur de charge <Nom DNS> ne correspondent pas

Résolution : vérifier les enregistrements DNS et fournir la combinaison Nom DNS / IP statique correcte. Pour plus d’informations, consultez Créer une adresse IP statique et configurer le nom DNS.

Étapes de résolution des problèmes généraux pour l’association de nom de domaine complet et IP statique

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateStaticIPAddressAndDnsnamedans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Joignez la machine virtuelle à un domaine à l’aide du compte de domaine utilisé dans la création de SCOM Managed Instance. Pour joindre la machine virtuelle au domaine, suivez les étapes fournies dans la section de validation de jonction de domaine.

Obtenez l’adresse IP et le nom DNS associé et exécutez les commandes suivantes pour voir s’ils correspondent. Résolvez le nom DNS et récupérez l’adresse IP réelle :

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressSi le nom DNS ne peut pas être résolu, vérifiez que le nom DNS est valide et associé à l’adresse IP réelle.

Validations de groupe d’ordinateurs

Problème : Le test n’a pas pu être exécuté, car les serveurs n’ont pas pu joindre le domaine

Résolution : Vérifiez que les machines peuvent joindre le domaine. Suivez les étapes de résolution des problèmes spécifiées dans la section de validation de jonction de domaine.

Problème : Le groupe d’ordinateurs avec le nom <nom du groupe d’ordinateurs> est introuvable dans votre domaine

Résolution : Vérifiez l’existence du groupe et vérifiez le nom fourni ou créez-en un s’il n’est pas déjà créé.

Problème : le groupe d’ordinateurs d’entrée <nom de groupe d’ordinateurs> n’est pas géré par l’utilisateur <nom d’utilisateur du domaine>

Résolution : accédez aux propriétés du groupe et définissez cet utilisateur comme responsable. Pour plus d’informations, consultez Créer et configurer un groupe d’ordinateurs.

Problème : le <nom d’utilisateur du domaine> gestionnaire du groupe d’ordinateurs d’entrée <nom de groupe d’ordinateurs> ne dispose pas des autorisations nécessaires pour gérer l’appartenance au groupe

Résolution : accédez aux propriétés du groupe et cochez la case Gérer peut mettre à jour la liste d’appartenances . Pour plus d’informations, consultez Créer et configurer un groupe d’ordinateurs.

Étapes de dépannage générales pour les validations de groupe d’ordinateurs

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateComputerGroupdans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Joignez la machine virtuelle à un domaine à l’aide du compte de domaine utilisé dans la création de SCOM Managed Instance. Pour joindre la machine virtuelle au domaine, suivez les étapes fournies dans la section de validation de jonction de domaine.

Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Exécutez la commande suivante pour importer des modules :

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePour vérifier si la machine virtuelle est jointe au domaine, exécutez la commande suivante :

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainPour vérifier l’existence du domaine et si l’ordinateur actuel est déjà joint au domaine, exécutez la commande suivante :

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsRemplacez

$username,passwordpar des valeurs applicables.Pour vérifier l’existence de l’utilisateur dans le domaine, exécutez la commande suivante :

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsRemplacer

$username,$domainUserCredentialspar des valeurs applicablesPour vérifier l’existence du groupe d’ordinateurs dans le domaine, exécutez la commande suivante :

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsRemplacez

$computerGroupName,$domainUserCredentialspar des valeurs applicables.Si l’utilisateur et le groupe d’ordinateurs existent, déterminez si l’utilisateur est le gestionnaire du groupe d’ordinateurs.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueSi

managerCanUpdateMembershipest True, l’utilisateur du domaine dispose de l’autorisation d’appartenance à la mise à jour sur le groupe d’ordinateurs. SimanagerCanUpdateMembershipest False, accordez l’autorisation de gestion du groupe d’ordinateurs à l’utilisateur du domaine.

Validations de compte gMSA

Problème : le test ne s’exécute pas depuis que les serveurs n’ont pas pu joindre le domaine

Résolution : Vérifiez que les machines peuvent joindre le domaine. Suivez les étapes de résolution des problèmes spécifiées dans la section de validation de jonction de domaine.

Problème : le groupe d’ordinateurs portant le nom <groupe d’ordinateurs> est introuvable dans votre domaine. Les membres de ce groupe doivent pouvoir récupérer le mot de passe gMSA

Résolution : Vérifier l’existence du groupe et vérifier le nom fourni.

Problème : gMSA portant le nom <domaine gMSA> introuvable dans votre domaine

Résolution : Vérifiez l’existence du compte gMSA et vérifiez le nom fourni ou créez-en un s’il n’a pas déjà été créé.

Problème : gMSA <domaine gMSA> n’est pas activé

Résolution : l’activer à l’aide de la commande suivante :

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Problème : gMSA <domaine gMSA> doit avoir son nom d’hôte DNS défini sur <nom DNS>

Résolution : la propriété gMSA n’a pas la propriété DNSHostName correctement définie. Définissez la propriété DNSHostName à l’aide de la commande suivante :

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Problème : Le nom du compte Sam pour gMSA <domaine gMSA> dépasse la limite de 15 caractères

Résolution : définir la SamAccountName à l’aide de la commande suivante :

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Problème : le groupe d'ordinateurs<nom du groupe d’ordinateurs> doit être défini comme PrincipalsAllowedToRetrieveManagedPassword pour gMSA <domaine gMSA>

Résolution : Le compte gMSA n’a pas PrincipalsAllowedToRetrieveManagedPassword défini correctement. Définissez la PrincipalsAllowedToRetrieveManagedPassword à l’aide de la commande suivante :

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Problème : les SPN n’ont pas été correctement définis pour le gMSA <domaine gMSA>

Résolution : Le compte gMSA n’a pas de noms de principal de service corrects définis. Définissez les noms de principal de service à l’aide de la commande suivante :

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Étapes de dépannage générales pour les validations de compte gMSA

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidategMSAAccountdans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Joignez la machine virtuelle à un domaine à l’aide du compte de domaine utilisé dans la création de SCOM Managed Instance. Pour joindre la machine virtuelle au domaine, suivez les étapes fournies dans la section de validation de jonction de domaine.

Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Exécutez la commande suivante pour importer des modules :

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePour vérifier que les serveurs ont correctement joint le domaine, exécutez la commande suivante :

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainPour vérifier l’existence du groupe d’ordinateurs, exécutez la commande suivante :

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsRemplacez nom d’utilisateur, mot de passe et computerGroupName par les valeurs applicables.

Pour vérifier l’existence du compte gMSA, exécutez la commande suivante :

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsPour valider les propriétés du compte gMSA, vérifiez si le compte gMSA est activé :

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledSi la commande retourne False, activez le compte dans le domaine.

Pour vérifier que le nom d’hôte DNS du compte gMSA correspond au nom DNS fourni (nom DNS LB), exécutez les commandes suivantes :

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameSi la commande ne retourne pas le nom DNS attendu, mettez à jour le nom d’hôte DNS de gMsaAccount en nom DNS LB.

Vérifiez que le nom du compte Sam pour le compte gMSA ne dépasse pas la limite de 15 caractères :

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPour valider la propriété

PrincipalsAllowedToRetrieveManagedPassword, exécutez les commandes suivantes :Vérifiez si le groupe d’ordinateurs spécifié est défini comme « PrincipalsAllowedToRetrieveManagedPassword » pour le compte gMSA :

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameRemplacez

gMSAAccountetComputerGroupNamepar des valeurs applicables.Pour valider les noms de principal du service (SPN) pour le compte gMSA, exécutez la commande suivante :

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesVérifiez si les résultats ont des SPN corrects. Remplacez

$dnsNamepar le nom DNS LB donné dans la création de SCOM Managed Instance. Remplacez$dnsHostNamepar le nom court DNS LB. Par exemple : MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com et MSOMSdkSvc/ContosoLB sont des noms de principaux de service.

Validations de stratégie de groupe

Important

Pour corriger les stratégies de stratégie de groupe, collaborez avec votre administrateur Active Directory et excluez System Center Operations Manager des stratégies ci-dessous :

- Objets de stratégie de groupe qui modifient ou remplacent les configurations de groupe d’administrateurs locaux.

- Objets de stratégie de groupe qui désactivent l’authentification réseau.

- Évaluez les objets de stratégie de groupe qui implémentent la connexion à distance pour les administrateurs locaux.

Problème : ce test n’a pas pu être exécuté, car les serveurs n’ont pas pu joindre le domaine

Résolution : Assurez-vous que les machines rejoignent le domaine. Suivez les étapes de résolution des problèmes de la section de validation de jonction de domaine.

Problème : gMSA avec le nom <domaine gMSA> introuvable dans votre domaine. Ce compte doit être un administrateur local sur le serveur

Résolution : vérifiez l’existence du compte et vérifiez que l’utilisateur gMSA et de domaine fait partie du groupe d’administrateurs locaux.

Problème : les comptes <nom d’utilisateur de domaine> et <domaine gMSA> n’ont pas pu être ajoutés au groupe Administrateurs local sur les serveurs d’administration de test ou n’ont pas été conservés dans le groupe après la mise à jour de la stratégie de groupe

Résolution : Vérifiez que les entrées nom d’utilisateur du domaine et gMSA fournies sont correctes, y compris le nom complet (domaine\compte). Vérifiez également s’il existe des stratégies de groupe sur votre ordinateur de test remplaçant le groupe Administrateurs local en raison de stratégies créées au niveau de l’unité d’organisation ou du domaine. GMSA et l’utilisateur de domaine doivent faire partie du groupe d’administrateurs local pour que SCOM Managed Instance fonctionne. Les machines SCOM Managed Instance doivent être exclues de toute stratégie substituant le groupe d’administrateurs local (travailler avec l’administrateur AD).

Problème : Échec de SCOM Managed Instance

Cause : une stratégie de groupe dans votre domaine (nom : <nom de stratégie de groupe>) est substituée au groupe Administrateurs local sur les serveurs de gestion de test, soit sur l’unité d’organisation contenant les serveurs, soit à la racine du domaine.

Résolution : Vérifiez que l’unité d’organisation pour les serveurs d’administration SCOM Managed Instance (<chemin d’unité d’organisation>) n’est pas affectée par aucune stratégie ne remplace le groupe.

Étapes de dépannage générales pour les validations de groupe d’ordinateurs

Générez une nouvelle machine virtuelle s’exécutant sur Windows Server 2022 ou 2019 au sein du sous-réseau choisi pour la création de SCOM Managed Instance. Connectez-vous à la machine virtuelle et configurez son serveur DNS pour utiliser la même adresse IP DNS que celle utilisée lors de la création de SCOM Managed Instance.

Vous pouvez suivre les instructions pas à pas fournies ci-dessous ou, si vous connaissez PowerShell, exécutez la vérification spécifique appelée

Invoke-ValidateLocalAdminOverideByGPOdans le script ScomValidation.ps1. Pour plus d’informations sur l’exécution du script de validation indépendamment sur votre ordinateur de test, consultez Instructions générales relatives à l’exécution du script de validation.Joignez la machine virtuelle à un domaine à l’aide du compte de domaine utilisé dans la création de SCOM Managed Instance. Pour joindre la machine virtuelle au domaine, suivez les étapes fournies dans la section de validation de jonction de domaine.

Ouvrez PowerShell ISE en mode administrateur et définissez Set-ExecutionPolicy comme illimité.

Exécutez les commandes suivantes pour importer des modules :

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinuePour vérifier si les serveurs ont correctement joint le domaine, exécutez la commande suivante :

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainLa commande doit retourner True.

Pour vérifier l’existence du compte gMSA, exécutez la commande suivante :

Get-ADServiceAccount -Identity <GmsaAccount>Pour valider la présence de comptes d’utilisateur dans le groupe Administrateurs local, exécutez la commande suivante :

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameRemplacez les

<UserName>et<GmsaAccount>par les valeurs réelles.Pour déterminer les détails de l’unité d’organisation et du domaine, exécutez la commande suivante :

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsRemplacez le <OuPathDN> par le chemin d’unité d’organisation réel.

Pour obtenir le rapport d’objet de stratégie de groupe (objet de stratégie de groupe) à partir du domaine et rechercher la substitution de stratégies sur le groupe Administrateurs local, exécutez la commande suivante :

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Si l’exécution du script donne un avertissement en tant que échec de validation, il existe une stratégie (comme dans le message d’avertissement) qui remplace le groupe d’administrateurs local. Vérifiez auprès de l’administrateur Active Directory et excluez le serveur d’administration System Center Operations Manager de la stratégie.