Gérer l’accès en lecture au niveau des tables dans un espace de travail Log Analytics

Les paramètres d’accès au niveau des tables vous permettent d’accorder à des utilisateurs ou à des groupes spécifiques une autorisation en lecture seule aux données d’une table. Les utilisateurs disposant d’un accès en lecture au niveau des tables peuvent lire les données d’une table spécifiée dans l’espace de travail et dans le contexte de la ressource.

Cet article décrit deux façons de gérer l’accès en lecture au niveau des tables.

Remarque

Nous vous recommandons d’utiliser la première méthode décrite ici, qui est actuellement en préversion. Pendant la préversion, la méthode recommandée décrite ici ne s'applique pas aux règles de détection Microsoft Sentinel, qui peuvent avoir accès à plus de tables que prévu. Vous pouvez également utiliser la méthode héritée de définition de l'accès en lecture au niveau de la table, qui présente certaines limitations liées aux tables de journal personnalisées. Avant d'utiliser l'une ou l'autre de ces méthodes, consultez Considérations et limitations relatives à l'accès au niveau de la table.

Définir un accès en lecture de niveau table (préversion)

L'octroi d'un accès en lecture au niveau de la table implique l'attribution de deux rôles à un utilisateur :

- Au niveau de l'espace de travail – un rôle personnalisé qui fournit des autorisations limitées pour lire les détails de l'espace de travail et exécuter une requête dans l'espace de travail, mais pas pour lire les données des tables.

- Au niveau de la table – un rôle de lecteur, limité à la table spécifique.

Pour accorder à un utilisateur ou un groupe des autorisations limitées sur l’espace de travail Log Analytics :

Créez un rôle personnalisé au niveau de l'espace de travail pour permettre aux utilisateurs de lire les détails de l'espace de travail et d'exécuter une requête dans l'espace de travail, sans fournir d'accès en lecture aux données des tables :

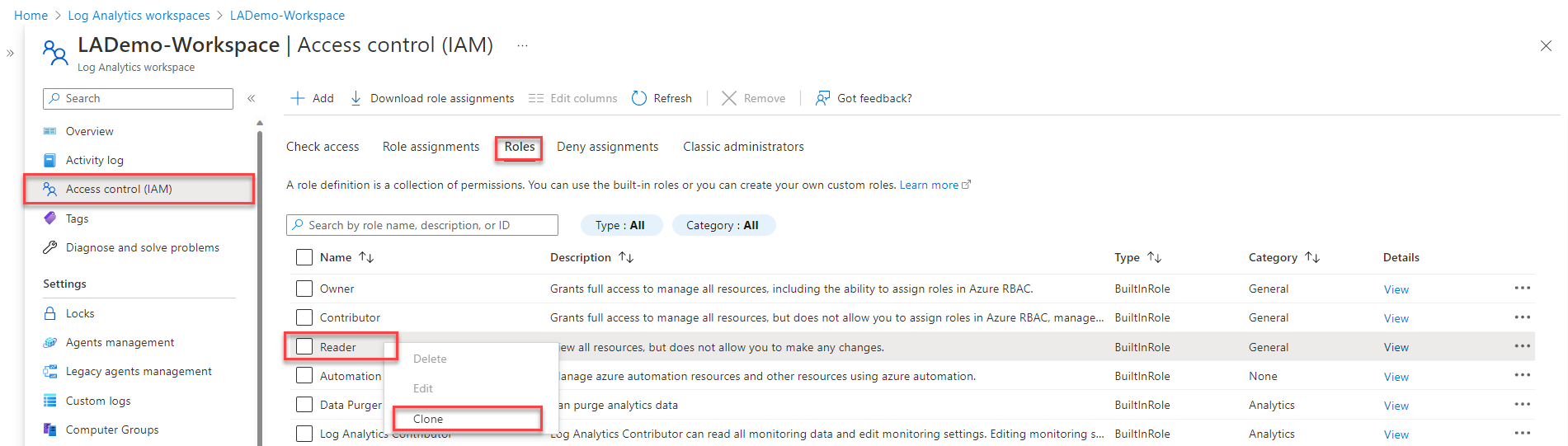

Accédez à votre espace de travail, puis sélectionnez Contrôle d’accès (IAM)>Rôles.

Cliquez avec le bouton droit sur le rôle Lecteur, puis sélectionnez Cloner.

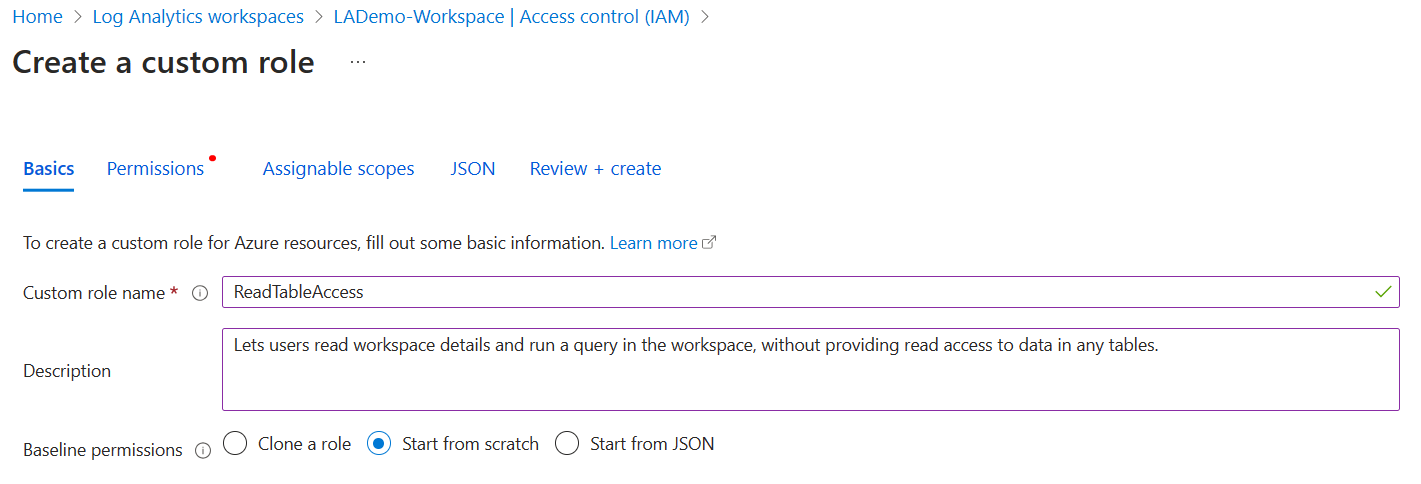

L’écran Créer un rôle personnalisé s’ouvre.

Dans l'onglet Général de l'écran :

- Entrez une valeur de nom de rôle personnalisé et, éventuellement, fournissez une description.

- Définissez les autorisations de base sur Démarrer à partir de zéro.

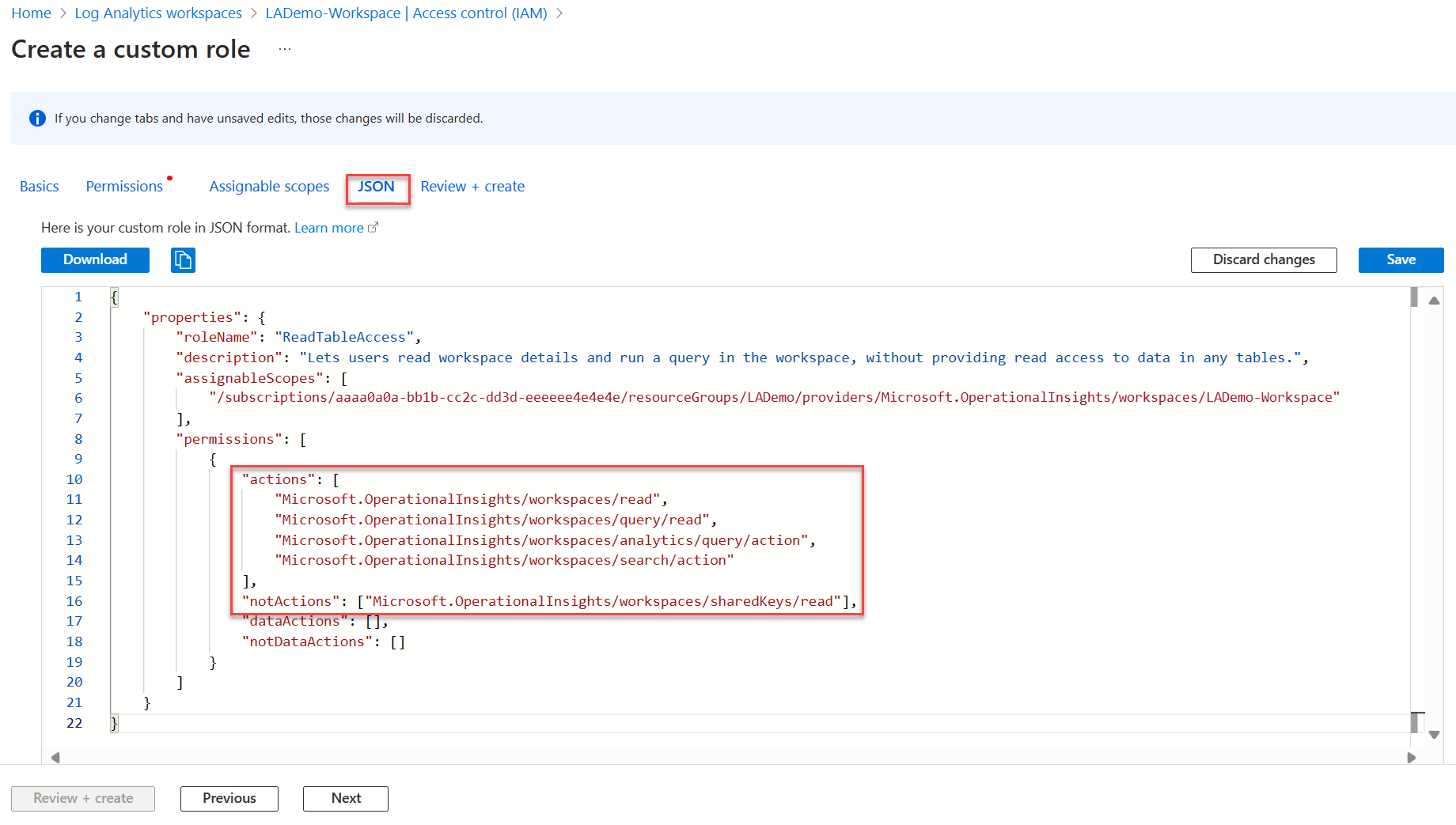

Sélectionnez l'onglet JSON>Modifier :

Dans la section

"actions", ajoutez ces actions :"Microsoft.OperationalInsights/workspaces/read", "Microsoft.OperationalInsights/workspaces/query/read"Dans la section

"not actions", ajoutez :"Microsoft.OperationalInsights/workspaces/sharedKeys/read"

Sélectionnez Enregistrer>Vérifier + créer au bas de l’écran, puis Créer dans la page suivante.

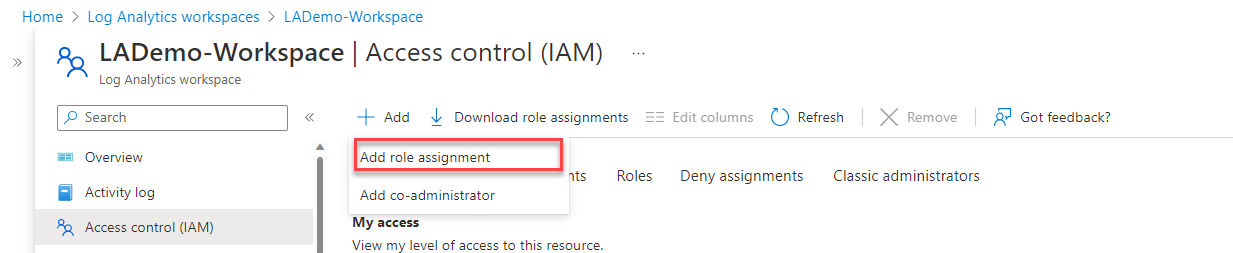

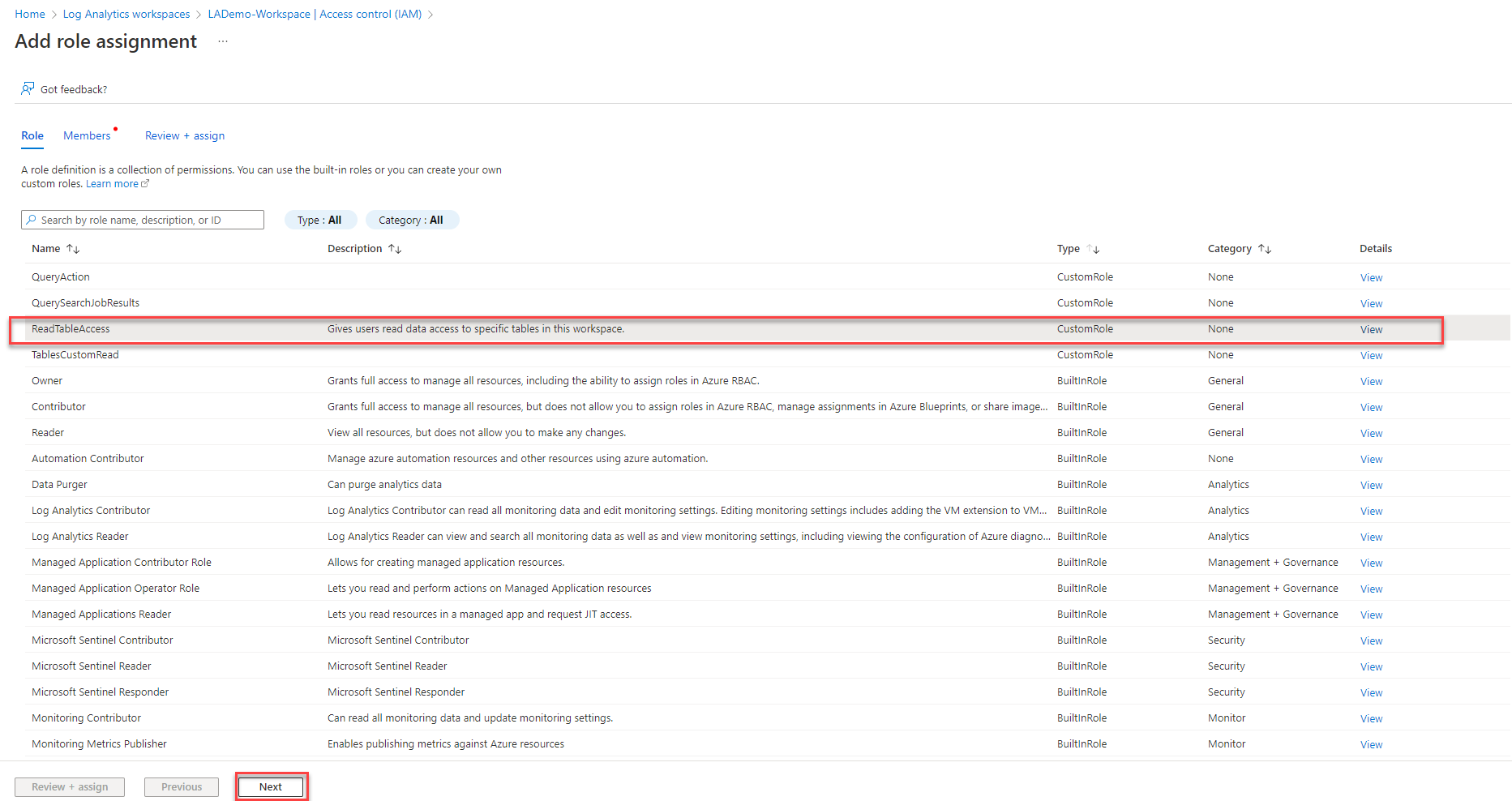

Attribuez votre rôle personnalisé à l'utilisateur concerné :

Sélectionnez Contrôle d’accès (IAM)>Ajouter>Ajouter une attribution de rôle.

Sélectionnez le rôle personnalisé que vous avez créé, puis sélectionnez Suivant.

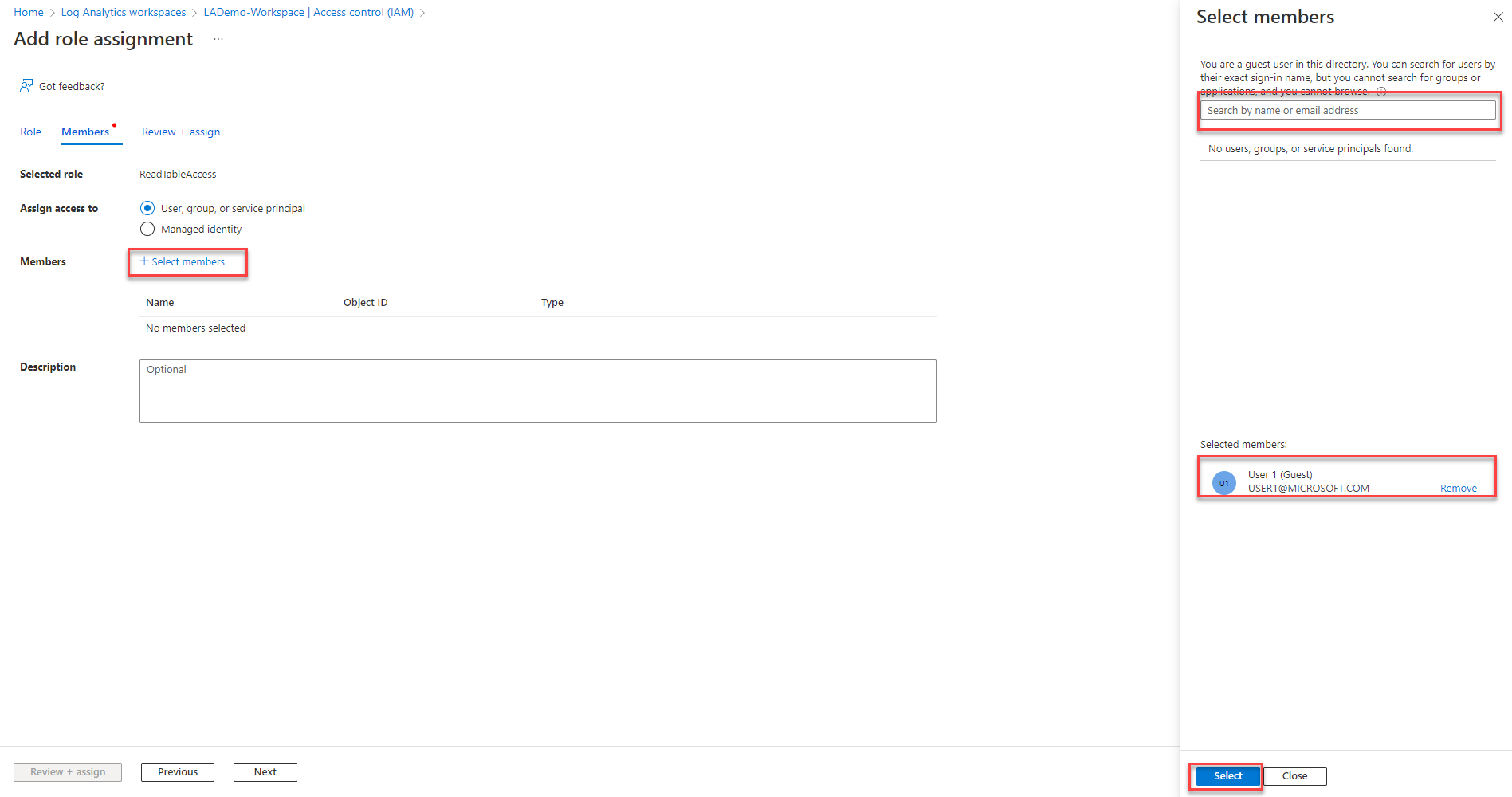

L’onglet Membres de l’écran Ajouter une attribution de rôle personnalisé s’ouvre.

Cliquez sur + Sélectionner des membres pour ouvrir l’écran Sélectionner des membres.

Recherchez et sélectionnez un utilisateur et cliquez sur Sélectionner.

Sélectionnez Vérifier et attribuer.

L’utilisateur peut désormais lire les détails de l’espace de travail et exécuter une requête, mais ne peut pas lire les données des tables.

Pour accorder à l'utilisateur un accès en lecture à une table spécifique :

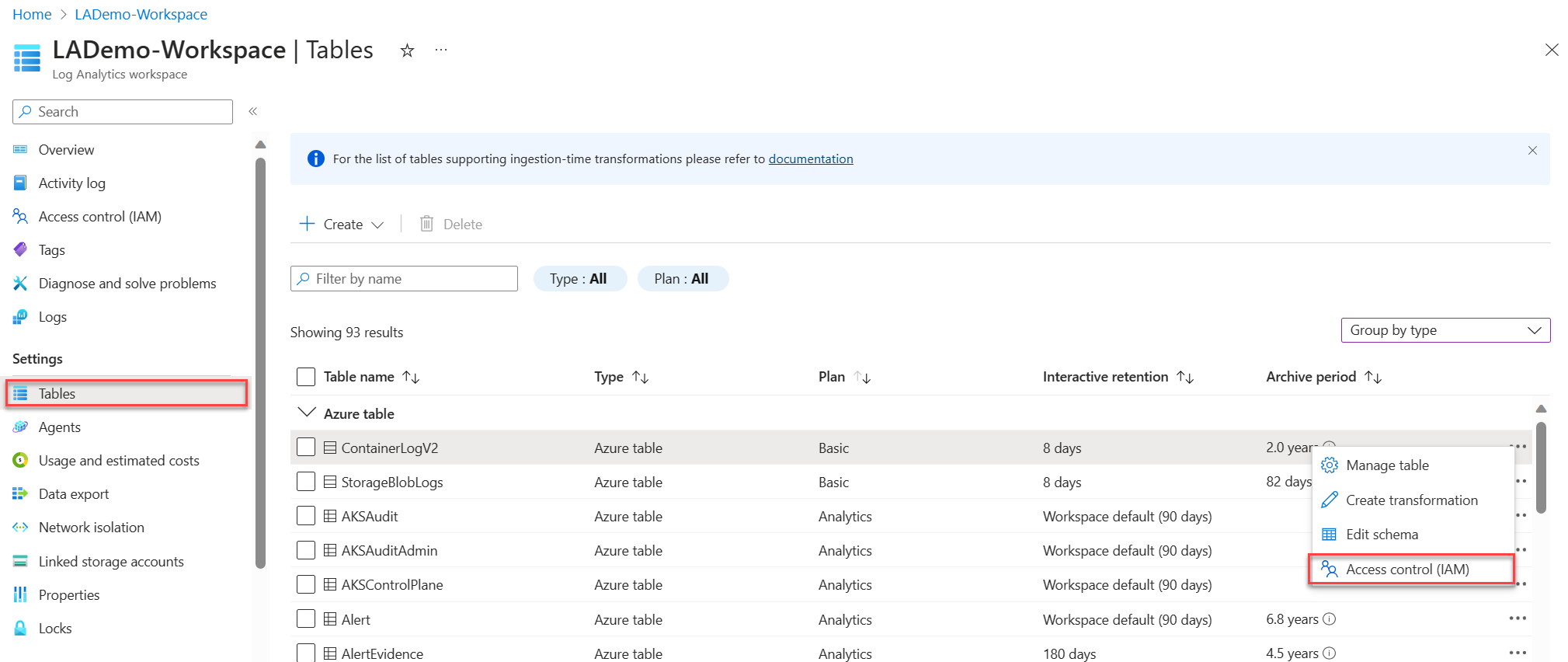

Dans le menu Espaces de travail Log Analytics, sélectionnez Tables.

Sélectionnez les points de suspension ( ... ) à droite de votre tableau et sélectionnez Contrôle d'accès (IAM).

Sur l'écran Contrôle d'accès (IAM), sélectionnez Ajouter>Ajouter une attribution de rôle.

Sélectionnez le rôle Lecteur, puis sélectionnez Suivant.

Cliquez sur + Sélectionner des membres pour ouvrir l’écran Sélectionner des membres.

Recherchez et sélectionnez l'utilisateur et cliquez sur Sélectionner.

Sélectionnez Vérifier et attribuer.

L'utilisateur peut maintenant lire les données de cette table spécifique. Accordez à l’utilisateur l’accès en lecture à d’autres tables de l’espace de travail, selon les besoins.

Méthode héritée de définition de l’accès en lecture au niveau de la table

La méthode héritée de niveau table utilise également des rôles personnalisés Azure pour vous permettre d’accorder à des utilisateurs ou à des groupes spécifiques l’accès à des tables spécifiques dans l’espace de travail. Les rôles personnalisés Azure s’appliquent aux espaces de travail ayant des modes de contrôle d’accès en fonction du contexte d’espace de travail ou du contexte de ressource, quel que soit le mode d’accès de l’utilisateur.

Pour définir l’accès à une table particulière, créez un rôle personnalisé :

- Définissez les autorisations de l’utilisateur dans la section Actions de la définition de rôle.

- Utilisez

Microsoft.OperationalInsights/workspaces/query/*pour octroyer l’accès à toutes les tables. - Pour exclure l’accès à des tables spécifiques quand vous utilisez un caractère générique dans Actions, listez les tables exclues dans la section NotActions de la définition de rôle.

Voici des exemples d’actions de rôle personnalisé pour accorder et refuser l’accès à des tables spécifiques.

Accorder l’accès aux tables Heartbeat et AzureActivity :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Heartbeat/read",

"Microsoft.OperationalInsights/workspaces/query/AzureActivity/read"

],

Accorder l’accès seulement à la table SecurityBaseline :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/SecurityBaseline/read"

],

Accorder l’accès à toutes les tables à l’exception de la table SecurityAlert :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/*/read"

],

"notActions": [

"Microsoft.OperationalInsights/workspaces/query/SecurityAlert/read"

],

Limitations de la méthode héritée liées aux tables personnalisées

Les tables personnalisées stockent les données que vous collectez à partir de sources de données telles que les journaux de type texte et l’API de collecte de données HTTP. Pour identifier le type de table, consultez les informations relatives à la table dans Log Analytics.

En utilisant la méthode d’héritage de l’accès au niveau de la table, vous ne pouvez pas accorder l’accès aux tables de journaux personnalisé individuel au niveau table, mais vous pouvez accorder l’accès à toutes les tables des journaux personnalisés. Pour créer un rôle ayant accès à toutes les tables des journaux personnalisés, créez un rôle personnalisé en utilisant les actions suivantes :

"Actions": [

"Microsoft.OperationalInsights/workspaces/read",

"Microsoft.OperationalInsights/workspaces/query/read",

"Microsoft.OperationalInsights/workspaces/query/Tables.Custom/read"

],

Considérations et limites d'accès au niveau de la table

- Dans l'interface utilisateur de Log Analytics, les utilisateurs au niveau table peuvent voir la liste de toutes les tables de l'espace de travail, mais ne peuvent récupérer que les données des tables auxquelles ils ont accès.

- Les rôles standard de lecteur ou de contributeur, qui incluent l'action */read, remplacent le contrôle d'accès au niveau de la table et donnent aux utilisateurs l'accès à toutes les données du journal.

- Un utilisateur disposant d'un accès au niveau de la table, mais sans autorisation au niveau de l'espace de travail, peut accéder aux données du journal à partir de l'API, mais pas à partir du Portail Microsoft Azure.

- Les administrateurs et les propriétaires de l'abonnement ont accès à tous les types de données, quels que soient les autres paramètres d'autorisation.

- Les propriétaires d’espace de travail sont traités comme tout autre utilisateur pour le contrôle d’accès par table.

- Attribuez des rôles à des groupes de sécurité plutôt qu’à des utilisateurs individuels afin de réduire le nombre d’affectations. En outre, cette pratique facilite l’utilisation des outils de gestion de groupe existants pour configurer et vérifier l’accès.

Étapes suivantes

- Découvrez plus d’informations sur la gestion de l’accès aux espaces de travail Log Analytics.