Configurer Azure pour connecter les outils ITSM en utilisant le webhook sécurisé

Cet article décrit les configurations Azure requises pour l’utilisation du webhook sécurisé.

S'inscrire auprès de Microsoft Entra ID

Inscrire l'application avec Microsoft Entra ID :

Suivez la procédure décrite dans Inscrire une application auprès de la plateforme d’identités Microsoft.

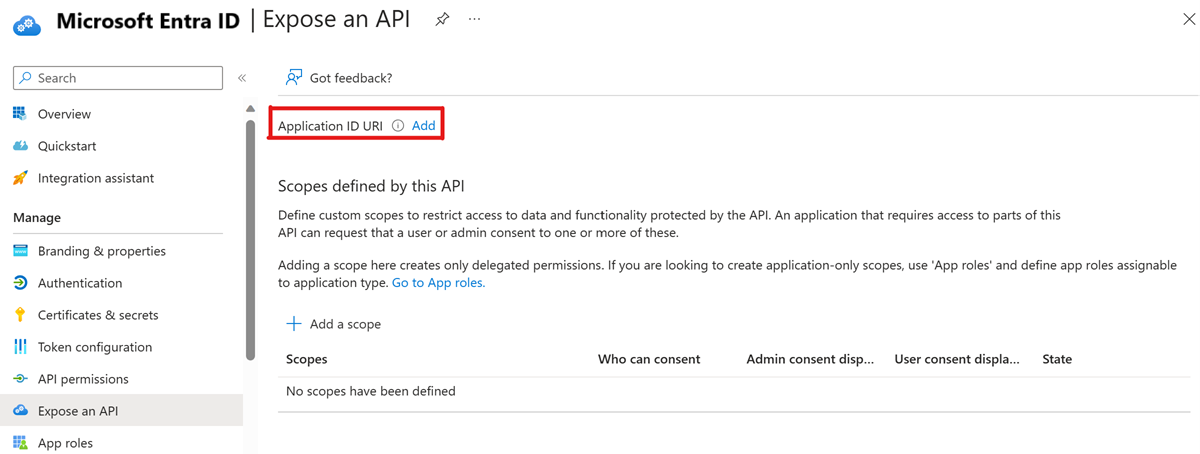

dans Microsoft Entra ID, sélectionnez Exposer l'application.

Sélectionnez Ajouter pour URI d’ID d’application.

Sélectionnez Enregistrer.

Définir un principal de service

Le service de groupe d’actions est une application interne. Elle a l'autorisation d'acquérir des jetons d'authentification auprès de votre application Microsoft Entra pour pouvoir s'authentifier auprès de ServiceNow.

En tant qu’étape facultative, vous pouvez définir un rôle d’application dans le manifeste de l’application créée. De cette façon, vous pouvez restreindre davantage l’accès afin que seules certaines applications ayant ce rôle spécifique puissent envoyer des messages. Ce rôle doit être assigné au principal du service du Groupe d’actions. Des privilèges d’administrateur de locataire sont requis.

Vous pouvez effectuer cette étape en utilisant les mêmes commandes PowerShell.

Créer un groupe d’actions Webhook sécurisé

Une fois votre application inscrite auprès de Microsoft Entra, vous pouvez créer des éléments de travail dans votre outil ITSM, en fonction des alertes Azure et au moyen de l'action Webhook sécurisé dans des groupes d'actions.

Les groupes d’actions offrent une méthode modulaire et réutilisable de déclenchement d’actions pour les alertes Azure. Vous pouvez utiliser les groupes d’actions avec des alertes de métrique, des alertes de journal d’activité et des alertes de recherche dans les journaux dans le portail Azure.

Pour en savoir plus sur les groupes d’actions, consultez Créer et gérer des groupes d’actions dans le portail Azure.

Notes

Pour mapper les éléments de configuration à la charge utile ITSM quand vous définissez une requête d’alertes Recherche dans les journaux, le résultat de la requête doit être inclus dans les éléments de configuration, avec l’une des étiquettes suivantes :

- "Computer"

- "Resource"

- "_ResourceId"

- "ResourceId”

Pour ajouter un Webhook à une action, suivez les instructions ci-dessous pour le Webhook sécurisé :

Dans le portail Azure, recherchez et sélectionnez Monitor Le volet Moniteur consolide tous vos paramètres et données de supervision dans une même vue.

Sélectionnez Alertes>Gérer les actions.

Sélectionnez Ajouter un groupe d’actions et renseignez les champs.

Entrez un nom dans la zone Nom du groupe d’actions et entrez un nom dans la zone Nom court. Le nom court est utilisé à la place du nom complet du groupe d’actions lorsque les notifications sont envoyées à l’aide de ce groupe.

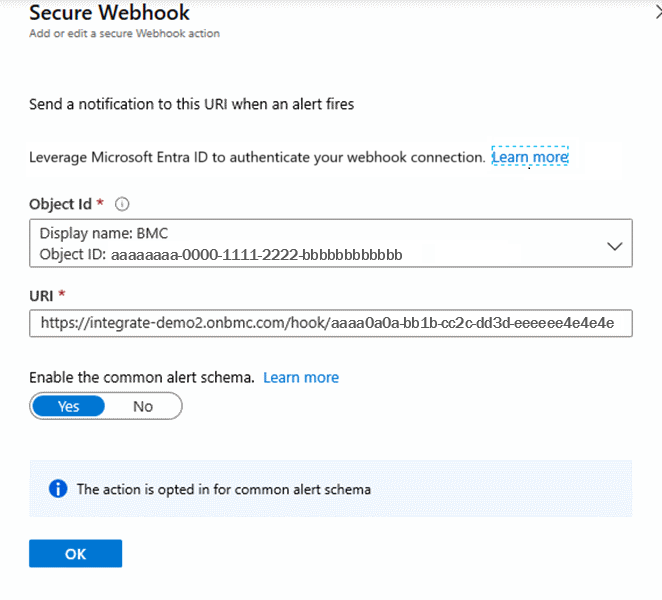

Sélectionnez Webhook sécurisé.

Sélectionnez les informations suivantes :

- Sélectionnez l'ID d'objet de l'instance Microsoft Entra que vous avez inscrite.

- Pour l’URI, collez l’URL du webhook que vous avez copiée dans l’environnement de l’outil ITSM.

- Définissez Activer le schéma d’alerte commun sur Oui.

L’illustration suivante montre la configuration d’un exemple d’action Webhook sécurisé :

Configurer l’environnement de l’outil ITSM

Le webhook sécurisé prend en charge les connexions avec les outils ITSM suivants :

Pour configurer l’environnement de l’outil ITSM :

- Obtenez l’URI pour la définition de webhook sécurisé.

- Créez des définitions basées sur le flux de l’outil ITSM.