Gérer les règles d’alerte créées dans les versions précédentes

Cet article décrit le processus de gestion des règles d’alerte créées dans l’interface utilisateur précédente ou à l’aide de la version d’API 2018-04-16 ou antérieure. Les règles d’alerte créées dans l’IU la plus récente sont visualisées et gérées dans la nouvelle IU, comme indiqué dans Créer, afficher et gérer les alertes de recherche dans les journaux à l’aide d’Azure Monitor.

Changements apportés à l’expérience de création de règles d’alerte de recherche dans les journaux

L’Assistant Règle d’alerte actuel est différent de l’expérience précédente :

- Auparavant, les résultats de la recherche étaient inclus dans la charge utile de l’alerte déclenchée et de ses notifications associées. L’e-mail incluait seulement 10 lignes des résultats non filtrés, alors que la charge utile du webhook contenait 1 000 résultats non filtrés. Pour obtenir des informations de contexte détaillées sur l’alerte qui vous aideront à décider de l’action appropriée :

- Nous vous recommandons d’utiliser des dimensions. Les dimensions fournissent la valeur de colonne qui a déclenché l’alerte, ce qui vous donne le contexte dans lequel l’alerte a été déclenchée et la solution au problème.

- Si vous avez besoin d’examiner les journaux, utilisez le lien inclus dans l’alerte pour accéder aux résultats de la recherche dans les journaux.

- Pour un examen des résultats bruts de la recherche ou pour toute autre personnalisation avancée, utilisez Azure Logic Apps.

- L’Assistant Nouvelle règle d’alerte ne prend pas en charge la personnalisation de la charge utile JSON.

- Utilisez des propriétés personnalisées dans la nouvelle API pour ajouter des paramètres statiques et les valeurs associées aux actions webhook déclenchées par l’alerte.

- Pour effectuer des personnalisations plus avancées, utilisez Logic Apps.

- L’Assistant Nouvelle règle d’alerte ne prend pas en charge la personnalisation de l’objet d’e-mail.

- Les clients utilisent souvent l’objet d’e-mail personnalisé pour indiquer la ressource sur laquelle l’alerte a été déclenchée, au lieu d’utiliser l’espace de travail Log Analytics. Utilisez la nouvelle API pour déclencher une alerte de la ressource souhaitée avec la colonne ID de la ressource.

- Pour effectuer des personnalisations plus avancées, utilisez Azure Logic Apps.

Gérer les règles d’alerte créées dans les précédentes versions dans le Portail Azure

Dans le portail Azure, sélectionnez la ressource désirée.

Sous Supervision, sélectionnez Alertes.

Dans la barre supérieure, sélectionnez Règles d’alerte.

Sélectionnez la règle d’alerte que vous souhaitez modifier.

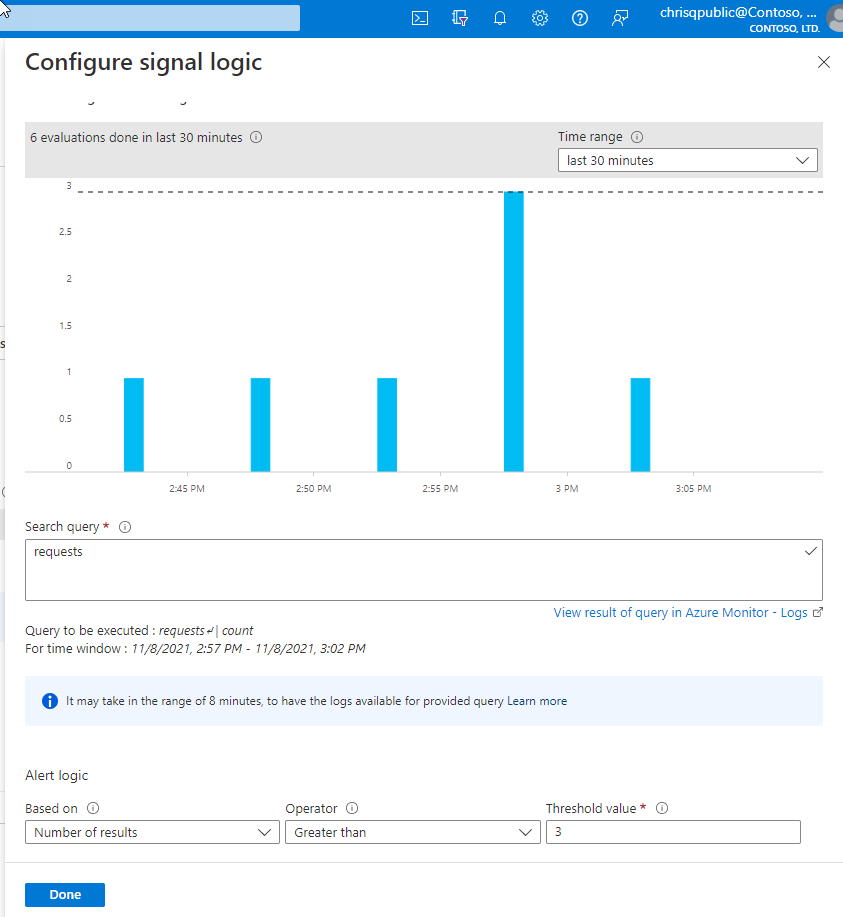

Dans la section Condition, sélectionnez la condition.

Le volet Configurer la logique du signal s’ouvre, avec les données d’historique de la requête apparaissant sous la forme d’un graphique. Vous pouvez modifier la Plage temporelle du graphique pour afficher les données des six dernières heures jusqu’à la semaine dernière. Si les résultats de votre requête contiennent des données synthétisées ou des colonnes spécifiques sans colonne d’heure, le graphique affiche une seule valeur.

Modifiez les conditions des règles d’alerte à l’aide des sections suivantes :

Requête de recherche : dans cette section, vous pouvez modifier votre requête.

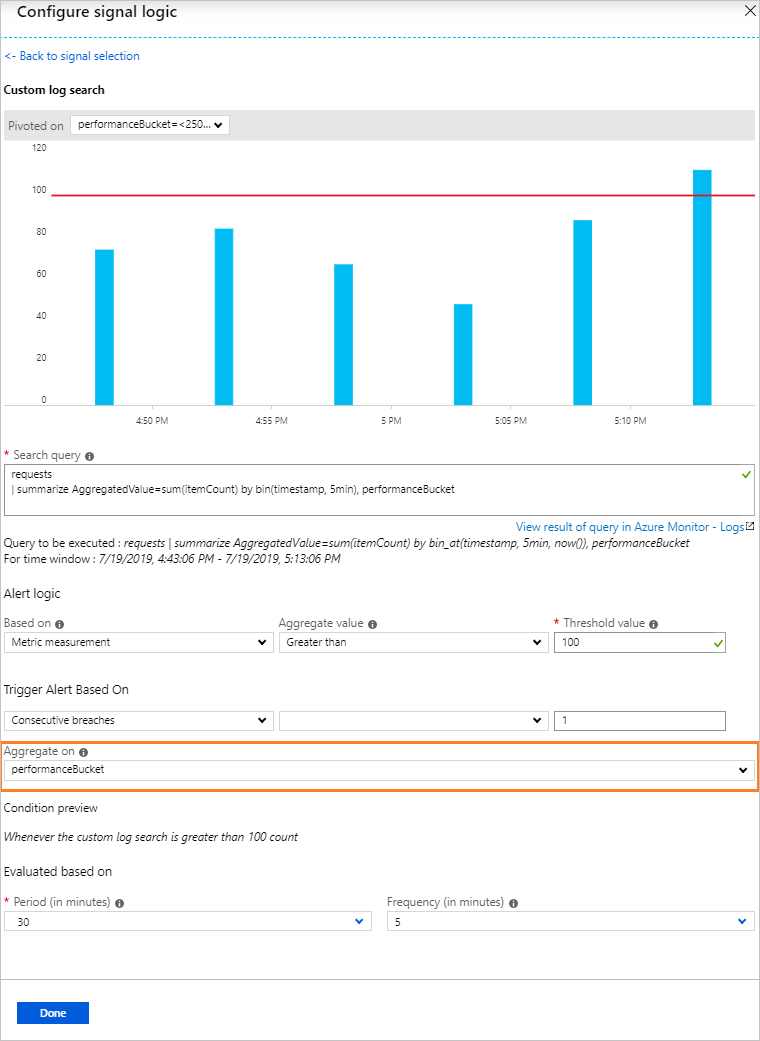

Logique d’alerte : les alertes de recherche dans les journaux peuvent être basées sur deux types de mesures :

- Nombre de résultats : nombre d’enregistrements que retourne la requête.

- Mesure métrique : valeur agrégée calculée à l’aide d’un

summarizeregroupé par les expressions choisies et la sélection de la fonction bin(). Par exemple :// Reported errors union Event, Syslog // Event table stores Windows event records, Syslog stores Linux records | where EventLevelName == "Error" // EventLevelName is used in the Event (Windows) records or SeverityLevel== "err" // SeverityLevel is used in Syslog (Linux) records | summarize AggregatedValue = count() by Computer, bin(TimeGenerated, 15m)

Pour la logique d’alerte des mesures de métrique, vous pouvez spécifier la façon de fractionner les alertes par dimensions à l’aide de l’option Agréger sur. L’expression de regroupement de lignes doit être unique et triée.

Comme la fonction bin() peut entraîner des intervalles de temps inégaux, le service d’alerte convertit automatiquement la fonction bin() en une fonction bin_at() avec l’heure appropriée au moment de l’exécution, pour garantir des résultats avec un point fixe.

Notes

L’option Fractionner par dimensions d’alerte n’est disponible que pour l’API scheduledQueryRules actuelle. Si vous utilisez l’API d’alerte Log Analytics héritée, vous devez opérer un basculement. En savoir plus sur le basculement. Les alertes centrées sur les ressources à grande échelle ne sont prises en charge que dans les versions

2021-08-01et ultérieures de l’API.Période : choisissez l’intervalle de temps pendant lequel évaluer la condition spécifiée à l’aide de l’option Période.

Lorsque vous avez fini de modifier la liste, sélectionnez Terminé.

À l’aide des données de l’aperçu, définissez l’Opérateur, la Valeur de seuil et la Fréquence.

Définissez le nombre de violations pour déclencher une alerte avec Violations totales ou Violations consécutives.

Sélectionnez Terminé.

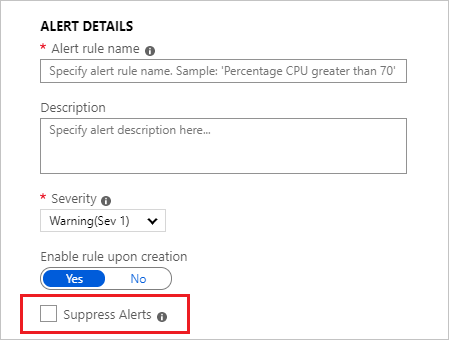

Vous pouvez modifier la Descriptionet la gravité de la règle. Ces détails sont utilisés dans toutes les actions d’alerte. En outre, vous pouvez choisir de ne pas activer la règle d’alerte lors de la création en sélectionnant l’option Activer la règle lors de sa création.

Utilisez l’option Supprimer les alertes si vous souhaitez supprimer des actions de règle pour une heure postérieure au déclenchement d’une alerte. La règle s’exécutera et créera des alertes, mais aucune action ne sera déclenchée pour empêcher le bruit. Pour être effective, la valeur de Mettre les actions en sourdine doit être supérieure à la fréquence d’alerte.

Pour rendre les alertes avec état, sélectionnez Résoudre automatiquement les alertes (préversion).

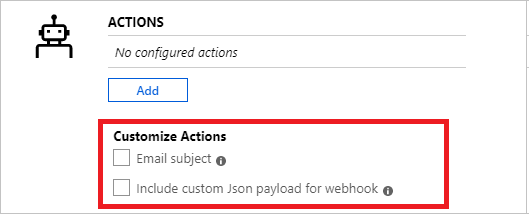

Spécifiez si la règle d’alerte doit déclencher un ou plusieurs Groupes d’actions lorsque la condition d’alerte est remplie. Pour connaître les limites des actions qui peuvent être effectuées, consultez limites de service Azure Monitor.

(Facultatif) Personnalisez les actions dans les règles d’alerte de recherche dans les journaux :

- Objet de l’e-mail personnalisé : remplace l’objet de l’e-mail des actions de courrier. Vous ne pouvez pas modifier le corps du message et ce champ n’est pas destiné aux adresses e-mail.

- Inclure la charge utile JSON personnalisée pour le webhook : remplace le JSON de webhook utilisé par les groupes d’actions, si le groupe d’actions contient une action webhook. Découvrez plus en détail les actions de webhook pour les alertes de recherche dans les journaux.

Lorsque vous avez terminé de modifier toutes les options de règle d’alerte, sélectionnez Enregistrer.

Gérer les alertes de recherche dans les journaux à l’aide de PowerShell

Remarque

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour bien démarrer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Utilisez les cmdlets PowerShell suivantes pour gérer les règles avec l’API de règles de requêtes planifiées :

- New-AzScheduledQueryRule : cmdlet PowerShell permettant de créer une règle d’alerte de recherche dans les journaux.

- Set-AzScheduledQueryRule : cmdlet PowerShell permettant de mettre à jour une règle d’alerte de recherche dans les journaux existante.

- New-AzScheduledQueryRuleSource : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres sources d’une alerte de recherche dans les journaux. Utilisé comme entrée par les cmdlets New-AzScheduledQueryRule et Set-AzScheduledQueryRule.

- New-AzScheduledQueryRuleSchedule : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres de planification d’une alerte de recherche dans les journaux. Utilisé comme entrée par les cmdlets New-AzScheduledQueryRule et Set-AzScheduledQueryRule.

- New-AzScheduledQueryRuleAlertingAction : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres d’action d’une alerte de recherche dans les journaux. Utilisé comme entrée par les cmdlets New-AzScheduledQueryRule et Set-AzScheduledQueryRule.

- New-AzScheduledQueryRuleAznsActionGroup : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres de groupe d’actions d’une alerte de recherche dans les journaux. Utilisé comme entrée par la cmdlet New-AzScheduledQueryRuleAlertingAction.

- New-AzScheduledQueryRuleTriggerCondition : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres de condition de déclenchement d’une alerte de recherche dans les journaux. Utilisé comme entrée par la cmdlet New-AzScheduledQueryRuleAlertingAction.

- New-AzScheduledQueryRuleLogMetricTrigger : cmdlet PowerShell permettant de créer ou de mettre à jour l’objet qui spécifie les paramètres de condition de déclenchement de métrique d’une alerte de recherche dans les journaux de mesure de métrique. Utilisé comme entrée par la cmdlet New-AzScheduledQueryRuleTriggerCondition.

- Get-AzScheduledQueryRule : cmdlet PowerShell permettant de lister les règles d’alerte de recherche dans les journaux existantes ou une règle d’alerte de recherche dans les journaux spécifique.

- Update-AzScheduledQueryRule : cmdlet PowerShell permettant d’activer ou de désactiver une règle d’alerte de recherche dans les journaux.

- Remove-AzScheduledQueryRule : cmdlet PowerShell permettant de supprimer une règle d’alerte de recherche dans les journaux existante.

Remarque

Les cmdlets PowerShell ScheduledQueryRules peuvent uniquement gérer des règles créées dans cette version de l’API de règles de requêtes planifiées. Les règles d’alerte de recherche dans les journaux créées à l’aide de l’API d’alerte Log Analytics héritée ne peuvent être gérées qu’avec PowerShell, une fois que vous êtes passé à l’API de règles de requêtes planifiées.

Exemples d’étapes de création d’une règle d’alerte de recherche dans les journaux à l’aide de PowerShell :

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews"

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Exemples d’étapes de création d’une règle d’alerte de recherche dans les journaux à l’aide de PowerShell avec des requêtes inter-ressources :

$authorized = @ ("/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicewsCrossExample", "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/components/serviceAppInsights")

$source = New-AzScheduledQueryRuleSource -Query 'Heartbeat | summarize AggregatedValue = count() by bin(TimeGenerated, 5m), _ResourceId' -DataSourceId "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.OperationalInsights/workspaces/servicews" -AuthorizedResource $authorized

$schedule = New-AzScheduledQueryRuleSchedule -FrequencyInMinutes 15 -TimeWindowInMinutes 30

$metricTrigger = New-AzScheduledQueryRuleLogMetricTrigger -ThresholdOperator "GreaterThan" -Threshold 2 -MetricTriggerType "Consecutive" -MetricColumn "_ResourceId"

$triggerCondition = New-AzScheduledQueryRuleTriggerCondition -ThresholdOperator "LessThan" -Threshold 5 -MetricTrigger $metricTrigger

$aznsActionGroup = New-AzScheduledQueryRuleAznsActionGroup -ActionGroup "/subscriptions/a123d7efg-123c-1234-5678-a12bc3defgh4/resourceGroups/contosoRG/providers/microsoft.insights/actiongroups/sampleAG" -EmailSubject "Custom email subject" -CustomWebhookPayload "{ `"alert`":`"#alertrulename`", `"IncludeSearchResults`":true }"

$alertingAction = New-AzScheduledQueryRuleAlertingAction -AznsAction $aznsActionGroup -Severity "3" -Trigger $triggerCondition

New-AzScheduledQueryRule -ResourceGroupName "contosoRG" -Location "Region Name for your Application Insights App or Log Analytics Workspace" -Action $alertingAction -Enabled $true -Description "Alert description" -Schedule $schedule -Source $source -Name "Alert Name"

Vous pouvez également créer l’alerte de recherche dans les journaux en utilisant un modèle et des fichiers de paramètres via PowerShell :

Connect-AzAccount

Select-AzSubscription -SubscriptionName <yourSubscriptionName>

New-AzResourceGroupDeployment -Name AlertDeployment -ResourceGroupName ResourceGroupofTargetResource `

-TemplateFile mylogalerttemplate.json -TemplateParameterFile mylogalerttemplate.parameters.json

Étapes suivantes

- Découvrez les alertes de recherche dans les journaux.

- Créez des alertes de recherche dans les journaux à l’aide de modèles Azure Resource Manager.

- Découvrez les actions de webhook pour les alertes de recherche dans les journaux.

- Découvrez plus en détail les requêtes dans les journaux.