Collecter des journaux de pare-feu avec l’agent Azure Monitor

Le pare-feu Windows est une application Microsoft Windows qui filtre les informations provenant d’Internet et bloque les programmes potentiellement dangereux. Les journaux du Pare-feu Windows sont générés sur les systèmes d’exploitation client et serveur. Ces journaux fournissent des informations précieuses sur le trafic réseau, notamment les paquets supprimés et les connexions réussies. L’analyse des fichiers journaux du Pare-feu Windows peut être effectuée à l’aide de méthodes telles que le transfert d’événements Windows (WEF) ou le transfert de journaux vers un produit SIEM tel qu’Azure Sentinel. Vous pouvez l’activer ou la désactiver en procédant comme suit sur n’importe quel système Windows :

- Sélectionnez Démarrer, puis ouvrez Paramètres.

- Sous Update & Security, sélectionnez Sécurité Windows, Pare-feu et protection réseau.

- Sélectionnez un profil réseau : domaine, privé ou public.

- Sous pare-feu Microsoft Defender, basculez le paramètre sur Activé ou Désactivé.

Conditions préalables

Pour effectuer cette procédure, vous devez disposer de ce qui suit :

- Un espace de travail Log Analytics dans lequel vous avez au moins des droits de contributeur.

- Point de terminaison de collecte de données.

- Autorisations de créer des objets de règle de collecte de données dans l’espace de travail.

- Une machine virtuelle, un groupe de machines virtuelles identiques ou une machine locale avec Arc qui exécute un pare-feu.

Ajouter une table de pare-feu à l’espace de travail Log Analytics

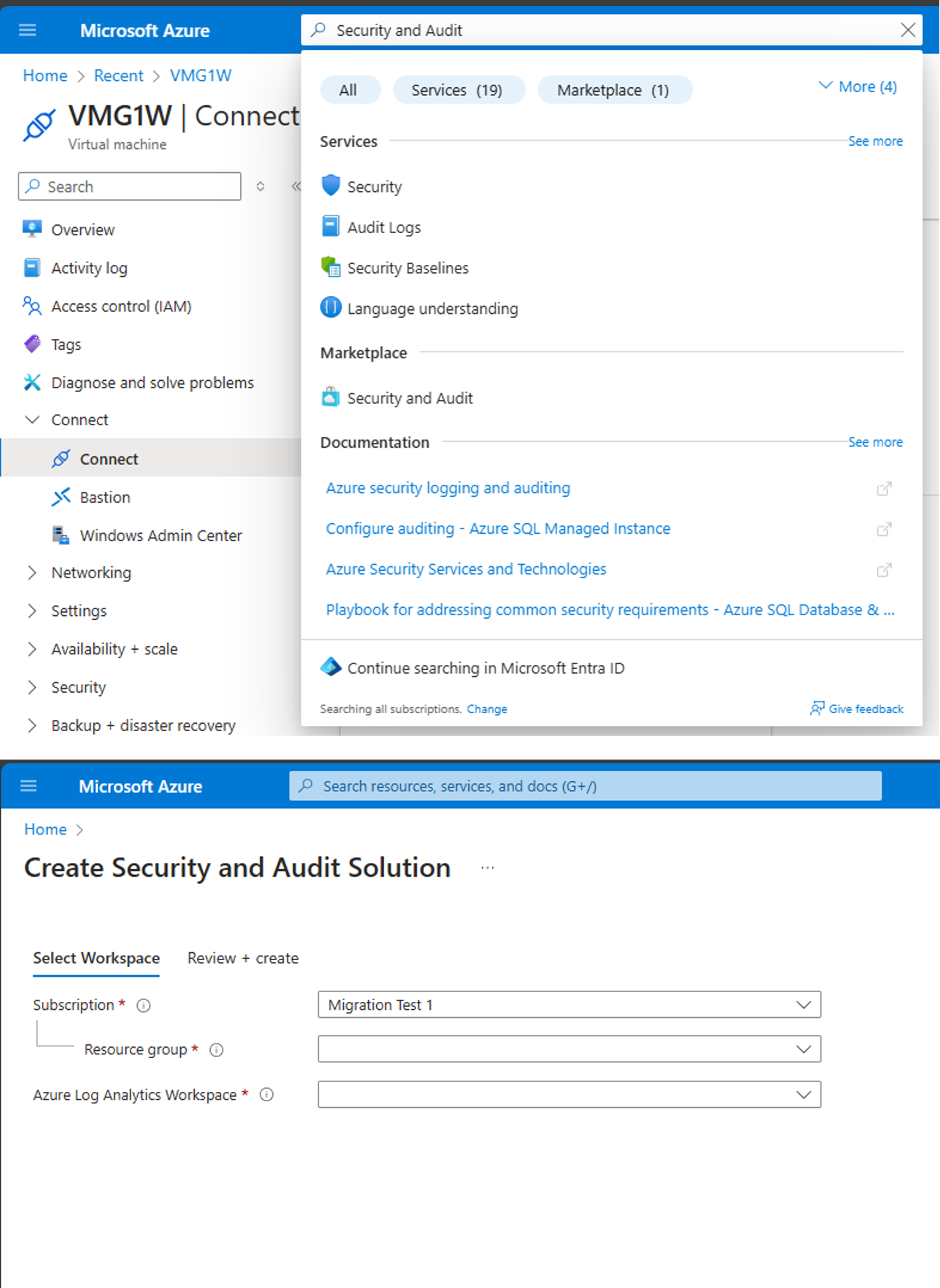

Contrairement aux autres tables créées par défaut dans LAW, la table pare-feu Windows doit être créée manuellement. Recherchez la solution Security and Audit et créez-la. Reportez-vous à la capture d’écran ci-dessous. Si la table n’est pas présente, vous obtiendrez une erreur de déploiement DCR indiquant que la table n’est pas présente dans LAW. Le schéma de la table de pare-feu créée se trouve ici : schéma de pare-feu Windows

Créer une règle de collecte de données pour collecter les journaux de pare-feu

La règle de collecte de données définit les points suivants :

- Fichiers journaux sources que l’agent Azure Monitor analyse à la recherche de nouveaux événements.

- Comment Azure Monitor transforme les événements pendant l’ingestion.

- Table et espace de travail Log Analytics de destination auxquels Azure Monitor envoie les données.

Vous pouvez définir une règle de collecte de données pour envoyer des données de plusieurs ordinateurs à un espace de travail Log Analytics, y compris un espace de travail dans une autre région ou un autre locataire. Créez la règle de collecte de données dans la même région que celle où se trouve votre espace de travail Analytics.

Notes

Pour envoyer des données entre locataires, vous devez d’abord activer Azure Lighthouse.

Pour créer la règle de collecte de données dans le portail Azure :

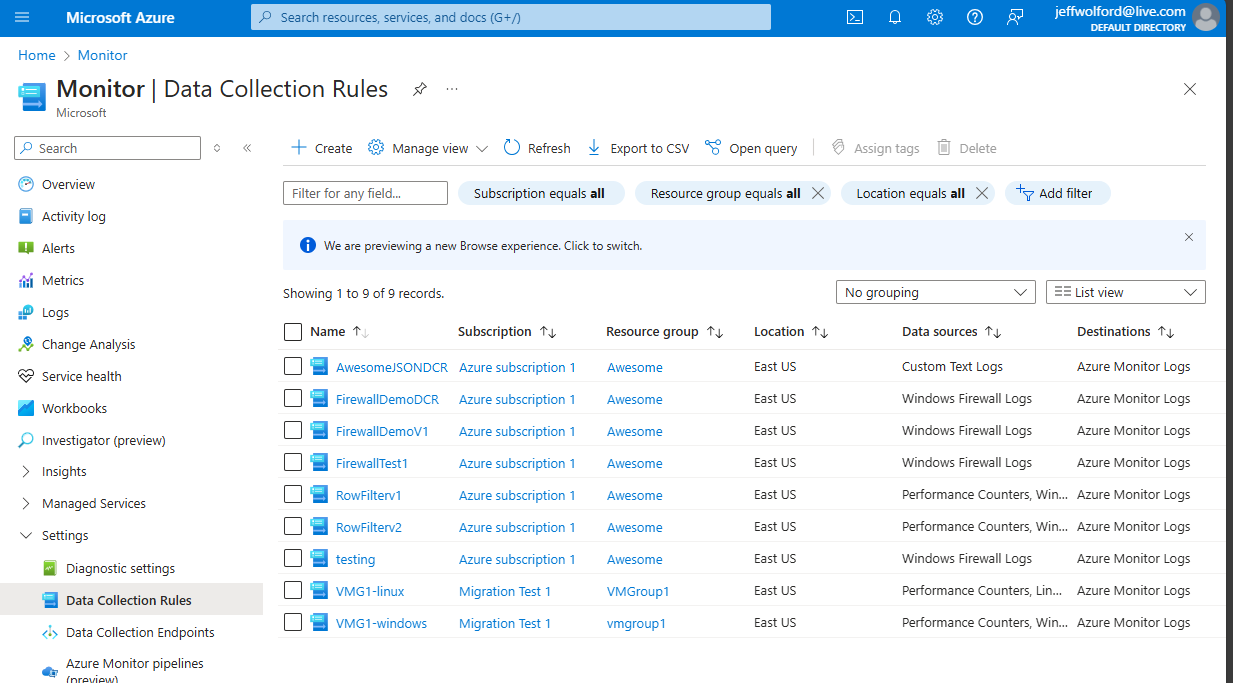

Dans le menu Monitor, sélectionnez Règles de collecte des données.

Sélectionnez Créer pour créer une règle de collecte de données et des associations.

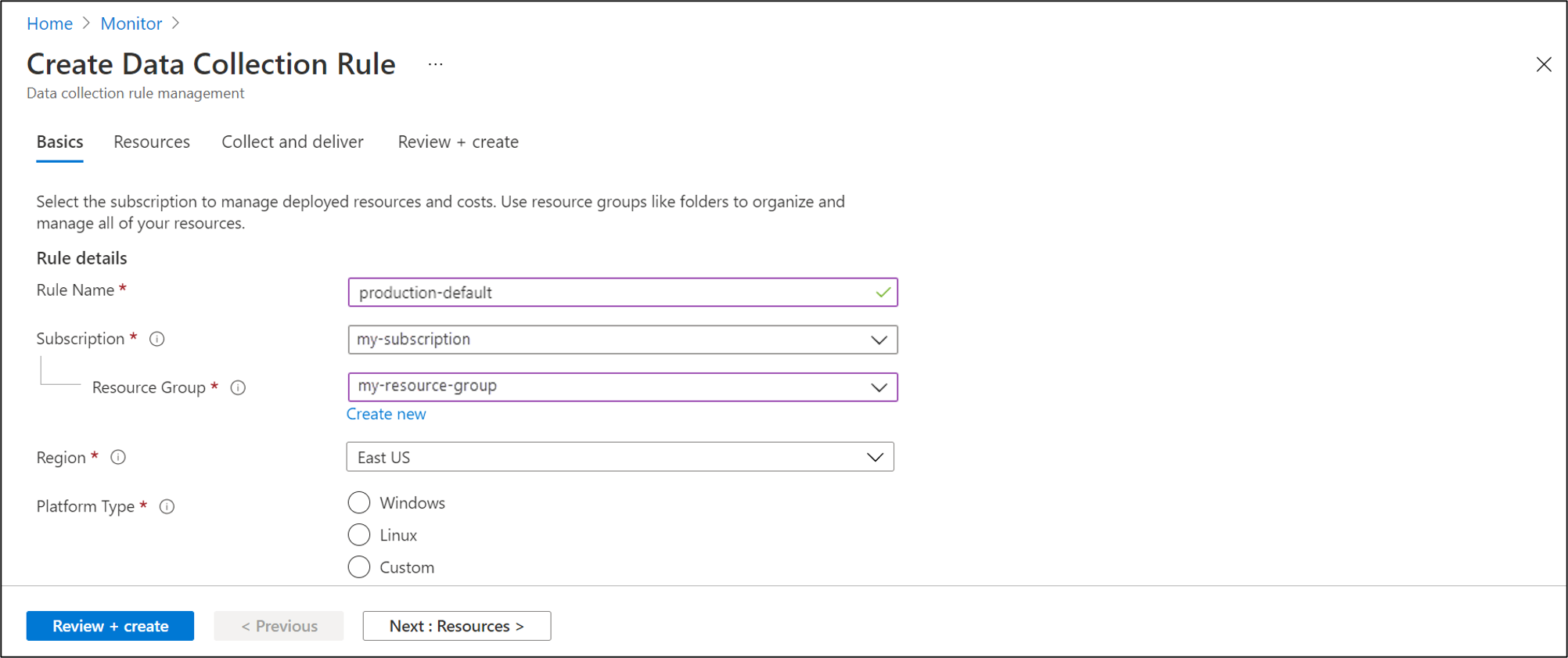

Entrez un nom de règle et spécifiez un abonnement, un groupe de ressources, une région et un type de plateforme.

- Région spécifie l’emplacement où la règle de collecte de données sera créée. Les machines virtuelles et leurs associations peuvent se trouver dans n’importe quel abonnement ou groupe de ressources dans le locataire.

- Type de plateforme spécifie le type des ressources auxquelles cette règle peut s’appliquer. L’option Personnalisé permet d’appliquer les types Windows et Linux. -Le point de terminaison de la collecte de données sélectionne un point de terminaison de collecte de données créé précédemment.

Sous l’onglet Ressources : sélectionnez + Ajouter des ressources et associez des ressources à la règle de collecte de données. Les ressources peuvent être des machines virtuelles, des groupes de machines virtuelles identiques et Azure Arc pour serveurs. Le portail Azure installe l’agent Azure Monitor sur les ressources sur lesquelles il n’est pas déjà installé.

Important

Le portail active une identité managée affectée par le système sur les ressources cibles, en plus des identités affectées par l’utilisateur (le cas échéant). Pour les applications existantes, à moins que vous ne spécifiez l’identité affectée par l’utilisateur dans la demande, la machine utilise par défaut l’identité affectée par le système à la place. Si vous avez besoin d’un isolement réseau à l’aide de liaisons privées, sélectionnez des points de terminaison existants dans la même région pour les ressources respectives ou créez un point de terminaison.

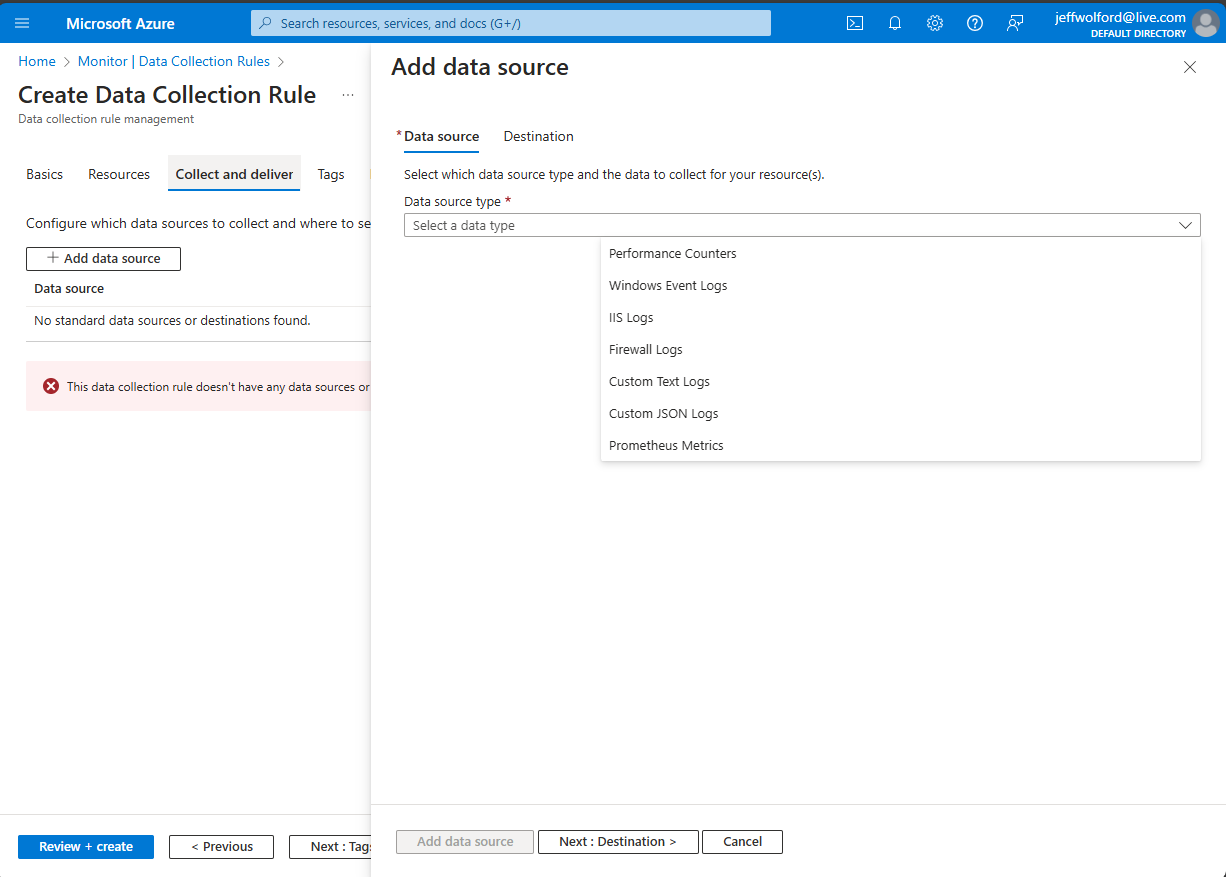

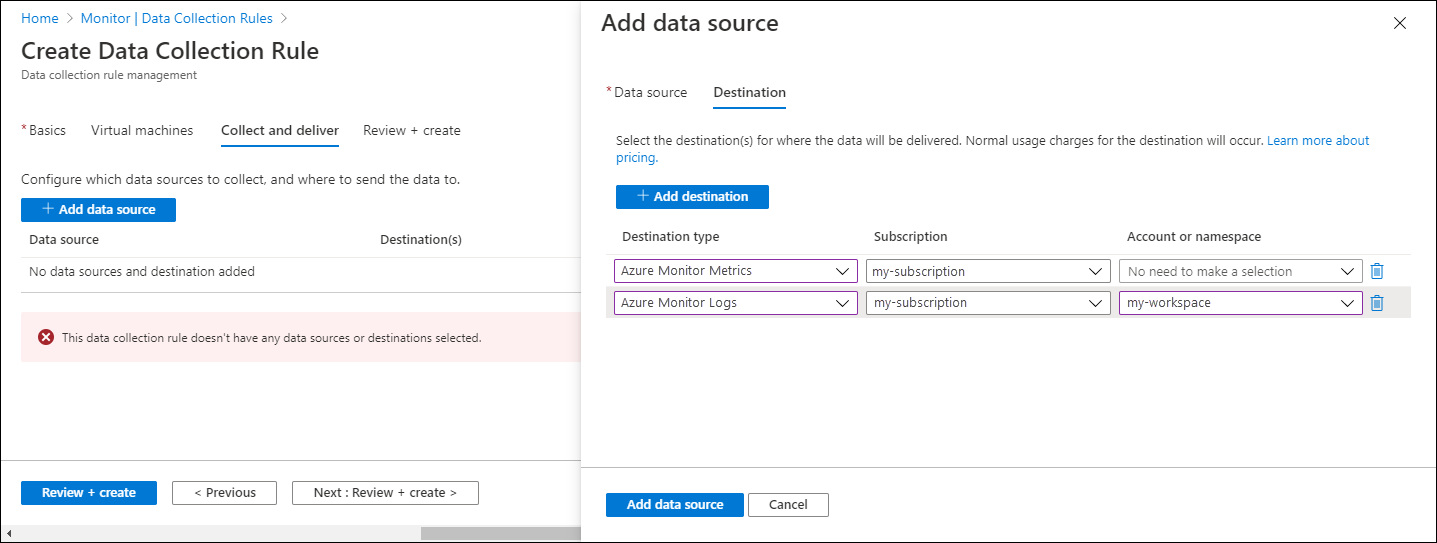

Sous l’onglet Collecter et livrer, sélectionnez Ajouter une source de données pour ajouter une source de données et définir une destination.

Sélectionnez Journaux de pare-feu.

Sous l’onglet Destination, ajoutez une destination pour la source de données.

Sélectionnez Vérifier + créer pour passer en revue les détails de la règle de collecte des données et l’association avec l’ensemble de machines virtuelles.

Sélectionnez Créer pour créer la règle de collecte de données.

Notes

Une fois que vous avez créé la règle de collecte des données, jusqu’à 5 minutes peuvent être nécessaires avant que les données soient envoyées aux destinations.

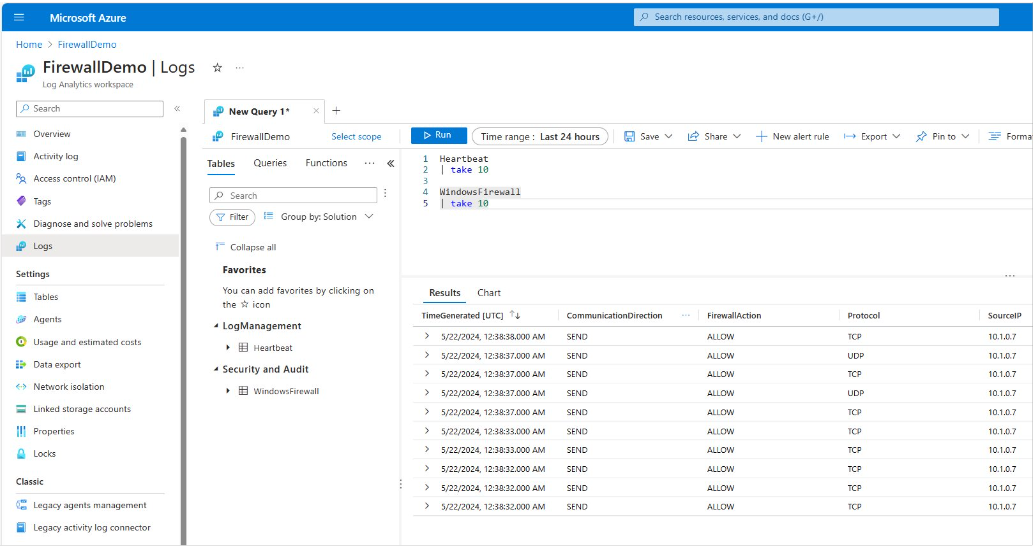

Exemples de requêtes de journal

Comptez les entrées du journal du pare-feu par URL pour l’hôte www.contoso.com.

WindowsFirewall

| take 10

Résolution des problèmes

Procédez comme suit pour résoudre les problèmes liés à la collecte des journaux de pare-feu.

Exécutez l’utilitaire de résolution de problèmes de l’agent Azure Monitor

Pour tester votre configuration et partager des journaux avec Microsoft utilisez l’utilitaire de résolution des problèmes de l’agent Azure Monitor.

Vérifier si des journaux de pare-feu ont été reçus

Commencez par vérifier si des enregistrements ont été collectés pour vos journaux de pare-feu en exécutant la requête suivante dans Log Analytics. Si la requête ne retourne pas d’enregistrements, vérifiez les causes possibles dans les autres sections. Cette requête recherche des entrées pour les deux derniers jours, mais vous pouvez la modifier en spécifiant un autre intervalle de temps.

WindowsFirewall

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

Vérifier que les journaux de pare-feu ont été créés

Examinez les horodatages des fichiers journaux et ouvrez le plus récent pour vérifier que les horodatages les plus récents sont bien présents dans les fichiers journaux. L’emplacement par défaut des fichiers journaux de pare-feu est C:\windows\system32\logfiles\firewall\pfirewall.log.

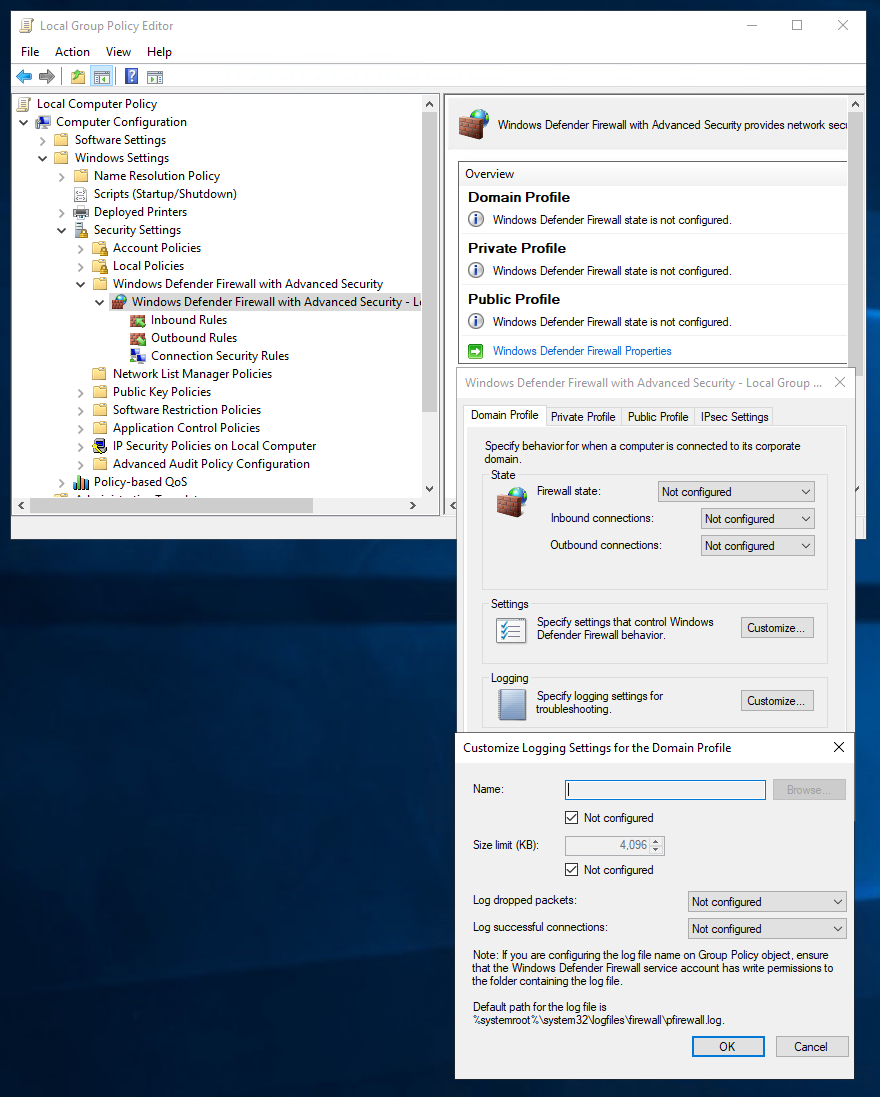

Pour activer la journalisation, procédez comme suit.

- gpedit {suivre l’image}

- netsh advfirewall>set allprofiles logging allowedconnections enable

- netsh advfirewall>set allprofiles logging droppedconnections enable

Étapes suivantes

Pour en savoir plus :