Collecte d’événements ETW (suivi d’événements pour Windows) avec l’agent Log Analytics pour les analyser dans les journaux Azure Monitor

La fonctionnalité Suivi d’événements pour Windows (ETW) fournit un mécanisme pour l’instrumentation des applications en mode utilisateur et des pilotes en mode noyau. L’agent Log Analytics est utilisé pour collecter les événements Windows écrits sur les canaux ETW administratif et opérationnel. Toutefois, il est parfois nécessaire de capturer et d’analyser d’autres événements, tels que ceux écrits dans le canal d’analyse.

Important

L’agent Log Analytics hérité est déconseillé depuis le 31 août 2024. Microsoft ne prendra plus en charge l’agent Log Analytics. Si vous utilisez l’agent Log Analytics pour ingérer des données dans Azure Monitor, migrez maintenant vers l’agent Azure Monitor.

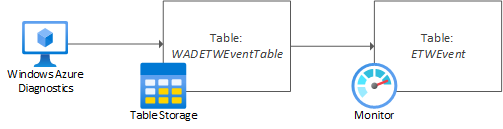

Flux d’événements

Pour collecter avec succès les événements ETW basés sur un manifeste pour analyse dans des journaux d’activité Azure Monitor, vous devez utiliser l’extension de diagnostic Azure pour Windows (WAD). Dans ce scénario, l’extension de diagnostic joue le rôle de consommateur ETW, en écrivant des événements dans Stockage Azure (tables) en tant que magasin intermédiaire. Ici, il est stocké dans une table nommée WADETWEventTable. Log Analytics collecte ensuite les données de la table à partir de Stockage Azure, en les présentant sous la forme d’une table nommée ETWEvent.

Configuration de la collecte de journaux ETW

Étape 1 : Localiser le bon fournisseur d’ETW

Utilisez l’une des commandes suivantes pour énumérer les fournisseurs d’ETW sur un système Windows source.

Ligne de commande :

logman query providers

PowerShell :

Get-NetEventProvider -ShowInstalled | Select-Object Name, Guid

Si vous le souhaitez, vous pouvez choisir de canaliser cette sortie PowerShell vers Out-GridView pour faciliter la navigation.

Enregistrez le nom et le GUID du fournisseur d’ETW qui s’aligne sur le journal d’analyse ou de débogage présenté dans Observateur d’événements ou sur le module pour lequel vous souhaitez collecter des données d’événement.

Étape 2 : Extension Diagnostics

Assurez-vous que l’extension de diagnostic Windows est installée sur tous les systèmes sources.

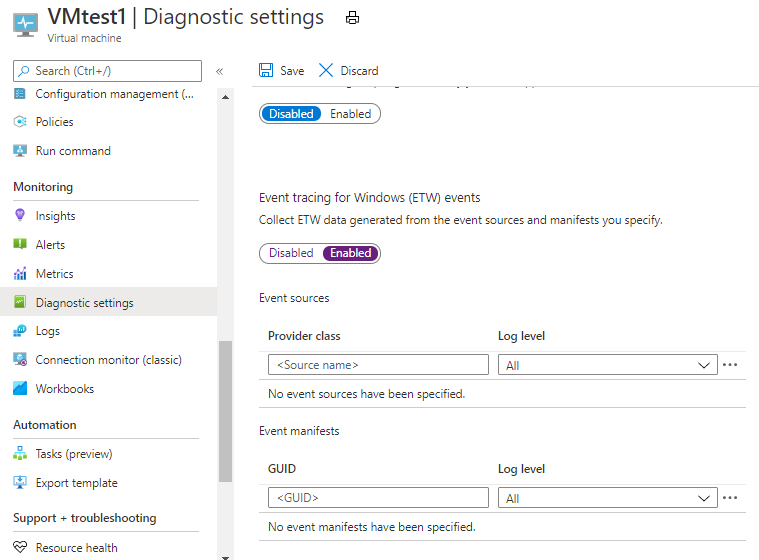

Étape 3 : Configurer la collecte des journaux ETW

Dans le volet de gauche, accédez aux Paramètres de diagnostic de la machine virtuelle

Sélectionnez l’onglet Journaux d’activité.

Faites défiler l’écran et activez l’option Événements ETW (Suivi d’événements pour Windows).

Définissez le GUID du fournisseur ou la classe de fournisseur en fonction du fournisseur pour lequel vous configurez la collecte.

Définissez le niveau de journalisation comme il convient.

Cliquez sur les points de suspension adjacents au fournisseur fourni, puis cliquez sur Configurer.

Vérifiez que la table de destination par défaut est définie sur etweventtable.

Définissez un filtre de mots clés si nécessaire.

Enregistrez les paramètres du fournisseur et du journal.

Une fois que les événements correspondants sont générés, vous devriez commencer à voir les événements ETW apparaître dans la table WADetweventtable dans Stockage Azure. Vous pouvez utiliser Explorateur Stockage Azure pour confirmer cela.

Étape 4 : Configurer la collecte de comptes de stockage Log Analytics

Suivez ces instructions pour collecter les journaux à partir de Stockage Azure. Une fois configurées, les données d’événement ETW doivent apparaître dans Log Analytics sous la table ETWEvent.

Étapes suivantes

- Utilisez des champs personnalisés pour créer une structure dans vos événements ETW.

- Découvrez les requêtes dans les journaux pour analyser les données collectées à partir de sources de données et de solutions.