Activer Insights pour Azure Local à grande échelle à l’aide de stratégies Azure

S’applique à : Azure Local 2311.2 et versions ultérieures

Ce document explique comment activer Insights pour les systèmes locaux Azure à grande échelle à l’aide de stratégies Azure. Pour activer Insights pour un seul système local Azure, consultez Surveiller un seul système local Azure avec Insights.

Pour obtenir une vue d’ensemble d’Azure Policy, consultez Qu’est-ce qu’Azure Policy ?

À propos de l’utilisation de stratégies Azure pour activer Insights à grande échelle

Pour surveiller plusieurs systèmes locaux Azure avec Insights, vous devez activer Insights pour chaque système individuellement. Pour simplifier ce processus, vous pouvez utiliser des stratégies Azure pour activer automatiquement Insights au niveau de l’abonnement ou du groupe de ressources. Ces stratégies vérifient la conformité des ressources dans leur étendue en fonction des règles définies. Si des ressources non conformes sont trouvées après l’attribution des stratégies, vous pouvez les corriger par le biais de tâches de correction.

Cette section décrit les stratégies Azure à utiliser pour activer Insights à grande échelle. Pour chaque stratégie, elle fournit également un modèle de définition de stratégie au format JSON que vous pouvez utiliser en tant que tel pour créer des définitions de stratégie ou comme point de départ pour une personnalisation supplémentaire.

Stratégie de réparation d’AMA

Pour les systèmes locaux Azure inscrits avant novembre 2023, vous devez réparer l’inscription du cluster et l’agent Azure Monitor (AMA) avant de configurer Insights à nouveau. Pour plus d’informations, consultez Résoudre les problèmes liés aux clusters inscrits avant novembre 2023.

La stratégie de réparation d’AMA effectue la fonction suivante :

- Supprime la clé de Registre, le cas échéant, qui détermine l’ID de ressource pour lequel AMA collecte des données.

Avant d’appliquer cette stratégie, gardez à l’esprit les éléments suivants :

- Cette stratégie s’applique uniquement aux systèmes Azure Local version 22H2. Appliquez-la avant toute autre stratégie pour vous assurer que AMA récupère l’ID de ressource approprié.

- Désinstallez AMA avant d’appliquer cette stratégie pour définir l’ID de ressource approprié. Si AMA n’est pas désinstallé en premier, les données peuvent ne pas apparaître. Pour plus d’informations, consultez Désinstaller AMA.

Voici la définition de stratégie au format JSON :

{

"mode": "INDEXED",

"policyRule": {

"then": {

"effect": "deployIfNotExists",

"details": {

"type": "Microsoft.GuestConfiguration/guestConfigurationAssignments",

"existenceCondition": {

"allOf": [

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/complianceStatus",

"equals": "Compliant"

},

{

"field": "Microsoft.GuestConfiguration/guestConfigurationAssignments/parameterHash",

"equals": "[base64(concat('[RepairClusterAMA]RepairClusterAMAInstanceName;Path', '=', parameters('Path'), ',', '[RepairClusterAMA]RepairClusterAMAInstanceName;Content', '=', parameters('Content')))]"

}

]

},

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/088ab73d-1256-47ae-bea9-9de8e7131f31"

],

"deployment": {

"properties": {

"parameters": {

"type": {

"value": "[field('type')]"

},

"location": {

"value": "[field('location')]"

},

"vmName": {

"value": "[field('name')]"

},

"assignmentName": {

"value": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

},

"Content": {

"value": "[parameters('Content')]"

},

"Path": {

"value": "[parameters('Path')]"

}

},

"mode": "incremental",

"template": {

"parameters": {

"type": {

"type": "string"

},

"location": {

"type": "string"

},

"vmName": {

"type": "string"

},

"assignmentName": {

"type": "string"

},

"Content": {

"type": "string"

},

"Path": {

"type": "string"

}

},

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Compute/virtualMachines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachines'))]"

},

{

"type": "Microsoft.HybridCompute/machines/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.HybridCompute/machines'))]"

},

{

"type": "Microsoft.Compute/virtualMachineScaleSets/providers/guestConfigurationAssignments",

"properties": {

"guestConfiguration": {

"version": "1.0.0",

"name": "RepairClusterAMA",

"configurationParameter": [

{

"value": "[parameters('Path')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Path"

},

{

"value": "[parameters('Content')]",

"name": "[RepairClusterAMA]RepairClusterAMAInstanceName;Content"

}

],

"contentHash": "7EA99B10AE79EA5C1456A134441270BC48F5208F3521BFBFDCAE5EF7B6A9D9BD",

"contentUri": "https://guestconfiguration4.blob.core.windows.net/guestconfiguration/RepairClusterAMA.zip",

"contentType": "Custom",

"assignmentType": "ApplyAndAutoCorrect"

}

},

"location": "[parameters('location')]",

"apiVersion": "2018-11-20",

"name": "[concat(parameters('vmName'), '/Microsoft.GuestConfiguration/', parameters('assignmentName'))]",

"condition": "[equals(toLower(parameters('type')), toLower('Microsoft.Compute/virtualMachineScaleSets'))]"

}

],

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#"

}

}

},

"name": "[concat('RepairClusterAMA$pid', uniqueString(policy().assignmentId, policy().definitionReferenceId))]"

}

},

"if": {

"anyOf": [

{

"allOf": [

{

"anyOf": [

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachines"

},

{

"field": "type",

"equals": "Microsoft.Compute/virtualMachineScaleSets"

}

]

},

{

"field": "tags['aks-managed-orchestrator']",

"exists": "false"

},

{

"field": "tags['aks-managed-poolName']",

"exists": "false"

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"in": [

"esri",

"incredibuild",

"MicrosoftDynamicsAX",

"MicrosoftSharepoint",

"MicrosoftVisualStudio",

"MicrosoftWindowsDesktop",

"MicrosoftWindowsServerHPCPack"

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftWindowsServer"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "MicrosoftSQLServer"

},

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-dsvm"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "dsvm-win*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "microsoft-ads"

},

{

"field": "Microsoft.Compute/imageOffer",

"in": [

"standard-data-science-vm",

"windows-data-science-vm"

]

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "batch"

},

{

"field": "Microsoft.Compute/imageOffer",

"equals": "rendering-windows2016"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "center-for-internet-security-inc"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "cis-windows-server-201*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "pivotal"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "bosh-windows-server*"

}

]

},

{

"allOf": [

{

"field": "Microsoft.Compute/imagePublisher",

"equals": "cloud-infrastructure-services"

},

{

"field": "Microsoft.Compute/imageOffer",

"like": "ad*"

}

]

},

{

"allOf": [

{

"anyOf": [

{

"field": "Microsoft.Compute/virtualMachines/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachines/storageProfile.osDisk.osType",

"like": "Windows*"

},

{

"field": "Microsoft.Compute/VirtualMachineScaleSets/osProfile.windowsConfiguration",

"exists": true

},

{

"field": "Microsoft.Compute/virtualMachineScaleSets/virtualMachineProfile.storageProfile.osDisk.osType",

"like": "Windows*"

}

]

},

{

"anyOf": [

{

"field": "Microsoft.Compute/imageSKU",

"exists": false

},

{

"allOf": [

{

"field": "Microsoft.Compute/imageOffer",

"notLike": "SQL2008*"

},

{

"field": "Microsoft.Compute/imageSKU",

"notLike": "2008*"

}

]

}

]

}

]

}

]

}

]

},

{

"allOf": [

{

"equals": true,

"value": "[parameters('IncludeArcMachines')]"

},

{

"anyOf": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

{

"field": "Microsoft.HybridCompute/imageOffer",

"like": "windows*"

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.ConnectedVMwarevSphere/virtualMachines"

},

{

"field": "Microsoft.ConnectedVMwarevSphere/virtualMachines/osProfile.osType",

"like": "windows*"

}

]

}

]

}

]

}

]

}

},

"parameters": {

"IncludeArcMachines": {

"allowedValues": [

"true",

"false"

],

"defaultValue": "false",

"metadata": {

"description": "By selecting this option, you agree to be charged monthly per Arc connected machine.",

"displayName": "Include Arc connected machines",

"portalReview": true

},

"type": "String"

},

"Content": {

"defaultValue": "File content XYZ",

"metadata": {

"description": "File content",

"displayName": "Content"

},

"type": "String"

},

"Path": {

"defaultValue": "C:\\DSC\\CreateFileXYZ.txt",

"metadata": {

"description": "Path including file name and extension",

"displayName": "Path"

},

"type": "String"

}

}

}

Stratégie d’installation d’AMA

La stratégie d’installation d’AMA exécute les fonctions suivantes :

Évalue si les systèmes locaux Azure ont installé l’extension

AzureMonitoringAgent.Installe AMA sur les systèmes qui ne sont pas conformes à la stratégie via une tâche de correction.

Voici la définition de stratégie au format JSON :

{

"mode": "Indexed",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.AzureStackHCI/clusters"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"name": "[concat(field('name'), '/default/AzureMonitorWindowsAgent')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"existenceCondition": {

"field": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions/extensionParameters.type",

"equals": "AzureMonitorWindowsAgent"

},

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"clusterName": {

"type": "string",

"metadata": {

"description": "The name of Cluster."

}

}

},

"resources": [

{

"type": "Microsoft.AzureStackHCI/clusters/arcSettings/extensions",

"apiVersion": "2023-08-01",

"name": "[concat(parameters('clusterName'), '/default/AzureMonitorWindowsAgent')]",

"properties": {

"extensionParameters": {

"publisher": "Microsoft.Azure.Monitor",

"type": "AzureMonitorWindowsAgent",

"autoUpgradeMinorVersion": false,

"enableAutomaticUpgrade": false

}

}

}

]

},

"parameters": {

"clusterName": {

"value": "[field('Name')]"

}

}

}

}

}

}

},

"parameters": {

"effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

}

}

}

Stratégie pour configurer l’association DCR

Cette stratégie est appliquée à chaque nœud du système local Azure et effectue la fonction suivante :

Prend l’entrée

dataCollectionResourceIdet associe la règle de collecte de données (DCR) à chaque nœud.Remarque

Cette stratégie ne crée pas de point de terminaison de collecte de données (DCE). Si vous utilisez des liens privés, vous devez créer DCE pour vous assurer que les données sont disponibles dans Insights. Pour plus d’informations, consultez Activer l’isolation réseau pour l’agent Azure Monitor à l’aide de Private Link.

Voici la définition de stratégie au format JSON :

{

"mode": "INDEXED",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.HybridCompute/machines"

},

"then": {

"effect": "[parameters('effect')]",

"details": {

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"name": "[concat(field('name'), '-dataCollectionRuleAssociations')]",

"roleDefinitionIds": [

"/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c"

],

"deployment": {

"properties": {

"mode": "incremental",

"template": {

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"machineName": {

"type": "string",

"metadata": {

"description": "The name of the machine."

}

},

"dataCollectionResourceId": {

"type": "string",

"metadata": {

"description": "Resource Id of the DCR"

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2022-06-01",

"name": "[concat(parameters('machineName'), '-dataCollectionRuleAssociations')]",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('machineName'))]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this machine",

"dataCollectionRuleId": "[parameters('dataCollectionResourceId')]"

}

}

]

},

"parameters": {

"machineName": {

"value": "[field('Name')]"

},

"dataCollectionResourceId": {

"value": "[parameters('dcrResourceId')]"

}

}

}

}

}

}

},

"parameters": { "effect": {

"type": "String",

"metadata": {

"displayName": "Effect",

"description": "Enable or disable the execution of the policy"

},

"allowedValues": [

"DeployIfNotExists",

"Disabled"

],

"defaultValue": "DeployIfNotExists"

},

"dcrResourceId": {

"type": "String",

"metadata": {

"displayName": "dcrResourceId",

"description": "Resource Id of the DCR"

}

}

}

}

Activer Insights à grande échelle à l’aide de stratégies Azure

Cette section explique comment activer Insights pour Azure Local à grande échelle à l’aide de stratégies Azure.

Prérequis

Avant d’activer Insights pour Azure Local à grande échelle à l’aide de stratégies Azure, remplissez les conditions préalables suivantes :

- Vous devez avoir accès aux systèmes locaux Azure déployés et inscrits sur lesquels vous allez activer Insights.

- Vous devez avoir l’identité managée pour les ressources Azure activées. Pour plus d’informations, consultez Gestion améliorée activée.

- Vous devez disposer du rôle Contributeur de ressources Guest Configuration dans votre abonnement Azure.

- (Pour les systèmes Azure Local, version 22H2 uniquement) Vous devez désinstaller AMA avant de commencer à appliquer les stratégies Azure.

Ordre de l’application de stratégie

Pour activer Insights à grande échelle pour les systèmes locaux Azure, appliquez les stratégies Azure dans l’ordre suivant :

Réparer AMA (pour les systèmes Azure Local, version 22H2 uniquement) :

- Si vous utilisez des systèmes Azure Local, version 22H2, commencez par appliquer la stratégie pour réparer AMA. Cette étape n’est pas requise pour les systèmes Azure Local version 23H2.

- Pour obtenir le modèle de définition de stratégie, consultez Stratégie pour réparer AMA.

Installez AMA :

- Appliquez la stratégie pour installer AMA.

- Pour connaître le modèle de définition de stratégie, consultez Stratégie pour installer AMA.

Configurer l’association DCR.

- Appliquez la stratégie pour configurer l’association DCR.

- Pour connaître le modèle de définition de stratégie, consultez Stratégie pour configurer l’association DCR.

Flux de travail pour appliquer des stratégies pour activer Insights à grande échelle

Procédez comme suit pour chaque stratégie pour activer Insights à grande échelle :

- Créez une définition de stratégie. Définissez les règles et conditions de conformité à l’aide du modèle de définition de stratégie. Consultez Créer une définition de stratégie.

- Créer une attribution de stratégie. Définissez l’étendue de la stratégie, des exclusions le cas échéant et des paramètres pour l’application. Utilisez la définition de stratégie définie à l’étape précédente. Consultez Créer une attribution de stratégie.

- Affichez l’état de conformité. Surveillez l’état de conformité de l’attribution de stratégie. Recherchez les ressources non conformes. Consultez Afficher l’état de conformité.

- Corrigez les ressources non conformes. Créez des tâches de correction pour corriger les ressources non conformes. Consultez Corriger les ressources non conformes.

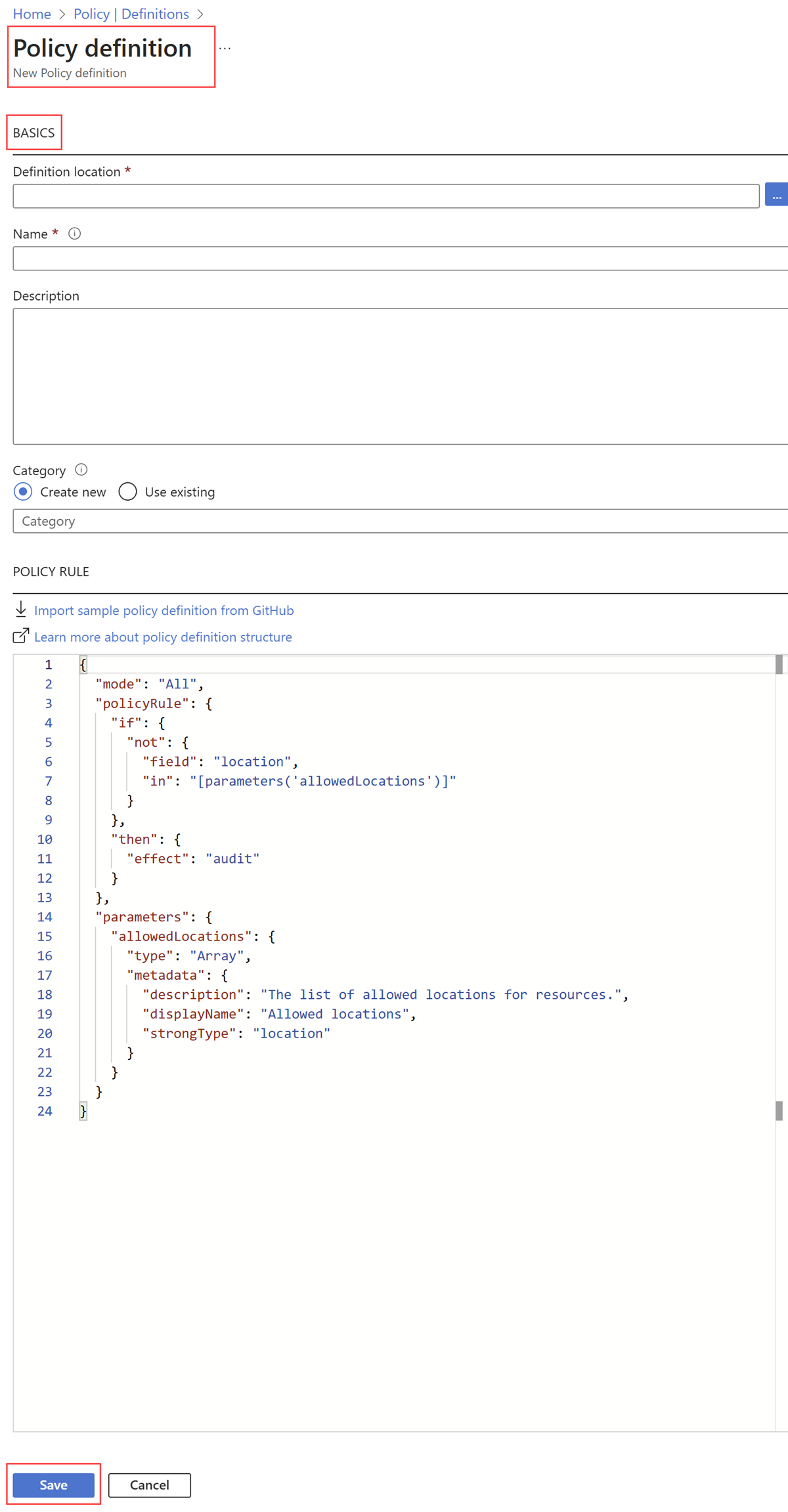

Créer une définition de stratégie

Pour créer une définition de stratégie, procédez comme suit :

Dans le Portail Azure, accédez au service Azure Policy.

Dans la section Création, sélectionnez Définitions.

Sélectionnez + Définition de stratégie pour créer une définition de stratégie.

Dans la page définition de stratégie, spécifiez les valeurs suivantes :

Champ Action Emplacement de la définition Sélectionnez les points de suspension ( ...) pour spécifier l’emplacement de la ressource de stratégie. Dans le volet Emplacement de définition, sélectionnez l’abonnement Azure, puis sélectionnez Sélectionner.Nom Spécifiez un nom convivial pour la définition de stratégie. Vous pouvez éventuellement spécifier une description et une catégorie. RÈGLE DE STRATÉGIE La zone d’édition JSON est préremplies avec un modèle de définition de stratégie. Remplacez ce modèle par le modèle de définition de stratégie que vous souhaitez appliquer. Pour connaître les modèles de définition pour les stratégies Insights au format JSON, consultez la section À propos de l’utilisation de stratégies Azure pour activer Insights à grande échelle . Définitions de rôles Ce champ s’affiche après avoir copié et collé la définition de stratégie dans le champ RÈGLE DE STRATÉGIE. Sélectionnez le rôle Contributeur de ressources Guest Configuration dans la liste. Cliquez sur Enregistrer.

Vous recevez une notification indiquant que la création de la définition de stratégie a réussi et que la page de définition de stratégie s’affiche. Vous pouvez maintenant continuer à créer l’attribution de stratégie.

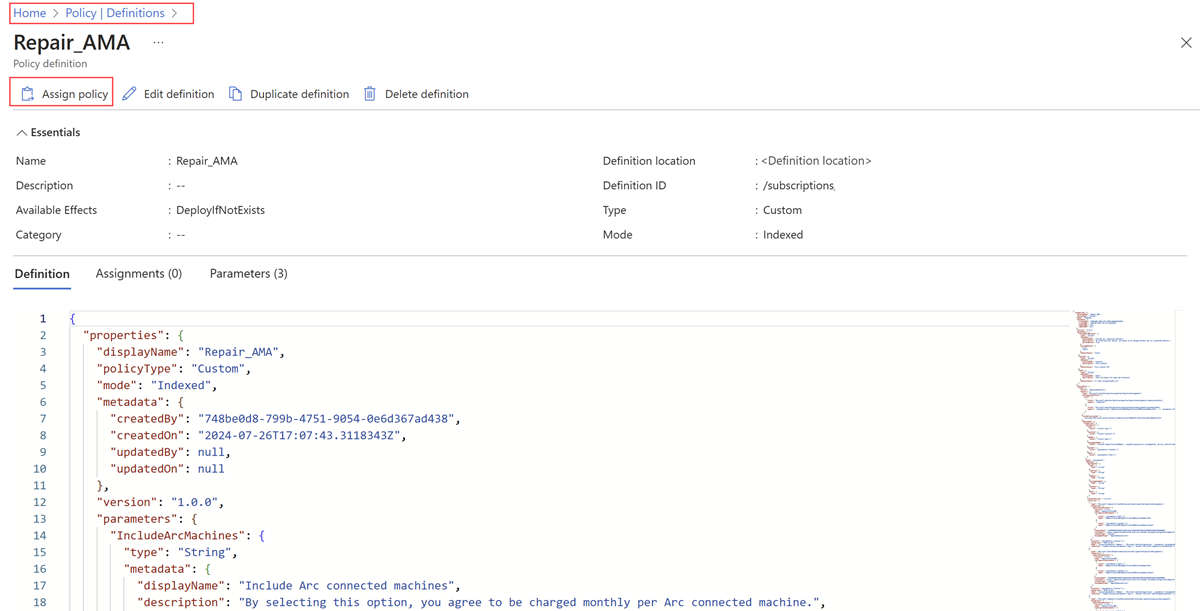

Créer une affectation de stratégie

Ensuite, vous créez une attribution de stratégie et attribuez la définition de stratégie au niveau de l’abonnement ou du groupe de ressources. Pour plus d’informations sur l’attribution de stratégie, consultez Structure d’affectation d’Azure Policy.

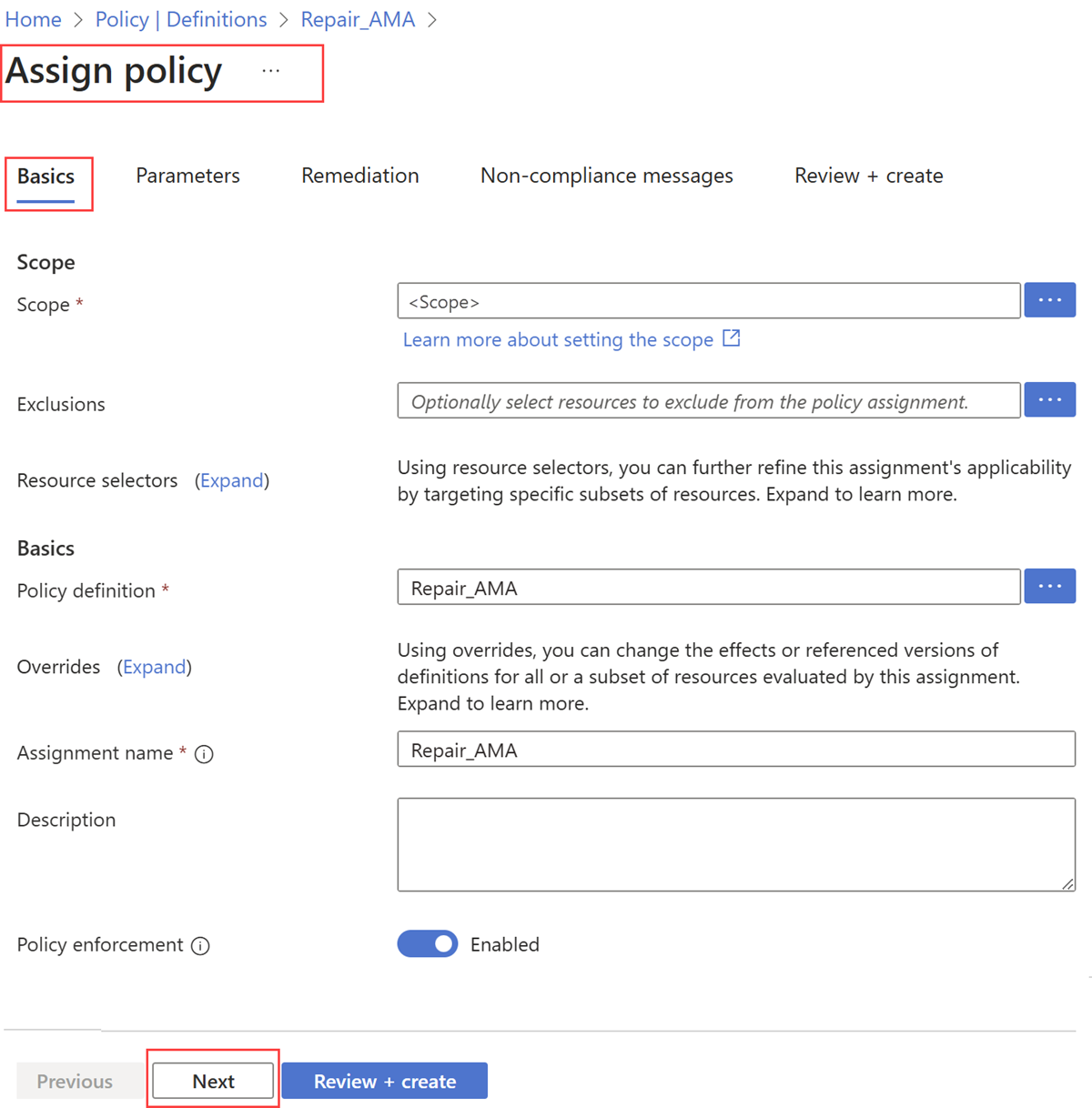

Pour créer une attribution de stratégie, procédez comme suit :

Sur la stratégie | Page Définitions de la définition de stratégie que vous avez créée à l’étape précédente, sélectionnez Affecter une stratégie.

Sous l’onglet Affecter une stratégie >de base, spécifiez les valeurs suivantes :

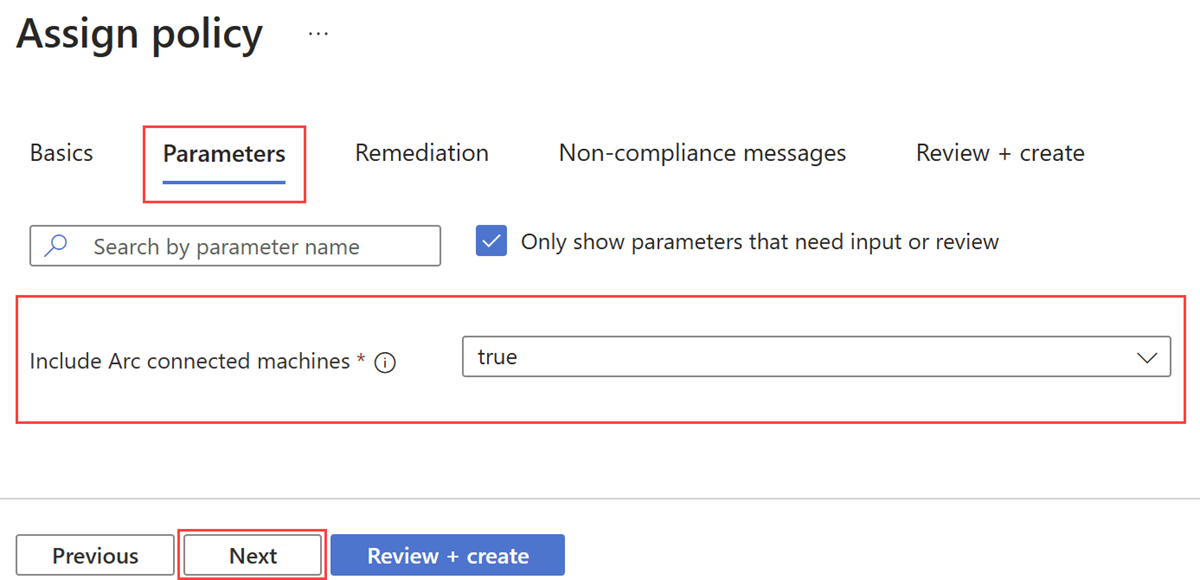

Champ Action Portée Ce champ est prérempli avec l’étendue que vous avez définie lors de la création de la définition de stratégie. Si vous souhaitez modifier l’étendue de l’attribution de stratégie, vous pouvez utiliser les points de suspension ( ...), puis sélectionner un abonnement et éventuellement un groupe de ressources. Sélectionnez Ensuite Sélectionner pour appliquer l’étendue.Exclusions facultatif. Utilisez les points de suspension ( ...) pour sélectionner les ressources à exclure de l’attribution de stratégie.Définition de stratégie Ce champ est prérempli avec le nom de définition de stratégie créé dans l’étape Créer une définition de stratégie . Nom de l’attribution Ce champ est prérempli avec le nom de la définition de stratégie sélectionnée. Vous pouvez le modifier si nécessaire. Application de la stratégie La valeur par défaut est Activée. Pour plus d’informations, consultez Mode de mise en conformité. Sélectionnez Suivant pour afficher l’onglet Paramètres . Si la définition de stratégie que vous avez sélectionnée sous l’onglet Informations de base inclut des paramètres, elles apparaissent sous l’onglet Paramètres .

Par exemple, la stratégie de réparation d’AMA affiche le paramètre d’ordinateurs connectés Include Arc. Sélectionnez True pour inclure les machines connectées à Arc dans l’attribution de stratégie.

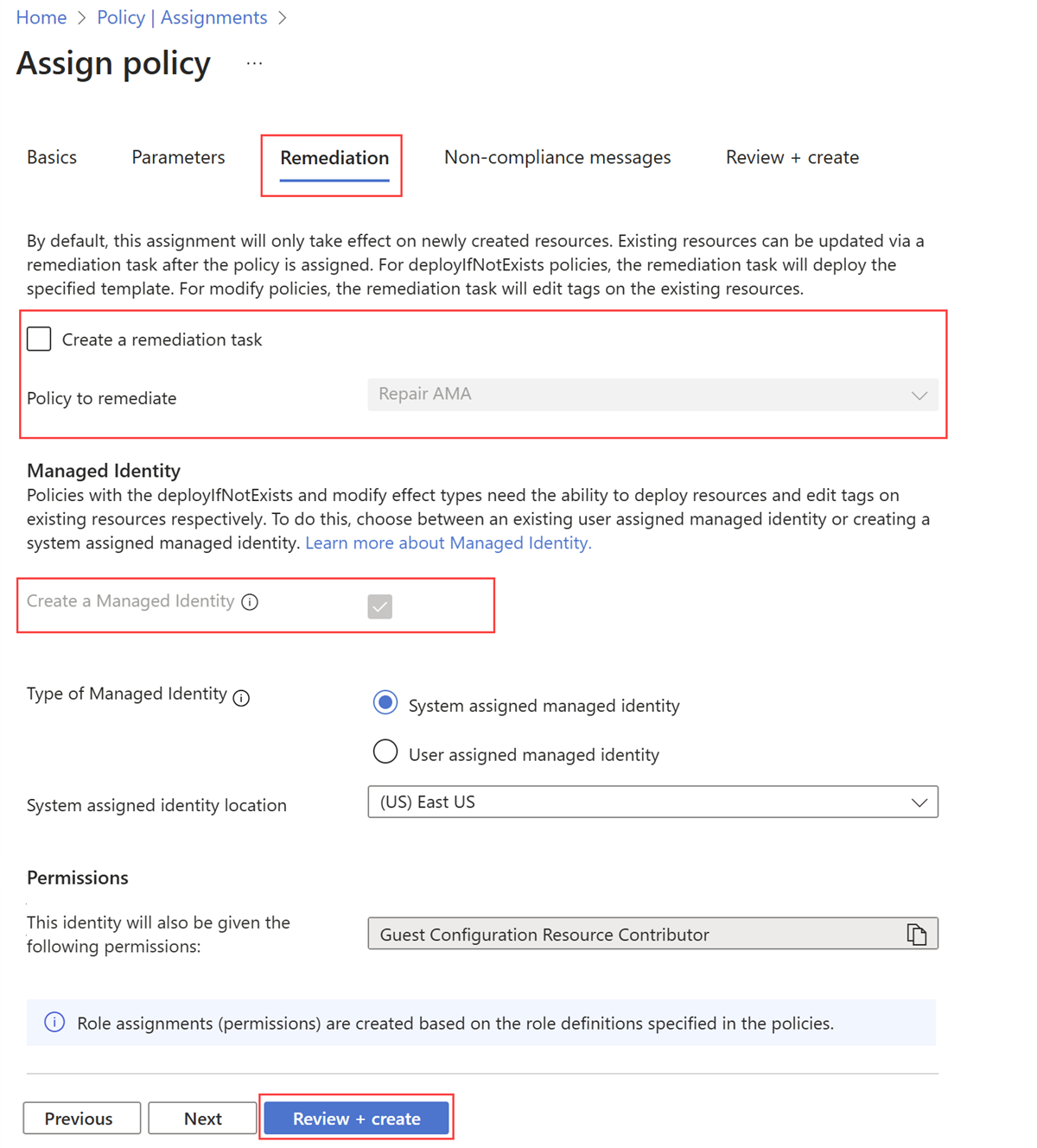

Sélectionnez Suivant pour afficher l’onglet Correction . Aucune action n’est nécessaire sous cet onglet. Les modèles de définition de stratégie prennent en charge l’effet deployIfNotExists . Par conséquent, les ressources qui ne sont pas conformes à la règle de stratégie sont corrigées automatiquement. Notez également que le paramètre Créer une identité managée est sélectionné par défaut, car les modèles de définition de stratégie utilisent l’effet deployIfNotExists .

Sélectionnez Vérifier + créer pour passer en revue l’affectation.

Sélectionnez Créer pour créer l’affectation.

Vous recevez des notifications indiquant que les créations d’attribution de rôle et d’attribution de stratégie ont réussi. Une fois l’affectation créée, le moteur Azure Policy identifie tous les systèmes locaux Azure situés dans l’étendue et applique la configuration de la stratégie à chaque système. En règle générale, l’attribution de stratégie prend 5 à 15 minutes.

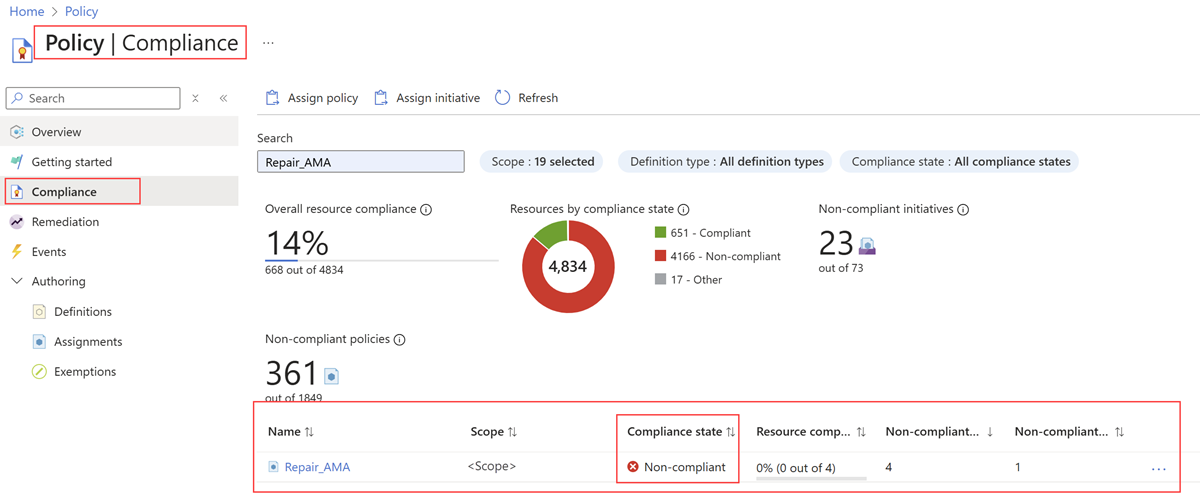

Afficher l’état de conformité

Une fois que vous avez créé l’attribution de stratégie, vous pouvez surveiller la conformité des ressources sous Conformité et état de correction sous Correction dans la page d’accueil d’Azure Policy. L’état de conformité d’une nouvelle affectation de stratégie prend quelques minutes pour devenir actif et fournir des résultats sur l’état de la stratégie.

Pour afficher l’état de conformité de la stratégie, procédez comme suit :

Dans le Portail Azure, accédez au service Azure Policy.

Sélectionnez Conformité.

Filtrez les résultats pour le nom de l’attribution de stratégie que vous avez créée à l’étape Créer une attribution de stratégie. La colonne État de conformité affiche l’état de conformité comme Conforme ou Non conforme.

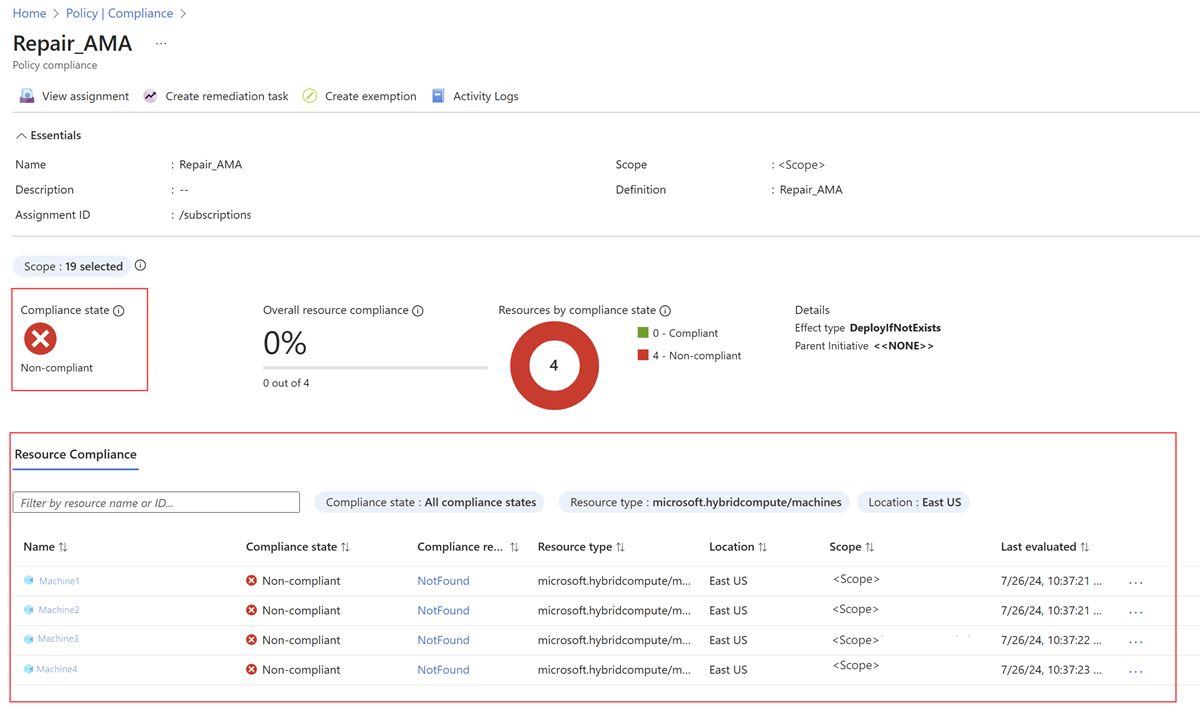

Sélectionnez le nom de l’attribution de stratégie pour afficher l’état conformité des ressources. Par exemple, le rapport de conformité pour la stratégie AMA de réparation affiche les nœuds qui doivent être réparés :

Une fois que vous savez quelles ressources ne sont pas conformes, vous pouvez créer la tâche de correction pour les mettre en conformité.

Remédier aux ressources non conformes

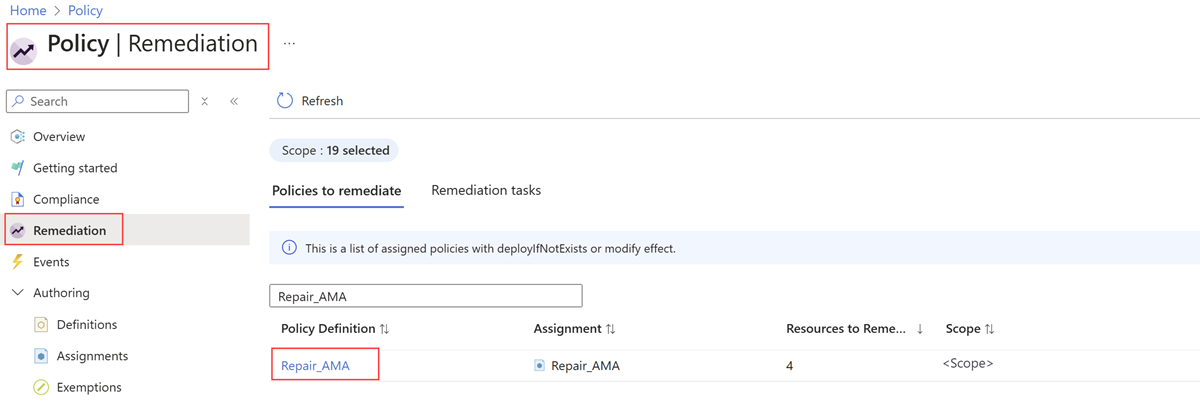

Pour corriger les ressources non conformes et suivre la progression de la tâche de correction, procédez comme suit :

Dans le Portail Azure, accédez au service Azure Policy.

Sélectionnez Correction.

La page Correction affiche la liste des stratégies affectées qui ont des ressources non conformes. Filtrez les résultats pour le nom de l’attribution de stratégie que vous avez créée à l’étape Créer une attribution de stratégie.

Sélectionnez le lien Définition de stratégie.

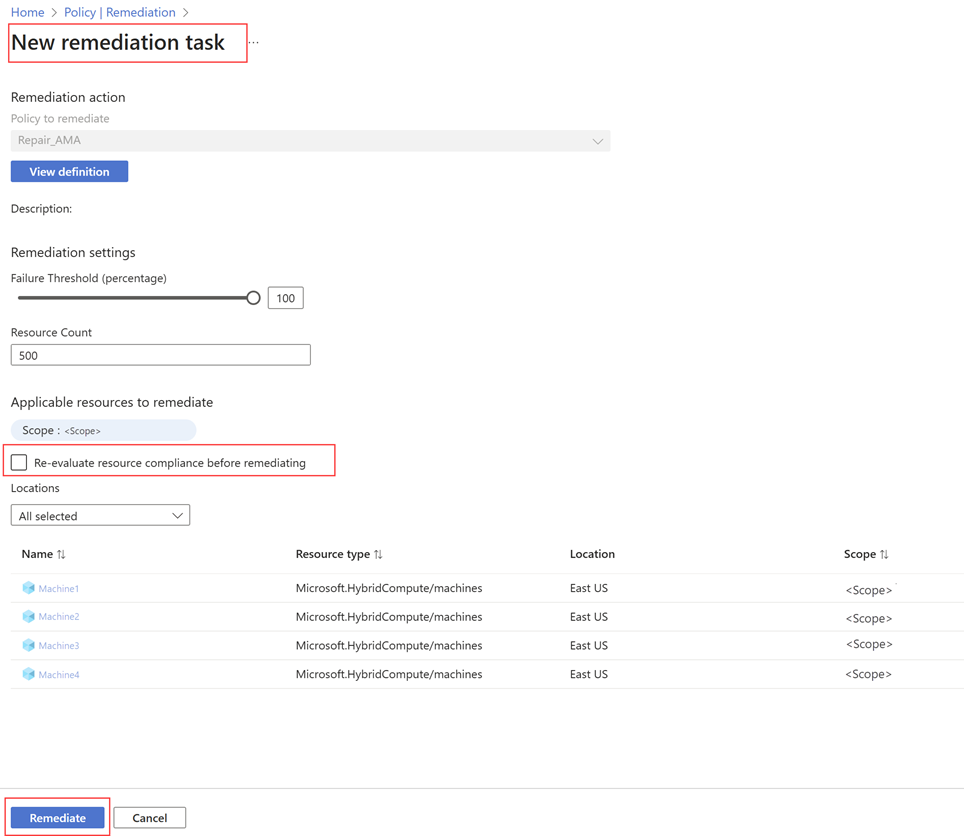

La page Nouvelle tâche de correction affiche les ressources qui nécessitent une correction. Activez la case à cocher Réévaluer la conformité des ressources avant de corriger, puis sélectionnez Corriger.

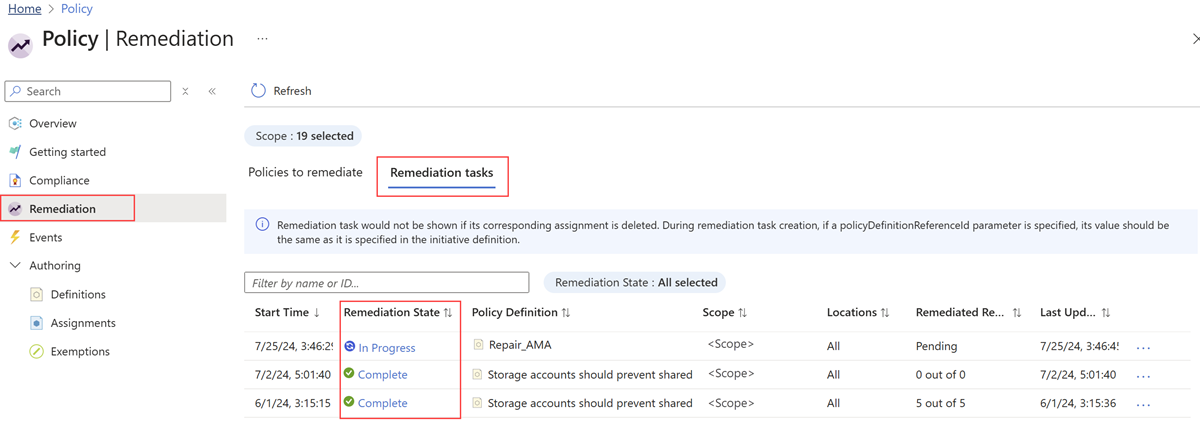

Vous recevez une notification indiquant qu’une tâche de correction est créée et que vous êtes dirigé vers l’onglet Tâches de correction. Cet onglet affiche l’état des différentes tâches de correction. Celui que vous avez créé peut être dans l’état Évaluation ou En cours .

Une fois la correction terminée, l’état passe à Terminé.

Pour plus d’informations sur la correction, consultez Corriger les ressources non conformes avec Azure Policy.