Gérer le contrôle d’application pour Azure Local

S’applique à : Azure Local 2311.2 et les versions ultérieures

Cet article décrit comment utiliser Application Control pour réduire la surface d’attaque d’Azure Local. Pour plus d’informations, consultez Gérer les paramètres de sécurité de base sur Azure Local.

Prérequis

Avant de commencer, vérifiez que vous avez accès à une instance locale Azure déployée, inscrite et connectée à Azure.

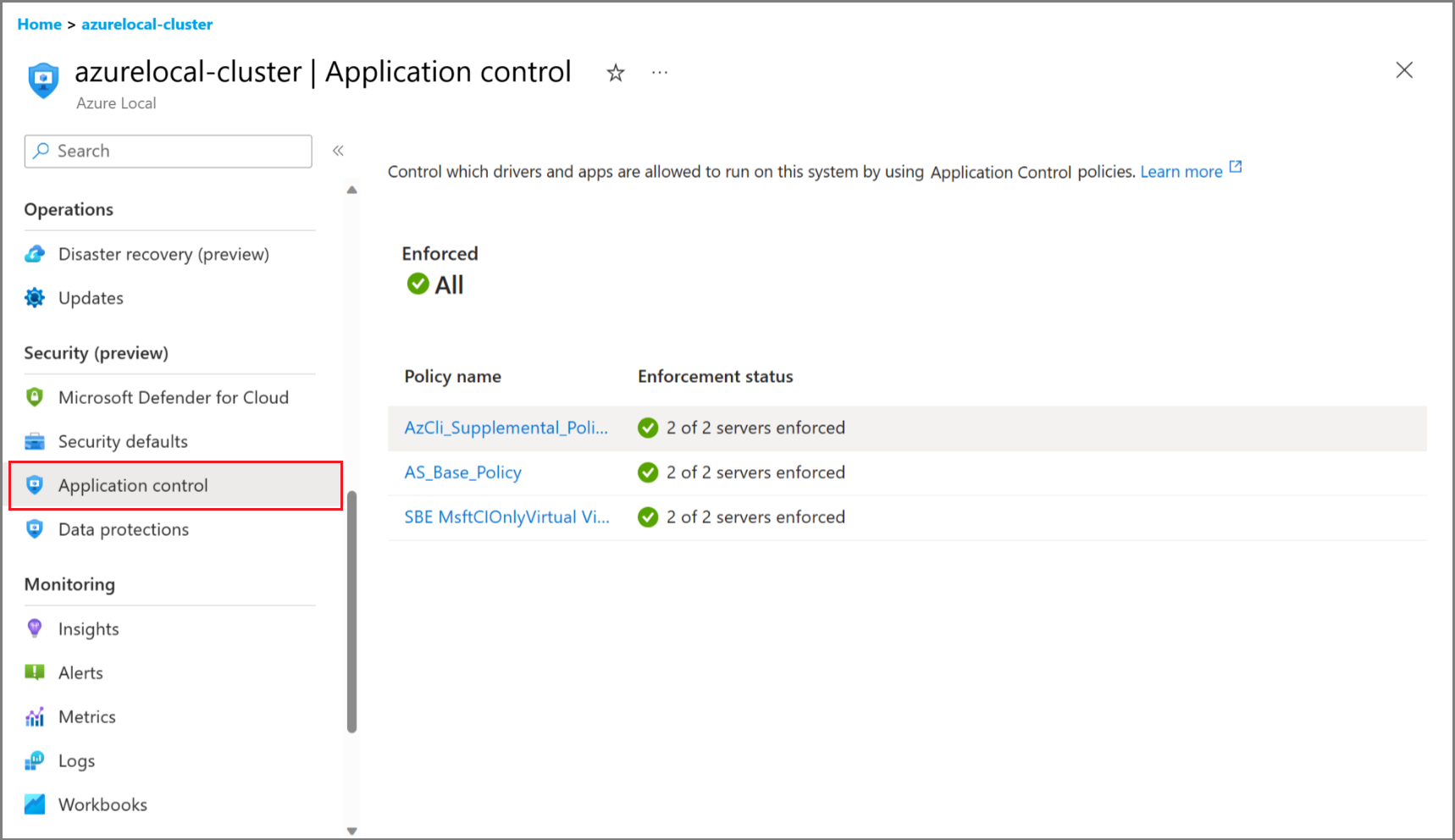

Afficher les paramètres d’Application Control via le portail Azure

Pour afficher les paramètres d’Application Control dans le portail Azure, assurez-vous d’avoir appliqué l’initiative MCSB. Pour plus d’informations, consultez l’initiative Appliquer microsoft Cloud Security Benchmark.

Vous pouvez utiliser les stratégies Application Control pour gérer les pilotes et les applications autorisés à s’exécuter sur votre système. Vous ne pouvez afficher les paramètres d’Application Control que via le portail Azure. Pour gérer les paramètres, veuillez consulter la section Gérer les paramètres d’Application Control avec PowerShell.

Gérer les paramètres d’Application Control avec PowerShell

Activer les modes des stratégies de contrôle des applications

Vous pouvez activer Application Control pendant ou après le déploiement. Utilisez PowerShell pour activer ou désactiver Application Control après le déploiement.

Connectez-vous à l’une des machines et utilisez les cmdlets suivants pour activer la stratégie Application Control souhaitée en mode « Audit » ou « Enforced ».

Dans cette version de build, il existe deux applets de commande :

Enable-AsWdacPolicy- Affecte tous les nœuds de cluster.Enable-ASLocalWDACPolicy- Affecte uniquement le nœud sur lequel l’applet de commande est exécutée.

Selon votre cas d’usage, vous devez exécuter une modification globale du cluster ou une modification de nœud local.

Cela est utile quand :

- Vous avez démarré avec les paramètres par défaut, recommandés.

- Vous devez installer ou exécuter de nouveaux logiciels tiers. Vous pouvez changer de mode de stratégie pour créer une stratégie supplémentaire.

- Vous avez démarré avec Application Control désactivé pendant le déploiement et vous souhaitez maintenant activer Application Control pour renforcer la protection de sécurité ou pour vérifier que votre logiciel fonctionne correctement.

- Vos logiciels ou scripts sont bloqués par Application Control. Dans ce cas, vous pouvez utiliser le mode audit pour comprendre et résoudre le problème.

Remarque

Lorsque votre application est bloquée, Application Control crée un événement correspondant. Passez en revue le journal des événements pour comprendre les détails de la stratégie qui bloque votre application. Pour plus d’informations, veuillez consulter le Guide opérationnel Application Control.

Changer les modes de la stratégie de contrôle d'application

Voici la marche à suivre pour passer d’un mode de stratégie Application Control à l’autre. Ces commandes PowerShell interagissent avec Orchestrator pour activer les modes sélectionnés.

Connectez-vous à votre machine locale Azure.

Exécutez la commande PowerShell suivante à l’aide d’informations d’identification d’administrateur local ou d’informations d’identification d’utilisateur de déploiement (AzureStackLCMUser).

Exécutez la cmdlet suivante pour vérifier le mode de stratégie de contrôle des applications actuellement activé :

Get-AsWdacPolicyModeCette applet de commande retourne le mode Audit ou Appliqué par nœud.

Exécutez l’applet de commande suivante pour changer le mode de stratégie :

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Par exemple, pour changer le mode de stratégie pour auditer, exécutez :

Enable-AsWdacPolicy -Mode AuditAvertissement

L’orchestrateur prendra jusqu’à deux à trois minutes pour basculer vers le mode sélectionné.

Réexécutez

Get-ASWDACPolicyModepour confirmer que le mode de stratégie est mis à jour.Get-AsWdacPolicyModeVoici un exemple de sortie de ces applets de commande :

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Créer une stratégie Application Control pour activer les logiciels tiers

Lors de l’utilisation du contrôle d’application en mode de mise en application, pour que votre logiciel non-Microsoft signé s’exécute, enrichissez la stratégie de base fournie par Microsoft en créant une stratégie supplémentaire de contrôle d'application. Des informations supplémentaires sont disponibles dans la Documentation publique Application Control.

Remarque

Pour exécuter ou installer de nouveaux logiciels, vous devrez peut-être passer Application Control en mode Audit (voir les étapes ci-dessus), installer votre logiciel, vérifier qu’il fonctionne correctement, créer la nouvelle stratégie supplémentaire, puis repasser Application Control en mode Enforced.

Créez une stratégie au format de stratégie multiple, comme indiqué ci-dessous. Ensuite, utilisez-la Add-ASWDACSupplementalPolicy -Path Policy.xml pour la convertir en stratégie supplémentaire et la déployer sur plusieurs nœuds du cluster.

Créer une stratégie supplémentaire de Contrôle des applications

Pour créer une stratégie supplémentaire, procédez comme suit :

Avant de commencer, installez le logiciel qui sera couvert par la stratégie supplémentaire dans son propre répertoire. C’est correct s’il y a des sous-répertoires. Lorsque vous créez la stratégie supplémentaire, vous devez fournir un répertoire à analyser et vous ne souhaitez pas que votre stratégie supplémentaire couvre tout le code sur le système. Dans notre exemple, ce répertoire est C :\software\codetoscan.

Une fois que vous avez tous vos logiciels en place, exécutez la commande suivante pour créer votre stratégie supplémentaire. Utilisez un nom de stratégie unique pour l’identifier.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanExécutez l’applet de commande suivante pour modifier les métadonnées de votre stratégie supplémentaire :

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Exécutez l’applet de commande suivante pour déployer la stratégie :

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlExécutez l’applet de commande suivante pour vérifier l’état de la nouvelle stratégie :

Get-ASLocalWDACPolicyInfoVoici un exemple de sortie de ces applets de commande :

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM