Se connecter à AWS avec le connecteur multicloud dans le portail Azure

Le connecteur multicloud activé par Azure Arc vous permet de connecter des ressources de cloud public non-Azure à Azure à l’aide du portail Azure. Actuellement, les environnements cloud publics AWS sont pris en charge.

Dans le cadre de la connexion d’un compte AWS à Azure, vous allez déployer un modèle CloudFormation sur le compte AWS. Ce modèle crée toutes les ressources requises pour la connexion.

Prérequis

Pour utiliser le connecteur multicloud, vous avez besoin des autorisations appropriées dans AWS et Azure.

Prérequis AWS

Pour créer le connecteur et utiliser l’inventaire multicloud, vous avez besoin des autorisations suivantes dans AWS :

- AmazonS3FullAccess

- AWSCloudFormationFullAccess

- IAMFullAccess

Pour l’intégration à Arc, des conditions préalables supplémentaires doivent être remplies.

Autorisations de la solution AWS

Quand vous chargez votre modèle CloudFormation, des autorisations supplémentaires sont demandées en fonction des solutions que vous avez sélectionnées :

Pour Inventaire, vous pouvez choisir votre autorisation :

Lecture globale : fournit un accès en lecture seule à toutes les ressources du compte AWS. Quand de nouveaux services sont introduits, le connecteur peut rechercher ces ressources sans avoir besoin d’un modèle CloudFormation mis à jour.

Accès avec le privilège minimum : fournit un accès en lecture uniquement aux ressources sous les services sélectionnés. Si vous choisissez de rechercher davantage de ressources à l’avenir, un nouveau modèle CloudFormation doit être chargé.

Pour l’intégration d’Arc, notre service nécessite un accès en écriture EC2 pour installer l’agent Azure Connected Machine.

Conditions préalables pour Azure

Pour utiliser le connecteur multicloud dans un abonnement Azure, vous avez besoin du rôle intégré Contributeur.

Si c’est la première fois que vous utilisez le service, vous devez inscrire ces fournisseurs de ressources, ce qui nécessite un accès Contributeur sur l’abonnement :

- Microsoft.HybridCompute

- Microsoft.HybridConnectivity

- Microsoft.AwsConnector

- Microsoft.Kubernetes

Remarque

Le connecteur multicloud peut fonctionner côte à côte avec le connecteur AWS dans Defender pour cloud. Si vous choisissez, vous pouvez utiliser ces deux connecteurs.

Ajouter votre cloud public dans le portail Azure

Pour ajouter votre cloud public AWS à Azure, utilisez le portail Azure pour entrer des détails et générer un modèle CloudFormation.

Dans le portail Azure, accédez à Azure Arc.

Sous Gestion, sélectionnez Connecteurs Multicloud (préversion).

Dans le volet Connecteurs, sélectionnez Créer.

Dans la page Informations de base :

- Sélectionnez l’abonnement et le groupe de ressources dans lesquels créer votre ressource de connecteur.

- Entrez un nom unique pour le connecteur et sélectionnez une région prise en charge.

- Indiquez l’ID du compte AWS que vous souhaitez connecter et indiquez s’il s’agit d’un compte unique ou d’un compte d’organisation.

- Cliquez sur Suivant.

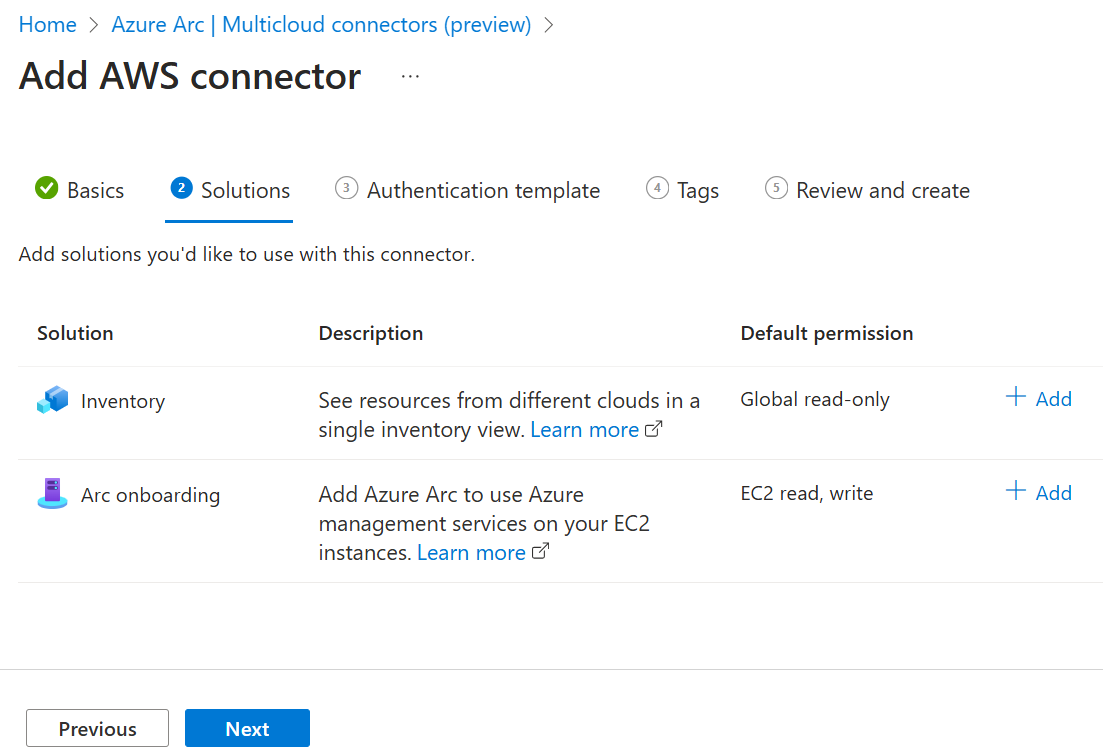

Dans la page Solutions, sélectionnez les solutions que vous souhaitez utiliser avec ce connecteur et configurez-les. Sélectionnez Ajouter pour activer l’inventaire, l’intégration d’Arc ou les deux.

Pour l’inventaire, vous pouvez modifier les options suivantes :

Indiquez si vous souhaitez activer ou non l’option Ajouter tous les services AWS pris en charge. Par défaut, cette option est activée, de sorte que tous les services (ceux qui sont disponibles maintenant et ceux qui seront ajoutés ultérieurement) sont analysés.

Choisissez les services AWS pour lesquels vous souhaitez analyser et importer des ressources. Par défaut, tous les services disponibles sont sélectionnés.

Choisissez vos autorisations. Si la case Ajouter tous les services AWS pris en charge est cochée, vous devez disposer d’un accès en Lecture globale.

Choisissez s’il faut activer ou non la synchronisation périodique. Par défaut, cette option est activée, de sorte que le connecteur analyse régulièrement votre compte AWS. Si vous décochez la case, votre compte AWS n’est analysé qu’une seule fois.

Si la case Activer la synchronisation périodique est cochée, confirmez ou modifiez la sélection Répéter tous/toutes les pour spécifier la fréquence à laquelle votre compte AWS est analysé.

Indiquez si vous souhaitez activer ou non l’option Inclure toutes les régions AWS prises en charge. Si vous sélectionnez cette option, toutes les régions AWS actuelles et futures sont analysées.

Choisissez les régions à rechercher dans votre compte AWS. Par défaut, toutes les régions disponibles sont sélectionnées. Si vous avez sélectionné Inclure toutes les régions AWS prises en charge, toutes les régions doivent être sélectionnées.

Une fois que vous avez terminé d’effectuer des sélections, sélectionnez Enregistrer pour revenir à la page Solutions.

Pour l’Intégration à Arc :

- Sélectionnez une méthode de connectivité pour déterminer si l’agent Connected Machine doit se connecter à Internet via un point de terminaison public ou par serveur proxy. Si vous sélectionnez Serveur proxy, fournissez une URL de serveur proxy à laquelle l’instance EC2 peut se connecter.

- Choisissez s’il faut activer ou non la synchronisation périodique. Par défaut, cette option est activée, de sorte que le connecteur analyse régulièrement votre compte AWS. Si vous décochez la case, votre compte AWS n’est analysé qu’une seule fois.

- Si la case Activer la synchronisation périodique est cochée, confirmez ou modifiez la sélection Répéter tous/toutes les pour spécifier la fréquence à laquelle votre compte AWS est analysé.

- Indiquez si vous souhaitez activer ou non l’option Inclure toutes les régions AWS prises en charge. Si vous sélectionnez cette option, toutes les régions AWS actuelles et futures sont analysées.

- Choisissez les régions à analyser pour les instances EC2 dans votre compte AWS. Par défaut, toutes les régions disponibles sont sélectionnées. Si vous avez sélectionné Inclure toutes les régions AWS prises en charge, toutes les régions doivent être sélectionnées.

- Choisissez de filtrer les instances EC2 par étiquette AWS. Si vous entrez une valeur d’étiquette ici, seules les instances EC2 qui contiennent cette étiquette sont intégrées à Arc. Si vous laissez cette valeur vide, toutes les instances EC2 découvertes sont intégrées à Arc.

Dans la page Modèle d’authentification, téléchargez le modèle CloudFormation que vous allez charger sur AWS. Ce modèle est créé en fonction des informations que vous avez fournies dans De base et des solutions que vous avez sélectionnées. Vous pouvez charger le modèle immédiatement ou attendre que vous terminiez d’ajouter votre cloud public.

Dans la page Balises, entrez les balises que vous souhaitez utiliser.

Dans la page Vérifier et créer, vérifiez vos informations, puis sélectionnez Créer.

Si vous n’avez pas chargé votre modèle pendant ce processus, suivez les étapes de la section suivante pour ce faire.

Charger un modèle CloudFormation sur AWS

Une fois que vous avez enregistré le modèle CloudFormation généré dans la section précédente, vous devez le charger dans votre cloud public AWS. Si vous chargez le modèle avant de terminer la connexion de votre cloud AWS dans le Portail Azure, vos ressources AWS sont analysées immédiatement. Si vous effectuez le processus Ajouter un cloud public dans le portail Azure avant de charger le modèle, il faut un peu plus de temps pour analyser vos ressources AWS et les rendre disponibles dans Azure.

Créer une pile

Procédez comme suit pour créer une pile et charger votre modèle :

Ouvrez la console AWS CloudFormation, puis sélectionnez Créer une pile.

Sélectionnez Modèle prêt, puis sélectionnez Charger un fichier de modèle. Sélectionnez Choisir un fichier et accédez à votre modèle. Sélectionnez ensuite Suivant.

Dans Spécifier les détails de la pile, entrez un nom de pile.

Si vous avez sélectionné la solution Intégration à Arc, renseignez les détails suivants dans les paramètres Stack :

EC2SSMIAMRoleAutoAssignment : spécifie si les rôles IAM utilisés pour les tâches SSM sont automatiquement attribués aux instances EC2. Par défaut, cette option est définie sur true (vrai) et le rôle IAM est attribué à toutes les machines EC2 découvertes. Si vous définissez cette option sur false (faux), vous devez attribuer manuellement le rôle IAM aux instances EC2 que vous voulez intégrer à Arc.

EC2SSMIAMRoleAutoAssignmentSchedule : spécifie si le rôle IAM EC2 utilisé pour les tâches SSM doit être attribué automatiquement de manière périodique. Par défaut, cette option est définie sur enable (activer), ce qui signifie que le rôle IAM sera attribué automatiquement aux machines EC2 découvertes ultérieurement. Si vous définissez ce paramètre sur disable (désactiver), vous devez attribuer manuellement le rôle IAM aux instances EC2 nouvellement déployées que vous voulez intégrer à Azure Arc.

EC2SSMIAMRoleAutoAssignmentScheduleInterval : spécifie l’intervalle périodique pour l’attribution automatique du rôle IAM EC2 utilisé pour les tâches SSM (par exemple 15 minutes, 6 heures ou 1 jour). Si vous définissez EC2SSMIAMRoleAutoAssignment sur true et EC2SSMIAMRoleAutoAssignmentSchedule sur enable, vous pouvez choisir la fréquence à laquelle vous souhaitez rechercher de nouvelles instances EC2 auxquelles attribuer le rôle IAM. L’intervalle par défaut est de 1 jour.

EC2SSMIAMRolePolicyUpdateAllowed : spécifie si les rôles IAM EC2 existants utilisés pour des tâches SSM sont autorisés à se mettre à jour avec les stratégies d’autorisations requises si elles sont manquantes. Par défaut, cette option est définie sur true (vrai). Si vous choisissez de définir ce paramètre sur false, vous devez ajouter manuellement cette autorisation de rôle IAM à l’instance EC2.

Sinon, laissez les autres options définies sur leurs paramètres par défaut et sélectionnez Suivant.

Dans Configurer les options de pile, laissez les options définies sur leurs paramètres par défaut, puis sélectionnez Suivant.

Dans Vérifier et créer, vérifiez que les informations sont correctes, cochez la case Accusé de réception, puis sélectionnez Envoyer.

Créer StackSet

Si votre compte AWS est un compte d’organisation, vous devez également créer un StackSet et télécharger à nouveau votre modèle. Pour ce faire :

Ouvrez la console AWS CloudFormation et sélectionnez StackSets, puis créez StackSet.

Sélectionnez Modèle prêt, puis sélectionnez Charger un fichier de modèle. Sélectionnez Choisir un fichier et accédez à votre modèle. Sélectionnez ensuite Suivant.

Dans Spécifier les détails de la pile, entrez

AzureArcMultiCloudStacksetcomme nom de StackSet.Si vous avez sélectionné la solution Intégration à Arc, renseignez les détails suivants dans les paramètres Stack :

EC2SSMIAMRoleAutoAssignment : spécifie si les rôles IAM utilisés pour les tâches SSM sont automatiquement attribués aux instances EC2. Par défaut, cette option est définie sur true (vrai) et le rôle IAM est attribué à toutes les machines EC2 découvertes. Si vous définissez cette option sur false (faux), vous devez attribuer manuellement le rôle IAM aux instances EC2 que vous voulez intégrer à Arc.

EC2SSMIAMRoleAutoAssignmentSchedule : spécifie si le rôle IAM EC2 utilisé pour les tâches SSM doit être attribué automatiquement de manière périodique. Par défaut, cette option est définie sur enable (activer), ce qui signifie que le rôle IAM sera attribué automatiquement aux machines EC2 découvertes ultérieurement. Si vous définissez ce paramètre sur disable (désactiver), vous devez attribuer manuellement le rôle IAM aux instances EC2 nouvellement déployées que vous voulez intégrer à Arc.

EC2SSMIAMRoleAutoAssignmentScheduleInterval : spécifie l’intervalle périodique pour l’attribution automatique du rôle IAM EC2 utilisé pour les tâches SSM (par exemple, 15 minutes, 6 heures ou 1 jour). Si vous définissez EC2SSMIAMRoleAutoAssignment sur true et EC2SSMIAMRoleAutoAssignmentSchedule sur enable, vous pouvez choisir la fréquence à laquelle vous souhaitez rechercher de nouvelles instances EC2 auxquelles attribuer le rôle IAM. L’intervalle par défaut est de 1 jour.

EC2SSMIAMRolePolicyUpdateAllowed : spécifie si les rôles IAM EC2 existants utilisés pour des tâches SSM sont autorisés à se mettre à jour avec les stratégies d’autorisations requises si elles sont manquantes. Par défaut, cette option est définie sur true (vrai). Si vous choisissez de définir ce paramètre sur false, vous devez ajouter manuellement cette autorisation de rôle IAM à l’instance EC2.

Sinon, laissez les autres options définies sur leurs paramètres par défaut et sélectionnez Suivant.

Dans Configurer les options de pile, laissez les options définies sur leurs paramètres par défaut, puis sélectionnez Suivant.

Dans Définir les options de déploiement, entrez l’ID du compte AWS dans lequel StackSet sera déployé, puis sélectionnez n’importe quelle région AWS pour déployer la pile. Laissez les autres options définies sur leurs paramètres par défaut, puis sélectionnez Suivant.

Dans Révision, vérifiez que les informations sont correctes, cochez la case Accusé de réception, puis sélectionnez Envoyer.

Confirmer le déploiement

Une fois que vous avez terminé l’option Ajouter un cloud public dans Azure et que vous chargez votre modèle sur AWS, votre connecteur et vos solutions sélectionnées sont créés. En moyenne, il faut environ une heure pour que vos ressources AWS soient disponibles dans Azure. Si vous chargez le modèle après avoir créé le cloud public dans Azure, cela peut prendre un peu plus de temps avant de voir les ressources AWS.

Les ressources AWS sont stockées dans un groupe de ressources en utilisant la convention d’affectation de noms aws_yourAwsAccountId, avec des autorisations héritées de son abonnement. Des analyses s’exécutent régulièrement pour mettre à jour ces ressources, en fonction de vos sélections pour Activer la synchronisation périodique.

Étapes suivantes

- Interrogez votre inventaire avec la solution d’inventaire du connecteur multicloud.

- Découvrez comment utiliser solution d’intégration Arc du connecteur multicloud.