Vue d’ensemble de l’identité et de l’accès Kubernetes avec Azure Arc

Vous pouvez authentifier, autoriser et contrôler l’accès à vos clusters Kubernetes activé avec Azure Arc. Cette rubrique fournit une vue d’ensemble des options pour ce faire avec vos clusters Kubernetes activés avec Arc.

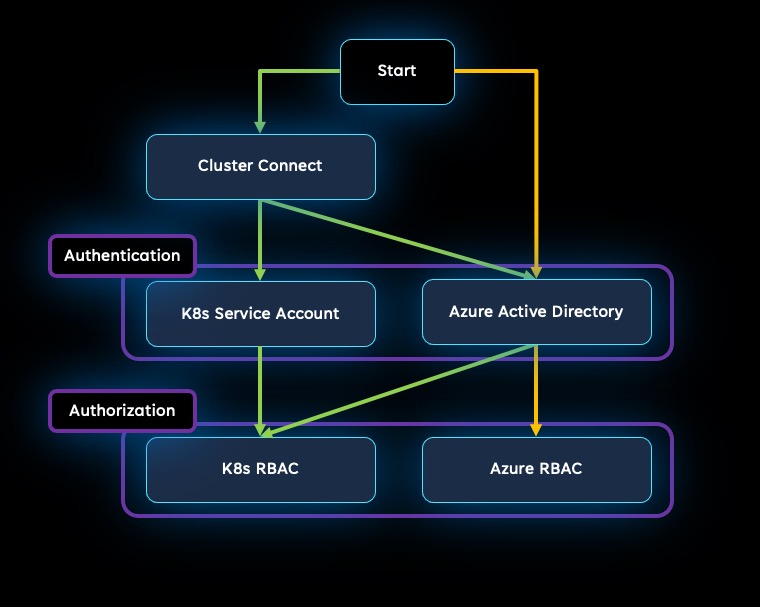

Cette image montre comment utiliser ces différentes options :

Vous pouvez également utiliser à la fois la connexion au cluster et azure RBAC si c’est le plus approprié pour vos besoins.

Options de connectivité

Lors de la planification de la façon dont les utilisateurs authentifient et accèdent aux clusters Kubernetes activés avec Arc, la première décision est de savoir si vous souhaitez utiliser la fonctionnalité de connexion au cluster.

Connexion au cluster

La fonctionnalité de connexion de cluster Kubernetes activé avec Azure Arc fournit une connectivité aux apiserver du cluster. Cette connectivité ne nécessite aucune activation du port entrant sur le pare-feu. Un agent proxy inverse s’exécutant sur le cluster peut démarrer de manière sécurisée une session sortante avec le service Azure Arc.

Avec la connexion au cluster, vos clusters activés avec Arc sont accessibles dans Azure ou à partir d’Internet. Cette fonctionnalité peut vous aider à activer les scénarios de débogage et de résolution des problèmes interactifs. La connexion au cluster peut également nécessiter moins d’interaction pour les mises à jour lorsque les autorisations sont nécessaires pour les nouveaux utilisateurs. Toutes les options d’autorisation et d’authentification décrites dans cet article fonctionnent avec la connexion au cluster.

La connexion au cluster est requise si vous souhaitez utiliser emplacements personnalisés ou afficher les ressources Kubernetes à partir du portail Azure.

Pour plus d’informations, consultez Utiliser la connexion au cluster pour se connecter en toute sécurité aux clusters Kubernetes activés avec Azure Arc.

Microsoft Entra ID et RBAC Azure sans connexion de cluster

Si vous ne souhaitez pas utiliser la connexion au cluster, vous pouvez authentifier et autoriser les utilisateurs afin qu’ils puissent accéder au cluster connecté en utilisant Microsoft Entra ID et contrôle d’accès en fonction du rôle Azure (Azure RBAC). L’utilisation de RBAC Azure sur Kubernetes avec Azure Arc vous permet de contrôler l’accès accordé aux utilisateurs de votre locataire, en gérant l’accès directement à partir d’Azure à l’aide des fonctionnalités d’identité et d’accès Azure connues. Vous pouvez également configurer des rôles au niveau de l’étendue de l’abonnement ou du groupe de ressources, ce qui leur permet de déployer tous les clusters connectés dans cette étendue.

Azure RBAC prend en charge l’accès conditionnel, ce qui vous permet d’activer accès juste-à-temps au cluster ou de limiter l’accès aux clients ou appareils approuvés.

Azure RBAC prend également en charge un mode de communication direct , à l’aide d’identités Microsoft Entra pour accéder directement aux clusters connectés à partir du centre de données, plutôt que d’exiger que toutes les connexions transitent par Azure.

Azure RBAC sur Kubernetes activé avec Arc est actuellement en préversion publique. Pour obtenir plus d’informations, consultez Utiliser Azure RBAC sur des clusters Kubernetes avec Azure Arc.

Options d’authentification

L’authentification est le processus de vérification de l’identité d’un utilisateur. Il existe deux options pour l’authentification auprès d’un cluster Kubernetes activé avec Arc : connexion au cluster et RBAC Azure.

Authentification Microsoft Entra

La fonctionnalité Azure RBAC sur Kubernetes avec Arc vous permet d’utiliser Microsoft Entra ID pour permettre aux utilisateurs de votre locataire Azure d’accéder à vos clusters Kubernetes connectés.

Vous pouvez également utiliser l’authentification Microsoft Entra avec la connexion au cluster. Pour plus d’informations, consultez option d’authentification Microsoft Entra.

Authentification par jeton de service

Avec la connexion au cluster, vous pouvez choisir de vous authentifier via comptes de service.

Pour plus d’informations, consultez option d’authentification de jeton de compte de service.

Options d’autorisation

L’autorisation accorde à un utilisateur authentifié l’autorisation d’effectuer des actions spécifiées. Avec Kubernetes activé avec Azure Arc, il existe deux options d’autorisation qui utilisent le contrôle d’accès en fonction du rôle (RBAC) :

- Contrôle d’accès en fonction du rôle Azure (Azure RBAC) utilise Microsoft Entra ID et Azure Resource Manager pour fournir une gestion précise des accès aux ressources Azure. Cela permet aux avantages des attributions de rôles Azure, telles que les journaux d’activité qui suivent toutes les modifications apportées, d’être utilisés avec vos clusters Kubernetes activés avec Azure Arc.

- Contrôle d’accès en fonction du rôle Kubernetes (Kubernetes RBAC) vous permet de configurer dynamiquement des stratégies via l’API Kubernetes afin que les utilisateurs, les groupes et les comptes de service aient uniquement accès à des ressources de cluster spécifiques.

Bien que le RBAC Kubernetes fonctionne uniquement sur les ressources Kubernetes au sein de votre cluster, Azure RBAC fonctionne sur les ressources de votre abonnement Azure.

Autorisation RBAC Azure

Contrôle d’accès en fonction du rôle Azure (RBAC) est un système d’autorisation basé sur Azure Resource Manager et Microsoft Entra ID qui fournit une gestion affinée des accès des ressources Azure. Avec Azure RBAC, les définitions de rôle décrivent les autorisations à appliquer. Vous attribuez ces rôles à des utilisateurs ou des groupes via une attribution de rôle pour une étendue particulière. L’étendue peut être sur l’ensemble de l’abonnement ou limité à un groupe de ressources ou à une ressource individuelle telle qu’un cluster Kubernetes.

Si vous utilisez l’authentification Microsoft Entra sans connexion au cluster, l’autorisation RBAC Azure est votre seule option pour l’autorisation.

Si vous utilisez la connexion au cluster avec l’authentification Microsoft Entra, vous avez la possibilité d’utiliser Azure RBAC pour la connectivité aux apiserver du cluster. Pour plus d’informations, consultez option d’authentification Microsoft Entra.

Autorisation Kubernetes RBAC

Le contrôle RBAC Kubernetes assure un filtrage granulaire des actions de l’utilisateur. Avec RBAC Kubernetes, vous attribuez aux utilisateurs ou aux groupes l’autorisation de créer et de modifier des ressources ou d’afficher les journaux d’activité à partir des charges de travail d’application en cours d’exécution. Vous pouvez créer des rôles pour définir des autorisations, puis affecter ces rôles aux utilisateurs avec des liaisons de rôle. Les autorisations peuvent être étendues à un espace de noms unique ou sur l’ensemble du cluster.

Si vous utilisez le cluster connectez-vous avec l’option d’authentification de jeton de compte de service, vous devez utiliser RBAC Kubernetes pour fournir une connectivité aux apiserver du cluster. Cette connectivité ne nécessite aucune activation du port entrant sur le pare-feu. Un agent proxy inverse s’exécutant sur le cluster peut démarrer de manière sécurisée une session sortante avec le service Azure Arc.

Si vous utilisez connecter cluster avec l’authentification Microsoft Entra, vous avez également la possibilité d’utiliser Kubernetes RBAC au lieu d’Azure RBAC.

Étapes suivantes

- En savoir plus sur Azure Microsoft Entra ID et contrôle d’accès en fonction du rôle Azure (Azure RBAC).

- Découvrez cluster connecter l’accès aux clusters Kubernetes activés avec Azure Arc.

- Découvrir plus d’informations sur RBAC Azure sur Kubernetes avec Azure Arc

- Découvrez options d’accès et d’identité pour les clusters Azure Kubernetes Service (AKS).