Simplifier les exigences de configuration réseau avec la passerelle Azure Arc (préversion)

Si vous utilisez des proxys d’entreprise pour gérer le trafic sortant, la passerelle Azure Arc (préversion) peut simplifier le processus d’activation de la connectivité.

La passerelle Azure Arc (préversion) vous permet de :

- Vous connecter à Azure Arc en ouvrant l’accès au réseau public à seulement sept noms de domaine complets (FQDN).

- Voir et auditer tout le trafic que les agents Arc envoient à Azure via la passerelle Arc.

Important

La passerelle Azure Arc est actuellement en préversion.

Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

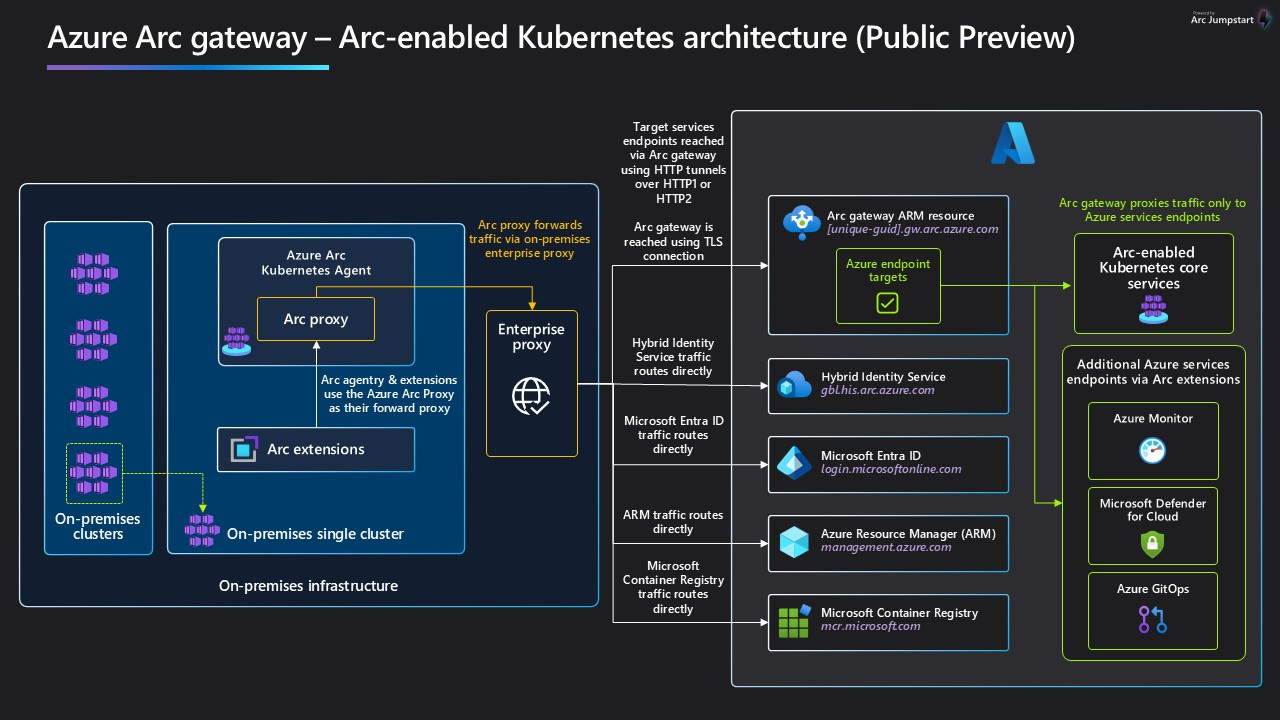

Fonctionnement de la passerelle Azure Arc

La passerelle Arc fonctionne en introduisant deux nouveaux composants

La ressource de passerelle Arc est une ressource Azure qui sert de front-end commun pour le trafic Azure. Cette ressource de passerelle est servie sur un domaine/une URL spécifique. Vous devez créer cette ressource en suivant les étapes décrites dans cet article. Une fois que vous avez créé la ressource de passerelle, ce domaine/cette URL est inclus dans la confirmation de réussite.

Le Proxy Arc est un nouveau composant qui s’exécute comme son propre pod (appelé « Proxy Azure Arc »). Ce composant agit comme un proxy de transfert utilisé par les agents et extensions Azure Arc. Aucune configuration n’est nécessaire de votre part pour le Proxy Azure Arc. À partir de la version 1.21.10 des agents Kubernetes avec Arc, ce pod fait partie des principaux agents Arc et s’exécute dans le contexte d’un cluster Kubernetes avec Arc.

Quand la passerelle est en place, le trafic circule à travers les tronçons suivants : Agents Arc → Proxy Azure Arc → Proxy d’entreprise → Passerelle Arc → Service cible.

Limites actuelles

Pendant la préversion publique, les limitations suivantes s’appliquent. Tenez compte de ces facteurs quand vous planifiez votre configuration.

- Les proxys de terminaison TLS ne sont pas pris en charge avec la passerelle Arc.

- Vous ne pouvez pas utiliser de VPN ExpressRoute/site à site ni de points de terminaison privés en plus de la passerelle Arc.

- Il existe une limite de cinq ressources de passerelle Arc par abonnement Azure.

Vous pouvez créer une ressource de passerelle Arc à partir du portail Azure, d’Azure CLI ou d’Azure PowerShell.

Quand vous créez la ressource de passerelle Arc, vous spécifiez l’abonnement et le groupe de ressources dans lequel la ressource est créée, ainsi qu’une région Azure. Toutefois, toutes les ressources avec Arc du même locataire peuvent utiliser la ressource, quel que soit leur abonnement ou région.

Pour créer des ressources de passerelle Arc et gérer leur association avec des serveurs Kubernetes avec Arc, les autorisations suivantes sont nécessaires :

Microsoft.Kubernetes/connectedClusters/settings/default/writeMicrosoft.hybridcompute/gateways/readMicrosoft.hybridcompute/gateways/write

Créer la ressource de passerelle Arc

Sur une machine disposant d’un accès à Azure, exécutez la commande Azure CLI suivante :

az extension add -n arcgatewayExécutez ensuite la commande Azure CLI suivante pour créer votre ressource de passerelle Arc, en remplaçant les espaces réservés par les valeurs souhaitées :

az arcgateway create --name <gateway's name> --resource-group <resource group> --location <region> --gateway-type public --allowed-features * --subscription <subscription name or id>

La création de la ressource de passerelle Arc prend généralement environ dix minutes.

Vérifier l’accès aux URL nécessaires

Une fois la ressource créée, la confirmation de réussite inclut l’URL de la passerelle Arc. Vérifiez que votre URL de passerelle Arc et toutes les URL ci-dessous sont autorisées dans l’environnement où se trouvent vos ressources Arc.

| URL | Objectif |

|---|---|

[Your URL prefix].gw.arc.azure.com |

Votre URL de passerelle. Cette URL peut être obtenue en exécutant az arcgateway list une fois que vous avez créé la ressource. |

management.azure.com |

Point de terminaison Azure Resource Manager, nécessaire pour le canal de contrôle ARM. |

<region>.obo.arc.azure.com |

Nécessaire quand Connexion du cluster est configuré. |

login.microsoftonline.com, <region>.login.microsoft.com |

Point de terminaison Microsoft Entra ID, utilisé pour l’acquisition de jetons d’accès d’identité. |

gbl.his.arc.azure.com, <region>.his.arc.azure.com |

Point de terminaison de service cloud pour communiquer avec les agents Arc. Utilise des noms courts, par exemple, eus pour USA Est. |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Requis pour extraire des images conteneurs pour les agents Azure Arc. |

Intégrer des clusters Kubernetes à Azure Arc avec votre ressource de passerelle Arc

Vérifiez que votre environnement répond à tous les prérequis pour Kubernetes avec Azure Arc. Comme vous utilisez la passerelle Azure Arc, vous n’avez pas besoin de répondre à l’ensemble complet des exigences réseau.

Sur la machine de déploiement, définissez les variables d’environnement nécessaires pour Azure CLI afin d’utiliser le serveur proxy sortant :

export HTTP_PROXY=<proxy-server-ip-address>:<port>export HTTPS_PROXY=<proxy-server-ip-address>:<port>export NO_PROXY=<cluster-apiserver-ip-address>:<port>Sur le cluster Kubernetes, exécutez la commande connect avec les paramètres

proxy-httpsetproxy-httpspécifiés. Si votre serveur proxy est configuré à la fois pour HTTP et HTTPS, veillez à l’utiliser--proxy-httppour le proxy HTTP et--proxy-httpspour le proxy HTTPS. Si votre serveur proxy utilise uniquement HTTP, vous pouvez utiliser cette valeur pour les deux paramètres.az connectedk8s connect -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id> --proxy-https <proxy_value> --proxy-http http://<proxy-server-ip-address>:<port> --proxy-skip-range <excludedIP>,<excludedCIDR> --location <region>Remarque

Certaines demandes réseau, comme celles impliquant une communication service à service dans le cluster, doivent être séparées du trafic qui est routé via le serveur proxy pour la communication sortante. Vous pouvez utiliser le paramètre

--proxy-skip-rangepour spécifier la plage CIDR et les points de terminaison en les séparant par des virgules afin qu’aucune communication des agents vers ces points de terminaison ne passe par le proxy sortant. Au minimum, la plage CIDR des services dans le cluster doit être spécifiée en tant que valeur pour ce paramètre. Par exemple, sikubectl get svc -Arenvoie une liste de services qui ont tous des valeursClusterIPdans la plage10.0.0.0/16, la valeur à spécifier pour--proxy-skip-rangeest10.0.0.0/16,kubernetes.default.svc,.svc.cluster.local,.svc.--proxy-http,--proxy-httpset--proxy-skip-rangesont attendus pour la plupart des environnements de serveurs proxy sortants.--proxy-certest nécessaire uniquement si vous devez injecter les certificats approuvés attendus par le proxy dans le magasin de certificats approuvés des pods d’agent.Le proxy sortant doit être configuré pour autoriser les connexions websocket.

Configurer des clusters existants pour utiliser la passerelle Arc

Pour mettre à jour des clusters existants afin qu’ils utilisent la passerelle Arc, exécutez la commande suivante :

az connectedk8s update -g <resource_group> -n <cluster_name> --gateway-resource-id <gateway_resource_id>

Pour vérifier que la mise à jour a réussi, exécutez la commande suivante et vérifiez que la réponse est true :

az connectedk8s show -g <resource_group> -n <cluster_name> --query 'gateway.enabled'

Une fois que vos clusters ont été mis à jour pour utiliser la passerelle Arc, certains points de terminaison Arc qui ont été précédemment autorisés dans vos pare-feu ou votre proxy d’entreprise ne sont plus nécessaires et peuvent être supprimés. Nous vous recommandons d’attendre au moins une heure avant de supprimer les points de terminaison qui ne sont plus nécessaires. Veillez à ne pas supprimer les points de terminaison nécessaires pour la passerelle Arc.

Supprimer la passerelle Arc

Pour désactiver la passerelle Arc et supprimer l’association entre la ressource de passerelle Arc et le cluster avec Arc, exécutez la commande suivante :

az connectedk8s update -g <resource_group> -n <cluster_name> --disable-gateway

Surveiller le trafic

Pour auditer le trafic de votre passerelle, consultez les journaux du routeur de passerelle :

- Exécutez

kubectl get pods -n azure-arc - Identifiez le pod Proxy Arc (son nom commence par

arc-proxy-). - Exécutez

kubectl logs -n azure-arc <Arc Proxy pod name>

Autres cas de figure

Pendant la préversion publique, la passerelle Arc couvre les points de terminaison nécessaires pour l’intégration d’un serveur, ainsi qu’une partie des points de terminaison nécessaires pour des scénarios Arc supplémentaires. En fonction des scénarios que vous adoptez, des points de terminaison supplémentaires doivent encore être autorisés dans votre proxy.

Tous les points de terminaison listés pour les scénarios suivants doivent être autorisés dans votre proxy d’entreprise quand vous utilisez la passerelle Arc :

- Container Insights dans Azure Monitor :

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com

- Azure Key Vault :

<vault-name>.vault.azure.net

- Azure Policy :

data.policy.core.windows.netstore.policy.core.windows.net

- Microsoft Defender pour les conteneurs :

*.ods.opinsights.azure.com*.oms.opinsights.azure.com

- Services de données avec Azure Arc

*.ods.opinsights.azure.com*.oms.opinsights.azure.com*.monitoring.azure.com