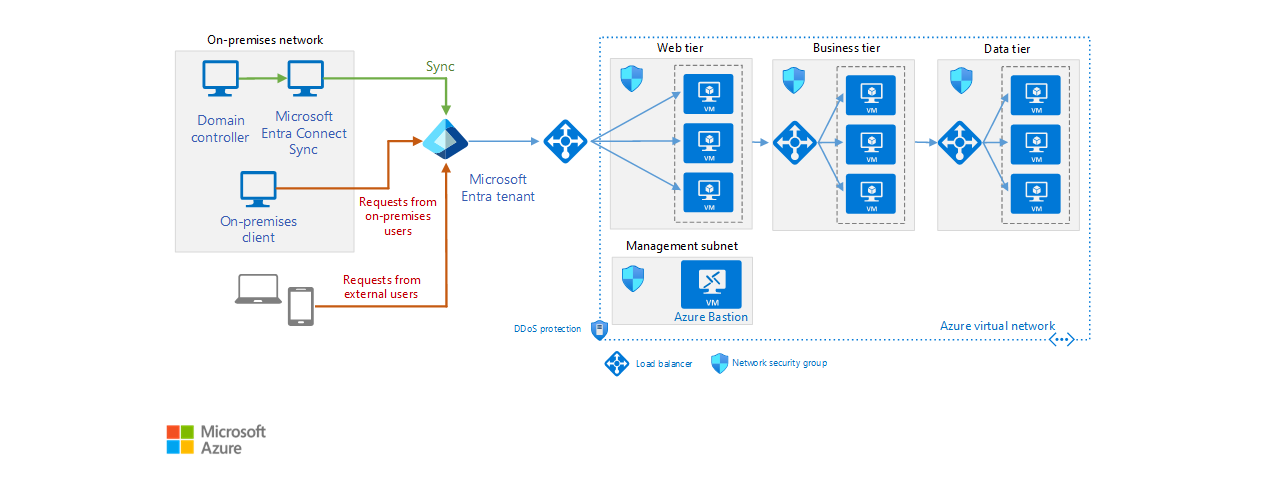

Microsoft Entra ID est un service d’identité et d’annuaire basé sur le cloud. Cette architecture de référence présente les meilleures pratiques pour l’intégration des domaines Active Directory locaux avec Microsoft Entra ID afin de fournir une authentification d’identité informatique.

Architecture

Accédez au diagramme Visio en ligne, par l’intermédiaire de Microsoft 365. Notez que vous devez disposer d’une licence Visio pour accéder à ce diagramme. Vous pouvez aussi télécharger un fichier Visio de cette architecture (voir l’onglet Visio « Microsoft Entra ID »).

Remarque

Pour plus de simplicité, ce diagramme illustre uniquement les connexions directement liées à Microsoft Entra ID. Il ne montre pas le trafic associé aux protocoles qui peut être observé dans le cadre de l’authentification et de la fédération des identités. Par exemple, une application web peut rediriger le navigateur web pour authentifier la requête par le biais de Microsoft Entra ID. Une fois authentifiée, la requête peut être retransmise à l’application web avec les informations d’identité appropriées.

Pour plus d'informations, consultez Choisir une solution pour intégrer l'environnement Active Directory local à Azure.

Components

L’architecture possède les composants suivants :

Locataire Microsoft Entra. Une instance de Microsoft Entra ID créée par votre organisation. Il joue le rôle de service d’annuaire pour les applications cloud en stockant les objets copiés à partir de l’annuaire Active Directory local et fournit des services d’identité.

Sous-réseau de couche Web. Ce sous-réseau accueille les machines virtuelles qui exécutent une application web. Microsoft Entra ID peut jouer le rôle de service de répartiteur pour les identités pour cette application.

Serveur AD DS local. Service d'annuaire et d'identité local. Le répertoire AD DS peut être synchronisé avec Microsoft Entra ID pour lui permettre d’authentifier les utilisateurs locaux.

Serveur Microsoft Entra Connect Sync. Ordinateur local qui exécute le service de synchronisation Microsoft Entra Connect. Ce service synchronise les informations stockées dans l’annuaire Active Directory local avec Microsoft Entra ID. Par exemple, si vous approvisionnez ou désapprovisionnez des groupes et des utilisateurs localement, ces modifications se propagent à Microsoft Entra ID.

Remarque

Pour des raisons de sécurité, Microsoft Entra ID stocke le mot de passe des utilisateurs sous forme de code de hachage. Si un utilisateur requiert une réinitialisation de mot de passe, celle-ci doit être réalisée localement et le nouveau hachage doit être envoyé à Microsoft Entra ID. Les éditions Microsoft Entra ID P1 ou P2 comprennent des fonctionnalités permettant de changer le mot de passe dans le cloud et de le réécrire dans AD DS localement.

Machines virtuelles pour une application multiniveau. Pour plus d’informations sur ces ressources, voir [Exécuter des VMs pour un niveau N d’architecture][mise en œuvre d’une architecture multi-niveaux sur Azure].

Détails du scénario

Cas d’usage potentiels

Les utilisations courantes de cette architecture de référence incluent :

- Les applications web déployées dans Azure qui fournissent un accès aux utilisateurs distants qui appartiennent à votre organisation.

- L’implémentation de fonctionnalités en libre-service pour les utilisateurs finals, telles que la réinitialisation de mot de passe, et la délégation de la gestion des groupes. Cette opération requiert l’édition Microsoft Entra ID P1 ou P2.

- Les architectures dans lesquelles le réseau local et le réseau virtuel Azure de l’application ne sont pas connectés à l’aide d’un tunnel VPN ou d’un circuit ExpressRoute.

Remarque

Microsoft Entra ID peut authentifier l’identité des utilisateurs et des applications qui existent dans le répertoire d’une organisation. Un certain nombre d’applications et de services, tels que SQL Server, peuvent nécessiter l’authentification de l’ordinateur, auquel cas cette solution n’est pas adaptée.

Recommandations

Les recommandations suivantes s’appliquent à la plupart des scénarios. Suivez ces recommandations, sauf si vous avez un besoin spécifique qui vous oblige à les ignorer.

Configurez le service de synchronisation Microsoft Entra Connect

Le service de synchronisation Microsoft Entra Connect garantit que les informations d’identité stockées dans le cloud sont cohérentes avec celles stockées localement. Ce service peut être installé à l’aide du logiciel Microsoft Entra Connect.

Avant d’implémenter la synchronisation Microsoft Entra Connect, déterminez les exigences de synchronisation de votre organisation. telles que les éléments à synchroniser, les domaines à partir desquels effectuer une synchronisation et la fréquence requise. Pour plus d'informations, consultez Déterminer les exigences de synchronisation d'annuaires.

Vous pouvez exécuter le service de synchronisation Microsoft Entra Connect sur une machine virtuelle ou un ordinateur hébergé localement. Selon la volatilité des informations stockées dans votre répertoire Microsoft Entra, la charge sur le service de synchronisation Azure AD Connect a peu de chances d’être élevée après la synchronisation initiale avec Microsoft Entra ID. L’exécution du service sur une machine virtuelle permet de mettre à l’échelle le serveur plus facilement si nécessaire. Surveillez l’activité sur la machine virtuelle comme expliqué dans la section Surveillance pour déterminer si une mise à l’échelle est nécessaire.

Si vous avez plusieurs domaines locaux dans une forêt, nous vous recommandons de stocker et de synchroniser les informations de l’ensemble de la forêt dans un locataire Microsoft Entra unique. Filtrez les informations d’identités que l’on retrouve dans plusieurs domaines afin que chaque identité apparaisse une seule fois dans Microsoft Entra ID au lieu d’être dupliquée. La duplication peut entraîner des incohérences lors de la synchronisation des données. Pour plus d’informations, consultez la section Recommandations en matière de topologie ci-dessous.

Utilisez le filtrage afin de stocker uniquement les données nécessaires dans Microsoft Entra ID. Par exemple, votre organisation ne souhaite peut-être pas que les informations sur les comptes inactifs soient stockées dans Microsoft Entra ID. Le filtrage peut être effectué par groupe, par domaine, par unité d’organisation ou par attribut. Vous pouvez combiner des filtres pour créer des règles plus complexes. Par exemple, vous pouvez synchroniser les objets stockés dans un domaine qui présentent une valeur d’attribut spécifique. Pour plus d’informations, consultez Synchronisation Microsoft Entra Connect : configurer le filtrage.

Pour implémenter la haute disponibilité pour le service de synchronisation AD Connect, exécutez un serveur de préproduction secondaire. Pour plus d’informations, consultez la section Recommandations en matière de topologie.

Remarque

La synchronisation cloud Microsoft Entra Connect est une nouvelle offre de Microsoft conçue pour atteindre et atteindre vos objectifs d’identité hybride en matière de synchronisation des utilisateurs, des groupes et des contacts avec Microsoft Entra ID. Avec la synchronisation cloud Microsoft Entra Connect, le provisionnement d'AD vers Microsoft Entra ID est orchestré dans Microsoft Online Services.

Valider la configuration et la stratégie de sécurité

Gestion des mots de passe utilisateur. Les éditions Microsoft Entra ID P1 o P2 prennent en charge la réécriture du mot de passe, permettant à vos utilisateurs locaux d’effectuer des réinitialisations de mot de passe en libre-service à partir du portail Azure. Cette fonctionnalité ne doit être activée qu'après avoir revu la stratégie de sécurité des mots de passe de votre organisation. Par exemple, vous pouvez choisir d’autoriser seulement certains utilisateurs à modifier leur mot de passe et personnaliser l’expérience de gestion des mots de passe. Pour plus d'informations, consultez Personnalisation de la gestion des mots de passe en fonction des besoins de votre organisation.

Protéger les applications locales qui sont accessibles aux utilisateurs externes. Utilisez le proxy d’application Microsoft Entra ID afin de fournir un accès contrôlé aux applications web locales aux utilisateurs externes à votre réseau par le biais de Microsoft Entra ID. Seuls les utilisateurs qui possèdent des informations d’identification valides dans votre annuaire Azure sont autorisés à utiliser l’application. Pour plus d'informations, consultez Activer le proxy d'application sur le portail Azure.

Surveillez activement Microsoft Entra ID pour détecter tout signe d’activité suspecte. Envisagez d’utiliser l’édition Microsoft Entra ID P2, qui inclut Microsoft Entra ID Protection. Identity Protection s’appuie sur des algorithmes d’apprentissage automatique adaptatif et des règles heuristiques pour détecter les anomalies et les événements à risque susceptibles d’indiquer qu’une identité a été compromise. Par exemple, ce service peut détecter les activités inhabituelles telles que les activités de connexion anormales, les connexions à partir de sources inconnues ou d’adresses IP présentant une activité suspecte, ou encore les connexions à partir d’appareils susceptibles d’être infectés. Identity Protection utilise ces données pour générer des rapports et des alertes qui vous permettent d’investiguer ces événements à risque et de prendre les mesures qui s’imposent. Pour plus d’informations, consultezMicrosoft Entra ID Protection.

Vous pouvez utiliser la fonctionnalité de création de rapports de Microsoft Entra ID dans le portail Azure pour surveiller les activités liées à la sécurité qui se produisent dans votre système. Pour plus d’informations sur l’utilisation de ces rapports, consultez le guide Création de rapports Microsoft Entra ID.

Valider la topologie de réseau

Configurez Microsoft Entra Connect de manière à implémenter une topologie correspondant le mieux aux exigences de votre organisation. Microsoft Entra Connect prend notamment en charge les topologies suivantes :

Forêt unique, locataire Microsoft Entra unique. Dans cette topologie, Microsoft Entra Connect synchronise les objets et les informations d’identité à partir d’un ou plusieurs domaines d’une forêt locale unique dans un locataire Microsoft Entra unique. Cette topologie est l’implémentation par défaut effectuée par l’installation rapide de Microsoft Entra Connect.

Remarque

N’utilisez pas plusieurs serveurs de synchronisation Microsoft Entra Connect pour connecter des domaines différents de la même forêt locale au même locataire Microsoft Entra, sauf si vous exécutez un serveur en mode de préproduction, comme décrit ci-dessous.

Plusieurs forêts, un seul répertoire Microsoft Entra. Dans cette topologie, Microsoft Entra Connect synchronise les objets et les informations d’identité de plusieurs forêts dans un locataire Microsoft Entra unique. Utilisez cette topologie si votre organisation possède plusieurs forêts locales. Vous pouvez consolider les informations d’identité afin que chaque utilisateur unique soit représenté une seule fois dans le répertoire Microsoft Entra, même si l’utilisateur existe dans plusieurs forêts. Toutes les forêts utilisent le même serveur de synchronisation Microsoft Entra Connect. Le serveur de synchronisation Microsoft Entra Connect ne doit pas nécessairement faire partie d’un domaine, mais il doit être accessible à partir de toutes les forêts.

Remarque

Dans cette topologie, n’utilisez pas de serveurs de synchronisation Microsoft Entra Connect distincts pour connecter chaque forêt locale à un locataire Microsoft Entra unique. En effet, cela peut donner lieu à des informations d’identité dupliquées dans Microsoft Entra ID si des utilisateurs sont présents dans plusieurs forêts.

Plusieurs forêts, topologies distinctes. Cette topologie fusionne les informations d’identité de différentes forêts dans un locataire Microsoft Entra unique, traitant toutes les forêts comme des entités distinctes. Cette topologie est utile si vous combinez des forêts de différentes organisations et que les informations d’identité de chaque utilisateur sont stockées dans une seule forêt.

Remarque

Si les listes d’adresses globale de chaque forêt sont synchronisées, un utilisateur d’une forêt peut être présent dans une autre en tant que contact. Cela peut se produire si votre organisation a implémenté GALSync avec Forefront Identity manager 2010 ou Microsoft Identity Manager 2016. Dans ce scénario, vous pouvez spécifier que les utilisateurs doivent être identifiés par leur attribut Mail. Vous pouvez également effectuer l’identification à l’aide des attributs ObjectSID et msExchMasterAccountSID. Ce mode d’identification s’avère utilise si une ou plusieurs forêts comportent des comptes désactivés.

Serveur de préproduction. Dans cette configuration, vous exécutez une deuxième instance du serveur de synchronisation Microsoft Entra Connect parallèlement à la première instance. Cette structure prend en charge des scénarios tels que :

Haute disponibilité :

Le test et le déploiement d’une nouvelle configuration du serveur de synchronisation Microsoft Entra Connect.

La mise en place d’un nouveau serveur et la désaffectation d’une ancienne configuration.

Dans ces scénarios, la deuxième instance s’exécute en mode de préproduction. Le serveur enregistre les objets importés et les données de synchronisation dans sa base de données, mais ne transmet pas les données à Microsoft Entra ID. Si vous désactivez le mode de préproduction, le serveur commence à écrire les données dans Microsoft Entra ID, ainsi qu’à effectuer l’écriture différée des mots de passe dans les répertoires locaux si nécessaire. Pour plus d’informations, consultez Synchronisation Microsoft Entra Connect : tâches et examen opérationnels.

Plusieurs répertoires Microsoft Entra. En général, vous créez un répertoire Microsoft Entra unique pour une organisation, mais il peut arriver que vous ayez besoin de partitionner les informations dans des répertoires Microsoft Entra distincts. Dans ce cas, vous pouvez prévenir les problèmes de synchronisation et d’écriture différée de mots de passe en vous assurant que chaque objet de la forêt locale apparaît dans un seul répertoire Microsoft Entra. Pour implémenter ce scénario, configurez des serveurs de synchronisation Microsoft Entra Connect distincts pour chaque répertoire Microsoft Entra et utilisez le filtrage afin que chaque serveur de synchronisation Microsoft Entra Connect opère sur un ensemble d’objets mutuellement exclusifs.

Pour plus d’informations sur ces topologies, consultez Topologies relatives à Microsoft Entra Connect.

Configurer la méthode d’authentification utilisateur

Par défaut, le serveur de synchronisation Microsoft Entra Connect configure la synchronisation de hachage du mot de passe entre le domaine local et Microsoft Entra ID. Le service Microsoft Entra part du principe que les utilisateurs s’authentifient en fournissant le même mot de passe que celui qu’ils utilisent localement. Cette stratégie est adaptée à de nombreuses organisations, mais vous devez prendre en considération les stratégies et l’infrastructure existantes de votre organisation. Par exemple :

- Il se peut que la stratégie de sécurité de votre organisation empêche la synchronisation des hachages de mot de passe avec le cloud. Dans ce cas, votre organisation doit envisager d'utiliser l'authentification directe.

- Vous pouvez avoir besoin que les utilisateurs bénéficient d’une authentification unique (SSO) transparente quand ils accèdent aux ressources cloud à partir de machines jointes au domaine sur le réseau d’entreprise.

- Votre organisation a peut-être déjà déployé des services de fédération Active Directory (AD FS) ou un fournisseur de fédération tiers. Vous pouvez configurer Microsoft Entra ID de manière à utiliser cette infrastructure pour implémenter l’authentification et l’authentification SSO plutôt que de faire appel aux informations de mot de passe stockées dans le cloud.

Pour plus d’informations, consultez Options de connexion de l’utilisateur par le biais de Microsoft Entra Connect.

Configurer le proxy d’application Microsoft Entra

Utilisez Microsoft Entra ID pour fournir l’accès aux applications locales.

Exposez vos applications web locales à l’aide de connecteurs de proxy d’application gérés par le composant de proxy d’application Microsoft Entra. Le connecteur de proxy d’application ouvre une connexion réseau sortante au proxy d’application Microsoft Entra. Les requêtes des utilisateurs distants sont routées de Microsoft Entra ID vers les applications web par le biais de cette connecteur de proxy. Cette configuration évite d’avoir à ouvrir des ports entrants sur le pare-feu local, et réduit la surface d’attaque exposée par votre organisation.

Pour plus d’informations, consultez Publier des applications à l’aide du proxy d’application Microsoft Entra.

Configurez la synchronisation d’objets Microsoft Entra

La configuration par défaut de Microsoft Entra Connect synchronise les objets de votre répertoire Microsoft Entra local selon les règles exposées dans l’article Synchronisation Microsoft Entra Connect : présentation de la configuration par défaut. Les objets qui répondent à ces règles sont synchronisés, tandis que tous les autres objets sont ignorés. Quelques exemples de règles :

- Les objets utilisateur doivent présenter un attribut sourceAnchor unique et l’attribut accountEnabled doit être renseigné.

- Les objets utilisateur doivent présenter un attribut sAMAccountName, et ne peuvent pas commencer par le texte Azure AD_ ou MSOL_.

Microsoft Entra Connect applique plusieurs règles aux objets utilisateur, contact, groupe, ForeignSecurityPrincipal et ordinateur. Si vous avez besoin de modifier l’ensemble de règles par défaut, utilisez l’Éditeur de règles de synchronisation installé avec Microsoft Entra Connect. Pour plus d’informations, consultez Synchronisation Microsoft Entra Connect : présentation de la configuration par défaut.

Vous pouvez également définir vos propres filtres pour limiter les objets à synchroniser par domaine ou unité d’organisation. Vous pouvez également implémenter un filtrage personnalisé plus complexe, tel que celui décrit dans Synchronisation Microsoft Entra Connect : configurer le filtrage.

Configurer les agents de surveillance

La surveillance de l’intégrité est effectuée par les agents suivants installés localement :

- Microsoft Entra Connect installe un agent qui enregistre les informations sur les opérations de synchronisation. Utilisez le panneau Microsoft Entra Connect Health dans le portail Azure pour surveiller l’intégrité et le niveau de performance du service. Pour plus d’informations, consultez Utilisation de Microsoft Entra Connect Health pour la synchronisation.

- Pour surveiller l’intégrité des domaines et des répertoires AD DS à partir d’Azure, installez l’agent Microsoft Entra Connect Health pour AD DS sur une machine se trouvant dans le domaine local. Utilisez le panneau Microsoft Entra Connect Health dans le portail Azure pour la surveillance de l’intégrité. Pour plus d’informations, consultez Utilisation de Microsoft Entra Connect Health avec AD DS

- Installez l’agent Microsoft Entra Connect Health pour AD FS pour surveiller l’intégrité des services exécutés localement, et utilisez le panneau Microsoft Entra Connect Health dans le portail Azure pour surveiller AD FS. Pour plus d’informations, consultez Utilisation de Microsoft Entra Connect Health avec AD FS

Pour plus d’informations sur l’installation des agents AD Connect Health et sur les exigences liées à ceux-ci, consultez Installation des agents Microsoft Entra Connect Health.

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework qui est un ensemble de principes directeurs qui permettent d’améliorer la qualité d’une charge de travail. Pour plus d’informations, consultez Microsoft Azure Well-Architected Framework.

Fiabilité

La fiabilité permet de s’assurer que votre application tient vos engagements auprès de vos clients. Pour plus d’informations, consultez liste de vérification de la révision de conception pour lede fiabilité.

Le service Microsoft Entra est géodistribué et s’exécute dans plusieurs centres de données disséminés à travers le monde avec basculement automatisé. Si un centre de données devient indisponible, Microsoft Entra ID vous donne l’assurance que vos données de répertoire sont accessibles instantanément dans au moins deux autres centres de données.

Remarque

Le contrat de niveau de service (SLA) pour les services de niveau AD et Premium des applications Microsoft 365 garantit une disponibilité de 99,9 % minimum. Le niveau Gratuit de Microsoft Entra ID n’est assorti d’aucun contrat SLA. Pour plus d’informations, consultez SLA pour Microsoft Entra ID.

Envisagez de provisionner une deuxième instance du serveur de synchronisation Microsoft Entra Connect en mode de préproduction afin d’accroître la disponibilité, comme indiqué dans la section Recommandations en matière de topologie.

Si vous n’utilisez pas l’instance Base de données locale SQL Server Express fournie avec Microsoft Entra Connect, utilisez le clustering SQL pour bénéficier d’une haute disponibilité. Des solutions telles que la mise en miroir et Always On ne sont pas prises en charge par Microsoft Entra Connect.

Pour plus d’informations sur la marche à suivre pour bénéficier de la haute disponibilité du serveur de synchronisation Microsoft Entra Connect et sur la récupération après une défaillance, consultez Synchronisation Microsoft Entra Connect : tâches et examen opérationnels – Récupération d’urgence.

Sécurité

La sécurité fournit des garanties contre les attaques délibérées, et contre l’utilisation abusive de vos données et systèmes importants. Pour plus d’informations, consultez liste de vérification de la révision de conception pour security.

Utilisez le contrôle d’accès conditionnel pour refuser les requêtes d’authentification provenant de sources inconnues :

Déclenchez le service Authentification multifacteur (MFA) de Microsoft Entra si un utilisateur tente de se connecter à partir d’un emplacement non approuvé, par exemple via Internet, au lieu d’un réseau approuvé.

Utilisez le type de plateforme d’appareil (iOS, Android, Windows Mobile, Windows) pour déterminer la stratégie d’accès aux applications et aux fonctionnalités.

Enregistrez l’état activé/désactivé des appareils des utilisateurs et incorporez cette information dans les vérifications de stratégie d’accès. Par exemple, si le téléphone d’un utilisateur a été perdu ou volé, il doit être enregistré comme étant désactivé afin qu’il ne puisse plus être utilisé pour l’accès.

Contrôlez l’accès des utilisateurs aux ressources en fonction de l’appartenance à un groupe. Utilisez les règles d’adhésion dynamique Microsoft Entra pour simplifier l’administration des groupes. Pour une vue d'ensemble du fonctionnement de ces règles, consultez Présentation de l'appartenance dynamique à des groupes.

Utilisez des stratégies de risque d’accès conditionnel avec la protection Microsoft Entra ID pour fournir une protection avancée basée sur les activités de connexion inhabituelles ou d’autres événements.

Pour plus d’informations, consultez L’accès conditionnel dans Microsoft Entra.

Optimisation des coûts

L’optimisation des coûts consiste à examiner les moyens de réduire les dépenses inutiles et d’améliorer l’efficacité opérationnelle. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’optimisation des coûts.

Utiliser la calculatrice de prix Azure pour estimer les coûts.

Considérations de coûts à prendre en compte :

Microsoft Entra Connect – La fonctionnalité de synchronisation Microsoft Entra Connect est disponible dans toutes les éditions de Microsoft Entra ID.

Il n’existe aucune exigence de licence supplémentaire pour l’utilisation de Microsoft Entra Connect ; il est inclus dans votre abonnement Azure.

Pour plus d’informations sur les éditions de Microsoft Entra ID, consultez la tarification de Microsoft Entra.

VMs pour l’application de niveau N – Pour des informations sur le coût de ces ressources, voir [Exécuter des VM pour une architecture de niveau N] [mettre en œuvre une architecture multi-niveaux sur Azure].

Excellence opérationnelle

L’excellence opérationnelle couvre les processus d’exploitation qui déploient une application et la conservent en production. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’excellence opérationnelle.

Simplicité de gestion

La gestion de Microsoft Entra ID comprend deux aspects :

- Administration de Microsoft Entra ID dans le cloud.

- Maintenance des serveurs Microsoft Entra Connect Sync.

Microsoft Entra ID offre les options suivantes pour la gestion des domaines et des répertoires dans le cloud :

- Module PowerShell Microsoft Graph – utilisé pour créer des scripts de tâches d’administration Microsoft Entra courantes telles que la gestion des utilisateurs, la gestion de domaine et la configuration de l’authentification unique.

- Panneau de gestion Microsoft Entra dans le portail Azure – fournit une vue de gestion interactive du répertoire et vous permet de contrôler et de configurer la plupart des aspects de Microsoft Entra ID.

Microsoft Entra Connect installe les outils suivants pour gérer les services de synchronisation Microsoft Entra Connect à partir de vos machines locales :

- Console Microsoft Entra Connect – vous permet de modifier la configuration du serveur Azure AD Sync, de personnaliser la méthode de synchronisation, d’activer ou de désactiver le mode de préproduction et de changer de mode de connexion utilisateur. Vous pouvez activer la connexion Active Directory FS à l'aide de votre infrastructure locale.

- Synchronization Service Manager : utilisez l’onglet Opérations de cet outil pour gérer le processus de synchronisation et détecter si certaines parties du processus ont échoué. Vous pouvez déclencher des synchronisations manuellement à l’aide de cet outil. L’onglet Connecteurs permet de contrôler les connexions pour les domaines auxquels le moteur de synchronisation est joint.

- Éditeur de règles de synchronisation – vous permet de personnaliser la façon dont les objets sont transformés quand ils sont copiés entre un répertoire local et Microsoft Entra. Cet outil vous permet de spécifier des attributs et des objets supplémentaires pour la synchronisation, puis exécute des filtres pour déterminer quels objets doivent ou ne doivent pas être synchronisés. Pour plus d’informations, consultez la section Éditeur de règles de synchronisation de l’article Synchronisation Microsoft Entra Connect : présentation de la configuration par défaut.

Pour obtenir plus d’informations et de conseils sur la gestion de Microsoft Entra Connect, consultez Synchronisation Microsoft Entra Connect : meilleures pratiques pour modifier la configuration par défaut.

DevOps

Pour d’autres informations sur DevOps, consultez l’excellence opérationnelle dans Extension d’Active Directory Domain Services (AD DS) à Azure.

Efficacité des performances

L’efficacité des performances est la capacité de votre charge de travail à répondre aux demandes qu’elle impose aux utilisateurs de manière efficace. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’efficacité des performances.

Le service Microsoft Entra prend en charge l’extensibilité en s’appuyant sur des réplicas, avec un réplica principal unique qui gère les opérations d’écriture et plusieurs réplicas secondaires en lecture seule. Microsoft Entra redirige de manière transparente les tentatives d’écriture sur les réplicas secondaires vers le réplica principal et fournit une cohérence éventuelle. Toutes les modifications apportées au réplica principal sont propagées aux réplicas secondaires. Cette architecture offre une bonne extensibilité, car la plupart des opérations exécutées sur Microsoft Entra ID sont des lectures plutôt que des écritures. Pour plus d’informations, consultez Qu’est-ce que l’Architecture Microsoft Entra ?

Pour le serveur de synchronisation Microsoft Entra Connect, déterminez le nombre d’objets de votre répertoire local que vous êtes susceptible de synchroniser. Si vous avez moins de 100 000 objets, vous pouvez utiliser le logiciel Base de données locale SQL Server Express par défaut fourni avec Microsoft Entra Connect. Si ce nombre est supérieur, vous devez installer une version de production de SQL Server et effectuer une installation personnalisée de Microsoft Entra Connect, en spécifiant qu’il doit utiliser une instance existante de SQL Server.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Eric Woodruff | Spécialiste technique produit

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Consultez Considérations de la conception de l’identité hybride Microsoft Entra, qui comprend plus d’informations sur la prise de décisions relatives à l’identité hybride.

- Consultez les Topologies de Microsoft Entra Connect pour vérifier que la topologie hybride de Microsoft Entra Connect est déployée dans une configuration prise en charge.

- Découvrez comment utiliser l’accès conditionnel pour protéger l’accès à vos applications avec Planifier un déploiement d’accès conditionnel.

- Pour savoir plus en détail comment fournir AD DS dans Azure sous forme d’infrastructure, consultez Intégration d’une instance AD locale à Azure.

- Consultez Proxy d’application Microsoft Entra si vous voulez fournir des intégrations Microsoft Entra à des applications IaaS locales ou cloud.

- L’identité étant le nouveau plan de contrôle pour la sécurité, consultez les Bonnes pratiques de gestion des identités.

- Par ailleurs, comme le déploiement de cette solution nécessite des comptes avec des privilèges élevés, consultez Sécurisation de l’accès privilégié pour comprendre les contrôles de sécurité des comptes privilégiés.