Cette architecture de référence montre comment connecter un réseau local à un réseau virtuel Azure en utilisant Azure ExpressRoute, avec un réseau privé virtuel (VPN) de site à site comme connexion de basculement.

Architecture

Téléchargez un fichier Visio de cette architecture.

Workflow

L’architecture est constituée des composants suivants.

Réseau local. Un réseau local privé qui s’exécute au sein d’une organisation.

Réseaux virtuels Azure. Chaque réseau virtuel réside dans une seule région Azure et peut héberger plusieurs niveaux d’application. Vous pouvez segmenter les niveaux d’application à l’aide de sous-réseaux dans chaque réseau virtuel.

- Sous-réseau de passerelle. Les passerelles de réseau virtuel se trouvent dans le même sous-réseau.

Appliance VPN. Périphérique ou service qui assure la connectivité externe au réseau local. L’appliance VPN peut être un périphérique matériel ou bien une solution logicielle telle que le service RRAS (Routing and Remote Access Service) dans Windows Server 2012. Pour obtenir la liste des périphériques VPN pris en charge et des informations sur la configuration de certains périphériques VPN pour la connexion à Azure, consultez À propos des périphériques VPN pour les connexions de la passerelle VPN de site à site.

Circuit ExpressRoute. Un circuit de couche 2 ou 3 fourni par le fournisseur de connectivité et qui relie le réseau local à Azure via les routeurs de périphérie. Le circuit utilise l’infrastructure matérielle gérée par le fournisseur de connectivité.

Routeurs de périphérie locaux. Routeurs qui connectent le réseau local au circuit géré par le fournisseur. Selon la façon dont votre connexion est configurée, vous devrez peut-être fournir les adresses IP publiques que les routeurs utilisent.

Routeurs Microsoft Edge. Deux routeurs dans une configuration active-active et hautement disponible. Ces routeurs permettent à un fournisseur de connectivité de connecter ses circuits directement à son centre de données. Selon la façon dont votre connexion est configurée, vous devrez peut-être fournir les adresses IP publiques que les routeurs utilisent.

Passerelle de réseau virtuel ExpressRoute. La passerelle de réseau virtuel ExpressRoute permet au réseau virtuel Azure de se connecter au circuit ExpressRoute qui assure la connectivité avec votre réseau local.

Passerelle de réseau virtuel VPN. La passerelle de réseau virtuel VPN permet au réseau virtuel Azure de se connecter à l’appliance VPN dans le réseau local. La passerelle de réseau virtuel VPN est configurée pour accepter les requêtes provenant du réseau local uniquement via l’appliance VPN. Pour plus d'informations, consultez Connecter un réseau local à réseau virtuel Microsoft Azure.

Connexion VPN. La connexion a des propriétés qui spécifient le type de connexion (IPSec) et la clé partagée avec l’appliance VPN locale pour chiffrer le trafic.

Services publics Azure. Les services Azure qui peuvent être utilisés dans une application hybride. Ces services sont également disponibles sur Internet, mais l’accès à ces services à l’aide d’un circuit ExpressRoute offre une faible latence et des performances plus prévisibles, car le trafic ne transite pas par Internet.

Services Microsoft 365. Les applications et services Microsoft 365 disponibles publiquement que Microsoft fournit. Les connexions utilisent le peering Microsoft et les adresses appartenant à votre organisation ou fournies par votre fournisseur de connectivité. Vous pouvez également vous connecter directement à Microsoft CRM Online à l’aide du peering Microsoft.

Fournisseurs de connectivité (non affiché). Les entreprises qui fournissent une connexion à l’aide de la connectivité de couche 2 ou de couche 3 entre votre centre de données et un centre de données Azure.

Composants

Azure ExpressRoute. Vous pouvez utiliser ExpressRoute pour étendre vos réseaux locaux dans le cloud Microsoft via une connexion privée, avec l’aide d’un fournisseur de connectivité. Avec ExpressRoute, vous pouvez établir des connexions à des services cloud Microsoft, tels qu’Azure et Microsoft 365.

Réseau virtuel Azure : Azure Virtual Network est le composant fondamental de votre réseau privé dans Azure. Réseau virtuel permet à de nombreux types de ressources Azure, comme les machines virtuelles Azure, de communiquer entre elles, d’Internet et de réseaux locaux avec une sécurité renforcée.

Passerelle VPN Azure. passerelle VPN est une passerelle de réseau virtuel qui vous permet de connecter votre réseau local à un réseau virtuel Azure à l’aide d’une connexion de réseau privé virtuel (VPN) de site à site.

Détails du scénario

Cette architecture de référence montre comment connecter un réseau local à un réseau virtuel Azure en utilisant ExpressRoute, avec un réseau privé virtuel (VPN) de site à site comme connexion de basculement. Le trafic circule entre le réseau local et le réseau virtuel Azure via une connexion ExpressRoute. En cas de perte de connectivité au niveau du circuit ExpressRoute, le trafic est acheminé via un tunnel VPN IPSec. Déployez cette solution.

Si le circuit ExpressRoute n’est pas disponible, l’itinéraire VPN gère uniquement les connexions de peering privé. Les connexions de peering public et les connexions de peering Microsoft se font via Internet.

Recommandations

Les recommandations suivantes s’appliquent à la plupart des scénarios. Suivez ces recommandations, sauf si vous avez un besoin spécifique qui vous oblige à les ignorer.

Fournisseurs de connectivité

Sélectionnez un fournisseur de connectivité ExpressRoute adapté selon votre localisation. Pour obtenir la liste des fournisseurs de connectivité disponibles à votre emplacement, utilisez la commande PowerShell suivante :

Get-AzExpressRouteServiceProvider

Les fournisseurs de connectivité ExpressRoute connectent votre centre de données à Microsoft, comme suit :

Colocalisation avec un échange de cloud. Si vous êtes colocalisé dans une installation disposant d’un échange cloud, vous pouvez commander des connexions croisées virtuelles à Azure via l’échange Ethernet du fournisseur de colocalisation. Les fournisseurs de colocalisation peuvent offrir des connexions croisées de couche 2 ou des connexions croisées de couche 3 gérées entre votre infrastructure dans l’installation de colocalisation et Azure.

Connexions Ethernet point à point. Vous pouvez connecter vos centres de données/bureaux locaux à Azure à l’aide de liens Ethernet point à point. Les fournisseurs Ethernet point à point peuvent fournir des connexions de couche 2 ou des connexions de couche 3 managées entre votre site et Azure.

Réseaux universels (IPVPN) . Vous pouvez intégrer votre réseau étendu (WAN) avec Azure. Les fournisseurs de réseau privé virtuel de protocole Internet (IPVPN) offrent une connectivité quelconque entre vos succursales et centres de données. (Un IPVPN est généralement un VPN de basculement d’étiquette multiprotocol.) Azure peut être interconnecté à votre WAN pour qu’il apparaisse comme n’importe quelle autre succursale. Les fournisseurs de réseaux étendus offrent généralement une connectivité de couche 3 gérée.

Pour plus d'informations sur les fournisseurs de connectivité, consultez l'article Présentation d'ExpressRoute.

Circuit ExpressRoute

Vous pouvez utiliser les étapes suivantes pour créer un circuit ExpressRoute.

Exécutez la commande PowerShell suivante :

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Envoyez le

ServiceKeydu nouveau circuit au fournisseur de services.Attendez que le fournisseur approvisionne le circuit. Pour vérifier l’état d’approvisionnement d’un circuit, exécutez la commande PowerShell suivante :

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>Le

Provisioning statechamp de laService Providersection de la sortie passeNotProvisioneddu moment auquelProvisionedle circuit est prêt.Remarque

Si vous utilisez une connexion de couche 3, le fournisseur doit configurer et gérer le routage pour vous. Vous fournissez les informations nécessaires pour permettre au fournisseur d’implémenter les itinéraires appropriés.

Si vous utilisez une connexion de couche 2 :

Réservez deux sous-réseaux /30 composés d’adresses IP publiques valides pour chaque type de peering que vous souhaitez implémenter. Ces sous-réseaux /30 sont utilisés pour fournir des adresses IP pour les routeurs utilisés pour le circuit. Si vous implémentez un peering privé et Microsoft, vous avez besoin de quatre sous-réseaux /30 avec des adresses IP publiques valides.

Configurez l’acheminement pour le circuit ExpressRoute. Exécutez les commandes PowerShell suivantes pour le peering privé et Microsoft. Pour plus d'informations, consultez Créer et modifier l'acheminement d'un circuit ExpressRoute.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Réservez un autre pool d'adresses IP publiques valides à utiliser pour la traduction d'adresse réseau (NAT) dans le cadre du peering Microsoft. Nous vous recommandons d’avoir un pool différent pour chaque peering. Spécifiez le pool à votre fournisseur de connectivité afin qu’il puisse configurer des publicités BGP (Border Gateway Protocol) pour ces plages.

Passerelles VPN et ExpressRoute

Si vous disposez déjà d’une passerelle de réseau virtuel VPN existante dans votre réseau virtuel Azure, vous pouvez créer une passerelle de réseau virtuel ExpressRoute sans avoir à supprimer la passerelle de réseau virtuel existante.

Suivez les instructions de l’article Configurer une architecture réseau hybride avec Azure ExpressRoute pour établir votre connexion ExpressRoute.

Suivez les instructions fournies dans Configurer une architecture réseau hybride avec Azure et un VPN local pour établir votre connexion de passerelle de réseau virtuel VPN.

Après avoir établi les connexions de passerelle de réseau virtuel, testez l’environnement en procédant comme suit :

- Vérifiez que vous pouvez vous connecter au réseau virtuel Azure à partir de votre réseau local.

- Contactez votre fournisseur pour arrêter la connectivité ExpressRoute à des fins de test.

- Vérifiez que vous pouvez toujours vous connecter au réseau virtuel Azure à partir de votre réseau local en utilisant la connexion de passerelle de réseau virtuel VPN.

- Contactez votre fournisseur pour rétablir la connectivité ExpressRoute.

Dépannage

Si un circuit ExpressRoute fonctionnant précédemment ne parvient pas à se connecter et qu’il n’existe aucune modification de configuration locale ou au sein de votre réseau virtuel privé, vous devrez peut-être contacter le fournisseur de connectivité et travailler avec lui pour corriger le problème. Utilisez les commandes PowerShell suivantes pour vérifier que le circuit ExpressRoute est configuré correctement :

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

La sortie de cette commande affiche plusieurs propriétés pour votre circuit, notamment ProvisioningState, CircuitProvisioningStateet ServiceProviderProvisioningState, comme indiqué ici :

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Si ProvisioningState ce n’est pas défini Succeeded après avoir essayé de créer un nouveau circuit, supprimez le circuit à l’aide de la commande suivante et essayez de le recréer.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Si votre fournisseur a déjà approvisionné le circuit et ProvisioningState est défini Failed sur ou CircuitProvisioningState n’est pas Enabled, contactez votre fournisseur pour obtenir de l’aide.

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework qui est un ensemble de principes directeurs qui permettent d’améliorer la qualité d’une charge de travail. Pour plus d’informations, consultez Microsoft Azure Well-Architected Framework.

Fiabilité

La fiabilité garantit que votre application peut respecter les engagements que vous prenez à vos clients. Pour plus d’informations, consultez liste de vérification de la révision de conception pour lede fiabilité.

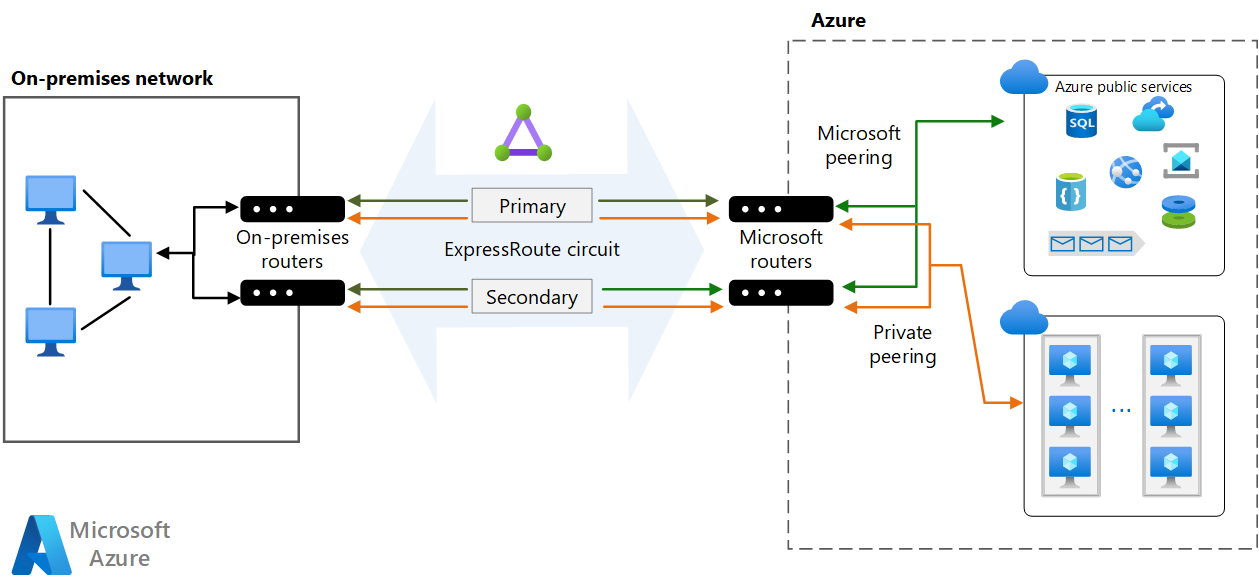

ExpressRoute ne prend pas en charge les protocoles de redondance de routeur, tels que le protocole HSRP (Hot Standby Routing Protocol) et le protocole de redondance de routeur virtuel (VRRP) pour la haute disponibilité. Il utilise une paire de sessions BGP redondantes pour chaque peering. Pour faciliter les connexions hautement disponibles à votre réseau, Azure provisionne deux ports redondants sur deux routeurs (partie de la périphérie Microsoft) dans une configuration active-active.

Par défaut, les sessions BGP utilisent un délai d’inactivité de 60 secondes. Si une session expire trois fois (180 secondes au total), le routeur est marqué comme indisponible et tout le trafic est redirigé vers le routeur restant. Ce délai d’attente de 180 secondes peut être trop long pour certaines applications critiques. Si vous avez besoin, vous pouvez modifier vos paramètres de délai d’attente BGP sur le routeur local à une durée plus courte. ExpressRoute prend également en charge la détection de transfert bidirectionnel (BFD, Bidirectional Forwarding Detection) sur le peering privé. En activant BFD sur ExpressRoute, vous pouvez accélérer la détection des défaillances de liaison entre les appareils Microsoft Enterprise Edge (MSEE) et les routeurs sur lesquels vous terminez le circuit ExpressRoute. Vous pouvez arrêter ExpressRoute sur les appareils de routage Customer Edge ou les appareils de routage Partner Edge (si vous disposez d’un service de connexion de couche 3 managée).

Vous pouvez configurer la haute disponibilité pour votre connexion Azure de différentes façons, en fonction du type de fournisseur que vous utilisez et du nombre de circuits ExpressRoute et de connexions de passerelle de réseau virtuel que vous êtes prêt à configurer. Voici un résumé de vos options de disponibilité :

Si vous utilisez une connexion de couche 2, déployez des routeurs redondants dans votre réseau local dans une configuration active-active. Connectez le circuit principal à un routeur et au circuit secondaire à l’autre. Cette configuration fournit une connexion hautement disponible aux deux extrémités. Cette configuration est nécessaire si vous avez besoin du contrat de niveau de service ExpressRoute (SLA). Pour plus de détails, consultez SLA pour Azure ExpressRoute.

Le diagramme suivant illustre une configuration avec des routeurs redondants locaux connectés au circuit principal et au circuit secondaire. Chaque circuit gère le trafic pour le peering privé. (Chaque peering est désigné comme paire d’espaces d’adressage /30, comme décrit dans la section précédente.)

Si vous utilisez une connexion de couche 3, vérifiez qu’elle fournit des sessions BGP redondantes qui gèrent la disponibilité pour vous.

Connectez le réseau virtuel à plusieurs circuits ExpressRoute fournis par différents fournisseurs de services. Cette stratégie offre davantage de fonctionnalités de haute disponibilité et de récupération d’urgence.

Configurez un réseau VPN de site à site comme un chemin d’accès de basculement pour ExpressRoute. Pour plus d’informations sur cette option, consultez Connecter un réseau local à Azure à l’aide d’ExpressRoute avec basculement VPN. Cette option ne s’applique qu’au peering privé. Pour les services Azure et Microsoft 365, Internet est le seul chemin de basculement.

Sécurité

La sécurité fournit des garanties contre les attaques délibérées, et contre l’utilisation abusive de vos données et systèmes importants. Pour plus d’informations, consultez liste de vérification de la révision de conception pour security.

Vous pouvez configurer les options de sécurité pour votre connexion Azure de différentes façons selon vos besoins en matière de conformité et vos préoccupations en matière de sécurité.

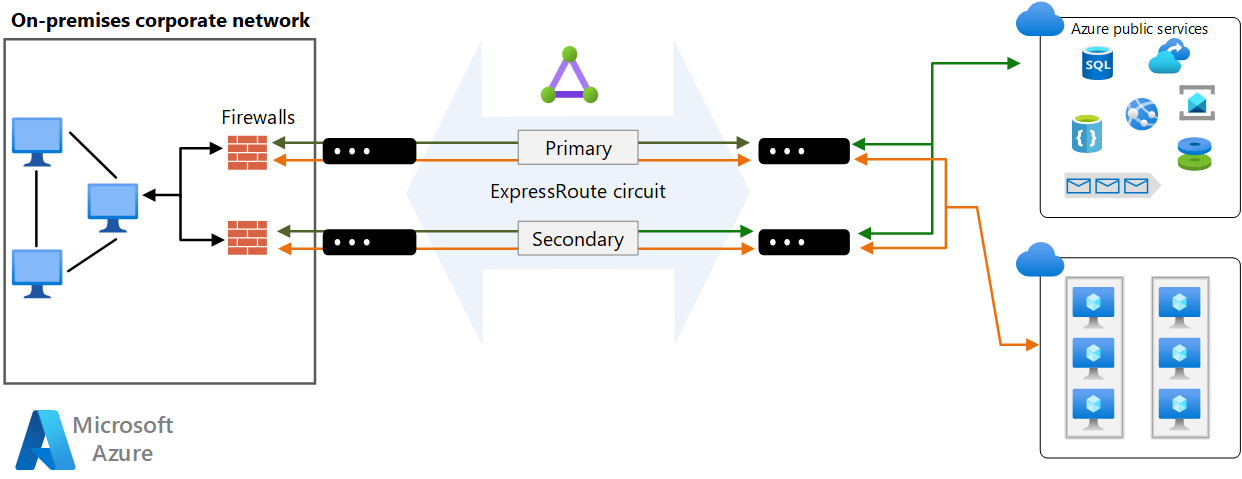

ExpressRoute fonctionne en couche 3. Vous pouvez fournir une protection contre les menaces dans la couche Application à l’aide d’une appliance de sécurité réseau qui limite le trafic aux ressources légitimes.

Pour optimiser la sécurité, ajoutez des appliances de sécurité réseau entre le réseau local et les routeurs de périphérie du fournisseur. Cela permet de limiter le flux de trafic non autorisé à partir du réseau virtuel :

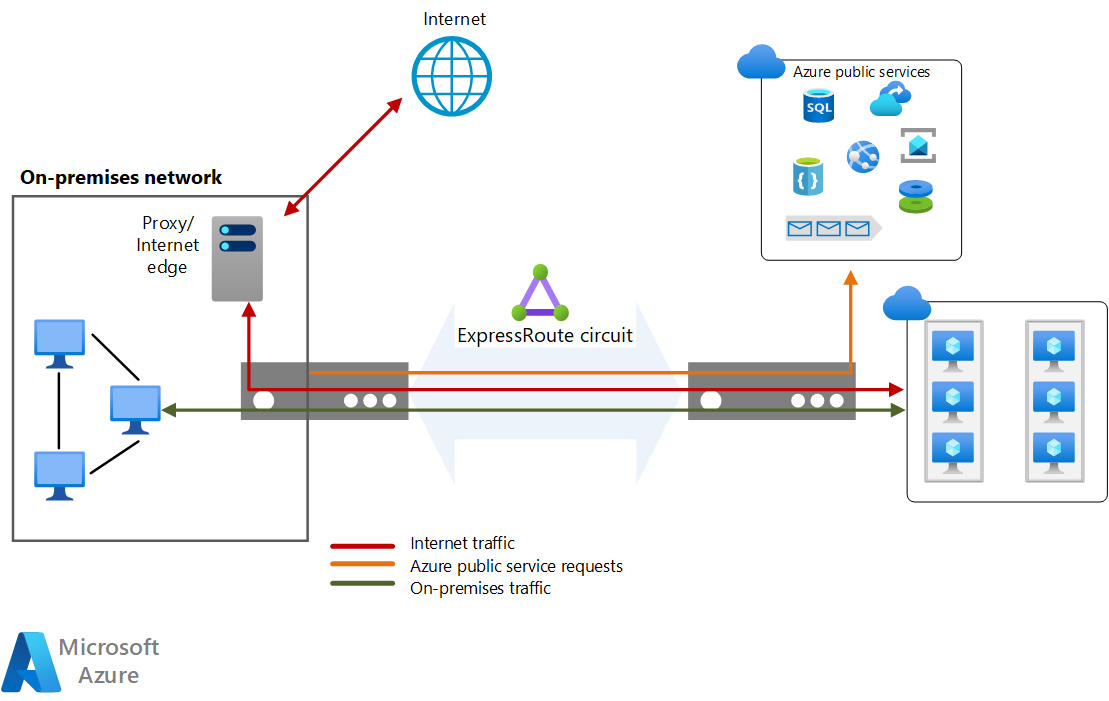

Pour l’audit ou la conformité, vous devrez peut-être bloquer l’accès Internet direct pour les composants qui s’exécutent dans le réseau virtuel et implémenter le tunneling forcé. Dans ce cas, le trafic Internet doit être redirigé via un proxy qui s’exécute localement, où il peut être audité. Vous pouvez configurer le proxy pour empêcher le trafic non autorisé de circuler et de filtrer le trafic entrant potentiellement malveillant.

Pour optimiser la sécurité, n’activez pas d’adresse IP publique pour vos machines virtuelles et utilisez des groupes de sécurité réseau pour vous assurer que ces machines virtuelles ne sont pas accessibles publiquement. Les machines virtuelles ne doivent être disponibles que via l’adresse IP interne. Vous pouvez rendre ces adresses accessibles via le réseau ExpressRoute, ce qui permet au personnel DevOps local d’effectuer la configuration ou la maintenance.

Si vous devez exposer sur un réseau externe des points de terminaison de gestion pour les machines virtuelles, utilisez des groupes de sécurité réseau ou des listes de contrôle d'accès pour restreindre la visibilité de ces ports à une liste d’autorisation d'adresses IP ou de réseaux.

Remarque

Les machines virtuelles Azure déployées via le Portail Azure peuvent inclure une adresse IP publique qui fournit un accès de connexion. Toutefois, il est recommandé d’interdire cet accès.

Pour connaître les considérations de sécurité générales relatives à Azure, consultez l’article Services de cloud computing et sécurité réseau Microsoft.

Analyse du réseau

Utilisez Azure Network Watcher pour surveiller et dépanner les composants réseau. Les outils tels que l’analytique du trafic identifient les systèmes de vos réseaux virtuels qui génèrent le plus de trafic afin de pouvoir identifier visuellement les goulots d’étranglement avant qu’ils ne deviennent des problèmes. Le moniteur de connexion peut surveiller les circuits ExpressRoute.

Vous pouvez également utiliser le kit de connectivité Azure (AzureCT) pour contrôler la connectivité entre votre centre de données local et Azure.

Pour plus d’informations, consultez Surveillance pour DevOps.

Optimisation des coûts

L’optimisation des coûts consiste à examiner les moyens de réduire les dépenses inutiles et d’améliorer l’efficacité opérationnelle. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’optimisation des coûts.

Pour plus d’informations sur les coûts du service ExpressRoute, consultez les articles suivants :

ExpressRoute

Dans cette architecture, un circuit ExpressRoute est utilisé pour relier le réseau local à Azure via les routeurs de périphérie.

ExpressRoute propose deux plans tarifaires. Avec le plan De données limitées, tous les transferts de données entrants sont gratuits. Tous les transferts de données sortants sont facturés en fonction d’un taux prédéterminé.

Avec le plan De données illimitées, tous les transferts de données entrants et sortants sont gratuits. Vous êtes facturé un tarif mensuel fixe basé sur des ports double haute disponibilité.

Calculez votre utilisation et choisissez votre plan de facturation en conséquence. Nous vous recommandons le plan De données illimitées si vous dépassez environ 68 % de l’utilisation.

Pour plus d'informations, consultez Tarification d'Azure ExpressRoute.

Réseau virtuel Azure

Tous les niveaux d’application sont hébergés dans un seul réseau virtuel et sont segmentés en sous-réseaux.

Le service Réseau virtuel Azure est gratuit. Pour chaque abonnement, vous pouvez créer autant de 1 000 réseaux virtuels dans toutes les régions. Tout le trafic qui se produit dans les limites d’un réseau virtuel est gratuit. Par conséquent, la communication entre deux machines virtuelles d’un seul réseau virtuel est gratuite.

Excellence opérationnelle

L’excellence opérationnelle couvre les processus opérationnels qui déploient une application et la maintiennent en production. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’excellence opérationnelle.

Pour connaître les considérations DevOps relatives à ExpressRoute, consultez l’article Configurer une architecture réseau hybride avec Azure ExpressRoute.

Pour connaître les considérations DevOps relatives au VPN de site à site, consultez l’article Configurer une architecture réseau hybride avec Azure et un VPN local.

Efficacité des performances

L’efficacité des performances est la capacité de votre charge de travail à mettre à l’échelle pour répondre aux demandes qu’elle lui impose par les utilisateurs de manière efficace. Pour plus d’informations, consultez liste de vérification de la révision de conception pour l’efficacité des performances.

Les circuits ExpressRoute fournissent un chemin à bande passante élevée entre les réseaux. En règle générale, plus la bande passante est élevée, plus le coût est élevé.

ExpressRoute propose deux plans tarifaires : le plan mesuré et le plan De données illimitées. Les frais varient en fonction de la bande passante du circuit. La bande passante disponible varie probablement du fournisseur au fournisseur. Utilisez l’applet de commande Get-AzExpressRouteServiceProvider pour voir les fournisseurs disponibles dans votre région et les bandes passantes qu’ils proposent.

Un seul circuit ExpressRoute peut prendre en charge un certain nombre de peerings et de liens de réseau virtuel. Pour plus d’informations, consultez l’article sur les limites d’ExpressRoute.

Le module complémentaire ExpressRoute Premium fournit les éléments suivants :

- Augmentation des limites d'itinéraire pour le peering privé.

- Un nombre accru de liaisons de réseau virtuel par circuit ExpressRoute.

- Connectivité globale des services.

Pour plus de détails, consultez Tarification d'ExpressRoute.

Bien que certains fournisseurs vous permettent de modifier votre bande passante, veillez à choisir une bande passante initiale qui dépasse vos besoins et offre une place à la croissance. Si vous devez augmenter la bande passante à l’avenir, vous avez deux options :

Augmentez la bande passante. Évitez cette option autant que possible. Tous les fournisseurs ne vous permettent pas d’augmenter la bande passante dynamiquement. Toutefois, si vous avez besoin d’une augmentation de bande passante, vérifiez auprès de votre fournisseur pour vous assurer qu’il prend en charge la modification des propriétés de bande passante ExpressRoute à l’aide de commandes PowerShell. Si c’est le cas, exécutez les commandes suivantes :

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktVous pouvez augmenter votre bande passante sans perte de connectivité. La rétrogradation de la bande passante interrompt la connectivité, car vous devez supprimer le circuit et la recréer avec la nouvelle configuration.

Changez de plan de tarification et/ou passez à la version Premium. Pour ce faire, exécutez les commandes suivantes : La

Sku.Tierpropriété peut êtreStandardouPremium. LaSku.Namepropriété peut êtreMeteredDataouUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktImportant

Assurez-vous que la

Sku.Namepropriété correspond à laSku.Tierpropriété etSku.Family. Si vous modifiez la famille et le niveau, mais pas le nom, votre connexion est désactivée.Vous pouvez mettre à niveau la référence SKU sans interruption, mais vous ne pouvez pas passer du plan tarifaire illimité au plan mesuré. Si vous rétrogradez la référence SKU, votre consommation de bande passante doit rester dans la limite par défaut de la référence SKU Standard.

Déployer ce scénario

Conditions préalables. Vous devez disposer d’une infrastructure locale existante déjà configurée avec une appliance réseau appropriée.

Pour déployer la solution, procédez comme suit :

Sélectionnez le lien suivant :

Attendez que le lien s’ouvre dans le Portail Azure, puis sélectionnez le Groupe de ressources dans lequel vous souhaitez déployer ces ressources ou créez un groupe de ressources. La région et l’emplacement changent automatiquement pour correspondre au groupe de ressources.

Mettez à jour les champs restants si vous souhaitez modifier les noms de ressources, les fournisseurs, la référence SKU ou les adresses IP réseau de votre environnement.

Sélectionnez Vérifier + créer, puis Créer* pour déployer ces ressources.

Attendez la fin du déploiement.

Remarque

Ce déploiement de modèle déploie uniquement les ressources suivantes :

- Un groupe de ressources (si vous en créez un)

- Un circuit ExpressRoute

- Un réseau virtuel Azure.

- Une passerelle de réseau virtuel ExpressRoute

Pour établir une connectivité de peering privé d’un emplacement local vers le circuit ExpressRoute, vous devez fournir la clé de service de circuit à votre fournisseur de services. Vous trouverez la clé de service sur la page vue d’ensemble de la ressource de circuit ExpressRoute. Pour plus d’informations sur la configuration de votre circuit ExpressRoute, consultez Créer ou modifier la configuration du peering. Après avoir configuré le peering privé, vous pouvez lier la passerelle de réseau virtuel ExpressRoute au circuit. Pour plus d’informations, consultez Tutoriel : Connecter un réseau virtuel à un circuit ExpressRoute en utilisant le portail Azure.

Pour terminer le déploiement d’un VPN de site à site en tant que sauvegarde sur ExpressRoute, consultez Créer une connexion VPN de site à site.

Une fois que vous avez correctement configuré une connexion VPN au même réseau local que celui sur lequel vous avez configuré ExpressRoute, vous aurez terminé la configuration pour sauvegarder votre connexion ExpressRoute en cas d’échec total à l’emplacement de peering.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Sarah Parkes | Architecte de solution cloud

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

Documentation du produit :

- Documentation ExpressRoute

- Ligne de base de la sécurité Azure pour ExpressRoute

- Création d’un circuit ExpressRoute

- Blog Azure Networking

- Configurer ExpressRoute des connexions coexistantes de site à site en utilisant PowerShell

- Qu’est-ce que le réseau virtuel Azure ?

- Services Microsoft 365

Modules Microsoft Learn :

- Configurer ExpressRoute et Virtual WAN

- Configurer un peering de réseau virtuel

- Concevoir et implémenter Azure ExpressRoute

- Explorer les services de plateforme Microsoft 365