Dans cet article, vous allez découvrir les principes de conception et les dépendances d’un scénario d’accès conditionnel basé sur la confiance zéro.

Principes de conception

Nous allons commencer par quelques principes de conception.

Accès conditionnel en tant que moteur de stratégie Confiance Zéro

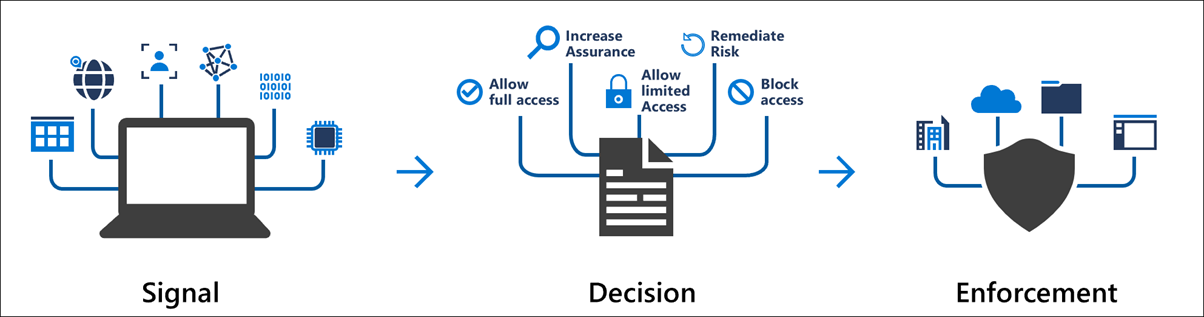

L’approche Microsoft de confiance zéro inclut l’accès conditionnel en tant que moteur de stratégie principal. Voici une vue d’ensemble de cette approche :

Télécharger un fichier SVG de cette architecture.

L’accès conditionnel est utilisé comme moteur de stratégie pour une architecture Confiance Zéro qui couvre à la fois la définition de stratégie et l’application de la stratégie. En fonction de différents signaux ou conditions, l’accès conditionnel peut bloquer ou accorder un accès limité aux ressources, comme illustré ici :

Voici une vue plus détaillée des éléments de l’accès conditionnel et de ce qu’il couvre :

Ce diagramme montre l’accès conditionnel et les éléments connexes qui peuvent aider à protéger l’accès utilisateur aux ressources, par opposition à l’accès non interactif ou non humain. Le diagramme suivant décrit les deux types d’identités.

L’accès conditionnel se concentre principalement sur la protection de l’accès des humains interactifs aux ressources. À mesure que le nombre d’identités non humaines augmente, l’accès à partir de ces identités doit également être pris en compte. Microsoft propose deux fonctionnalités liées à la protection de l’accès aux identités de charge de travail et à celles des identités de charge de travail.

- Protection de l’accès aux applications représentées par une identité de charge de travail qui n’est pas sélectionnable dans le portail d’accès conditionnel Microsoft Entra. Cette option est prise en charge à l’aide d’attributs de sécurité. L’attribution d’un attribut de sécurité aux identités de charge de travail et la sélection de ces attributs dans le portail d’accès conditionnel Microsoft Entra fait partie de la licence Microsoft Entra ID P1.

- Protection de l’accès aux ressources initiées par les identités de charge de travail (principaux de service). Une nouvelle fonctionnalité « Identités de charge de travail Microsoft Entra » est proposée dans une licence distincte qui prend en charge ce scénario. Il inclut la gestion du cycle de vie des identités de charge de travail, notamment la protection de l’accès aux ressources avec l’accès conditionnel.

Modèle d’accès d’entreprise

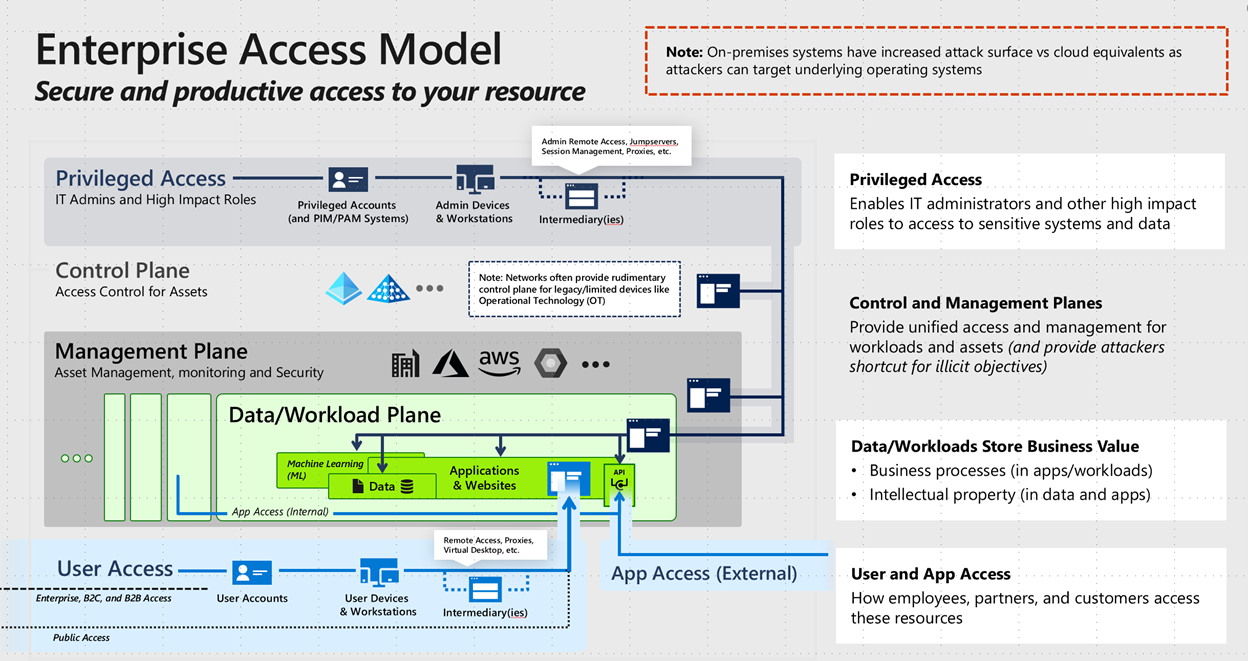

Microsoft a précédemment fourni des conseils et des principes pour l’accès aux ressources locales en fonction d’un modèle de hiérarchisation :

- Niveau 0 : contrôleurs de domaine, infrastructure à clé publique (PKI), serveurs ad FS (Active Directory Federation Services) et solutions de gestion qui gèrent ces serveurs

- Niveau 1 : serveurs qui hébergent des applications

- Niveau 2 : Appareils clients

Ce modèle est toujours pertinent pour les ressources locales. Pour aider à protéger l’accès aux ressources dans le cloud, Microsoft recommande une stratégie de contrôle d’accès qui :

- Est complet et cohérent.

- Applique rigoureusement les principes de sécurité tout au long de la pile technologique.

- Est suffisamment flexible pour répondre aux besoins de votre organisation.

En fonction de ces principes, Microsoft a créé le modèle d’accès d’entreprise suivant :

Le modèle d’accès entreprise remplace le modèle de niveau hérité, qui s’est concentré sur la présence d’une escalade non autorisée des privilèges dans un environnement Windows Server Active Directory local. Dans le nouveau modèle, le niveau 0 s’étend pour devenir le plan de contrôle, le niveau 1 se compose du plan de gestion et de données, et le niveau 2 couvre l’accès des utilisateurs et des applications.

Microsoft recommande de déplacer le contrôle et la gestion dans les services cloud qui utilisent l’accès conditionnel comme plan de contrôle principal et moteur de stratégie, ce qui permet de définir et d’appliquer l’accès.

Vous pouvez étendre le moteur de stratégie d’accès conditionnel Microsoft Entra à d’autres points d’application de stratégie, notamment :

- Applications modernes : applications qui utilisent des protocoles d’authentification modernes.

- Applications héritées : via le proxy d’application Microsoft Entra.

- Solutions d’accès VPN et à distance : solutions telles que Microsoft Always On VPN, Cisco AnyConnect, Palo Alto Networks, F5, Fortinet, Citrix et Zscaler.

- Documents, e-mail et autres fichiers : via Microsoft Information Protection.

- Applications SaaS.

- Applications s’exécutant dans d’autres clouds, telles que AWS ou Google Cloud (basées sur la fédération).

Principes de confiance zéro

Les trois principaux principes de confiance zéro définis par Microsoft semblent être compris, en particulier par les services de sécurité. Toutefois, parfois, l’importance de l’utilisation est ignorée lors de la conception de solutions Confiance Zéro.

La facilité d’utilisation doit toujours être considérée comme un principe implicite.

Principes de l’accès conditionnel

En fonction des informations précédentes, voici un résumé des principes suggérés. Microsoft vous recommande de créer un modèle d’accès basé sur l’accès conditionnel aligné sur les trois principaux principes de Confiance Zéro Microsoft :

Vérifier explicitement

- Déplacez le plan de contrôle vers le cloud. Intégrez des applications à l’ID Microsoft Entra et protégez-les à l’aide de l’accès conditionnel.

- Considérez tous les clients comme externes.

Utiliser l’accès le moins privilégié

- Évaluez l’accès en fonction de la conformité et du risque, y compris le risque utilisateur, le risque de connexion et le risque d’appareil.

- Utilisez ces priorités d’accès :

- Accédez directement à la ressource à l’aide de l’accès conditionnel pour la protection.

- Publiez l’accès à la ressource à l’aide du proxy d’application Microsoft Entra, à l’aide de l’accès conditionnel pour la protection.

- Utilisez l’accès conditionnel : VPN basé sur l’accès à la ressource. Limitez l’accès au niveau de l’application ou du nom DNS.

supposer une violation

- Segmenter l’infrastructure réseau.

- Réduisez l’utilisation de l’infrastructure à clé publique d’entreprise.

- Migrez l’authentification unique (SSO) d’AD FS vers la synchronisation de hachage de mot de passe (PHS).

- Réduisez les dépendances sur les contrôleurs de domaine à l’aide du KDC Kerberos dans Microsoft Entra ID.

- Déplacez le plan de gestion vers le cloud. Gérez les appareils à l’aide de Microsoft Endpoint Manager.

Voici quelques principes plus détaillés et pratiques recommandées pour l’accès conditionnel :

- Appliquez des principes de confiance zéro à l’accès conditionnel.

- Utilisez le mode rapport uniquement avant de mettre une stratégie en production.

- Testez les scénarios positifs et négatifs.

- Utilisez le contrôle de modification et de révision sur les stratégies d’accès conditionnel.

- Automatisez la gestion des stratégies d’accès conditionnel à l’aide d’outils tels qu’Azure DevOps / GitHub ou Azure Logic Apps.

- Utilisez le mode bloc pour l’accès général uniquement si et où vous avez besoin.

- Vérifiez que toutes les applications et votre plateforme sont protégées. L’accès conditionnel n’a aucun « refus tout » implicite.

- Protégez les utilisateurs privilégiés dans tous les systèmes de contrôle d’accès en fonction du rôle (RBAC) Microsoft 365.

- Exiger la modification du mot de passe et l’authentification multifacteur pour les utilisateurs à haut risque et les connexions (appliquées par fréquence de connexion).

- Restreindre l’accès à partir d’appareils à haut risque. Utilisez une stratégie de conformité Intune avec un contrôle de conformité dans l’accès conditionnel.

- Protégez les systèmes privilégiés, tels que l’accès aux portails d’administrateur pour Office 365, Azure, AWS et Google Cloud.

- Empêcher les sessions de navigateur persistantes pour les administrateurs et sur les appareils non approuvés.

- Bloquer l’authentification héritée.

- Restreindre l’accès à partir de plateformes d’appareils inconnues ou non prises en charge.

- Exiger un appareil conforme pour l’accès aux ressources, le cas échéant.

- Limitez l’inscription d’informations d’identification fortes.

- Envisagez d’utiliser la stratégie de session par défaut qui permet aux sessions de continuer en cas de panne, si les conditions appropriées ont été satisfaites avant la panne.

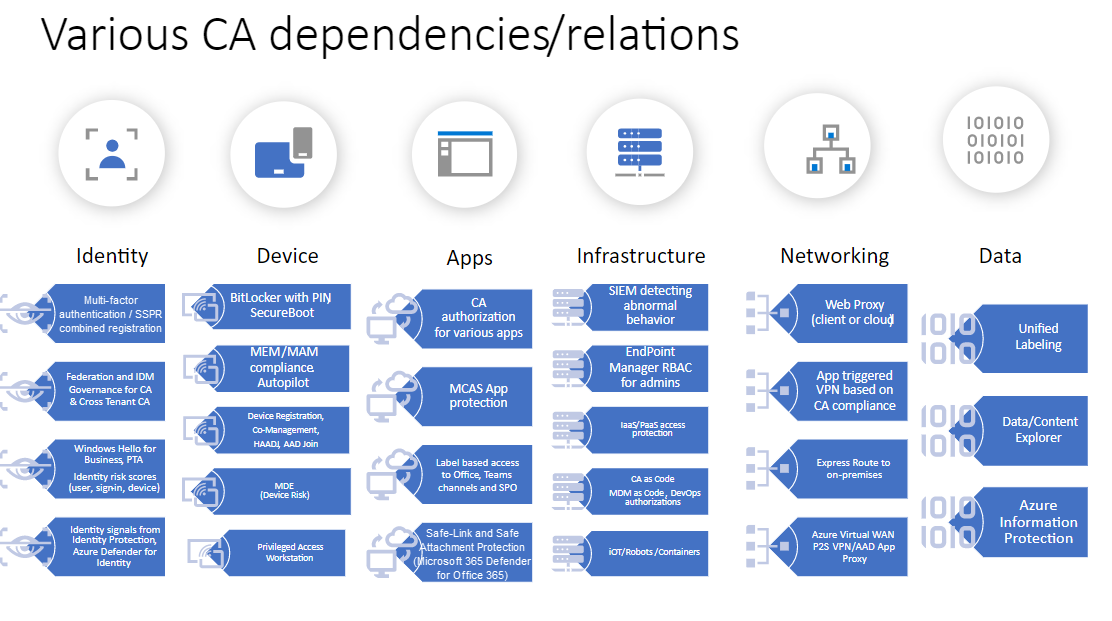

Concevoir des dépendances et des technologies associées

Le diagramme suivant montre les dépendances et les technologies associées. Certaines des technologies sont requises pour l’accès conditionnel. D’autres dépendent de l’accès conditionnel. La conception décrite dans ce document se concentre principalement sur l’accès conditionnel et non sur les technologies associées.

Conseils sur l’accès conditionnel

Pour plus d’informations, consultez conception d’accès conditionnel basée sur la confiance zéro et les personnages.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Claus Jespersen | Principal Consultant ID&Sec

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

Ressources associées

- vue d’ensemble de l’accès conditionnel

- conception d’accès conditionnel basée sur la confiance zéro et les personnages

- framework et stratégies d’accès conditionnel