Ce guide décrit comment les solutions de sécurité Microsoft peuvent aider à sécuriser et protéger l’accès aux comptes et environnements AWS.

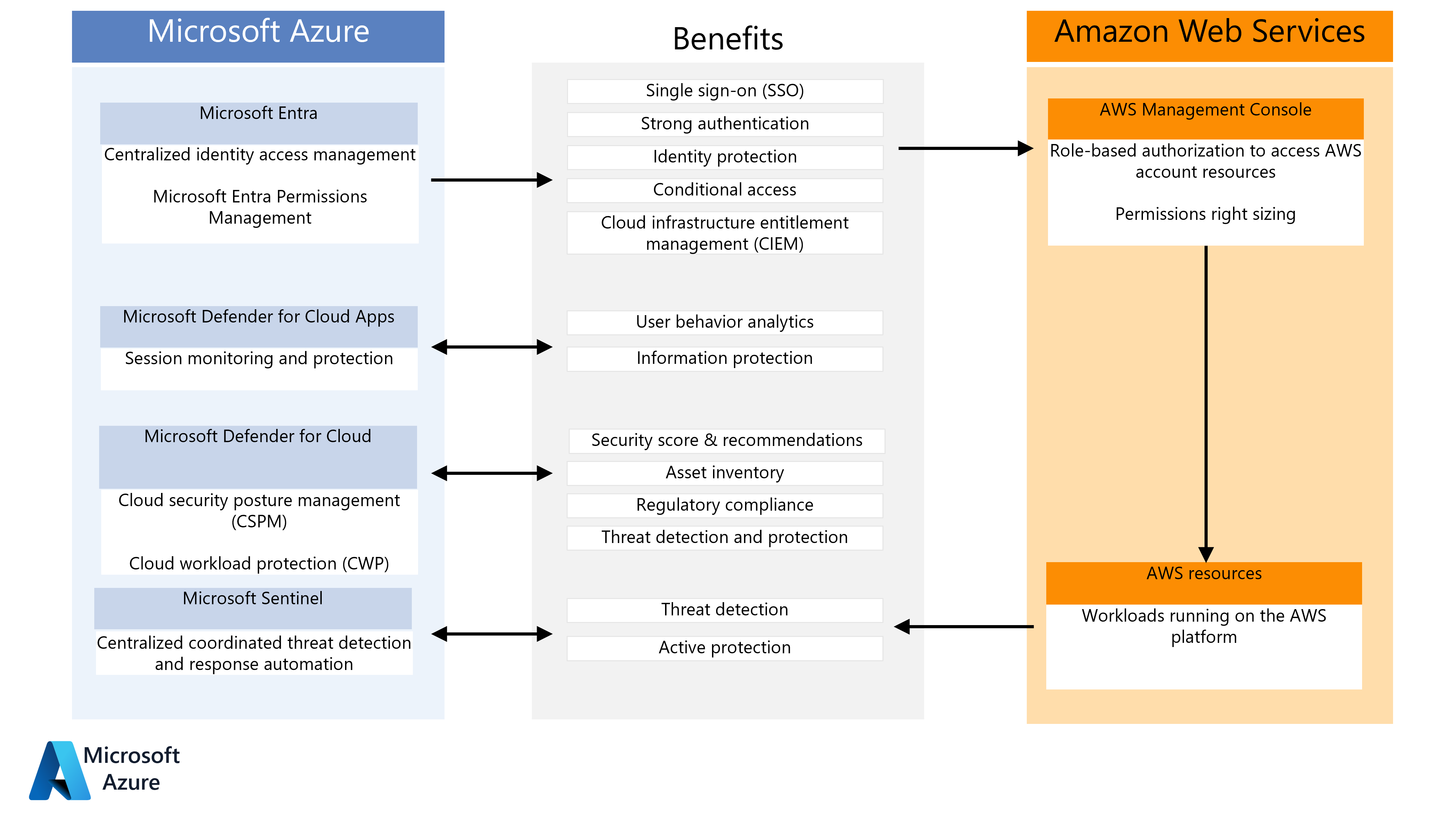

Ce diagramme résume la manière dont les installations AWS peuvent tirer parti des composants de sécurité Microsoft clés :

Téléchargez un fichier PowerPoint de ce diagramme.

Microsoft Entra

Gestion centralisée des identités et des accès

Microsoft Entra ID est une solution complète, basée sur le cloud, de gestion centralisée des identités et des accès, qui peut aider à sécuriser et protéger les comptes et environnements AWS.

Microsoft Entra ID fournit une authentification SSO robuste à presque toutes les applications ou plateformes qui suivent les normes d’authentification web courantes, y compris AWS. Les comptes AWS qui prennent en charge des charges de travail critiques et des informations hautement sensibles nécessitent une forte protection des identités et un contrôle d’accès renforcé. La gestion des identités AWS est améliorée lorsqu’elle est combinée avec Microsoft Entra ID.

Les organisations AWS qui utilisent Microsoft Entra ID pour Microsoft 365 ou pour la protection des identités et des accès dans le cloud hybride peuvent déployer rapidement et facilement Microsoft Entra ID pour les comptes AWS, souvent sans coûts supplémentaires. Microsoft Entra ID offre plusieurs fonctionnalités pour une intégration directe avec AWS :

Intégration avec AWS IAM Identity Center pour une sécurité renforcée, une meilleure expérience utilisateur, un contrôle d’accès centralisé et un SSO pour les solutions d’authentification légataires, traditionnelles et modernes.

Authentification multifactorielle Microsoft Entra, y compris l’intégration avec plusieurs solutions tierces de partenaires de Microsoft Intelligent Security Association.

Puissantes fonctionnalités d’accès conditionnel pour une authentification forte et une gouvernance stricte. Microsoft Entra ID utilise des stratégies d’accès conditionnel et des évaluations basées sur les risques pour authentifier et autoriser l’accès des utilisateurs à la console de gestion AWS et aux ressources AWS.

Protection améliorée contre les attaques basées sur l’identité grâce à la détection en temps réel et à la remédiation des connexions à risque et des comportements utilisateurs inhabituels.

Privileged Identity Management (PIM) pour permettre l’approvisionnement juste à temps des ressources spécifiques. Vous pouvez étendre PIM à toute autorisation déléguée en contrôlant l’accès à des groupes personnalisés, comme les groupes créés pour accéder à des rôles AWS.

Pour obtenir plus d’informations et d’instructions détaillées, consultez Gestion des identités et des accès Microsoft Entra pour AWS.

Gestion des autorisations Microsoft Entra

Permissions Management est une solution de gestion des autorisations pour l’infrastructure cloud qui offre une visibilité complète et un contrôle sur les autorisations des identités, actions et ressources à travers l’infrastructure multicloud sur Azure, AWS et Google Cloud Platform. Vous pouvez utiliser Permissions Management pour :

Découvrir le nombre d’autorisations inutilisées ou excessives dans tous les comptes AWS afin d’identifier les risques via une vue multidimensionnelle des identités, autorisations et ressources.

Remédier et ajuster les autorisations en appliquant le principe du moindre privilège à tous les comptes AWS.

Surveiller et alerter sur les activités anormales pour aider à prévenir les fuites de données causées par l’abus ou l’exploitation malveillante des autorisations.

Pour plus d’informations et des instructions détaillées sur l’intégration, consultez Intégrer un compte Amazon Web Services (AWS).

Microsoft Defender for Cloud Apps

Lorsque plusieurs utilisateurs ou rôles apportent des modifications administratives, une déviation de configuration par rapport à l’architecture de sécurité prévue peut se produire. Les normes de sécurité peuvent également changer au fil du temps. Le personnel de sécurité doit constamment et de manière cohérente détecter les nouveaux risques, évaluer les options de mitigation et mettre à jour l’architecture de sécurité pour prévenir les violations potentielles. La gestion de la sécurité sur plusieurs environnements d’infrastructure privés et de cloud public peut devenir fastidieuse.

Defender pour les applications cloud offre une protection renforcée pour les applications de type SaaS. Il propose les fonctionnalités suivantes pour vous aider à surveiller et protéger les données de vos applications cloud :

Fonctionnalité Cloud Access Security Broker fondamentale, y compris la découverte de l’informatique fantôme, la visibilité sur l’utilisation des applications cloud, la protection accrue contre les menaces basées sur les applications dans le cloud, et les évaluations de la protection des informations et de la conformité.

Fonctionnalités de gestion de la posture de sécurité SaaS permettant aux équipes de sécurité d’améliorer la posture de sécurité de l’organisation.

Protection avancée contre les menaces, dans le cadre de la solution étendue de détection et de réponse Microsoft, qui permet une puissante corrélation des signaux et une visibilité tout au long de la chaîne d’attaques cybernétiques avancées.

Protection d’application à application, qui étend les scénarios de menaces de base aux applications activées pour OAuth ayant des autorisations et privilèges d’accès aux données et ressources critiques.

Connecter AWS à Defender pour les applications cloud vous aide à sécuriser vos actifs et à détecter les menaces potentielles en surveillant les activités administratives et de connexion. Vous recevez des notifications en cas d’attaques par force brute, d’utilisation malveillante de comptes d’utilisateurs privilégiés, de suppressions inhabituelles de machines virtuelles et de compartiments de stockage exposés publiquement. Defender pour les applications cloud aide à protéger les environnements AWS contre l’abus des ressources cloud, les comptes compromis et les menaces internes, les fuites de données, et les erreurs de configuration des ressources ainsi que l’insuffisance du contrôle d’accès. Les fonctionnalités suivantes de Defender pour les applications cloud sont particulièrement utiles lorsque vous travaillez avec des environnements AWS :

Détection des menaces cloud, des comptes compromis, des menaces internes et des ransomwares. Les politiques de détection d’anomalies de Defender pour les applications cloud sont déclenchées en cas d’activités inhabituelles effectuées par les utilisateurs sur AWS. Defender pour les applications cloud surveille continuellement les activités de vos utilisateurs et utilise UEBA et l’apprentissage automatique pour apprendre et comprendre le comportement typique de vos utilisateurs et déclencher des alertes sur toute déviation.

Limiter l’exposition des données partagées et appliquer les politiques de collaboration. Automatisez les contrôles de gouvernance via des actions telles que notifier les utilisateurs des alertes, exiger une réauthentification ou suspendre des utilisateurs, rendre un compartiment S3 privé, ou supprimer des collaborateurs d’un compartiment S3.

Activités d’audit. Connectez l’audit AWS à Defender pour les applications cloud pour obtenir une visibilité sur les activités des utilisateurs, des administrateurs et de connexion.

Obtenir une protection en temps réel améliorée pour AWS. Utilisez le contrôle d’applications par accès conditionnel de Defender pour les applications cloud pour bloquer et aider à protéger les téléchargements de données sensibles AWS par des utilisateurs à risque.

Pour plus d’informations sur la façon de connecter les environnements AWS à Defender pour les applications cloud, veuillez consulter la section Protéger votre environnement Amazon Web Services.

Microsoft Defender for Cloud

Defender pour le cloud est une plateforme native de protection des applications cloud qui regroupe des mesures de sécurité et des pratiques conçues pour protéger les applications basées sur le cloud contre diverses cybermenaces et vulnérabilités. Defender pour le cloud propose les fonctionnalités suivantes :

Une solution de sécurité des opérations de développement qui unifie la gestion de la sécurité au niveau du code dans des environnements multicloud et multi-pipeline

Une solution de gestion de la posture de sécurité cloud (CSPM) qui propose des actions pour aider à prévenir les violations

Une plateforme de protection des charges de travail cloud (CWPP) qui offre une protection pour les serveurs, conteneurs, stockages, bases de données et autres charges de travail

Le support natif d’AWS par Defender pour le cloud offre plusieurs avantages :

CSPM de base pour les ressources AWS

CSPM Defender pour les ressources AWS

Support CWPP pour les clusters Amazon EKS

Support CWPP pour les instances AWS EC2

Support CWPP pour les serveurs SQL exécutés sur AWS EC2 et RDS Custom pour SQL Server

Le CSPM de base et le CSPM Defender sont tous deux entièrement sans agent. Le CSPM de base fournit des recommandations sur la manière de renforcer au mieux vos ressources AWS et de remédier aux erreurs de configuration. Defender pour le Cloud offre gratuitement des fonctionnalités CSPM multicloud de base.

Le CSPM Defender offre des fonctionnalités avancées de gestion de la posture comme l’analyse des chemins d’attaque, l’explorateur de sécurité cloud, la chasse avancée aux menaces, et des capacités de gouvernance de la sécurité. Il fournit également des outils pour évaluer votre conformité à la sécurité avec un large éventail de normes de référence, de normes réglementaires, et de politiques de sécurité personnalisées requises dans votre organisation, secteur ou région.

Le support CWPP pour les instances AWS EC2 offre des fonctionnalités telles que l’approvisionnement automatique des prérequis sur les machines existantes et nouvelles, l’évaluation des vulnérabilités, une licence intégrée pour Microsoft Defender for Endpoint, la surveillance de l’intégrité des fichiers, et plus encore.

Le support CWPP pour les clusters Amazon EKS offre des fonctionnalités telles que la découverte des clusters non protégés, la détection avancée des menaces pour le plan de contrôle et le niveau des charges de travail, des recommandations pour le plan de données Kubernetes (via l’extension Azure Policy), et plus encore.

Le support CWPP pour les serveurs SQL exécutés sur AWS EC2 et AWS RDS Custom pour SQL Server offre des fonctionnalités telles que la protection avancée contre les menaces, l’analyse d’évaluation des vulnérabilités, et plus encore.

Les normes de sécurité fournissent un support pour évaluer les ressources et charges de travail AWS par rapport aux normes de conformité réglementaire telles que les normes du Center for Internet Security (CIS), les normes PCI (Payment Card Industry), et les bonnes pratiques de sécurité fondamentales d’AWS.

Pour plus d’informations sur la protection des charges de travail dans AWS, veuillez consulter les sections Connecter votre compte AWS et Assigner des normes de conformité réglementaire dans Microsoft Defender pour le cloud.

Microsoft Sentinel

Microsoft Sentinel est un système évolutif de gestion des événements de sécurité et d’information (SIEM) natif du cloud qui offre une solution intelligente et complète pour SIEM ainsi que pour l’orchestration, l’automatisation et la réponse de la sécurité. Microsoft Sentinel fournit la détection des cybermenaces, l’investigation, la réponse et la chasse proactive aux menaces. Il vous offre une vue d’ensemble de votre entreprise.

Vous pouvez utiliser les connecteurs AWS pour extraire les journaux de services AWS dans Microsoft Sentinel. Ces connecteurs fonctionnent en accordant à Microsoft Sentinel l’accès à vos journaux de ressources AWS. La configuration du connecteur établit une relation d’approbation entre AWS et Microsoft Sentinel. Vous créez cette relation sur AWS en créant un rôle qui donne l’autorisation à Microsoft Sentinel d’accéder à vos journaux AWS.

Le connecteur peut ingérer des journaux provenant des services AWS suivants en les extrayant d’un compartiment S3 :

Pour plus d’informations sur la manière d’installer et de configurer le connecteur AWS dans Microsoft Sentinel, veuillez consulter la section Connecter Microsoft Sentinel à Amazon Web Services pour ingérer des données de journaux de services AWS.

Recommandations

Utilisez les solutions de sécurité Microsoft et les recommandations de sécurité de base d’AWS pour protéger les comptes AWS.

Sécurité de base des comptes AWS

Pour des informations sur les bonnes pratiques de sécurité de base pour les comptes et ressources AWS, consultez les recommandations de sécurité d’AWS à la section Bonnes pratiques pour sécuriser les comptes et ressources AWS.

Réduisez le risque de téléchargement et de téléversement de logiciels malveillants et d’autres contenus malveillants en inspectant activement tous les transferts de données via la console de gestion AWS. Le contenu que vous chargez ou téléchargez directement vers des ressources au sein de la plateforme AWS, comme des bases de données ou des serveurs web, peut nécessiter une protection supplémentaire.

Assurez la sécurité des clés d’accès en les faisant tourner périodiquement. Évitez de les intégrer dans le code. Utilisez des rôles IAM au lieu de clés d’accès à long terme chaque fois que cela est possible.

Utilisez des groupes de sécurité et des ACL réseau pour contrôler le trafic entrant et sortant vers vos ressources. Implémentez VPC pour isoler les ressources.

Chiffrez les données sensibles au repos et en transit en utilisant AWS Key Management Services.

Protégez les appareils que les administrateurs et développeurs utilisent pour accéder à la console de gestion AWS.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Lavanya Murthy | Architecte principal des solutions cloud

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Surveiller et protéger les activités administratives et de connexion AWS

- Protéger les charges de travail dans AWS

- Connecter Microsoft Sentinel à Amazon Web Services pour ingérer les données des journaux des services AWS