Azure Virtual Desktop est un service de virtualisation de bureau et d’application exécuté dans Azure. Cet article a pour but d'aider les architectes d'infrastructures de postes de travail, les architectes cloud, les administrateurs de postes de travail et les administrateurs système à explorer Azure Virtual Desktop et à générer des solutions d'infrastructure de postes de travail virtualisés (infrastructure de postes de travail virtuels (VDI)) à l'échelle de l'entreprise. De manière générale, les solutions à l’échelle de l’entreprise couvrent 1 000 bureaux virtuels ou davantage.

Architecture

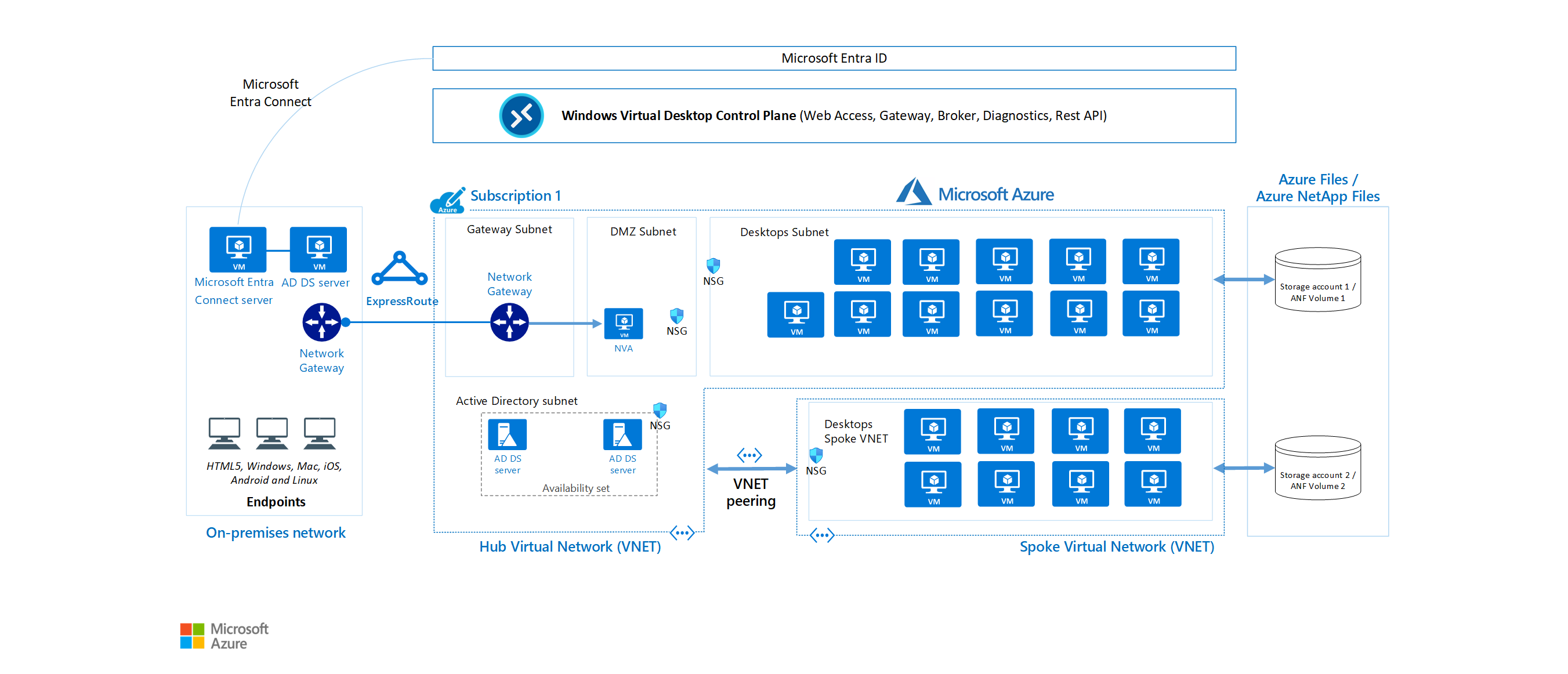

Une configuration architecturale classique pour Azure Virtual Desktop est illustrée dans le diagramme suivant :

Téléchargez un fichier Visio de cette architecture.

Dataflow

Les éléments de flux de données du diagramme sont décrits ici :

Les points de terminaison d’application se trouvent dans le réseau local d’un client. ExpressRoute étend le réseau local dans Azure et Microsoft Entra Connect intègre le service Active Directory Domain Services (AD DS) du client à Microsoft Entra ID.

Le plan de contrôle d’Azure Virtual Desktop gère l’accès web, la passerelle, le répartiteur, les diagnostics et les composants d’extensibilité, tels que les API REST.

Le client gère AD DS et Microsoft Entra ID, les abonnements Azure, les réseaux virtuels, Azure Files ou Azure NetApp Files et les pools d’hôtes et espaces de travail d’Azure Virtual Desktop.

En vue d’augmenter la capacité, le client utilise deux abonnements Azure dans une architecture hub-and-spoke et les connecte par un appairage de réseaux virtuels.

Pour plus d’informations sur le conteneur de profil FSLogix : les meilleures pratiques Azure Files et Azure NetApp Files, consultez Configuration d’exemples FSLogix.

Composants

L’architecture de service Azure Virtual Desktop est semblable aux services de bureau à distance de Windows Server (RDS). Bien que Microsoft gère les composants d’infrastructure et de répartition, les clients d’entreprise gèrent leurs propres machines virtuelles, données et clients d’hôte de bureau.

Composants gérés par Microsoft

Microsoft gère les services d’Azure Virtual Desktop suivants au sein d’Azure :

Accès web : en utilisant le service Accès web dans Windows Virtual Desktop, vous pouvez accéder à des bureaux virtuels et des applications distantes via un navigateur web compatible avec HTML5, tout comme vous le feriez avec un PC local, de n’importe où et sur n’importe quel type d’appareil. Vous pouvez sécuriser l’accès web à l’aide de l’authentification multifacteur dans Microsoft Entra ID.

Passerelle : le service Passerelle de connexion à distance connecte les utilisateurs distants aux applications et bureaux virtuels Azure à partir de n'importe quel appareil connecté à Internet et capable d'exécuter un client Azure Virtual Desktop. Le client se connecte à une passerelle, qui établit ensuite une connexion d’une machine virtuelle à cette même passerelle.

Répartiteur de connexions : le service Répartiteur de connexions gère les connexions des utilisateurs aux bureaux virtuels et aux applications distantes. Le Service Broker pour les connexions fournit un équilibrage de charge et une reconnexion aux sessions existantes.

Diagnostics :la fonctionnalité Diagnostics de bureau à distance est une agrégation basée sur un événement qui marque chaque action de l’utilisateur ou de l’administrateur sur le déploiement d’Azure Virtual Desktop comme ayant réussi ou échoué. Les administrateurs peuvent interroger l’agrégation d’événements pour identifier les composants qui échouent.

Composants d’extensibilité : Azure Virtual Desktop comprend plusieurs composants d’extensibilité. Vous pouvez gérer Azure Virtual Desktop à l’aide de Windows PowerShell ou des API REST fournies, ce qui permet également la prise en charge d’outils tiers.

Composants que vous gérez

Vous gérez les composants suivants des solutions Azure Virtual Desktop :

Réseau virtuel Azure : avec le Réseau virtuel Azure, des ressources Azure telles que les machines virtuelles peuvent communiquer en privé entre elles et avec Internet. D’après la directive organisationnelle, connecter les pools d’hôtes Azure Virtual Desktop à un domaine Active Directory vous permet de définir la topologie du réseau pour accéder aux bureaux et aux applications virtuels de l’intranet ou d’Internet. Vous pouvez connecter une instance Azure Virtual Desktop à un réseau local à l’aide d’un réseau privé virtuel (VPN) ou utiliser Azure ExpressRoute pour étendre le réseau local dans Azure via une connexion privée.

Microsoft Entra ID : Azure Virtual Desktop utilise Microsoft Entra ID pour la gestion des identités et des accès. L’intégration de Microsoft Entra applique les fonctionnalités de sécurité de Microsoft Entra telles que l’accès conditionnel, l’authentification multifacteur et Intelligent Security Graph, et permet de maintenir la compatibilité des applications dans les machines virtuelles jointes à un domaine.

Active Directory Domain Services (facultatif) : les ordinateurs virtuels Azure Virtual Desktop peuvent présenter une jonction de domaine à un service AD DS ou utiliser Déployer des ordinateurs virtuels jointes à Microsoft Entra dans Azure Virtual Desktop

- Lorsque vous utilisez un domaine AD DS, le domaine doit être synchronisé avec Microsoft Entra ID pour associer les utilisateurs aux deux services. Vous pouvez utiliser Microsoft Entra Connect pour associer AD DS à Microsoft Entra ID.

- Lorsque vous utilisez la jonction Microsoft Entra, passez en revue les configurations prises en charge pour vous assurer que votre scénario est pris en charge.

Hôtes de session Azure Virtual Desktop : les hôtes de session sont des machines virtuelles auxquelles les utilisateurs se connectent pour accéder à leurs bureaux et applications. Plusieurs versions de Windows sont prises en charge et vous pouvez créer des images avec vos applications et vos personnalisations. Vous pouvez choisir des tailles de machine virtuelle, y compris des machines virtuelles prenant en charge un GPU. Chaque hôte de session dispose d’un agent hôte d’Azure Virtual Desktop, qui inscrit la machine virtuelle dans le cadre de l’espace de travail ou du locataire d’Azure Virtual Desktop. Chaque pool d’hôtes peut avoir un ou plusieurs groupes d’applications, qui sont des collections d’applications distantes ou de sessions de bureau auxquelles vous pouvez accéder. Pour voir les versions de Windows prises en charge, consultez Systèmes d’exploitation et licences.

Espace de travail Azure Virtual Desktop : le locataire ou l’espace de travail Azure Virtual Desktop est une construction élaborée pour gérer et publier des ressources de pool d’hôtes.

Détails du scénario

Cas d’usage potentiels

La demande pour les solutions de bureau virtuel d’entreprise provient principalement :

des applications de sécurité et de régulation comme les services financiers, la santé et le gouvernement ;

des besoins en main-d’œuvre flexible, tels que le télétravail, les fusions et acquisitions, les employés à contrat court, les fournisseurs et l’accès des partenaires ;

des employés spécifiques, tels que les utilisateurs mobiles et BYOD, les centres d’appels et les salariés des filiales ;

des charges de travail spécialisées, telles que la conception et l’ingénierie, les applications héritées et le test de développement de logiciels.

Bureaux personnels et mis en pool

Les solutions de bureaux personnels, parfois appelés bureaux permanents, permettent aux utilisateurs de toujours se connecter au même hôte de la session spécifique. Les utilisateurs peuvent généralement modifier leur expérience de bureau afin qu’elle convienne à leurs préférences personnelles et sauvegarder les fichiers dans l’environnement de bureau. Les solutions de bureau personnelles :

- permettent aux utilisateurs de personnaliser leur environnement de bureau, notamment les applications installées par l’utilisateur, mais aussi d’enregistrer des fichiers dans l’environnement de bureau ;

- autorisent l’attribution de ressources dédiées à des utilisateurs spécifiques, ce qui peut être utile dans certains cas d’usage de fabrication ou de développement.

Les solutions de bureau mises en pool, également appelées bureaux non-permanents, attribuent les utilisateurs à n’importe quel hôte de session disponible sur le moment selon l’algorithme d’équilibrage de charge. Étant donné que les utilisateurs ne retournent pas systématiquement au même hôte de session à chaque connexion, les possibilités de personnaliser leur environnement de bureau sont limitées et ils n’ont généralement pas d’accès administrateur.

Remarque

Le terme persistant et non persistant dans ce cas fait référence à la persistance du profil utilisateur. Il n'implique pas que le disque du système d'exploitation revienne à une image de référence ou ignore les changements lors du redémarrage.

Maintenance de Windows

Plusieurs options sont possibles pour mettre à jour des instances Azure Virtual Desktop. Le déploiement d’une image mise à jour chaque mois garantit la conformité et l’état.

- Microsoft Endpoint Configuration Manager (MECM) met à jour les systèmes d’exploitation des serveurs et des bureaux.

- Windows Updates for Business met à jour les systèmes d’exploitation de bureau tels que Windows 10 Enterprise en mode multi-session.

- Azure Update Management met à jour les systèmes d’exploitation des serveurs.

- Azure Log Analytics vérifie la conformité.

- Déployez une nouvelle image (personnalisée) sur les hôtes de session tous les mois pour les dernières mises à jour Windows et mises à jour d’applications. Vous pouvez utiliser une image de la Place de marché Azure ou une image personnalisée gérée par Azure.

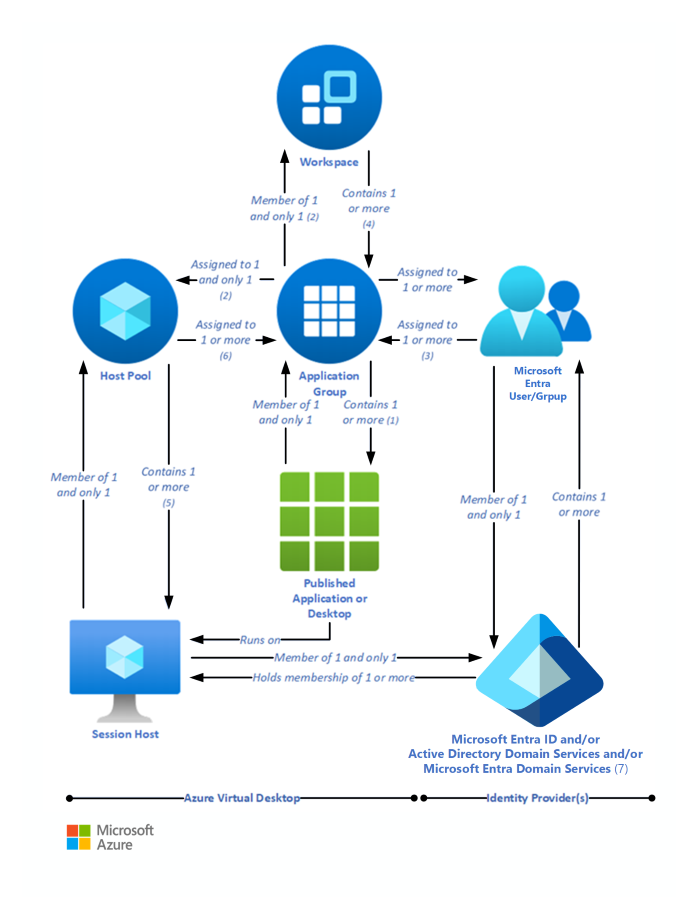

Relations entre les principaux composants logiques

Les relations entre les pools d’hôtes, les espaces de travail et les autres principaux composants logiques varient. Elles sont récapitulées dans le diagramme suivant :

Les nombres dans les descriptions suivantes correspondent à ceux qui apparaissent dans le diagramme précédent.

- (1) Un groupe d’applications qui contient un bureau publié ne peut contenir que des packages MSIX montés sur le pool d’hôtes (les packages sont disponibles dans le menu Démarrer de l’hôte de session) ; il ne peut contenir aucune autre ressource publiée et est appelé groupe d’applications de bureau.

- (2) Les groupes d’applications affectés au même pool d’hôtes doivent être membres du même espace de travail.

- (3) Un compte d’utilisateur peut être attribué à un groupe d’applications soit directement, soit via un groupe Microsoft Entra. Il est possible de ne pas assigner d’utilisateurs à un groupe d’applications, mais, dans ce cas, le groupe d’applications ne pourra pas s’en servir.

- (4) Il est possible d’avoir un espace de travail vide, mais il ne peut pas servir les utilisateurs.

- (5) Il est possible d’avoir un pool d’hôtes vide, mais il ne peut pas servir les utilisateurs.

- (6) Il est possible qu’un pool d’hôtes n’ait pas de groupes d’applications qui lui soient attribués, mais il ne peut pas servir les utilisateurs.

-

(7) Microsoft Entra est requis pour Azure Virtual Desktop. Cela est dû au fait que des comptes et groupes d’utilisateurs Microsoft Entra doivent toujours être utilisés pour affecter des utilisateurs à des groupes d’applications Azure Virtual Desktop. Microsoft Entra ID est également utilisé pour authentifier les utilisateurs dans le service Azure Virtual Desktop. Les hôtes de session Azure Virtual Desktop peuvent également être membres d’un domaine Microsoft Entra et, dans ce cas, les applications et les sessions de bureau publiées par Azure Virtual Desktop seront également lancées et exécutées (et pas seulement assignées) à l’aide de comptes Microsoft Entra.

- (7) Sinon, les hôtes de session Azure Virtual Desktop peuvent également être membres d’un domaine AD DS et, dans ce cas, les applications et les sessions de bureau publiées par Azure Virtual Desktop seront également lancées et exécutées (mais pas assignées) à l’aide de comptes AD DS. Pour réduire les frais d’utilisation et d’administration, AD DS peut être synchronisé avec Microsoft Entra ID à l’aide de Microsoft Entra Connect.

- (7) Enfin, les hôtes de session Azure Virtual Desktop peuvent, à la place, être membres d’un domaine Microsoft Entra Domain Services et, dans ce cas, les applications et les sessions de bureau publiées par Azure Virtual Desktop seront lancées et exécutées (mais pas affectées) à l’aide de comptes Microsoft Entra Domain Services. Microsoft Entra ID est automatiquement synchronisé avec Microsoft Entra Domain Services d’une certaine façon, à partir de Microsoft Entra ID vers Microsoft Entra Domain Services uniquement.

| Ressource | Objectif | Relations logiques |

|---|---|---|

| Bureau publié | Environnement de bureau Windows exécuté sur des hôtes de session Azure Virtual Desktop et distribué auprès des utilisateurs sur le réseau | Membre d’un seul et unique groupe d’applications (1) |

| Application publiée | Application Windows exécutée sur des hôtes de session Azure Virtual Desktop et distribuée auprès des utilisateurs sur le réseau | Membre d’un seul et unique groupe d’applications |

| Groupe d’applications | Regroupement logique d’applications publiées ou bureau publié | - Contient un bureau publié (1) ou une ou plusieurs applications publiées - Attribué à un seul et unique pool d’hôtes (2) - Membre d’un seul et unique espace de travail (2) – Un ou plusieurs comptes et/ou groupes d’utilisateurs Microsoft Entra lui sont attribués (3) |

| Un compte ou groupe d’utilisateurs Microsoft Entra | Identifie les utilisateurs qui sont autorisés à lancer des bureaux ou des applications publiés | – Membre d’un et seulement d’un Microsoft Entra ID - Affecté à un ou plusieurs groupes d’applications (3) |

| Microsoft Entra ID (7) | Fournisseur d’identité | - Contient un ou plusieurs comptes d’utilisateurs ou groupes, qui doivent être utilisés pour attribuer des utilisateurs aux groupes d’applications et peuvent également être utilisés pour se connecter aux hôtes de session – Peut contenir les appartenances des hôtes de session – Peut être synchronisé avec AD DS ou Microsoft Entra Domain Services |

| AD DS (7) | Fournisseur de services d’identité et d’annuaire | - Contient un ou plusieurs comptes d’utilisateurs ou groupes, qui peuvent être utilisés pour se connecter aux hôtes de session – Peut contenir les appartenances des hôtes de session – Peut être synchronisé avec Microsoft Entra ID |

| Microsoft Entra Domain Services (7) | Fournisseur d’identité et de services d’annuaire basés sur PaaS (Platform as a Service) | - Contient un ou plusieurs comptes d’utilisateurs ou groupes, qui peuvent être utilisés pour se connecter aux hôtes de session – Peut contenir les appartenances des hôtes de session – Synchronisé avec Microsoft Entra ID |

| Espace de travail | Regroupement logique de groupes d’applications | Contient un ou plusieurs groupes d’applications (4) |

| Pool d’hôtes | Groupe d’hôtes de session identiques qui servent un objectif commun | - Contient un ou plusieurs hôtes de session (5) - Un ou plusieurs groupes d’applications lui sont attribués (6) |

| Hôte de session | Machine virtuelle qui héberge des bureaux ou des applications publiés | – Membre d’un seul et unique pool d’hôtes |

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework qui est un ensemble de principes directeurs qui permettent d’améliorer la qualité d’une charge de travail. Pour plus d’informations, consultez Microsoft Azure Well-Architected Framework.

Les nombres présents dans les sections suivantes sont approximatifs. Ils sont basés sur différents déploiements clients étendus, et sont susceptibles d’évoluer au fil du temps.

Notez également que :

- Vous ne pouvez pas créer plus de 500 groupes d’applications par locataire Microsoft Entra*.

- Nous vous recommandons de ne pas publier plus de 50 applications par groupe d’applications.

Limites d’Azure Virtual Desktop

Azure Virtual Desktop, tout comme Azure, présente un certain nombre de limitations de service dont vous devez être conscient. Pour éviter d’avoir à apporter des modifications dans la phase de mise à l’échelle, il est judicieux de répondre à certaines de ces limitations pendant la phase de conception.

| Objet Azure Virtual Desktop | Par objet de conteneur parent | Limite de service |

|---|---|---|

| Espace de travail | Locataire Microsoft Entra | 1 300 |

| HostPool | Espace de travail | 400 |

| Groupe d’applications | Locataire Microsoft Entra | 500* |

| RemoteApp | Groupe d’applications | 500 |

| Attribution de rôle | N’importe quel objet Azure Virtual Desktop | 200 |

| Hôte de session | HostPool | 10 000 |

*Si vous avez besoin de plus de 500 groupes d’applications, envoyez un ticket de support via le Portail Azure.

- Nous recommandons de ne pas déployer plus de 5 000 machines virtuelles par abonnement Azure. Cela est valable pour les pools d’hôtes personnels aussi bien que ceux mis en pool basés sur Windows Entreprise seul ou multisession. La plupart des clients utilisent Windows Entreprise Multisession, ce qui permet à plusieurs utilisateurs de se connecter à chaque machine virtuelle. Vous pouvez augmenter la quantité de ressources des machines virtuelles d’hôte de session individuel pour accueillir plus de sessions utilisateur.

- Pour des outils automatisés de mise à l’échelle d’un hôte de session, un abonnement Azure est limité à environ 2 500 machines virtuelles par région, car l’état d’interaction de la machine virtuelle consomme plus de ressources.

- Pour gérer les environnements d’entreprise comportant plus de 5 000 machines virtuelles par abonnement Azure dans la même région, vous pouvez créer plusieurs abonnements Azure dans une architecture hub-and-spoke et les connecter par appairage de réseaux virtuels (en utilisant un abonnement par spoke). Vous pouvez également déployer des machines virtuelles dans une autre région du même abonnement afin d’augmenter le nombre de machines virtuelles.

- Les limites de l’API d’abonnement Azure Resource Manager ne tolèrent pas plus de 600 redémarrages de machine virtuelle Azure par heure via le portail Azure. Vous pouvez redémarrer toutes vos machines simultanément via le système d’exploitation, ce qui ne consomme pas d’appels d’API d’abonnement Azure Resource Manager. Pour en savoir plus sur le comptage et la résolution des problèmes de limitation en fonction de votre abonnement Azure, consultez Résolution des erreurs de limitation d’API.

- Vous pouvez actuellement déployer jusqu’à 132 machines virtuelles dans un seul déploiement de modèle ARM dans le portail Azure Virtual Desktop. Pour créer plus de 132 machines virtuelles, exécutez plusieurs fois le déploiement du modèle ARM dans le portail Azure Virtual Desktop.

- En raison de l’auto-assignation de noms d’instance et de la limite NetBIOS de 15 caractères par compte d’ordinateur, les préfixes de nom d’hôte de session de machine virtuelle Azure ne peuvent pas excéder 11 caractères.

- Par défaut, vous pouvez déployer jusqu’à 800 instances de la plupart des types de ressources dans un groupe de ressources. Cette limite ne concerne pas Azure Compute.

Pour en savoir plus sur les limitations applicables aux abonnements Azure, consultez Abonnement Azure et limites, quotas et contraintes du service.

Dimensionnement des machines virtuelles

Les instructions de dimensionnement de machine virtuelle listent le nombre maximal suggéré d’utilisateurs par unité centrale virtuelle (processeur virtuel) et les configurations minimales de machine virtuelle pour différentes charges de travail. Ces données aident à estimer le nombre de machines virtuelles dont vous auriez besoin dans votre pool d’hôtes.

Utilisez des outils de simulation pour tester les déploiements avec des tests de contrainte, mais également des simulations d’utilisation en situation réelle. Assurez-vous que le système soit assez réactif et résilient pour répondre aux besoins des utilisateurs et n’oubliez pas de varier les tailles de charge lors des tests.

Optimisation des coûts

L’optimisation des coûts consiste à examiner les moyens de réduire les dépenses inutiles et d’améliorer l’efficacité opérationnelle. Pour plus d’informations, consultez Vue d’ensemble du pilier d’optimisation des coûts.

Vous pouvez concevoir votre solution Azure Virtual Desktop pour réduire les coûts. Voici cinq options différentes pour vous aider à gérer les coûts pour les entreprises :

- Windows 10 multisession : en offrant une expérience de bureau multisession pour les utilisateurs qui ont des charges de calcul identiques, vous permettez à plus d’utilisateurs de se connecter à une machine virtuelle en même temps, une approche qui peut représenter une réduction des coûts considérable.

- Azure Hybrid Benefit : Si vous disposez d’une Software Assurance, il pouvez utiliser Azure Hybrid Benefit pour Windows Server pour réduire les coûts de votre infrastructure Azure.

- Azure Reserved VM Instances : vous pouvez prépayer votre utilisation de machine virtuelle et faire des économies. Combinez Azure Reserved VM Instances avec Azure Hybrid Benefit pour économiser jusqu’à 80 % sur les prix catalogue.

- Équilibrage de charge de l’hôte de session : lorsque vous configurez des hôtes de session, le mode largeur d’abord, qui répartit les utilisateurs de manière aléatoire entre les hôtes de session, est le mode par défaut standard. Vous pouvez également utiliser le mode profondeur d’abord pour renseigner le nombre d’utilisateurs maximal dans un serveur d’hôtes de session avant de passer à l’hôte de session suivant. Vous pouvez régler ce paramètre pour optimiser le rapport coûts-bénéfices.

Déployer ce scénario

Utilisez les modèles ARM pour automatiser le déploiement de votre environnement Azure Virtual Desktop. Ces modèles ARM prennent uniquement en charge les objets Azure Virtual Desktop d’Azure Resource Manager. Ces modèles ARM ne prennent pas en charge Azure Virtual Desktop (classique).

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteur principal :

- Tom Hickling | Chef de produit senior, ingénierie Azure Virtual Desktop

Autre contributeur :

- Nelson Del Villar | Architecte Solution cloud, Infrastructure Azure Core

Étapes suivantes

- Les intégrations de partenaires Azure Virtual Desktop listent les fournisseurs partenaires et les éditeurs de logiciels indépendants Azure Virtual Desktop approuvés.

- Utilisez l’Outil d’optimisation Virtual Desktop pour optimiser les performances dans un environnement VDI (Virtual Desktop Infrastructure) Windows 10 Entreprise.

- Pour plus d’informations, consultez la section Déployer des machines virtuelles jointes à Microsoft Entra dans Azure Virtual Desktop.

- En savoir plus sur Active Directory Domain Services.

- Qu’est-ce que Microsoft Entra Connect ?

Ressources associées

- Pour plus d’informations sur l’architecture de plusieurs forêts Active Directory, consultez Architecture de plusieurs forêts Active Directory dans Azure Virtual Desktop.